MISC

参考文章:

天权信安“”2023年国家基地“楚慧杯”网络安全实践能力竞赛初赛WriteUp

ez-zip

使用脚本解套娃压缩包

import io

import zipfilewith open("4096.zip", "rb") as f:data = f.read()info = "666"while True:with zipfile.ZipFile(io.BytesIO(data), "r") as zf:all_files_processed = Truefor i in zf.filelist:fileName = i.filename.encode("cp437").decode("gbk")if zipfile.is_zipfile(io.BytesIO(zf.read(i.filename))):print(fileName)data = zf.read(i.filename)all_files_processed = Falseinfo += f" {fileName.replace('.zip', '')}"else:print(fileName)with open(fileName, "wb") as f:f.write(zf.read(i.filename))if all_files_processed:breakprint(info)

运行脚本获得一串加号和减号

把加号替换为0

把减号替换为1

然后二进制转ASCII字符串获得flag

DASCTF{10c58258ccf1e7c631e5911ed6acc4ed}

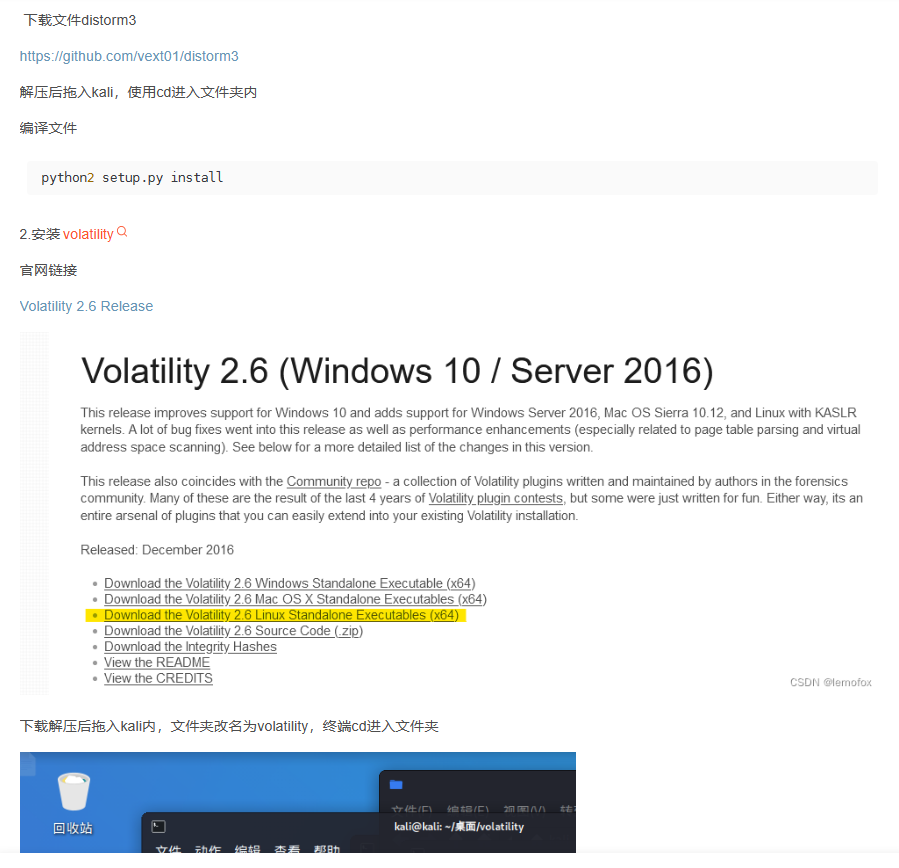

内存取证

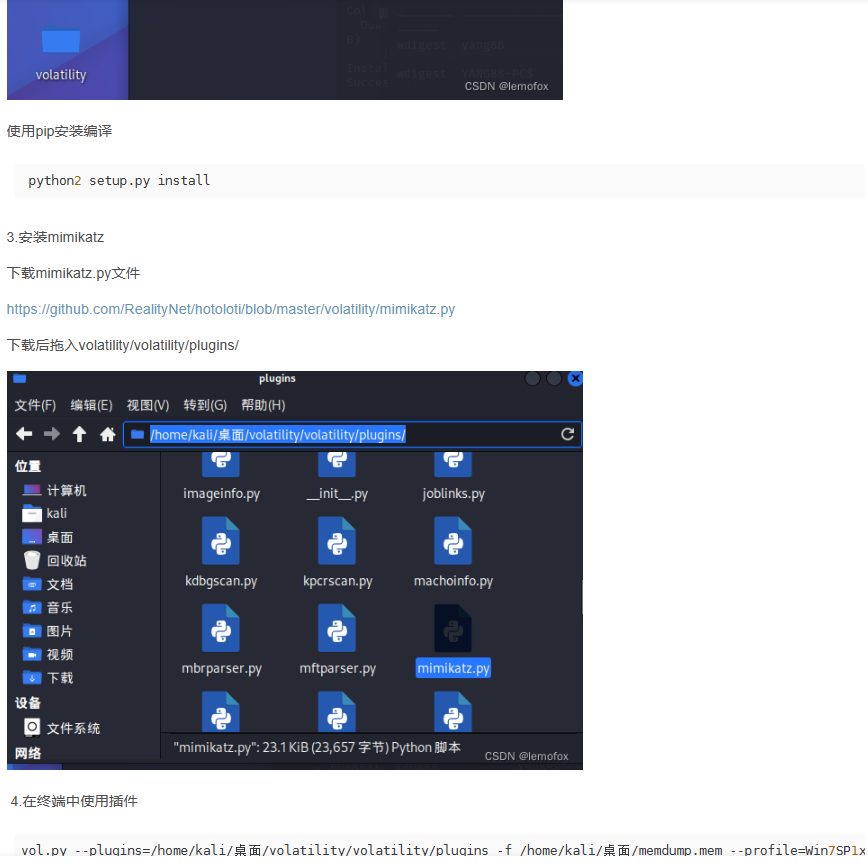

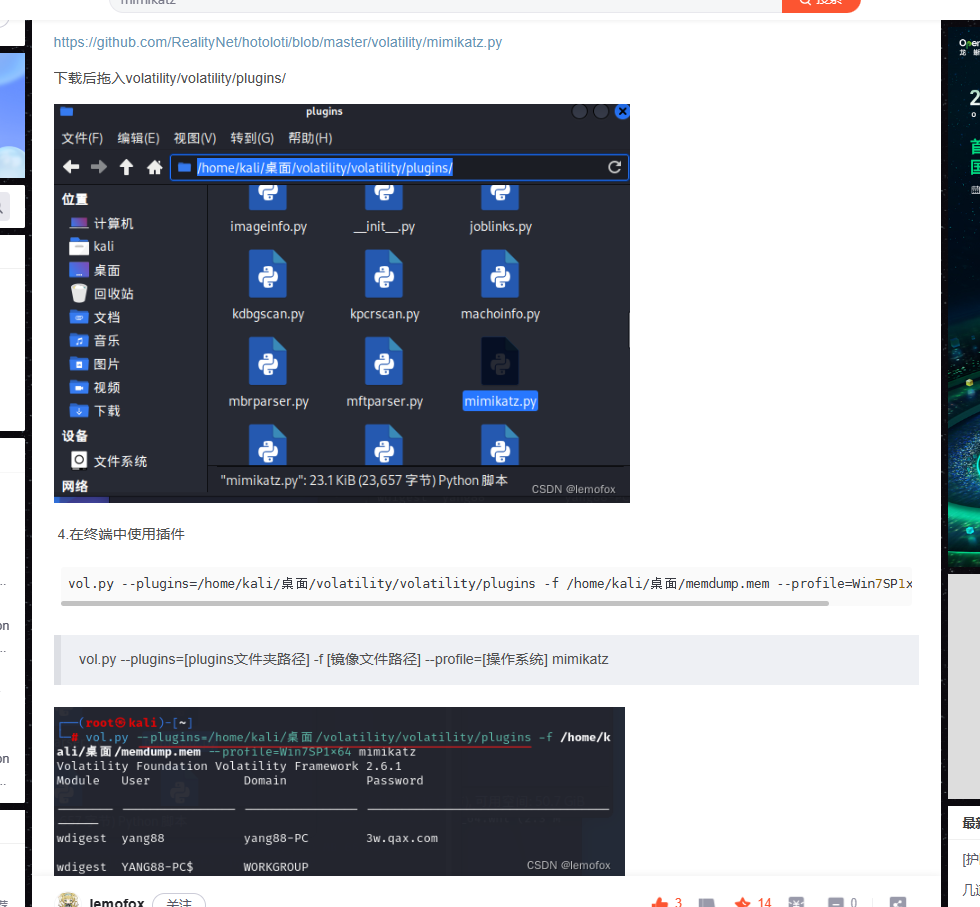

kali安装volatility及插件mimikatz_mimikatz安装-CSDN博客

kali安装volatility及插件mimikatz_mimikatz安装-CSDN博客.html

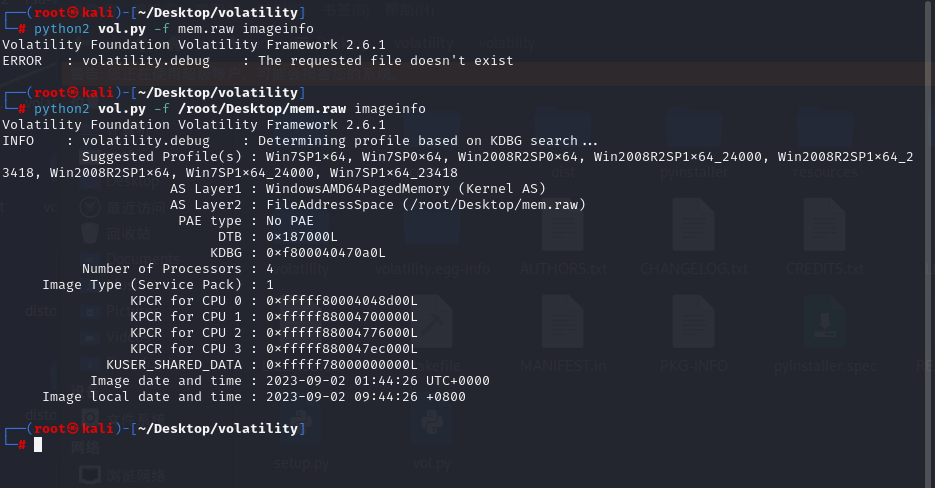

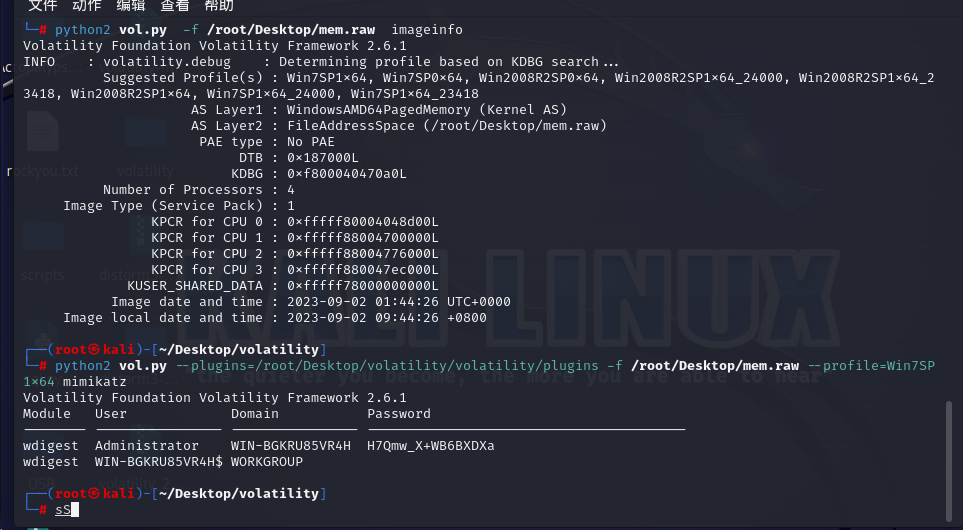

然后开始查看镜像信息

python2 vol.py -f mem.raw imageinfo

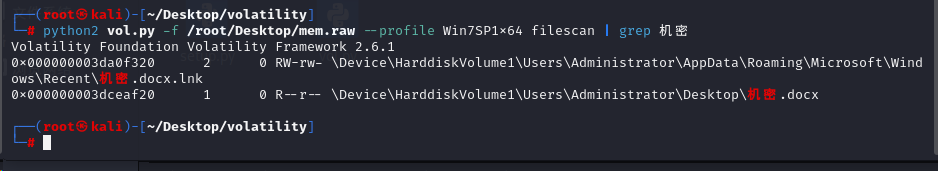

看桌面的文件有一个机密.docx

python2 vol.py -f /root/Desktop/mem.raw --profile Win7SP1x64 filescan | grep 机密

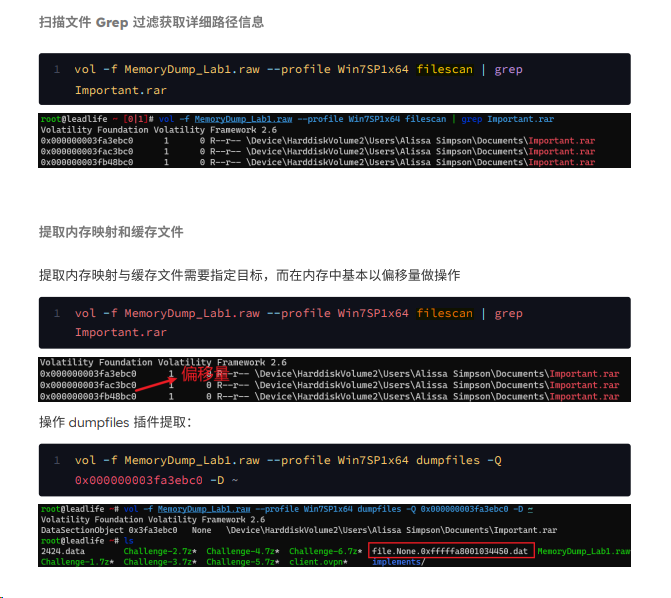

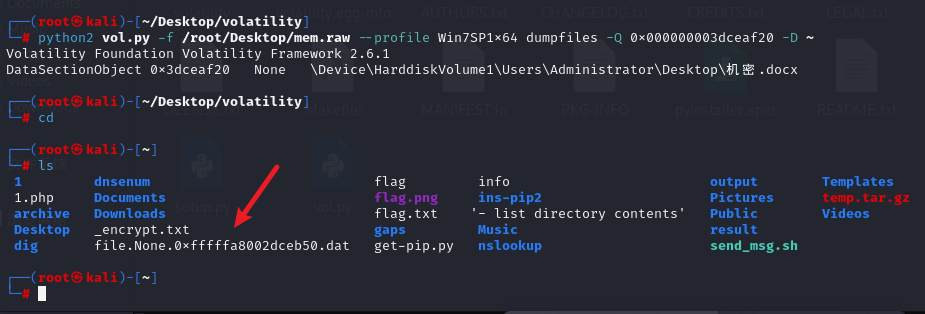

接下来需要提取这个机密.docx出来,看一下笔记

python2 vol.py -f /root/Desktop/mem.raw --profile Win7SP1x64 dumpfiles -Q 0x000000003dceaf20 -D ~

cd

ls

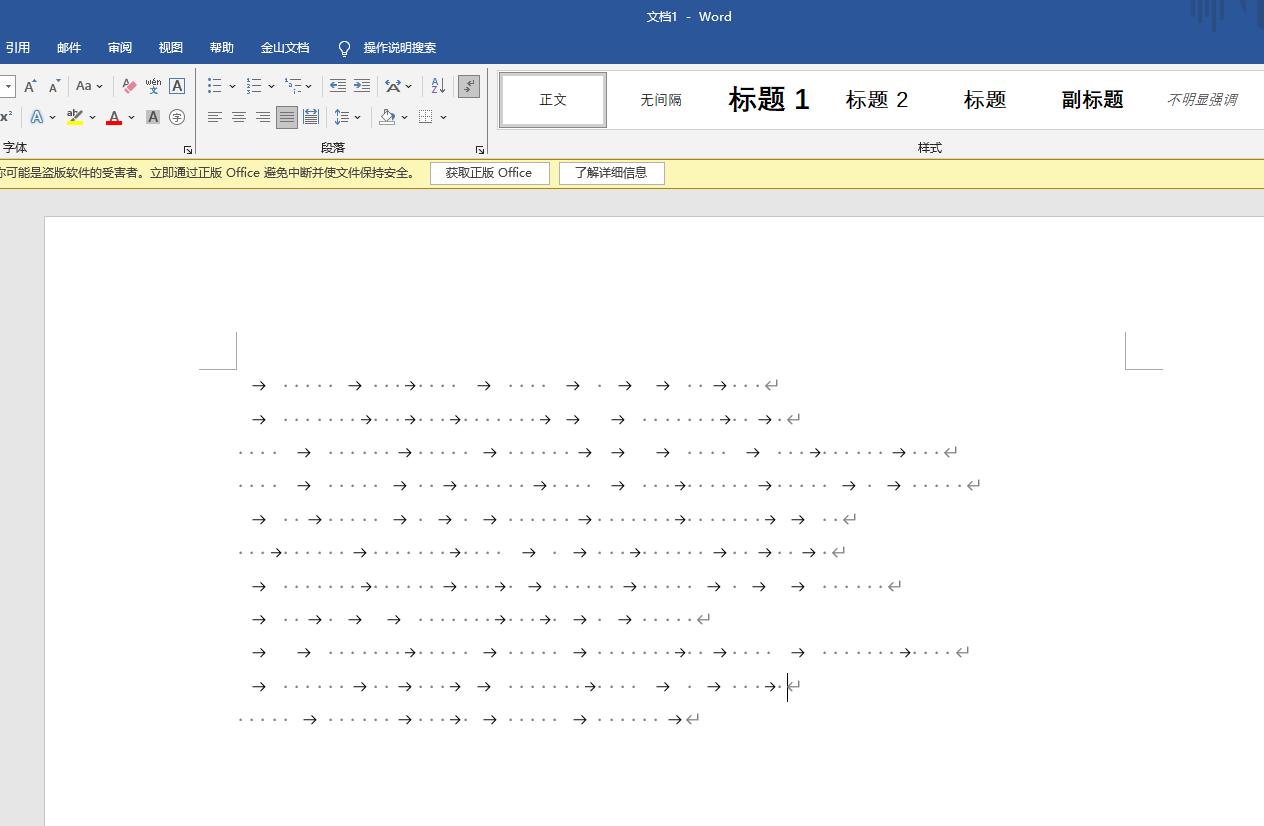

拿出来放到Windows,保存为docx后缀,就可以打开获得东西

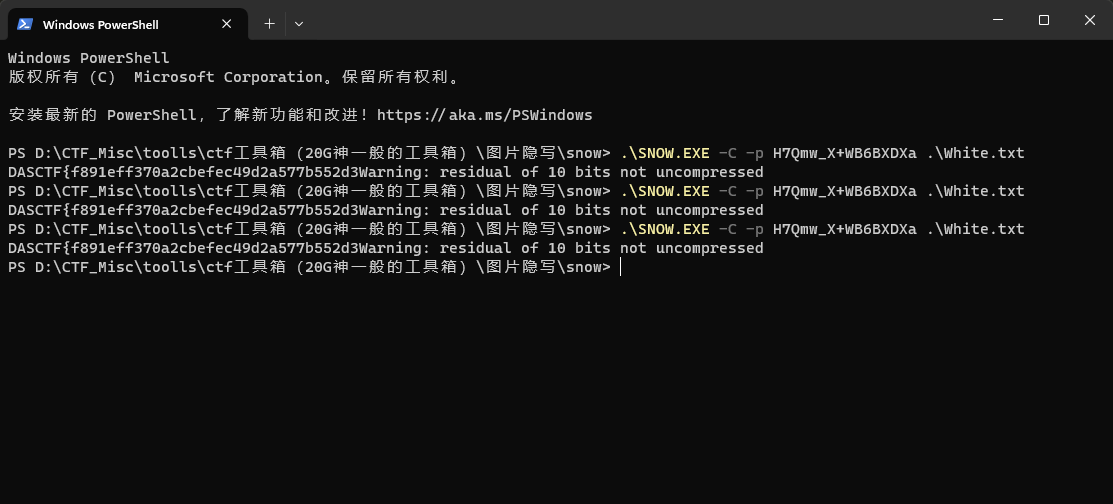

然后用mimikatz获取管理员密码,然后进行SNOW隐写解密就可以获得flag

SNOW隐写

Web

参考十七也的WP:2023年国家基地“楚慧杯”网络空间安全实践能力竞赛 Web方向 题解wp-CSDN博客

buu的题,dirsearch可以设置-x参数,比如-x 429就是不显示状态码429的参数

)

——迭代器模式——迭代加深(后续更新...))

并测试生产消息以及消费消息的可用性)

)

)