目录

- 笔记

- 后续的研究方向

- 摘要

- 引言

Comprehension from Chaos: Towards Informed Consent for Private Computation

CCS 2023

笔记

本文探讨了用户对私有计算的理解和期望,其中包括多方计算和私有查询执行等技术。该研究进行了 22 次半结构化访谈,以调查用户对私有计算的看法及其对数据共享和隐私的影响。该研究的主要发现如下:

- 参与者对私有计算的抽象定义感到挣扎,但发现具体场景具有启发性和合理性。

- 私人计算提高了参与者对数据共享的接受度,但数据共享和分析的目的是他们态度的主要驱动力。

- 与会者强调了详细说明计算目的的重要性,并澄清在向最终用户描述私有计算时,私有计算的输入不会在组织之间共享。

- 忽视告知用户私有计算实践,剥夺了他们对自己数据的自主权。

- 虽然参与者赞赏私人计算提供的保护,但他们仍然重视同意和透明度的必要性。

- 参与者了解独特的高风险威胁模型,私人计算无法保证保护这些模型。

- 未能传达常见私有计算实践的影响可能会给用户和公司带来意想不到的风险。

总体而言,该研究强调了了解用户对私人计算的看法的重要性,以及知情同意和关于其使用的透明沟通的必要性。

要点:

- 用户对私有计算的抽象定义感到困惑,但发现具体的场景具有启发性和合理性。

- 私有计算提高了对数据共享的接受度,但数据共享和分析的目的是态度的主要驱动力。

- 在向最终用户描述私有计算时,详细说明计算的目的并澄清输入不会在组织之间共享非常重要。

- 忽视告知用户私有计算实践,剥夺了他们对自己数据的自主权。

- 用户欣赏私人计算提供的保护,但仍然重视同意和透明度的需求。

- 用户意识到高风险威胁模型,私有计算无法保证保护。

- 未能传达私有计算实践的影响可能会给用户和公司带来意想不到的风险。

后续的研究方向

-

开发用户友好的同意机制:探索通过设计用户友好的界面和清晰的沟通方法来改进同意过程的方法,使个人更容易理解并为数据收集和使用提供知情同意。

-

隐私保护计算技术:进一步研究和开发隐私保护计算技术,以解决参与者提出的问题,例如推理攻击和数据泄露。这可能涉及探索新方法或改进现有方法以加强隐私保护。

-

教育和宣传活动:调查教育和宣传活动在提高个人对隐私风险及其在数据收集和使用方面的权利的理解方面的有效性。这可能涉及开发教育材料、研讨会或在线资源,以使个人能够保护自己的隐私。

-

政策和监管框架:研究当前围绕数据隐私的政策和监管框架,并探索加强这些框架的方法。这可能涉及倡导更明确的法规、更严格的执法机制以及对处理个人数据的公司更高的透明度要求。

-

以用户为中心的设计方法:将以用户为中心的设计原则应用于与隐私相关的技术和系统。这可能涉及进行用户研究、可用性测试和迭代设计过程,以确保隐私解决方案直观、可用并满足个人的需求和期望。

-

数据使用中的道德考虑:调查数据使用的道德影响,并探索负责任的数据处理框架。这可能涉及考虑数据收集和使用的潜在社会影响,解决偏见和歧视问题,以及促进数据驱动决策中的道德实践。

-

跨学科合作:促进研究人员、政策制定者、行业专业人士和隐私倡导者之间的合作,以应对数据隐私的复杂挑战。这可能涉及跨学科研究项目、知识共享和合作努力,以开发全面的解决方案。

-

用户授权和控制:探索使个人能够更好地控制其个人数据的方法。这可能涉及开发工具和平台,使个人能够轻松管理他们的数据,对数据共享做出明智的选择,并行使他们在数据隐私方面的权利。

-

长期影响评估:进行长期研究,以评估隐私保护技术和实践对个人、组织和整个社会的影响。这可能涉及评估隐私解决方案的有效性,识别意想不到的后果,以及了解隐私风险在快速变化的技术环境中不断变化的性质。

-

国际合作和标准:促进国际合作和隐私标准的制定,以确保不同司法管辖区的隐私保护一致和有力。这可能涉及与国际组织、政策制定者和行业利益相关者合作,建立数据隐私的通用框架和最佳实践。

摘要

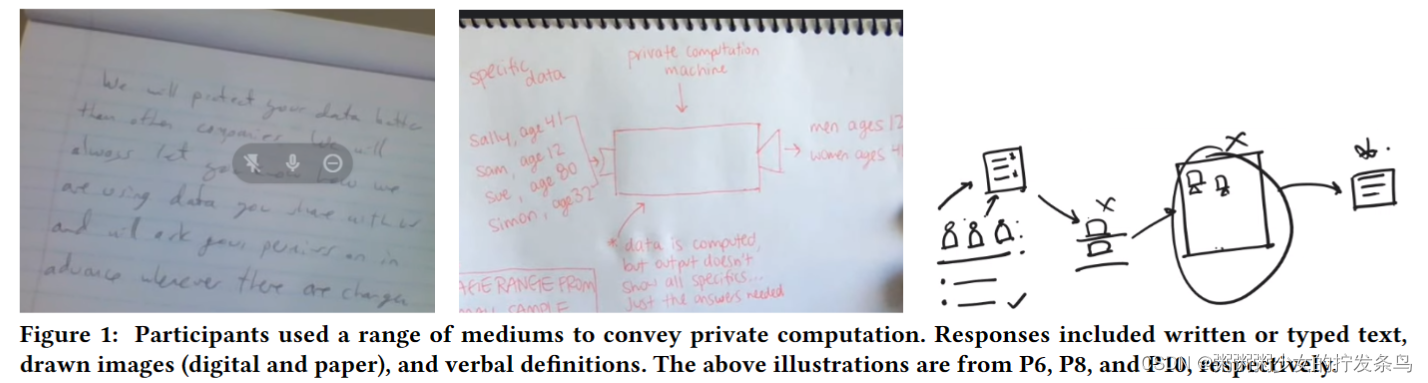

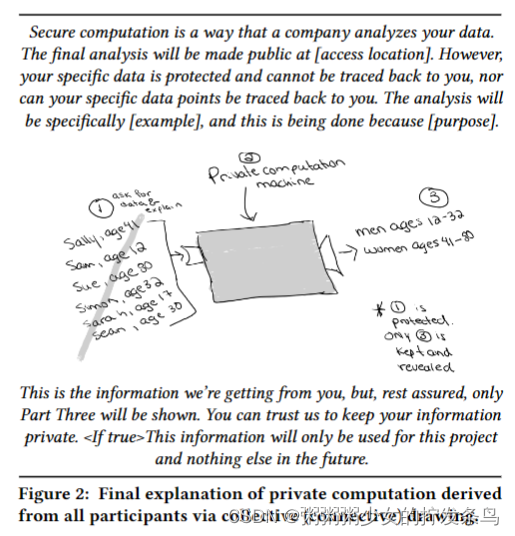

私有计算包括多方计算和私有查询执行等技术,在维护数据主体隐私的同时,使组织能够分析其及其合作伙伴持有的数据,这一技术前景广阔。尽管最近人们对差异隐私的交流很感兴趣,但最终用户对私人计算的看法此前尚未得到研究。为了填补这一空白,我们进行了22次半结构化访谈,调查用户对私人计算的理解和期望。访谈集中在四个具体的数据分析场景(例如,广告转换分析)上,每个场景都有一个不使用私人计算的变体,另一个使用私人计算。当参与者努力解决私人计算的抽象定义时,他们发现具体的场景具有启发性和合理性,尽管我们没有解释复杂的密码基础。私有计算增加了参与者对数据共享的接受度,但不是无条件的;数据共享和分析的目的是他们态度的主要驱动因素。通过集体活动,与会者强调了详细说明计算目的的重要性,并澄清在向最终用户描述私人计算时,各组织之间不会共享私人计算的输入。

引言

随着数据访问和收集的增长,公司利用这些数据的尝试也在增长,法规远远落后。公司之间的合作越来越多地涉及数据共享和披露。例如,万事达卡向谷歌出售交易数据,以跟踪谷歌是否投放了导致实体店销售的数字广告(广告转换),这引发了隐私问题[9]。

在这种现代数据共享实践中,数据主体是其数据存在于数据集中的实体,而数据控制器是持有数据集的实体。与数据主体自身直接做出数据共享决策时相比,本身不是数据主体的数据控制者可能具有不同的隐私期望或要求。数据主体可能不了解他们的数据甚至可能被共享或出售[26,47,64,82]。

私有计算包括复杂的加密技术,如私集交集(PSI)[13,61]和多方计算(MPC)[33,85],在许多情况下允许公司在维护数据主体隐私的同时分析数据。私人计算在数据敏感的情况下(如健康或财务数据)[78],在相互可疑的实体之间[12,22],或在信任边界不太开放的情况下[78]尤其有价值。

例如,PSI指的是各自持有私人数据集的两方或多方希望共同计算其集合的交集的计算。然后可以与一个或多个参与方共享交叉点。例如,两家公司可以在不披露不共同用户身份的情况下确定他们有哪些共同用户。PSI与许多其他私有计算一样,可以使用同态加密或各种其他技术来实现。所提供的隐私保证遵循所使用的特定机制,并基于统计假设或计算硬度。

虽然私人计算通常比非私人模拟计算在计算上更昂贵和复杂,但有一种假设认为它在某种程度上更好。例如,当使用PSI时,只共享组织共同客户的数据,这被认为对隐私更有利。到目前为止,用户在多大程度上认为私人计算更好,甚至是可行和合理,仍然是一个悬而未决的问题。

此外,尽管最近有一系列工作调查了用户对差异隐私的期望[11,45,46,84],并试图改善关于差异隐私的沟通[17,19,29,42,53],但用户对私人计算中包含的更广泛技术的态度和期望仍然是开放的。唯一以用户为中心的私人计算工作[3,74]从专家而非最终用户的角度研究了可用性。虽然最终用户对差异隐私的解释往往试图传达在数据或计算中添加噪声或随机性的直觉,但其他私人计算技术的基本数学缺乏直观的模拟,但其保证和好处可以说更直接。

概括一下,当组织考虑部署私有计算时,必须解决两个关键属性。首先,数据主体实际上可以得到哪些隐私保障?其次,这些保证对他们旨在保护隐私的数据主体有意义吗?在这项工作中,我们通过22个半结构化访谈来调查第二个问题。

如果不知道数据主体对私人计算的理解和期望,就无法开发出使他们能够做出明智选择的工具。因此,在本文中,我们提出并回答了以下研究问题(RQs):

RQ 1:数据主体对私有计算的理解是什么?具体的例子如何帮助他们理解这个概念?参见第5.2节。

RQ 2:当被告知私人计算的保护和保证时,数据主体共享数据的意愿会受到怎样的影响?参见第5.3–5.4节。

RQ 3:数据主体如何感知私有计算的风险(推理攻击及其他)?参见第5.5–5.6节。

RQ 4:公司使用私人计算对公司的看法有何影响?参见第5.7节。

简而言之,我们在实践中发现了以下对私有计算的启示。首先,数据主体能够评估和理解私人计算对其自身数据的影响。因此,忽视向他们通报这种做法就是剥夺了他们对自己数据的自主权。其次,尽管参与者对私人计算可以产生的保护表示赞赏,但他们认为这些保护不足以克服同意和透明度的需要。也就是说,关键细节是参与者评估可接受性的因素(第5.4节),公司应与他们沟通。第三,参与者意识到私人计算无法保证保护的独特高风险威胁模型(第5.5节)。因此,未能传达常见私人计算实践的影响可能会给用户和公司带来意想不到的风险。

接口隔离原则)

)

)