| 实验名称 | 部署ZooKeeper集群和实战ZooKeeper | ||||||||||||||||||

| 实验性质 (必修、选修) | 必修 | 实验类型(验证、设计、创新、综合) | 综合 | ||||||||||||||||

| 实验课时 | 2 | 实验日期 | 2023.11.04-2023.11.05 | ||||||||||||||||

| 实验仪器设备以及实验软硬件要求 | 专业实验室(配有centos7.5系统的linux虚拟机三台) | ||||||||||||||||||

| 实验目的 | 1. 理解ZooKeeper的系统模型,包括数据模型、版本机制、Watcher监听机制、ACL权限控制机制。 2. 理解ZooKeeper的工作原理,包括集群架构、Leader选举机制。 3. 熟练掌握ZooKeeper集群的部署和运行。 4. 掌握ZooKeeper四字命令的使用。 5. 熟练掌握ZooKeeper Shell常用命令的使用。 6. 了解ZooKeeper Java API,能看懂简单的ZooKeeper编程。 | ||||||||||||||||||

| 实验内容(实验原理、运用的理论知识、算法、程序、步骤和方法) 实验原理: 部署ZooKeeper集群和实战ZooKeeper通常是为了构建分布式系统中的协调服务。ZooKeeper是一个开源的分布式协调服务,提供高可用、一致性和持久性的数据存储,被广泛用于分布式系统中的配置管理、命名服务、分布式锁等场景。 实验原理可以简要概括如下: 1.分布式协调服务需求: 在分布式系统中,多个节点之间需要协调工作以保证系统的一致性和可用性。ZooKeeper提供了一个可靠的分布式环境,用于存储共享配置、协调节点间的操作、以及提供分布式锁等功能。 2.ZooKeeper集群: ZooKeeper通过构建一个由多个节点组成的集群来提供高可用性。在实验中,你需要部署多个ZooKeeper节点,它们通过选举机制选择一个Leader,其他节点作为Followers。Leader负责处理写操作,而Followers用于处理读操作。这种集群架构确保了即使部分节点失效,整个系统仍然能够正常运行。 3.数据一致性: ZooKeeper保证数据的一致性,即一旦写入成功,所有的节点都能够看到相同的数据。这是通过ZAB(ZooKeeper Atomic Broadcast)协议来实现的,确保在集群中的所有节点上的数据都是一致的。 4.ZooKeeper Watcher机制: ZooKeeper提供了Watcher机制,用于实现对数据节点变更的实时通知。在实战中,你可以利用Watcher来监测特定节点的变化,从而及时做出相应的处理。 5.分布式锁和同步: ZooKeeper还可以用于实现分布式锁,确保在多个节点间对共享资源的互斥访问。这在实际应用中是一个常见的场景,例如在分布式系统中的任务调度、资源分配等方面。 实验步骤:

这里我采用的是最新的zookeeper版本 表4-9 ZooKeeper集群部署规划表

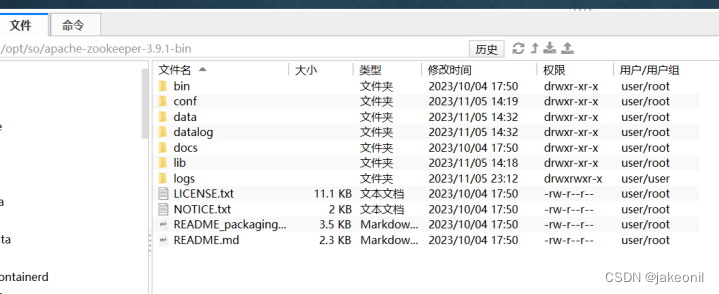

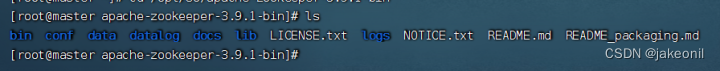

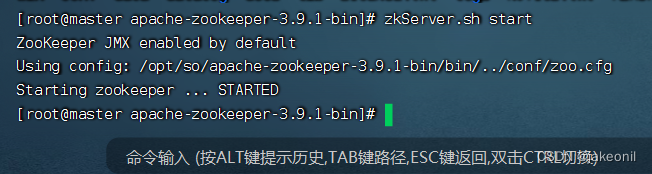

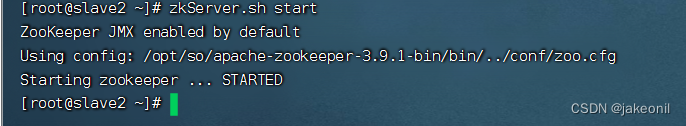

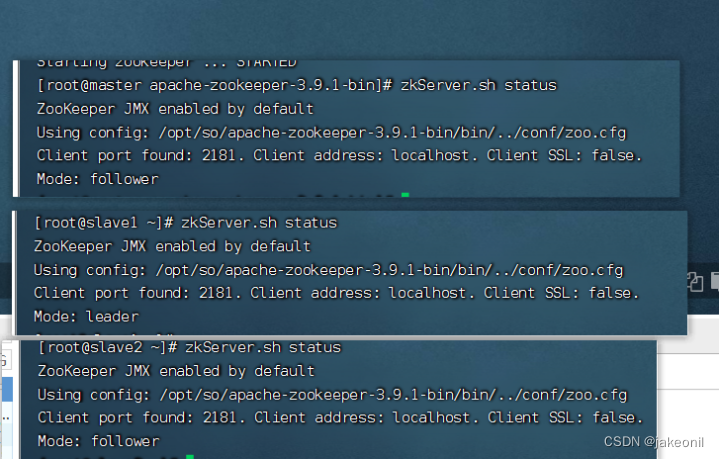

1.部署ZooKeeper集群。 1)复制模板配置文件zoo_sample.cfg为zoo.cfg 在master机器上使用命令“cp”将ZooKeeper示例配置文件zoo_sample.cfg复制并重命名为zoo.cfg。使用如下命令实现,假设当前目录为“/opt/so/apache-zookeeper-3.9.1-bin”。 2)修改配置文件zoo.cfg 读者可以发现,模板中已配置好tickTime、initLimit、syncLimit、dataDir、clientPort等配置项,此处,编者仅在master机器上修改配置参数dataDir和添加配置参数dataLogDir。由于机器重启后,系统会自动清空/tmp目录下文件,所以将存放数据快照的目录更改为某固定目录,将原始的“dataDir=/tmp/zookeeper”修改为“/opt/so/apache-zookeeper-3.9.1-bin/data”;另外,添加事务日志存放路径dataLogDir,设置为“/opt/so/apache-zookeeper-3.9.1-bin/datalog”。修改后的配置文件zoo.cfg内容如图所示。 修改配置文件zoo.cfg 其次,在master机器上配置ZooKeeper集群地址,在配置文件zoo.cfg最后补充几行内容,如下所示。 server.1=master:2888:3888 server.2=slave1:2888:3888 server.3=slave2:2888:3888 3)创建所需目录和新建myid文件 在上步修改配置文件zoo.cfg中,将存放数据快照和事务日志的目录设置为目录data和datalog,因此需要在master机器上创建这两个目录,使用如下命令实现,假设当前目录为以上步骤操作后的所在目录“/opt/so/apache-zookeeper-3.9.1-bin”。 mkdir data mkdir datalog 然后,在数据快照目录下新建文件myid并填写ID。在master机器配置项dataDir指定目录下创建文件“myid”,例如在dataDir目录“/opt/so/apache-zookeeper-3.9.1-bin/data”下使用命令“vim”新建文件myid,并将其内容设置为“1”。之所以为“1”,是由于配置文件zoo.cfg中“server.id=host:port:port”配置项master机器对应的“id”为“1”。 同步ZooKeeper文件至slave1、slave2 3.启动ZooKeeper集群。 在ZooKeeper集群的每个节点上,在root用户下使用命令“zkServer.sh start”来启动ZooKeeper,使用的命令及运行效果如图所示,从图中可以看出,3个节点均显示“Starting zookeeper … STARTED”信息。 4.验证ZooKeeper集群。 启动后可查看zookeeper.out的日志。由于ZooKeeper集群启动的时候,每个节点都试图去连接集群中的其它节点,故存在启动时后边的节点还没启动,所以会出现异常的日志,这是正常的。启动选出一个Leader后就稳定了。 查看ZooKeeper是否部署成功的第1种方法是:在各个节点上通过“zkServer.sh status”命令查看状态,包括集群中各个节点的角色,使用命令及运行效果如图4-16所示,从图4-16中可以看出,slave1是Leader。 5.使用ZooKeeper四字命令。 ZooKeeper四字命令是一些短命令,以"conf", "cons", "dump", "env", "reqs", "ruok", "stat", 和 "wchs"等形式存在。这些命令可以通过telnet或nc(netcat)等工具连接到ZooKeeper的客户端端口,用于获取有关ZooKeeper服务器状态和执行一些操作。以下是这些命令的简要概括: conf: 获取服务器配置信息。 cons: 列出连接到服务器的客户端的详细信息。 dump: 打印未经处理的会话和请求的详细信息。 env: 打印有关服务器环境的详细信息。 reqs: 列出未经处理的请求。 ruok: 测试服务器是否处于运行状态。 stat: 获取服务器的详细信息和统计数据。 wchs: 列出服务器上的观察者(watchers)。 6.使用ZooKeeper Shell常用命令。 ZooKeeper Shell提供了一组命令,用于与ZooKeeper集群进行交互。这些命令可通过命令行或脚本使用。以下是一些常用的ZooKeeper Shell命令的简要概括: create: 创建一个新的ZooKeeper节点。 get: 获取指定节点的数据。 set: 设置指定节点的数据。 delete: 删除指定节点。 ls: 列出指定路径下的所有节点。 stat: 获取指定节点的详细信息。 getAcl: 获取指定节点的访问控制列表。 setAcl: 设置指定节点的访问控制列表。 quit: 退出ZooKeeper Shell。 7. 关闭ZooKeeper集群。 | |||||||||||||||||||

| 实验结果与分析 实验结果: 集群搭建: 成功搭建了多个ZooKeeper节点的集群,确保它们能够相互通信和协同工作。 Leader选举: 集群中的节点成功进行了Leader的选举,确保了高可用性和容错性。 数据一致性: 在集群中写入数据后,观察到数据在所有节点上保持一致。 Watcher机制: 成功利用Watcher机制监测节点的变化,确保实时通知和响应。 分布式锁: 实现了基于ZooKeeper的分布式锁,并验证了在多个节点上的互斥访问。 分析与观察: 性能: 通过观察系统的响应时间和吞吐量,分析ZooKeeper集群在负载情况下的性能表现。 故障恢复: 模拟节点故障,观察系统对故障的快速恢复能力,确保选举新的Leader和数据一致性。 Watcher延迟: 观察Watcher机制的延迟情况,确保通知的实时性满足系统的需求。 访问控制: 验证了ZooKeeper的访问控制机制,确保只有授权的用户能够进行敏感操作。 负载均衡: 在实际应用场景中,分析集群节点之间的负载情况,确保各节点工作均衡。 注意事项与改进方向: 配置调优: 考虑ZooKeeper的配置参数,根据实验结果进行调优,以提高性能和稳定性。 监控与日志: 部署监控工具,观察节点的资源利用情况,并定期审查ZooKeeper的日志以便及时发现和解决问题。 容量规划: 根据实验结果和分析,进行容量规划,确保集群能够满足未来的扩展需求。 安全性考虑: 进一步审查访问控制机制,确保系统的安全性,考虑加密通信等安全增强措施。 | |||||||||||||||||||

大数据平台/大数据技术与原理-实验报告--部署ZooKeeper集群和实战ZooKeeper

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.mzph.cn/news/179247.shtml

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

Spring Boot 3.2.0 Tomcat虚拟线程初体验 (部分装配解析)

写在前面 spring boot 3 已经提供了对虚拟线程的支持。 虚拟线程和平台线程主要区别在于,虚拟线程在运行周期内不依赖操作系统线程:它们与硬件脱钩,因此被称为 “虚拟”。这种解耦是由 JVM 提供的抽象层赋予的。 虚拟线程的运行成本远低于平…

如何使用APP UI自动化测试提高测试效率与质量?

pythonappium自动化测试系列就要告一段落了,本篇博客咱们做个小结。

首先想要说明一下,APP自动化测试可能很多公司不用,但也是大部分自动化测试工程师、高级测试工程师岗位招聘信息上要求的,所以为了更好的待遇,我们还…

C++11『右值引用 ‖ 完美转发 ‖ 新增类功能 ‖ 可变参数模板』

✨个人主页: 北 海 🎉所属专栏: C修行之路 🎃操作环境: Visual Studio 2022 版本 17.6.5 文章目录 🌇前言🏙️正文1.右值引用1.1.什么是右值引用?1.2.move 转移资源1.3.左值引用 vs …

石油化工专业MR仿真情景教学演练

首先,MR混合现实情景实训教学系统为学生提供了一个高度仿真的学习环境。在这个环境中,学生可以亲自操作设备,进行模拟实验,甚至可以体验到工业事故的模拟情景,从而更好地理解工艺流程的复杂性和安全性。这种沉浸式的学…

Java中的jvm——面试题+答案(方法区、代理、本地方法接口等)——第14期

涵盖更多深入的主题,包括性能调优、内存模型、类加载机制等。 什么是Java的内存模型(Java Memory Model)?它的目的是什么? 答案: Java内存模型定义了多线程程序中各个线程如何访问共享的内存,确…

CSS问题:如何实现瀑布流布局?

前端功能问题系列文章,点击上方合集↑

序言

大家好,我是大澈!

本文约2500字,整篇阅读大约需要4分钟。

本文主要内容分三部分,如果您只需要解决问题,请阅读第一、二部分即可。如果您有更多时间ÿ…

【Python百宝箱】自动化魔法大揭秘:探索强大的自动化工具与技术

前言

在当今数字化时代,机器人流程自动化成为提高工作效率、减少人工重复性工作负担的关键技术之一。通过智能化的自动化工具和框架,开发者能够轻松地实现对图形用户界面的模拟操作、测试任务的自动执行,以及多平台移动应用的自动化测试。本…

JavaEE进阶学习:Bean 作用域和生命周期

1.Bean 作用域

.通过一个案例来看 Bean 作用域的问题

假设现在有一个公共的 Bean,提供给 A 用户和 B 用户使用,然而在使用的途中 A 用户却“悄悄”地修改了公共 Bean 的数据,导致 B 用户在使用时发生了预期之外的逻辑错误。

我们预期的结果…

colab notebook导出为PDF

目录

方法一:使用浏览器打印功能

方法二:使用nbconvert转换

方法三:在线转换 方法一:使用浏览器打印功能

一般快捷键是CTRLP 然后改变目标打印机为另存为PDF 这样就可以将notebook保存为PDF了 方法二:使用nbconver…

芯片技术前沿:了解构现代集成电路的设计与制造

芯片技术前沿:解构现代集成电路的设计与制造

摘要:本文将深入探讨芯片技术的最新进展,重点关注集成电路的设计与制造。我们将带领读者了解芯片设计的基本流程,包括电路分析、版图设计和验证等步骤,并介绍当前主流的制…

强化学习中的深度Q网络

深度 Q 网络(Deep Q-Network,DQN)是一种结合了深度学习和强化学习的方法,用于解决离散状态和离散动作空间的强化学习问题。DQN 的核心思想是使用深度神经网络来近似 Q 函数,从而学习复杂环境中的最优策略。 以下是 DQN…

Kubernetes之kubeadm日志展示篇—K8S私有云worker节点gluster安装部署

文章目录 一. 服务器信息1.1 环境准备1.2 配置hosts解析记录 二. 安装与部署2.1 配置仓库 (所有节点)2.2 安装服务 (所有节点)2.3 启动服务 (所有节点)2.4 配置资源池 (主节点)2.5 创…

【C++】日期类的实现

在上篇博客中我们已经学习了C中的运算符重载,我们说,操作符只能对于内置类型进行操作,对自定义类型我们需要自己定义函数去实现一系列的操作 那么这篇博客我们就专门把日期这个类单独拿出来写一下它都有哪些有意义的可以重载的运算符…

从苹果到蔚来,「车手互联」网罗顶级玩家

作者 |Amy

编辑 |德新 汽车作为家之外的第二大移动空间,正与手机这一移动智能终端进行「车手互联」。

车手互联始于十年前的苹果CarPlay,一度成为时代弄潮儿,不断有后继者模仿并超越。时至今日,CarPlay2.0依旧停留在概念阶段&am…

RK3568笔记六:基于Yolov8的训练及部署

若该文为原创文章,转载请注明原文出处。

基于Yolov8的训练及部署,参考鲁班猫的手册训练自己的数据集部署到RK3568,用的是正点的板子。

1、 使用 conda 创建虚拟环境

conda create -n yolov8 python3.8

conda activate yolov8

2、 安装 pytorch 等…

osgFX扩展库-异性光照、贴图、卡通特效(1)

本章将简单介绍 osgFX扩展库及osgSim 扩展库。osgFX库用得比较多,osgSim库不常用,因此,这里只对这个库作简单的说明。

osgFX扩展库 osgFX是一个OpenSceneGraph 的附加库,是一个用于实现一致、完备、可重用的特殊效果的构架工具,其…

UE 事件分发机制 day9

观察者模式原理

观察者模式通常有观察者与被观察者,当被观察者状态发生改变时,它会通知所有的被观察者对象,使他们能够及时做出响应,所以也被称作“发布-订阅模式”。总得来说就是你关注了一个主播,主播的状态改变会通…

Fabric:搭建自定义网络

Hyperledger Fabric: V2.5.4 写在最前 从本篇博客开始,将陆续介绍使用Fabric搭建自定义网络及部署执行链码的过程。本篇主要介绍如何搭建网络。 由于前文在安装Fabric的时候,已经将目录fabric-samples/bin加入到了环境变量PATH中,所以正文…

数据结构 / day01 作业

1.定义结构体数组存储5个学生的信息:姓名,年龄,性别

定义函数实现输入,要求形参使用结构体指针接收

函数实现5个学生年龄排序(注意对年龄排序时,交换的是所有信息)

定义函数实现输出,要求形参使用结构体…

)

——第14期)

)