系统账户数据库安全

预备知识】

数据库研究跨越于计算机应用、系统软件和理论三个领域,其中应用促进新系统的研制开发,新系统带来新的理论研究,而理论研究又对前两个领域起着指导作用。

【实验步骤】

网络拓扑:server2008-basic windows server 2008

用户:administrator

密码:Admin123

第一步:点击启动选项,启动实验虚拟机。

第二步:打开虚拟机Windows server 2008 R2,进入到系统桌面。

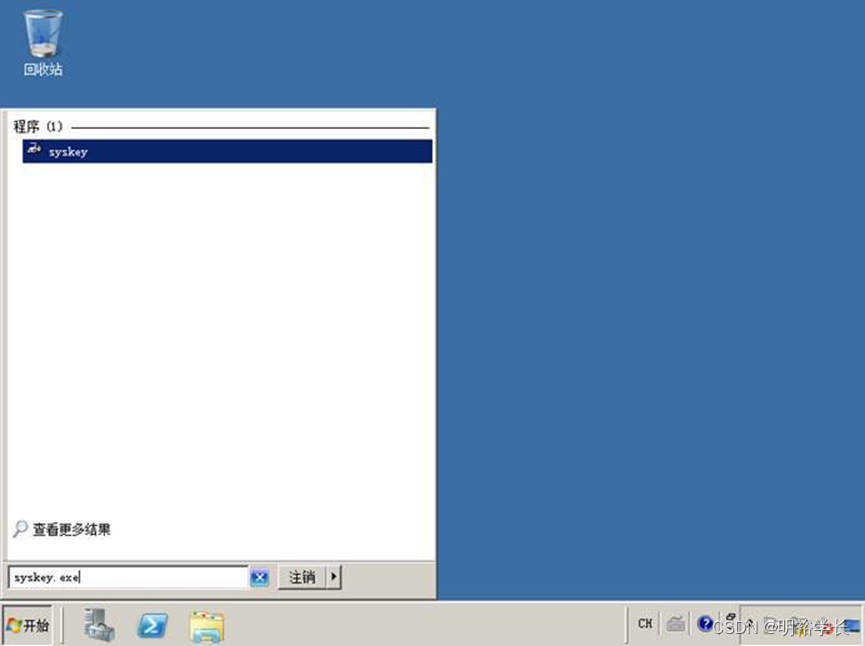

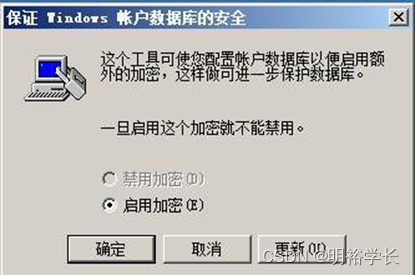

第三步:在任务栏中点击开始,在搜索框中输入“syskey.exe”,打开保证windows账户数据库的安全

第四步:点击“更新”进行密码设置

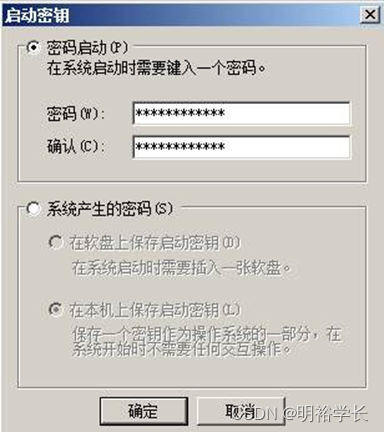

第五步:在启动密钥的界面中选择“密码启动”,输入一串密码后点击确定。

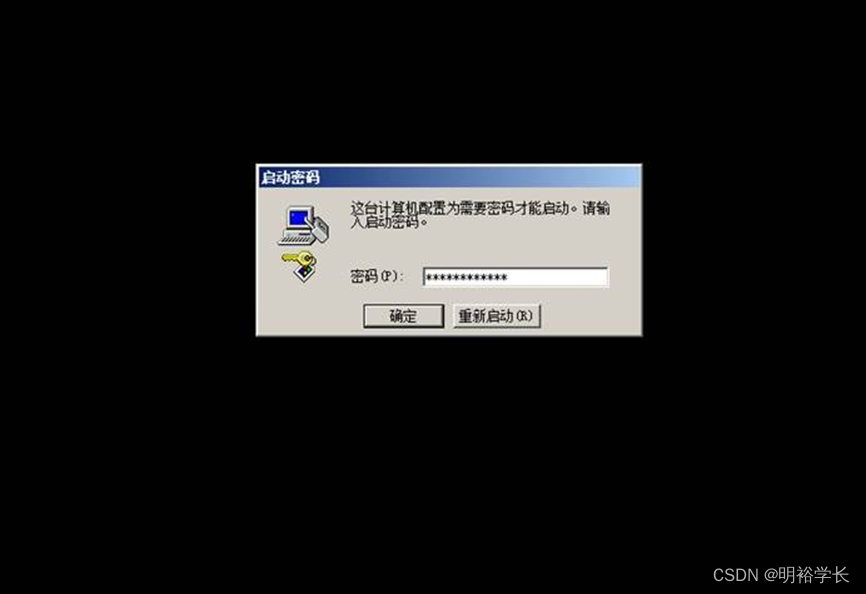

第六步:重启电脑,发现需要密码才能登录,密码为第五步设置的密码。

第七步:输入密码成功进入系统登录界面

系统服务安全

【预备知识】

近日,国家信息安全漏洞共享平台(CNVD)收录了一个最新的SMB Server远程代码执行漏洞CVE- 2017-11780(SMB Server是Microsoft Window操作系统中的一个为计算机提供身份验证用以访问服务器上打印机和文件系统的组件)。瑞星安全研究人员介绍,成功利用此漏洞的攻击者可以获得在目标服务器上执行代码的能力。

【实验步骤】

网络拓扑:server2008-basic windows server 2008

用户:administrator

密码:Admin123

第一步:点击启动选项,启动实验虚拟机。

第二步:打开虚拟机Windows server 2008 R2,进入到系统桌面。第三步:在任务栏中点击开始,找到管理工具点击服务。

第四步:在服务界面中找到workstation并且右键点击属性。

第五步:在workstation的属性界面中点击启动类型,将自动改为禁用。

第六步:在workstation的属性界面中点击停止,将服务暂停,点击应用即可将服务停止

第七步:在服务界面查看服务状态,看到workstation服务已经停止服务。

端口安全

【预备知识】

端口,端口范围0~65535

1.知名端口(Well-Known Ports)

知名端口,即众所周知的端口号,范围从0到1023,这些端口号一般固定分配给一些服务。如: FTP端口号21,SMTP端口号25,HTTP端口号80,远程桌面端口号3389等等

2.动态端口(Dynamic Ports)

动态端口的范围从1024到65535,这些端口号一般不固定分配给某个服务,也就是说许多服务都可以使用这些端口。只要运行的程序向系统提出访问网络的申请,那么系统就可以从这些端口号中分配一个供该程序使用

【实验步骤】

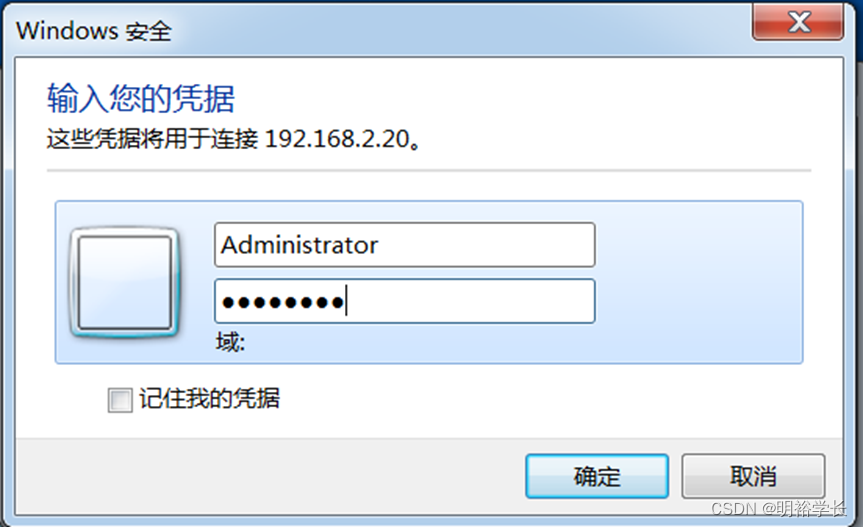

网络拓扑:server2008-basic--win7 windows server 2008

用户:administrator

密码:Admin123

win7

用户:test

密码:123456

第一步:点击启动选项,启动实验虚拟机。

第二步:打开虚拟机Windows server 2008 R2,进入到系统桌面。

第三步:点击键盘的windows键+R,打开运行框并且在里面输入regedit。点击确定后,进入注册表编辑器。

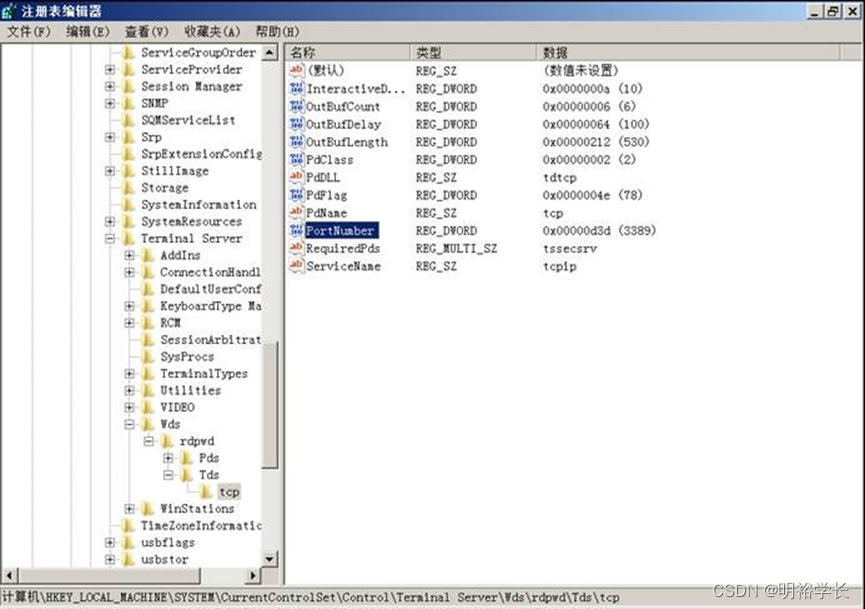

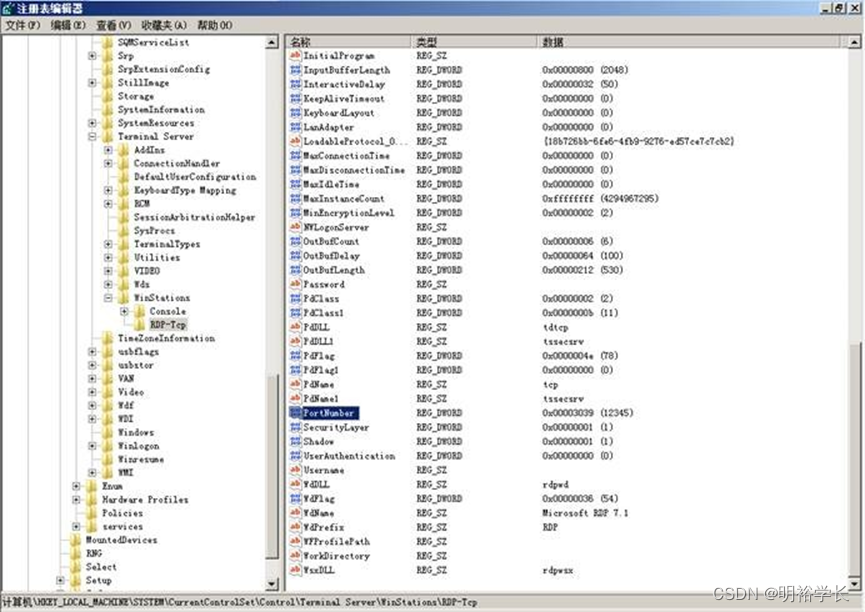

第四步:在注册表编辑器中,找到以下路径: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Wds\rdpwd\Tds\tcp

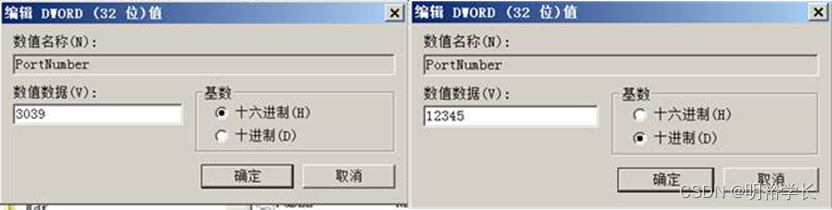

右键修改,将PortNumber的值(默认值是3389),修改成所希望的端口即可,例如12345(十六进制为1e240)

更改后PortNumber的数据为0x00003039。

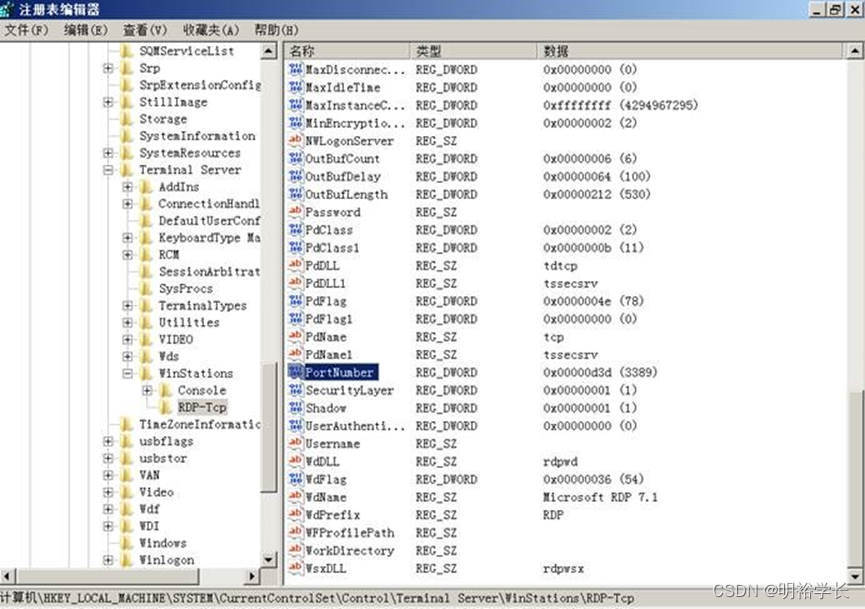

第五步:在注册表编辑器中,找到以下路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\TenninalServer\WinStations\ RDP-Tcp

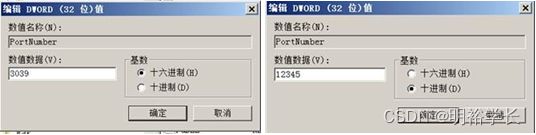

右键修改,将PortNumber的值(默认是3389)修改成端口12345(十六进制为le240)。

更改后PortNumber的数据为0x00003039

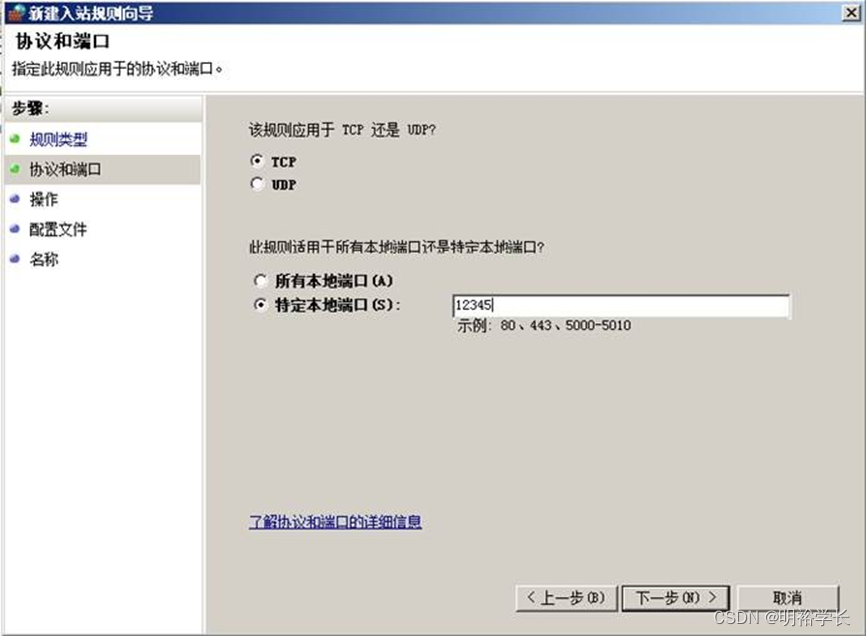

第六步:打开高级防火墙,配置端口放行

规则类型选择端口

规则用于TCP,选择特定本地端口:12345

选择允许连接

配置文件选择域、专业、公用。

名称起一个能记住这条规则的作用的名字,如新远程登录端口12345

配置完毕后,看查是否配置成功。

成功后请重启服务器,配置即可更改生效。以后使用远程登录时,访问端口12345才能登陆。第七步:测试

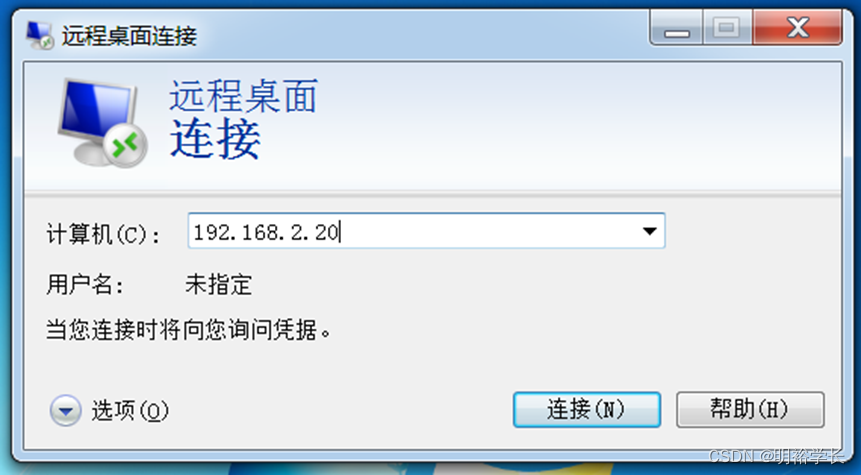

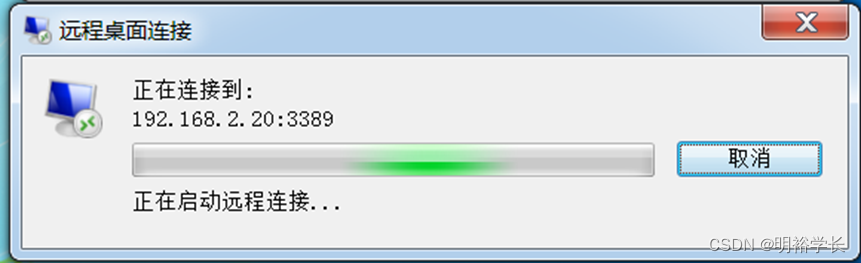

使用另一台PC尝试对这台服务器远程登录访问,先用网络地址尝试的进行访问

访问结果

再用网络地址加上端口号3389进行访问

访问结果

使用网络地址和端口12345进行远程访问

访问结果,则是弹出登录的窗口,输入用户名和密码即可登录

点击是,信任此证书

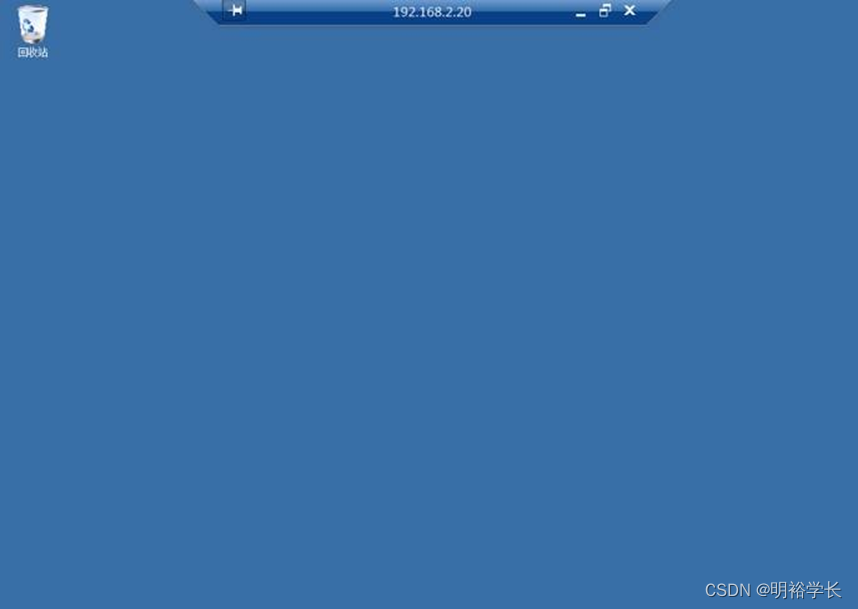

访问成功

系统漏洞安全

【预备知识】

溢出漏洞是一种计算机程序的可更正性缺陷。溢出漏洞的全名:缓冲区溢出漏洞 因为它是在程序执行的时候在缓冲区执行的错误代码,所以叫缓冲区溢出漏洞。

控制程序转移到攻击代码

这种方法指在改变程序的执行流程,使之跳转到攻击代码。最基本方法的就是溢出一个没有边界检查或者其他弱点的缓冲区,这样就扰乱了程序的正常的执行顺序。通过溢出一个缓冲区,攻击者可以用近乎暴力的方法改写相邻的程序空间而直接跳过了系统的检查。

每当一个函数调用发生时,调用者会在堆栈中留下一个激活纪录,它包含了函数结束时返回的地址。攻击者通过溢出这些自动变量,使这个返回地址指向攻击代码。通过改变程序的返回地址,当函数调用结束时,程序就跳转到攻击者设定的地址,而不是原先的地址。这类的缓冲区溢出被称为“stack smashing attack”,是目.前常用的缓冲区溢出攻击方式。

如果攻击者试图使用已经常驻的代码而不是从外部殖入代码,他们通常有必须把代码作为参数化。举例来说,在libc中的部分代码段会执行“exec(something)”,其中something就是参数。攻击者然后使用缓冲区溢出改变程序的参数,利用另一个缓冲区溢出使程序指针指向libc中的特定的代码段。

实验步骤】

网络拓扑:server2008AD

windows server 2008用户:administrator密码:Admin123

第一步:点击启动选项,启动实验虚拟机。

第二步:打开虚拟机Windows server 2008 R2,进入到系统桌面。

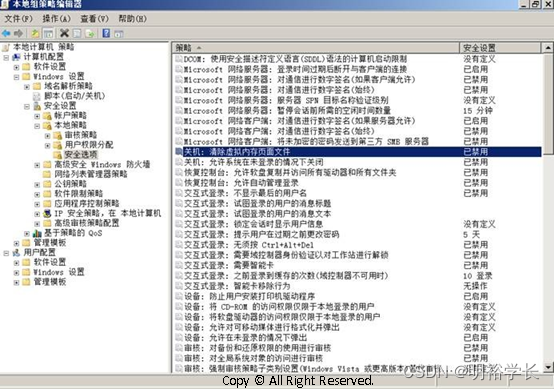

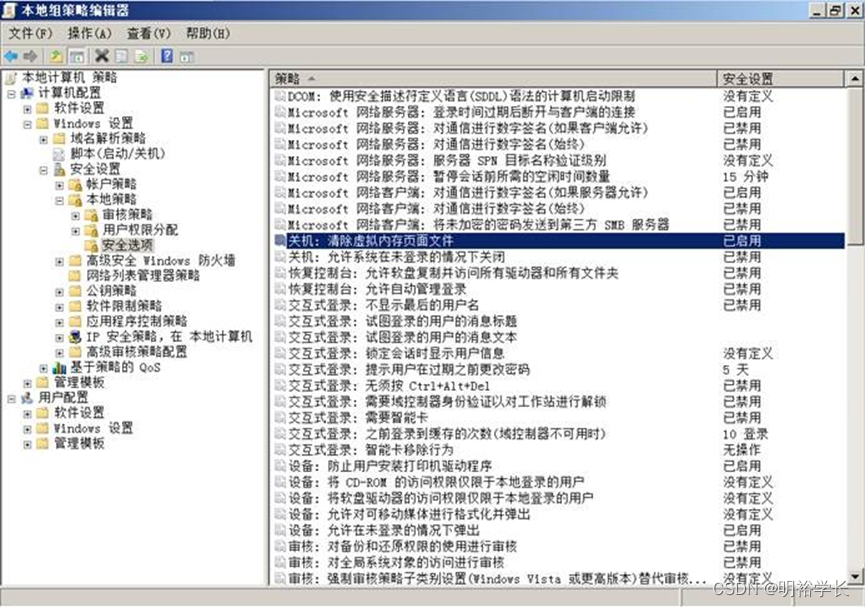

第三步:在任务栏中点击开始,在搜索栏中输入gpedit.msc进入本地组策略编辑器。

第四步:在安全选项中双击”关机:清除虚拟内存页面文件”。(路径为:本地计算机配置/windows设置/安全设置/安全选项)

第五步:在关机:清除虚拟内存页面文件 属性界面中点击已启用,点击应用即可。

第六步:在本地组策略编辑器中看查安全设置状态。

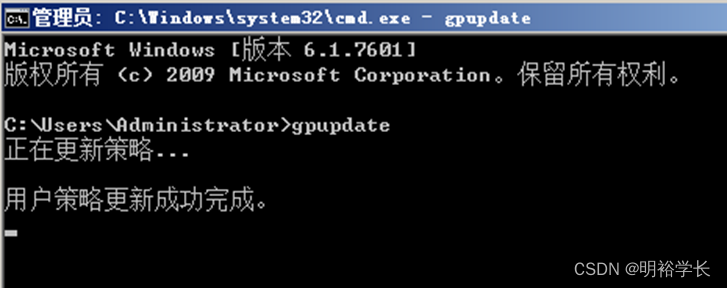

第七步:打开命令指示符输入gpupdate进行组策略更新启用。

第十四章 软件维护与软件工程管理课后习题与解析)

机器学习类型和机器学习的主要概念)

)

或者Docker容器监控之 CAdvisor+InfluxDB+Granfana(重量))

)

)