ICN基本原理:

信息中心网络也是需要实现在不可信环境下可靠的信息交换和身份认证

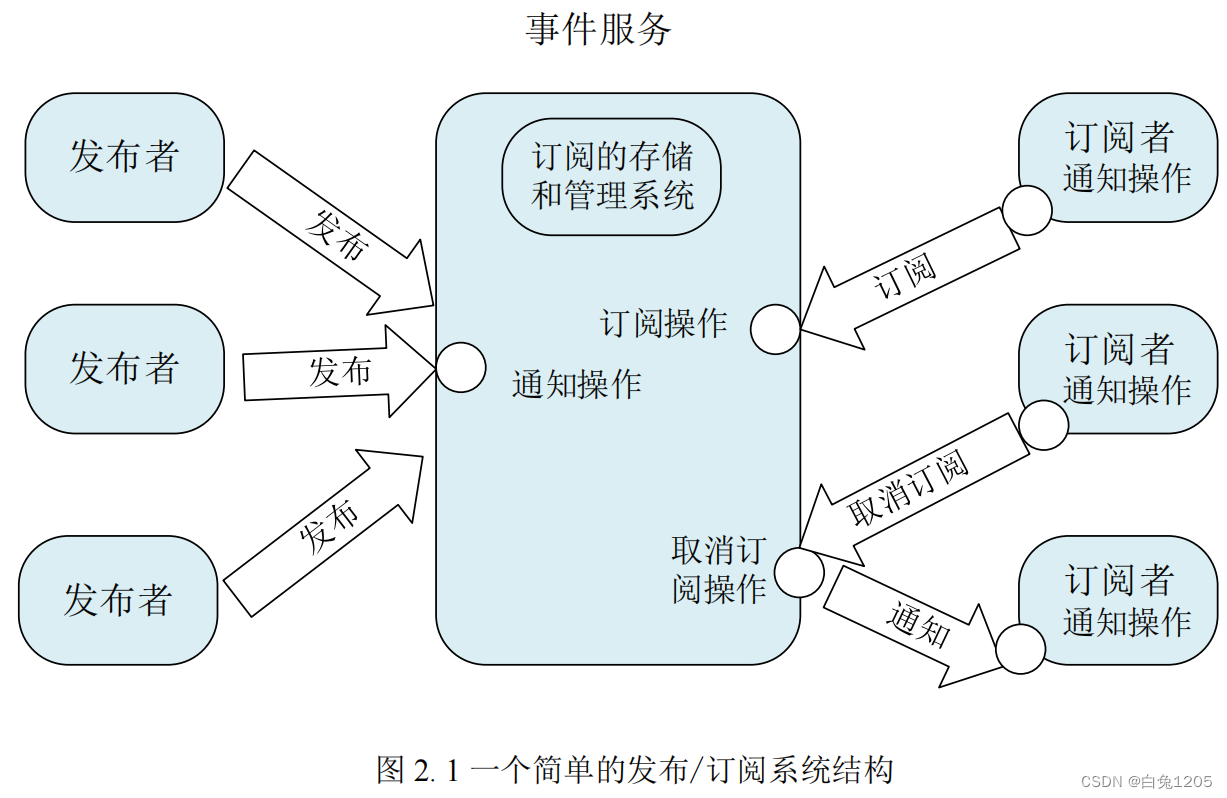

信息中心网络采用以数据内容为中心的传输方式代替现有IP 网络中以主机为中心的通信方式,淡化信息数据物理或逻辑位置的重要性,以内容标识为代表实现数据的查找和传输。

| IP网络架构 | ICN网络架构 |

| 以主机为中心(主机互联) | 以信息为中心(信息互联) |

| 基于终端地址 | 基于内容名字 |

| 对安全问题没有整体的解决方案 | 本身有抵抗安全攻击能力 |

ICN设计的原则是:实现现实网络中大量数据的快速分发

ICN架构:

- 内容发布与订阅

- 内容命名

- 内容解析与路由

- 内容缓存

- 内容安全

ICN特点:

1.一切都是信息,信息互联

2.通过信息的名字标识每一个信息

3.网络的作用就是管理所有信息的流动和缓存,并用正确的信息快速响应信息的请求者。

传统的TCP/IP网络体系:

TCP/IP 网络体系架构占据着核心地位,它的优势是它的简单结构,只需要简单的将子网连接到主干网络中即可。在该网络架构中,双方进行通信时必须建立端到端的连接。每一个主机都有一个对应的 IP 地址,利用目的 IP 地址可以找到要连接的终端,终端根据 IP 数据包中的源地址可以确定是谁在和自己建立连接,所以传统网络架构是以终端主机为中心的网络。

TCP/IP的缺点:

1.不安全,可靠性差

2.大量信息冗余,资源浪费

3.系统由简变繁,复杂度高。

ICN架构背景:

在信息中心网络中,其核心对象就是信息,通过一个信息名字用户就可以查找到一个对应的信息。

网络中流动的只是有名字的信息,网络根据信息名字可以区分每一个信息,但是网络并不知道信息

的具体意义,其具体意义由发布者和请求者的上层应用解释。在信息的驱动下,整个网络以及终端驱动就可以运行起来,而网络负责信息的流动和缓存管理,再根据用户的请求返回正确的信息。在 ICN 中,用户只需要关心信息本身即可,而无需关注信息块的其他属性。

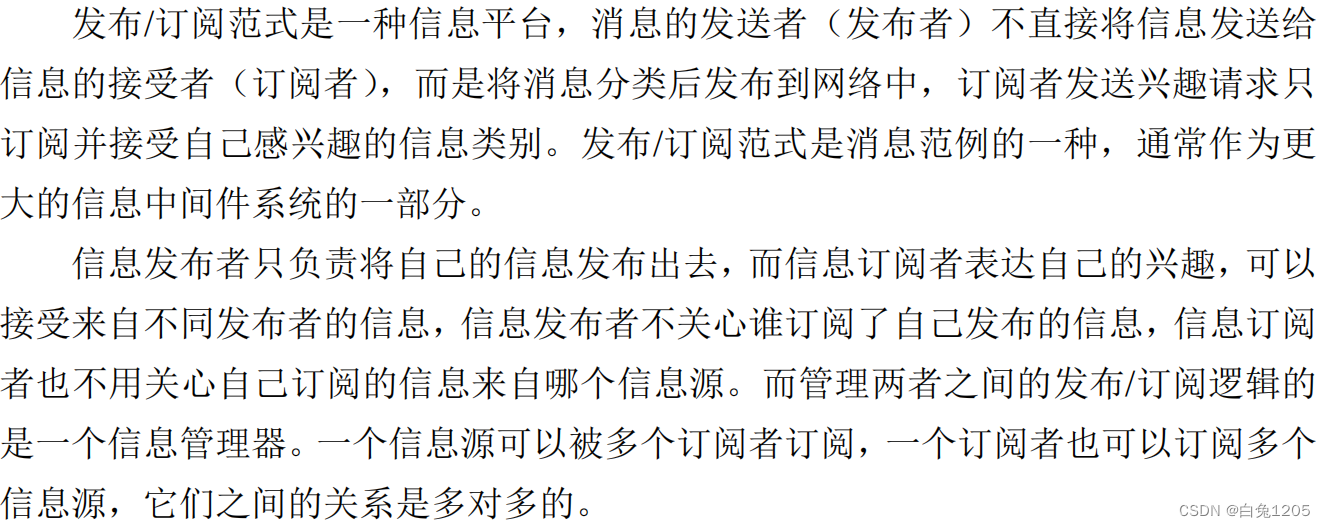

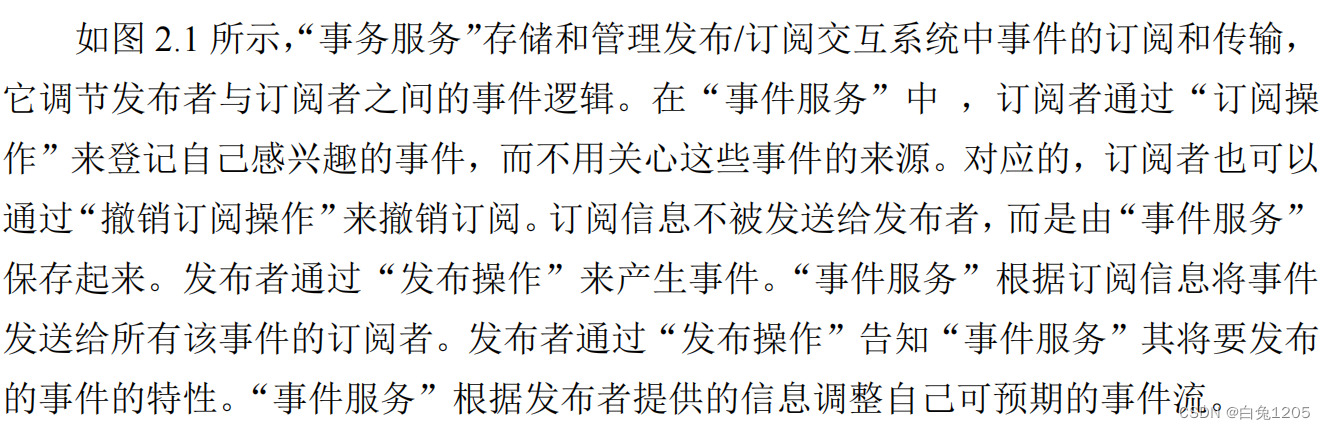

ICN 将内容与终端位置剥离,通过发布/订阅范式提供和获得多方服务:

发布/订阅系统:

1、信息中心网络固有的安全机制有哪些?(本身的抵抗安全攻击能力体现在什么地方?)

信息中心网络(ICN)需要几个固有的安全机制

例如,通过在每个数据包中嵌入内容签名来执行源身份验证。

- CCN 的核心思想是将 IP 协议栈的沙漏模型中的细腰层替换为与 URL 类似的、具有层次的内容名,从而实现了从以 IP 地址为中心转变为以内容为中心;

- 同时,该架构中的网络交换节点具有缓存内容的功能,实现以低成本的内存换取宝贵的带宽资源,可以有效减小网络中的流量冗余和降低源服务器的负载,同时提高用户的网络体验质量;

- 另外,该架构的安全性不依赖于信息容器与信道的安全,而是内容本身就具有安全性,通过对内容自身进行加密,确保了传输数据的机密性。

ICN的优点:可以在网络层解析信息名称、在路由器中可以缓存信息数据、支持路由最近内容对象副本、可以采用多播机制传递信息

安全机制:

通过在每个数据包中嵌入内容签名来执行源身份验证

内容签名是一种数字签名技术,用于对数据内容进行签名和验证。签名者使用自己的私钥对数据内容进行签名,接收者使用签名者的公钥对签名进行验证。通过内容签名,可以确保数据的真实性、完整性和可信度。但是,在签名过程中,签名者的私钥需要保持安全,以防止被攻击者破解。

DONA: 采取了自证明的命名方法允许用户验证接收到的数据是否与自己请求的数据相匹配。

对于可变的数据,用户请求一个名为 P:L 的信息对象时,他会收到当事人公钥的元数据和数据对象本身的签名,从而它可以验证收到的数据对象是否来自当事人。而对于不可变的数据,用户只能确认标签 L 真的是信息对象的加密哈希,而不管提供者是否是当事人本人,这种方式允许用户根据提供者的信誉和性能自己选择信息对象的提供者。

DONA 体系架构的设计本身就可以阻止或者减轻一些针对解析处理设施的攻击。因为在 DONA 中所有的流量遵循既定的路由政策,解析处理器只接受通过认证的用户或者不可变消息提供者的信息注册,并且它只接受可信解析处理器的转发注册。提供者可以对于来自用户的注册或者查找消息强制执行合同限制来防止控制面资源耗尽的攻击。为了防止用户的自治系统受到行为不端的解析处理器的影响,DONA 允许明确请求接入到除了最近的那一个之外的其他的对象副本。

NDN 以一种可验证的方式将人们可读的分层信息名与对应的信息对象关联起来,每一个 NDN 数据包包含一个信息名的签名和信息,以及关于生成签名的密钥的信息,比如签名者的公钥,公钥的证书或者一个指向它们的指针,它允许任何节点验证包名与它携带的信息之间的结合是否正确。用户为了验证接收到的信息来自一个已授权的源端,他必须信任签名密钥的所有者,名字的这种分层结构简化了建立信任关系的操作。

2、ICN中的源身份认证方案是什么?

2.1、面临的安全威胁有哪些?

与命名相关的攻击;

与路由相关的攻击;

与缓存相关的攻击;

其他恶意攻击

ICN中的重要技术:信息命名、数据路由、内容缓存

安全威胁:

- 在 ICN 中没有主机标识,命名的数据对象替代了 TCP/IP 中的主机,它在 ICN 中占据着核心位置。ICN 为每一个数据对象定义一个唯一的名字,利用这个名字我们可以找到网络中信息。恶意用户可能利用 ICN 中没有主机标识符这一事实,伪装成一个 ICN 节点或者路由器监测网络中的数据流动,从而记录那些用户请求了什么信息,又或者他可以直接过滤和删除掉某些特定名字的请求包和信息包。这样将导致一些用户的隐私被泄露或者用户无法获得请求的信息。

- 因为在 ICN 中不存在主机地址,所以在 ICN 中路由数据对象或者请求都是通过内容名进行。用户如果想请求某个内容,它不需要知道内容的源端在哪里,只需要将自己的兴趣请求发送到网络中即可。ICN 根据用户的请求在用户和内容源端或其它拥有者之间建立一条传递路径,通过该路径将内容返回给用户。攻击者可能向网络中发送大量的兴趣请求,使某个源端或者某个区域被它的请求所占用而无法给其它用户提供服务。又或者他们伪装成一个 ICN 节点或者路由器,通过转发别的用户的请求,记录他们的隐私信息。

- 确切的命名内容对象可以被缓存在信息中心网络的任何元素中,包括路由器、代理缓存以及终端主机上。网络中的缓存允许请求者可以从地理位置最接近自己的缓存中获得内容,从而提高了网络性能。但是在这个缓存无处不在的系统中,网络缓存带来了一些新的挑战。攻击者利用网络缓存窥探别的用户隐私,或者向缓存中注入无效的信息导致用户被返回错误信息。

从终端主机的角度来看,任何内容消费者都可以检索任何内容,无论其是否合法;

从隐私考虑的角度来看,每个消费者源对都被泄露了,因为请求-响应信息被公开给了网络节点。

- 可能存在恶意节点;

- 隐私泄露,消费者(订阅者)到终端的路线被泄露

匿名保护机制 多来源向一个消费者安全传输内容:使每个匿名身份验证的内容消费者能够批量验证属于不同匿名内容生产者(源)的不同类型的请求内容的真实性。

同时考虑ICN的双向认证和消费者匿名保护 可证明安全性

接口+会话)

六步换相驱动)

)

: Doris数据缓存)

单位实现大屏适配)