记录一下关于firewall,博主非运维专家或服务器专家。

背景

客户有一台裸奔运行了一年多的系统有公网但发现没有开防火墙,iptables和firewall均是关闭状态,通过扫描发现很多漏洞。根据客户要求对端口进行重新梳理且关闭不必要或有潜在风险的端口、关闭swagger-ui接口等,但有一个前提就是不影响业务正常运行。经历了整一天挨个排错,终于全部解决。

服务器的系统用到了很多开源组件,如:MQ、MYSQL、MINIO、DOCKER、NGINX等。

CENTOS 7.X

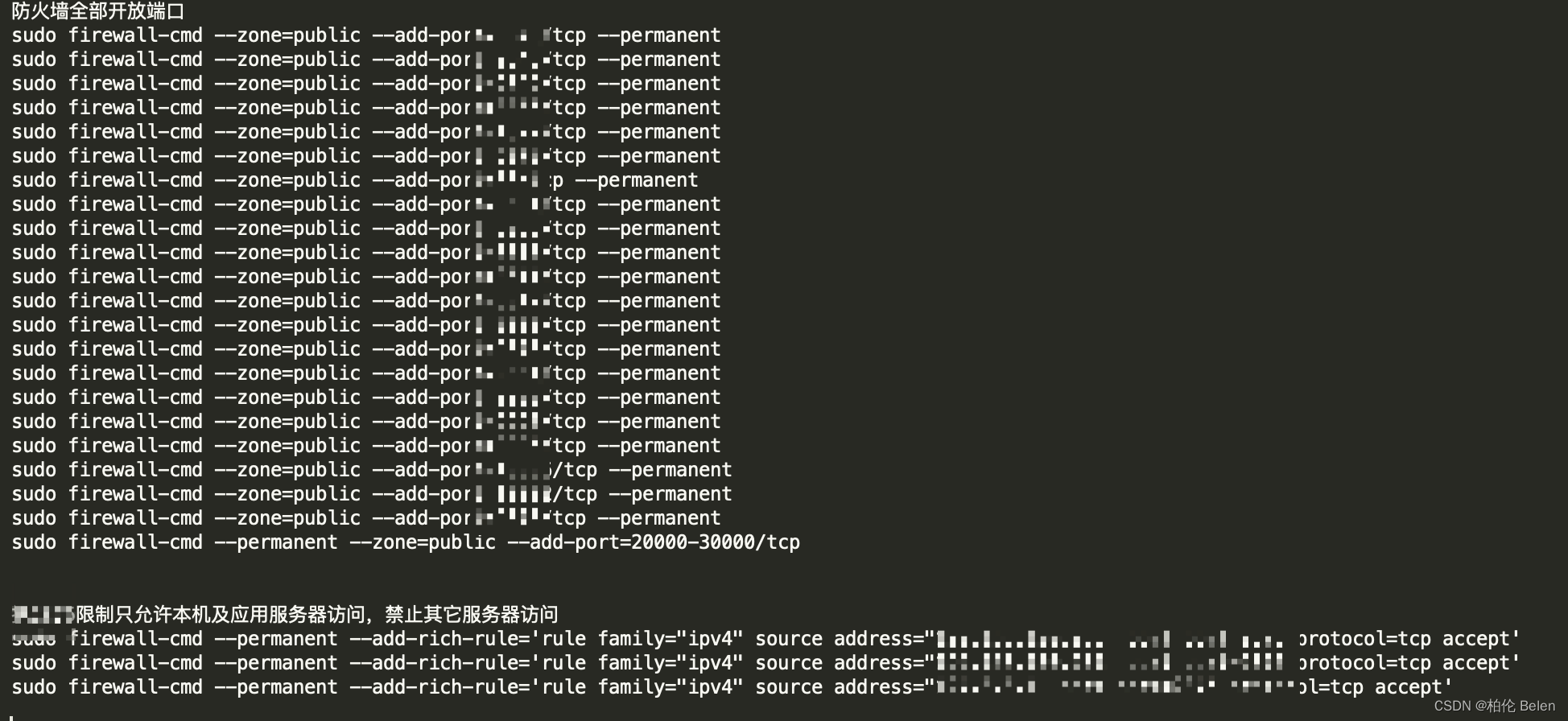

首先梳理应用所有端口,然后配置firewall,整理出需要公网的端口并对外开放,有些敏感端口做映射、加用户名认证等方式,我主要做了如下操作:

常用的一些命令

#重新加载

sudo firewall-cmd --reload

#列出当前所有配置

firewall-cmd --list-all

#开启

systemctl start firewalld

systemctl status firewalld

systemctl enable firewalld

systemctl stop firewalld

**

遇到的问题:

**

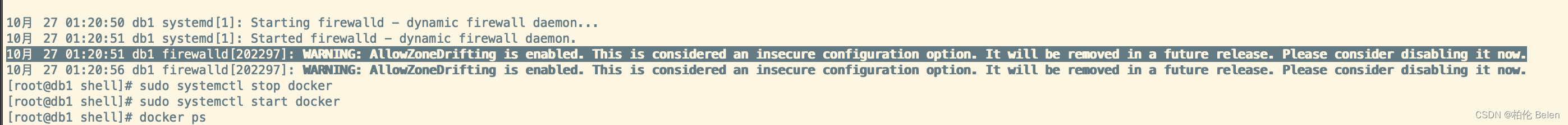

**切记禁用AllowZoneDrifting。**否则安装了Docker的应用会有莫名奇妙的网络问题。我发现Docker内部的网络与宿主机不同,比如宿主机可以ping 通内网192.168.11.10而Docker内部时而能ping通时而不行,最终定位是AllowZoneDrifting的问题。

引用一名博友对AllowZoneDrifting的解释:

系统上启用了AllowZoneDrifting选项。然而,这被认为是不安全的配置选项,并且在将来的版本中将会被删除。

AllowZoneDrifting选项允许firewalld根据检测到的网络配置更改动态地更改活动区域。也就是说,如果firewalld检测到网络接口在不同的区域之间漂移(例如,从一个公共网络切换到一个内部网络),它将自动将防火墙区域更改为与新网络接口匹配的区域。

然而,这种自动的区域漂移在安全性方面存在潜在的问题。攻击者可能利用此功能绕过安全策略,使系统暴露于不受保护的网络环境中。

禁用AllowZoneDrifting办法:

sudo vi /etc/firewalld/firewalld.confsudo systemctl reload firewalld

)

)