1. IT治理

1.1. 描述组织采用有效的机制对信息技术和数据资源开发利用,平衡信息化发展和数字化转型过程中的风险,确保实现组织的战略目标的过程

1.2. 驱动因素

1.2.1. 信息孤岛

1.2.2. 信息资源整合目标空泛

1.3. 高质量IT治理因素

1.3.1. 良好的IT治理能够确保组织IT投资有效性

1.3.2. IT属于知识高度密集型领域,其价值发挥的弹性较大

1.3.3. IT已经融入组织管理、运行、生产和交付等各领域中

1.3.4. 信息技术的发展演进以及新兴信息技术的引入

1.3.5. IT治理能够推动组织充分理解IT价值

1.3.6. IT价值不仅仅取决于好的技术,也需要良好的价值管理,场景化的业务融合应用

1.3.7. 高级管理层的管理幅度有限

1.3.8. 成熟度较高的组织以不同的方式治理IT

1.4. 内涵主要体现

1.4.1. IT治理作为组织上层管理的一个有机组成部分

1.4.2. IT治理强调数字目标与组织战略目标保持一致

1.4.3. IT治理保护利益相关者的权益

1.4.4. IT治理是一种制度和机制

1.4.5. IT治理的组成部分包括管理层、组织结构、制度、流程、人员、技术等多个方面

1.5. 主要目标

1.5.1. 与业务目标一致

1.5.2. 有效利用信息与数据资源

1.5.3. 风险管理

1.6. 管理层次

1.6.1. 最高管理层

1.6.2. 执行管理层

1.6.3. 业务及服务执行层

1.7. 本质上关心

1.7.1. 实现IT的业务价值

1.7.2. IT风险的规避

2. IT治理体系

2.1. 描述组织在信息化建设和数字化转型过程中是否采用有效的机制使得信息技术开发利用能够完成组织赋予它的使命

2.2. 关键决策

2.2.1. IT原则

2.2.2. IT架构

2.2.3. IT基础设施

2.2.4. 业务应用需求

2.2.5. IT投资和优先顺序

2.3. 框架

2.3.1. IT战略目标

2.3.2. IT治理组织

2.3.3. IT治理机制

2.3.4. IT治理域

2.3.5. IT治理标准

2.3.6. IT绩效目标

2.4. 核心内容

2.4.1. 组织职责

2.4.2. 战略匹配

2.4.3. 资源管理

2.4.4. 价值交付

2.4.4.1. 创造业务价值

2.4.5. 风险管理

2.4.5.1. 保护业务价值

2.4.6. 绩效管理

2.5. 原则

2.5.1. 简单

2.5.2. 透明

2.5.3. 适合

3. IT治理任务

3.1. 全局统筹

3.1.1. 制订满足可持续发展的IT蓝图

3.1.2. 实施科学决策、集约管理的策略,实现横向的业务集成和纵向的业务管控;通过内外部的监督,确保IT与业务的一致性和适用性

3.1.3. 建立适应内外部信息环境变化的持续改进和创新机制

3.2. 价值导向

3.2.1. 认可信息技术、信息系统和数据在组织中的价值

3.2.2. 识别投资目录,并以相应的方式进行评估和管理

3.2.3. 对关键指标进行设定和监督,并对变化和偏差做出及时回应

3.2.4. 权衡实施成本与预期效益,并随组织内外部环境的变化及时调整

3.3. 机制保障

3.3.1. 指导建立规范过程管理和痕迹管理

3.3.2. 评审IT管理体系的适宜性、充分性和有效性

3.3.3. 审计IT完整性、有效性和合规性

3.3.4. 监督由审计和管理评审,提出改进内容的实施

3.4. 创新发展

3.4.1. 创造基于业务团队与IT团队的深度沟通以及对内外部环境感知和学习的技术创新环境

3.4.2. 确保技术发展、管理创新、模式革新的协调联动

3.4.3. 对组织创新能力进行评估,并对关键创新要素进行分析和评价

3.4.4. 通过促进和创新有效抵御风险,并确保创新是组织文化的组成部分

3.5. 文化助推

3.5.1. 建立与IT发展相适应的组织文化发展策略

3.5.2. 营造包括知识、技术、管理、情操在内的积极向上的文化氛围

3.5.3. 根据组织内部环境的变化,评估并改进组织文化的管理

4. IT治理方法与标准

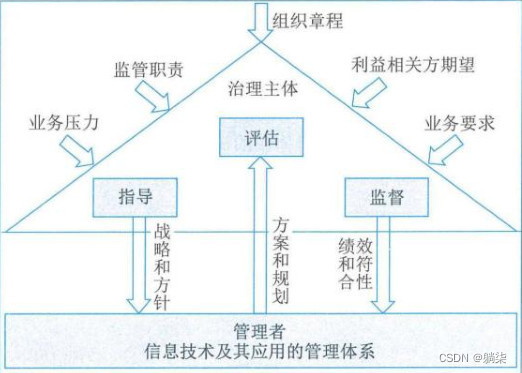

4.1. ITSS中IT服务治理

4.1.1. 逻辑关系图

4.1.2. 治理模型

4.1.3. 治理框架

4.1.4. 治理实施框架

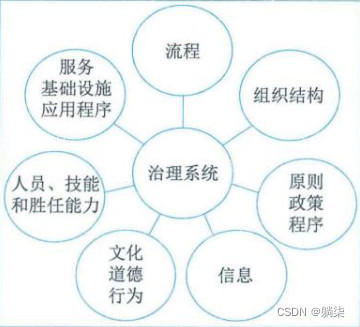

4.2. 信息和技术治理框架(COBIT)

4.2.1. 面向整个组织的信息和技术治理及管理框架

4.2.2. 治理系统组件

4.2.2.1. 流程

4.2.2.2. 组织结构

4.2.2.3. 原则、政策和程序

4.2.2.4. 信息

4.2.2.5. 文化、道德和行为

4.2.2.6. 人员、技能和胜任能力

4.2.2.7. 服务、基础设施和应用程序

![Flask框架配置celery-[1]:flask工厂模式集成使用celery,可在异步任务中使用flask应用上下文,即拿即用,无需更多配置](http://pic.xiahunao.cn/Flask框架配置celery-[1]:flask工厂模式集成使用celery,可在异步任务中使用flask应用上下文,即拿即用,无需更多配置)

)

)

)