安全背景知识

物理、网络和人员安全

在考虑企业和工业的安全性时,安全从业人员传统上将自己划分为三个专业领域。我们借助于安全中经常使用的两个术语来描述这三个领域

- 业内人士。属于您的设施的人员,包括员工和受邀承包商,访客或交付和服务人员。

- 局外人。那些不属于你的人,不管他们是实体进入还是电子进入。这个类别涵盖了从供应商到惯犯的所有人!不请自来的外人是入侵者,至少是非法侵入

物理安全。警卫、大门、锁和钥匙,以及其他防止外人成为入侵者和防止内部人员去他们不属于的地方的方法。这是最古老和最成熟的安全分支,拥有最高比例的安全专业人员

人员安全。这里的从业者通常被这些问题所困扰:“我要带进我的工厂的外人值得信任吗?””,

“我可以继续信任我的内部人士吗?”安全行业的这一领域涵盖了从对新员工和承包商的犯罪背景调查,到对员工违反安全规定的调查,以及对现有内部人员的定期背景审查等方方面面。

网络安全。此类别涵盖计算机和网络上或涉及计算机和网络的意外或恶意行为的预防、检测和缓解。现在被称为商业或IT网络安全的领域起源于20世纪60年代和70年代的金融和情报界。

工业网络安全主要是适应工业网络的IT网络安全,但也包括物理和人员安全的重要元素。例如,如果你作为商业机密保存在你的控制网络上的有价值的工艺配方被工业间谍获取,这会有什么不同吗?

- 通过公司防火墙和商业网络侵入你的工业网络,然后下载并出售它们?(网络安全事件)

- 开着一辆面包车,伪装成你电脑磁带备份存储公司的合法信使,让一个不知情的员工交出你刚制作的备份磁带,里面包含同样的商业机密(这是一次人事安全事件)。

- 深夜闯入工厂,巧妙地绕过防盗警报,从控制服务器中取出包含配方的硬盘(物理安全事件)。

这三件事的最终效果是一样的——你的秘密消失了!事实上,工业间谍可能会故意“打探”,根据你的防御最薄弱的地方选择攻击计划。

看看我们能不能想出一个工厂破坏的场景。例如,对工厂输送系统的成功破坏可能(1)涉及来自竞争输送公司的不道德推销员,他有犯罪记录(人员安全)。(2)参观工程部后,私自进入生产区(人身安全)。(3)在那里,他从笔记本电脑上下载了一个修改过的程序到输送机械PLC(网络安全)。这导致第二天传送带神秘故障,使他的公司收购。

在传送带系统的例子中,在哪里引入安全措施来中断导致传送带破坏的事件链?:

- 他参观的工厂有一个“需要公司陪同”的物理安全政策,防止销售人员独自进入生产区

- 工厂是否有积极的网络安全措施,防止销售人员进入PLC网络下载修改过的梯形逻辑程序?

风险评估和IT网络安全

假设你是一家位于美国中西部“龙卷风走廊”地区的大型小工具工厂的老板。你的工厂建筑和附属的商务办公楼如图所示。

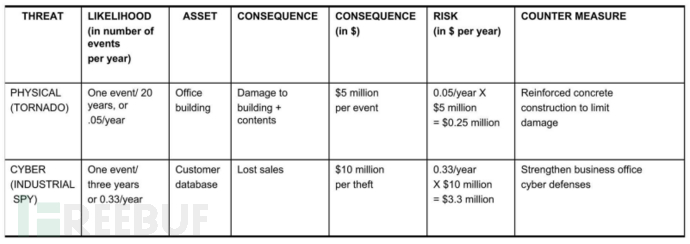

例如,对于办公楼及其内容(如业务计算机系统)的风险,我们可以说明一种类型的风险评估—定量风险评估—是什么样的。在这个例子中,我们将考虑对办公楼及其计算机系统的一个物理威胁和一个网络威胁

第一种是轻度到中度的龙卷风,对办公楼和里面的东西构成人身威胁。假设一场轻度到中度(称为F0到F2级)龙卷风袭击办公楼的可能性是每20年一次(这是一个相当危险的街区!)该数字假定威胁的后果或对资产(办公楼)的平均损害为500万美元。因此,每年轻度至中度龙卷风破坏的风险为:

1 event/20 years × $5 million/event = 0.05×5=$0.25 million/year

现在我们用美元来衡量年风险。我们可以将其与另一种截然不同的风险进行比较,比如,一种特殊类型的网络攻击,由一名工业间谍发起,他试图下载你精心保护的最佳客户数据库,以及他们通常从你那里订购的产品。

一旦进入网络领域,进行定量风险评估会出现一个问题:与天气损害或抢劫等物理安全问题不同,我们没有太多的历史统计数据可以用来得出发生概率的数字。不过,有一些关于各种类型工业间谍活动频率的数据,包含了不同规模公司和行业的平均损失。这些数据,加上你工厂的损失数据,可能会使你能够得出一个合理的估计,从而继续进行定量评估(与此相对的是定性评估,这是另一种选择。我们将在即将到来的部分中专注于定性风险评估)。

让我们估计每三年发生一次网络盗窃(威胁)的可能性,以及由于这些信息被提供给竞争对手而导致的销售损失

(后果)1000万美元。然后,从这类网络事件来看:

1 event/three years × $10 million = $3.3 million/year

这就是定量风险评估的力量。这是第一次,我们可以用高层管理人员能够理解的术语来比较物理损失和网络损失的成本——美元。基于这种风险评估,我们可以得出结论,工业间谍网络攻击的货币风险大于龙卷风的货币风险。我们将看到如何根据计算的风险来评估对策或预防性补救措施,例如加强建筑以限制龙卷风的破坏,以确定它们是否值得。

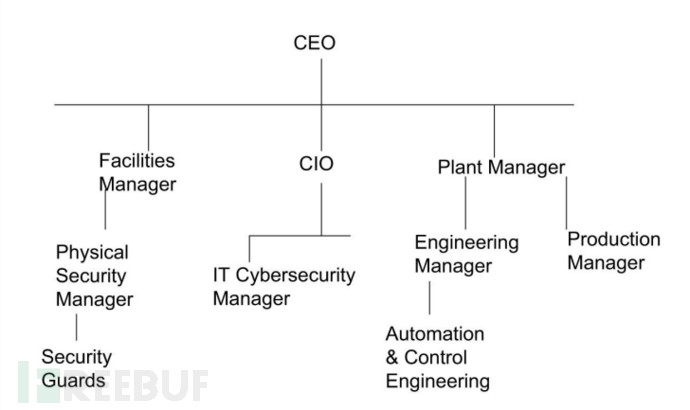

让我们画一个组织结构图来表示一个独立工厂的简化管理结构。(请注意,在现代多工厂制造公司中,公司和工厂管理之间存在许多“虚线”关系。)

向CIO报告的IT网络安全经理负责公司防火墙、内部网和Internet访问,并且可能要处理这些IT安全问题

- web,员工下载色情或非法内容。

- Email传播病毒

- 远程访问。允许授权用户通过调制解调器池或虚拟专用网连接,防止未经授权的人员和黑客进入。

- 未经授权的软件。防止员工使用未付费或未经批准的软件。

工厂风险评估

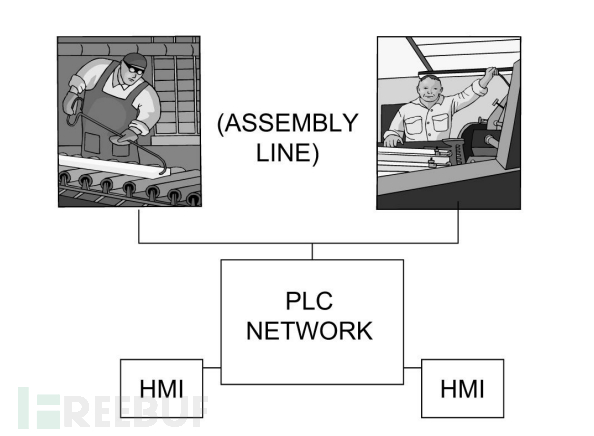

现在我们已经介绍了业务办公楼,让我们来看看我们的小部件生产工厂大楼

在这里,我们看到了离散制造中常见的工业网络类型,包括PLC(可编程逻辑控制器)、HMI(人机界面)等设备。

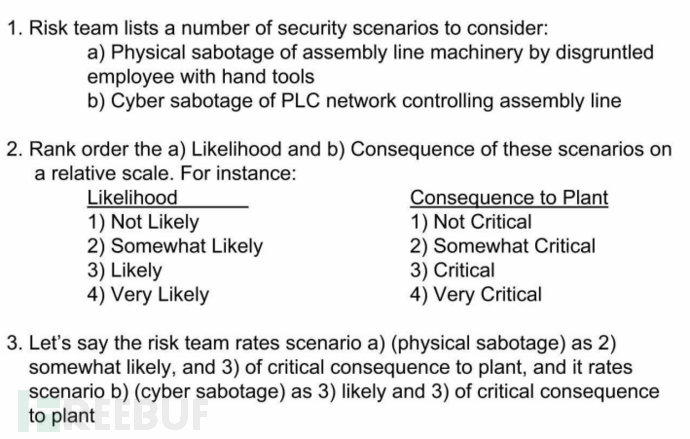

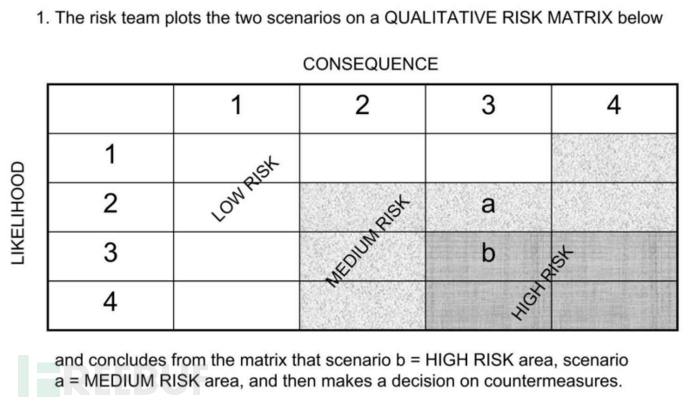

这一次,让我们演示一个更适合于工厂场景的风险评估,在这种情况下,我们可能无法获得实际的数字或对物理或网络攻击可能性的估计。在定性风险评估中,相关性排名代替了绝对数字或可能性和后果的估计。输出是风险的优先级列表,显示哪些风险更大。

以下两张图中给出了定性评估的程序和风险矩阵。我们在这里评估两种情况。第一种是物理攻击,是一名心怀不满的员工用手工工具破坏装配线。第二种是网络攻击,破坏运行装配线的PLC网络。

根据图中所示的风险评估过程,风险评估小组得出结论,情景(b)(网络攻击)比情景(a)(物理攻击)更具威胁性。

谁对工业网络安全负责

- 工程经理

- 自动化和控制经理

- 自动化工程师,技术员和工厂操作员

- 设施经理

- 物理安全经理

那么,首席执行官和高层管理人员通常认为谁负责工业网络的物理和网络安全?对于工业网络的物理安全,可能会有人认为,无论是谁负责工厂的物理安全,如设施或物理安全经理有这个职责。(虽然工厂保安人员通常守卫工厂入口,远离工厂的生产区域,理论上这可能掩盖了心怀不满的员工用管钳攻击PLC网络!)

)

)

: dict: del/pop不释放内存)

)