一、介绍

1.1 概述

TCP窗口大小探测攻击是一种信息收集攻击,攻击者通过向目标服务器发送特制的TCP数据包,探测目标服务器的TCP接收窗口大小(TCP Window Size)。了解目标服务器的TCP接收窗口大小,可以帮助攻击者优化后续的DDoS攻击,提高攻击效率和破坏性。

1.2 工作原理

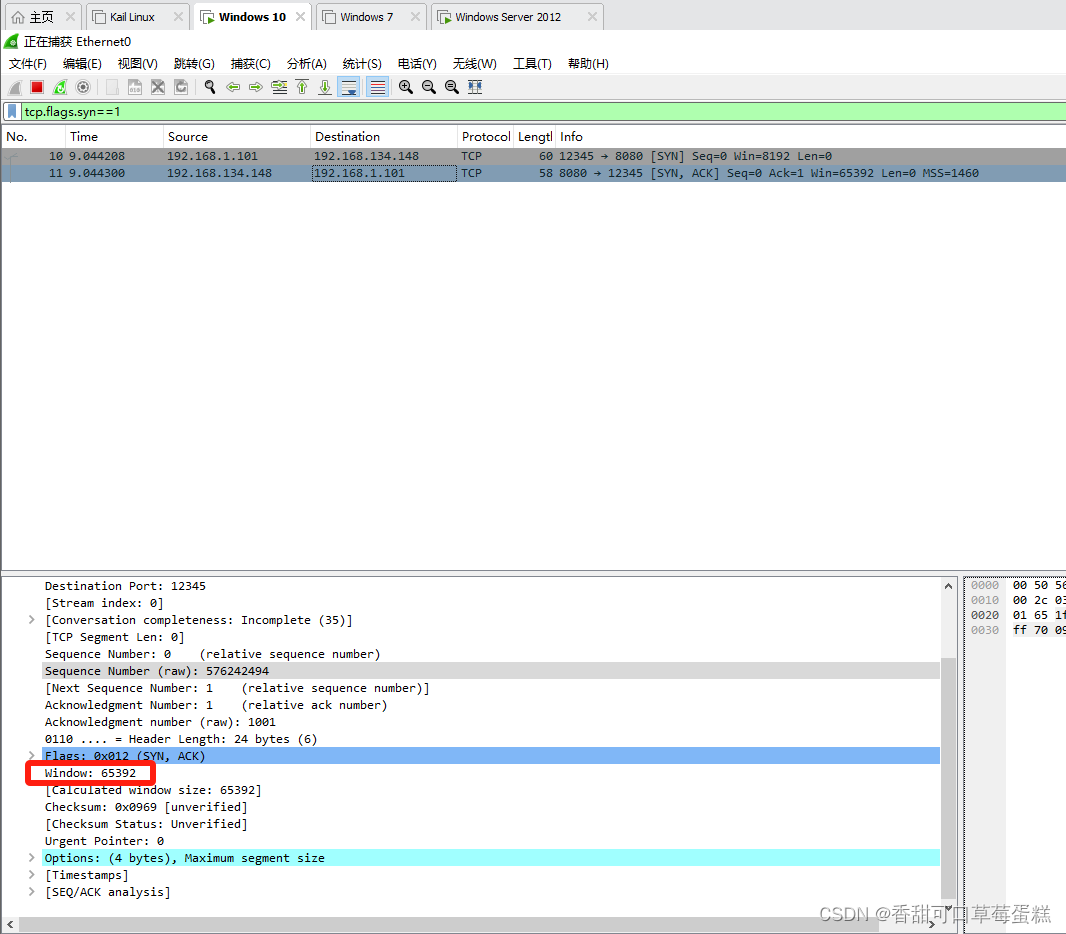

- 发送特制的TCP数据包:攻击者向目标服务器发送具有特定标志位和选项设置的TCP数据包。

- 目标服务器响应:目标服务器根据其TCP实现和接收窗口的当前状态,响应这些探测数据包。

- 分析响应包:攻击者通过分析响应数据包中的TCP窗口大小字段,确定目标服务器的接收窗口大小。

1.3 防御措施

- TCP Stack硬化:更新并配置服务器的TCP/IP协议栈,以应对特定的探测技术。

- 入侵检测系统(IDS):部署IDS,监控并检测异常的TCP连接尝试和特定标志位组合的包。

- 速率限制:配置防火墙和路由器规则,限制每个IP地址的连接速率,减少扫描和探测的频率。

- DDoS防护:使用DDoS防护服务,如Cloudflare、Akamai等,在攻击流量到达目标服务器之前进行检测和缓解。

- 深度包检测(DPI):使用DPI技术,分析网络流量中的细节,检测并阻止异常的探测包。

- 隐藏窗口大小:在服务器配置中隐藏或模糊TCP窗口大小信息,增加探测难度。

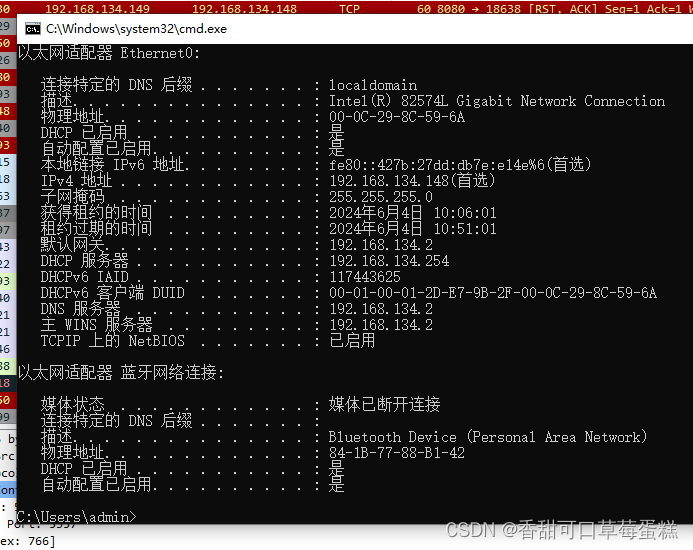

二、实验环境

受害者:192.168.134.148

三、实操演示

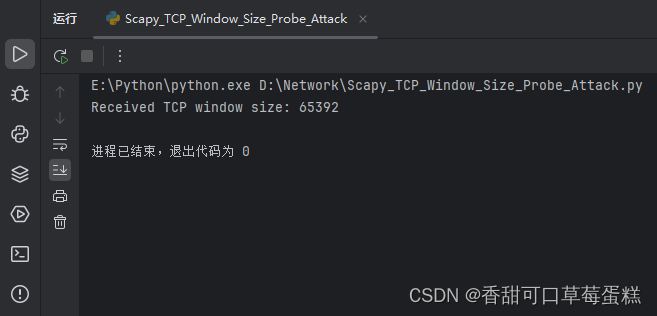

下面是一个使用Scapy实现TCP窗口大小探测攻击的示例脚本。该脚本向目标服务器发送带有SYN标志的TCP数据包,并分析服务器返回的SYN-ACK数据包,提取其中的窗口大小

from scapy.all import *

from scapy.layers.inet import TCP, IPdef tcp_window_size_probe(target_ip, target_port, src_ip, src_port):# 构造IP和TCP头部ip = IP(src=src_ip, dst=target_ip)tcp = TCP(sport=src_port, dport=target_port, flags="S", seq=1000)# 发送SYN包并等待响应response = sr1(ip/tcp, timeout=1, verbose=0)if response:if response.haslayer(TCP):window_size = response.getlayer(TCP).windowprint(f"Received TCP window size: {window_size}")else:print("No TCP layer in response.")else:print("No response received within the timeout period.")if __name__ == "__main__":target_ip = "192.168.134.148" # 目标服务器的IP地址target_port = 8080 # 目标服务器的端口src_ip = "192.168.1.101" # 攻击者伪造的源IP地址src_port = 12345 # 攻击者伪造的源端口tcp_window_size_probe(target_ip, target_port, src_ip, src_port)

)

)

GPIO)