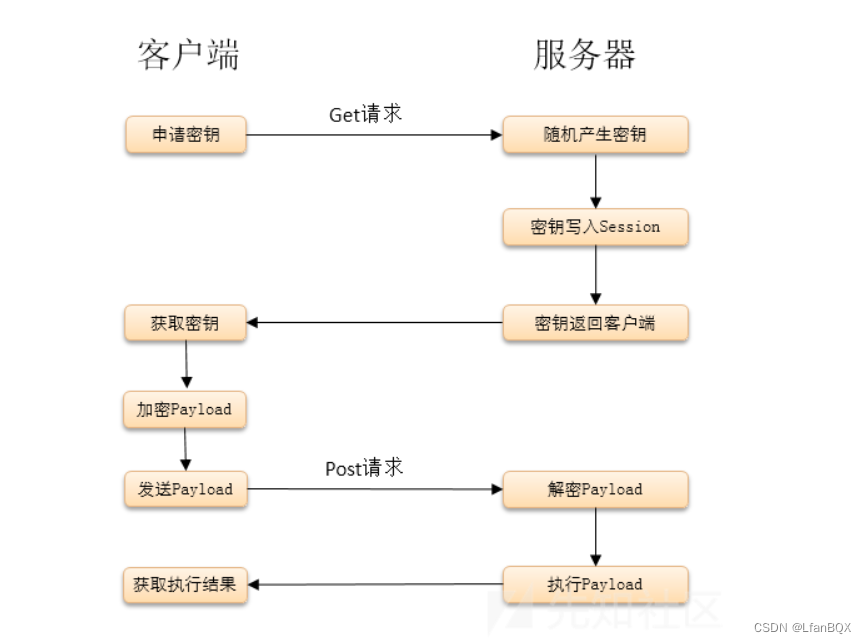

1.加密流程

| 工具名称 | requests | response |

| AntSword | base64等方式 | 明文 |

| 冰蝎2.0 | 开启Openssl扩展-动态密钥aes加密 | aes加密+base64 |

| 未开启Openssl扩展-异或 | 异或+base64 | |

| 冰蝎3.0 | 开启Openssl扩展-静态密钥aes加密 | aes加密+base64 |

| 未开启Openssl扩展-异或 | 异或+base64 | |

| 哥斯拉 | php的为base64+异或+base64 | 异或+base64+脏字符 |

| jsp的为Base64+AES | aes+base64+脏字符 |

2.案例绕过

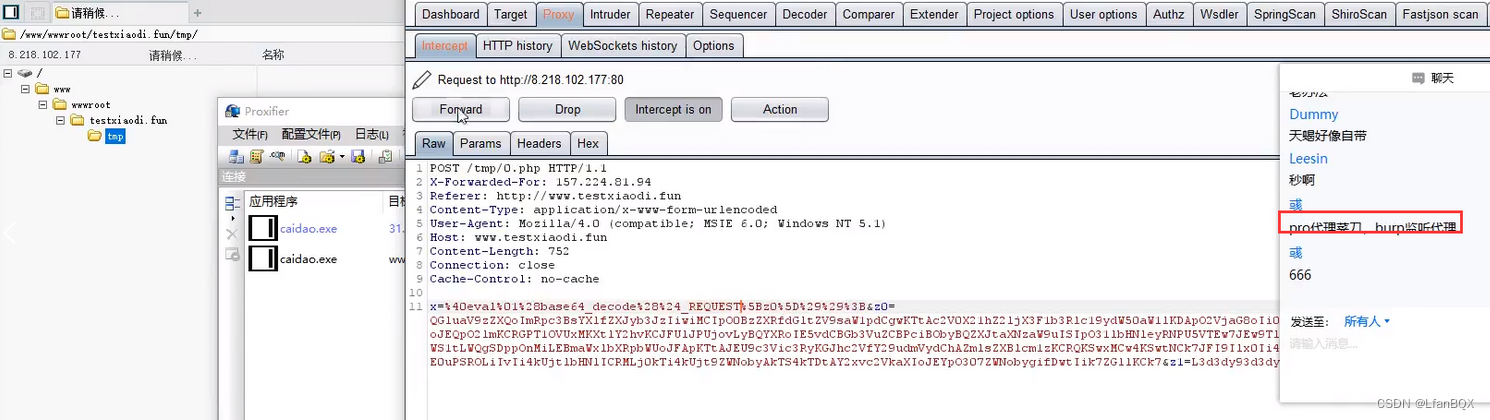

waf检测到传入值存在恶意参数

抓包获取数据包

使用数据包发送,网站被拦截

传入的值为经过php运行结果为base_64decode

将chr的值更改为‘base_64decode’,将POST更改为REQUEST,发送成功绕过

3.菜刀的版本和流量特征

3.1版本

2014 S_POST=S_REQUEST 2016 可以

3.2数据包流量特征

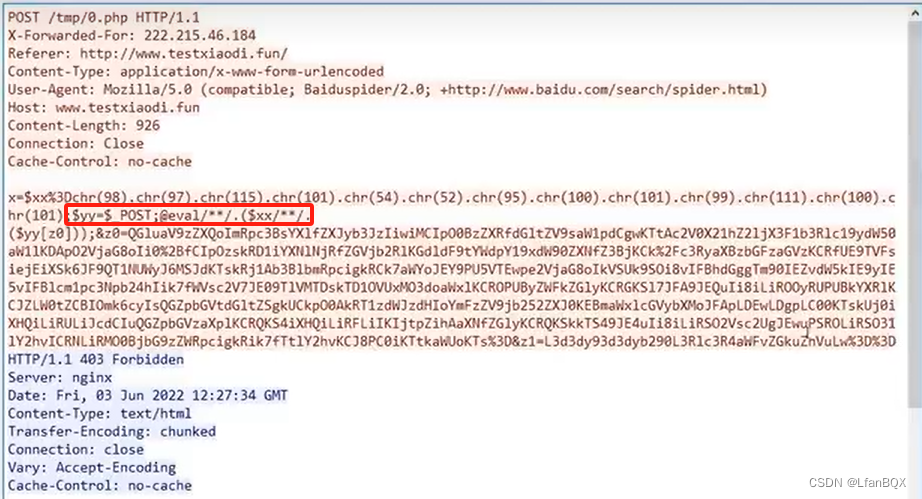

(1) 请求包,中:ua头为百度爬虫

(2)请求体中存在eval,base64等特征字符

(3)请求体中传递的payload为base64编码,并且存在面定的

QGluaV9zZXQolmRpc3BsYXIfZXJyb3JzliwiMClpO0BzZXRfdGItZV9saW1pdCgwKTtpZih

QSFBfVkVSUOIPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1IKDApO307

ZWNobygiWEBZlik7J

4.冰蝎的版本和流量特征

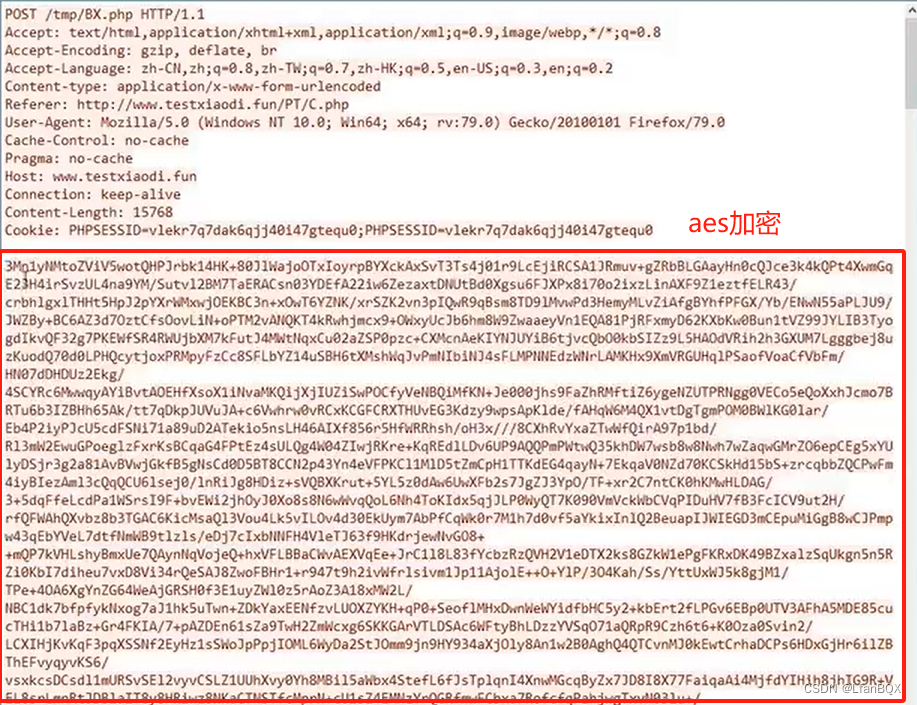

请求正文全部为AES加密(AES加密的特则含有///,大小写混杂,base64加密含有=)AES加密需要知道密匙、偏移量、加密模式等

若请求包和返回包的下列内容一致判断为冰蝎流量

5.哥斯拉的版本和流量特征

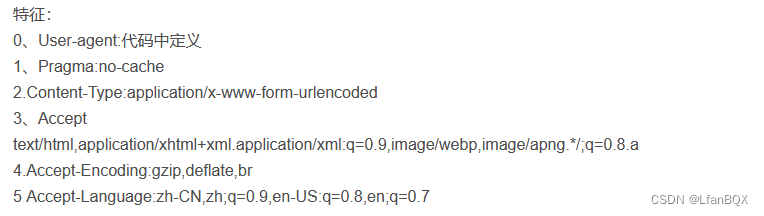

1、特征:

1.User-Agent Mozilla/5.0 (Windows NT 10.0;Win64;x64:rv:84.0)Gecko/20100101

Firefox/84.0

2.Accept text/html,application/xhtml+xml,application/xml:q=0.9,image/webp,/:q=0.8

3.Accept-Language:zh-CN,zh;q=0.8,zh-TW:q=0.7,zh-HK:q=0.5,en-US;q=0.3,en;q=0.2

4、Cookie:PHPSESSID=ut2a51prs0470jvfe2q502o44 cookiet最后面存在-个","

)

)

)

)

)