🌟🌌 欢迎来到知识与创意的殿堂 — 远见阁小民的世界!🚀

🌟🧭 在这里,我们一起探索技术的奥秘,一起在知识的海洋中遨游。

🌟🧭 在这里,每个错误都是成长的阶梯,每条建议都是前进的动力。

🌟🧭 在这里,我们一起成长,一起进步,让我们在知识的世界里畅游无阻,共同创造一个充满智慧和创新的明天。

🌟📚 点击关注,加入我们的技术探索之旅吧!❤️📖✨

✨博客主页:远见阁小民的主页

📕本文专栏:白帽学徒笔记

📕其他专栏:后端专栏 AI专栏 Python专栏 其他专栏 Linux专栏

1 声明

在进行网络扫描、渗透测试或任何形式的安全评估活动之前,请确保您已获得了充分的授权。

未经授权对网络或系统进行扫描可能会违反适用的法律和法规。

本文中提及的工具和技术仅供教育和研究目的使用,旨在提高网络安全防护意识和能力。

使用这些工具时,您应当遵守所有相关法律法规,并承担由此产生的所有责任。

2 实操演练

2.1 db_nmap扫描

db_nmap是Metasploit框架中的一个命令,它整合了Nmap的功能,允许用户直接从Metasploit环境中启动Nmap扫描,并自动将扫描结果保存到Metasploit的数据库中。

这个特性使得用户能够轻松地利用Nmap进行复杂的网络探测和分析,同时能够无缝地将扫描结果用于后续的渗透测试活动。

2.1.1 核心特性

(1)自动化数据收集

db_nmap自动将扫描结果保存到Metasploit的数据库中,这样用户就可以在Metasploit中直接查询和分析这些数据,而无需手动记录或导入。

(2)无缝集成

由于扫描结果直接存储在Metasploit数据库中,用户可以很容易地利用这些信息来配置和执行后续的攻击模块,例如,自动对开放的端口进行漏洞利用尝试。

(3)灵活的扫描选项

db_nmap支持Nmap的所有扫描参数和选项,包括但不限于端口扫描、服务探测、操作系统识别、脚本扫描等。用户可以根据需要自由组合这些选项,以实现针对性的网络探测。

2.1.2 使用场景

(1)资产发现

在进行渗透测试或网络安全评估的初期阶段,可以使用db_nmap进行资产发现,识别目标网络中的活跃主机、开放的端口和运行的服务。

(2)漏洞评估

通过db_nmap的服务探测和脚本扫描功能,可以识别出潜在的漏洞和配置缺陷,为后续的漏洞利用和渗透测试提供信息基础。

(3)网络监控

在对网络环境进行长期监控的情况下,db_nmap可以定期执行扫描任务,帮助识别网络变化或新出现的潜在威胁。

2.1.3 注意事项

(1)授权

在使用db_nmap进行扫描之前,必须确保你有权进行这些操作。

未经授权的扫描可能会违反法律法规。

(2)性能影响

大规模的扫描任务可能会对网络性能产生影响,建议在低流量时段进行扫描,或者使用率限制选项来减少影响。

(3)数据管理

由于扫描结果会被保存在Metasploit的数据库中,定期对数据库进行维护和清理是很重要的,以确保数据的准确性和可管理性。

2.1.4 常用的Nmap扫描类型

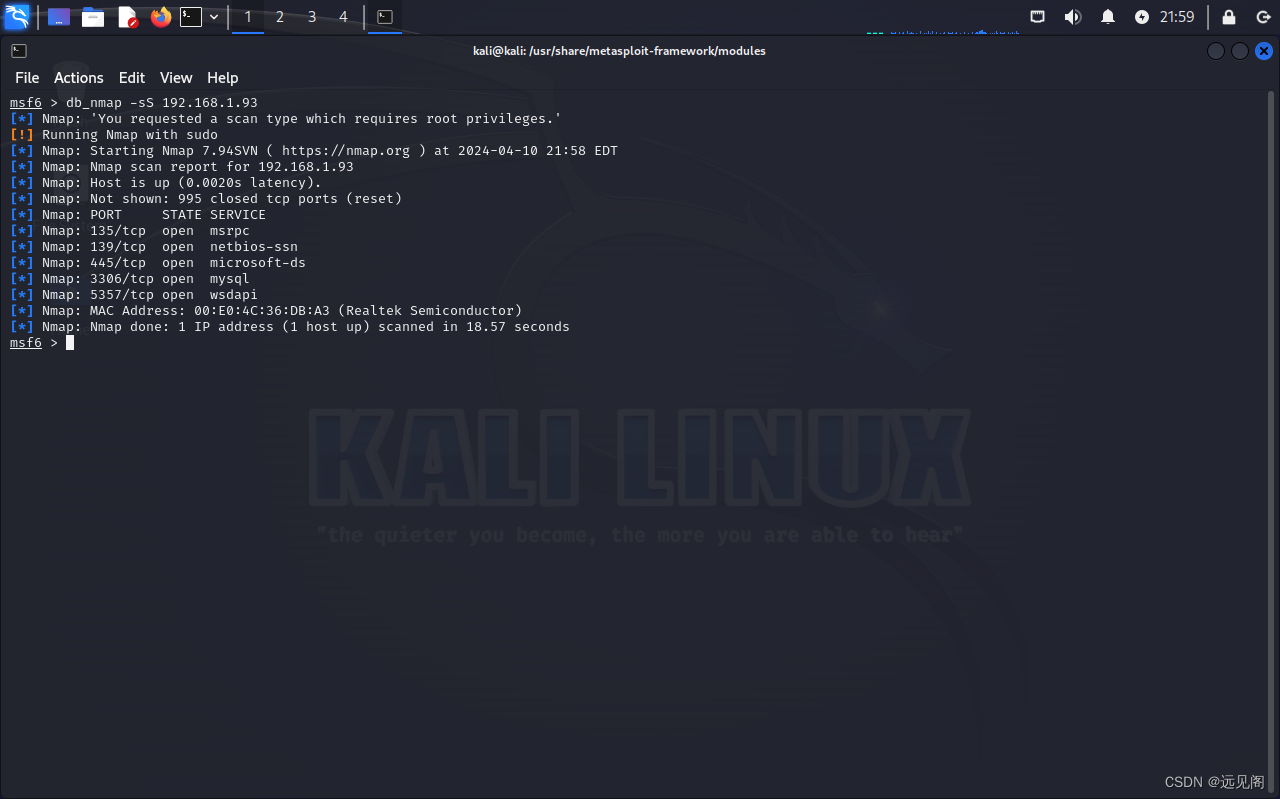

2.1.4.1 TCP SYN扫描 (-sS)

这是默认且最常用的扫描类型,也称为半开放扫描,不需要完成TCP三次握手,速度较快且较隐蔽。

db_nmap -sS 192.168.1.93

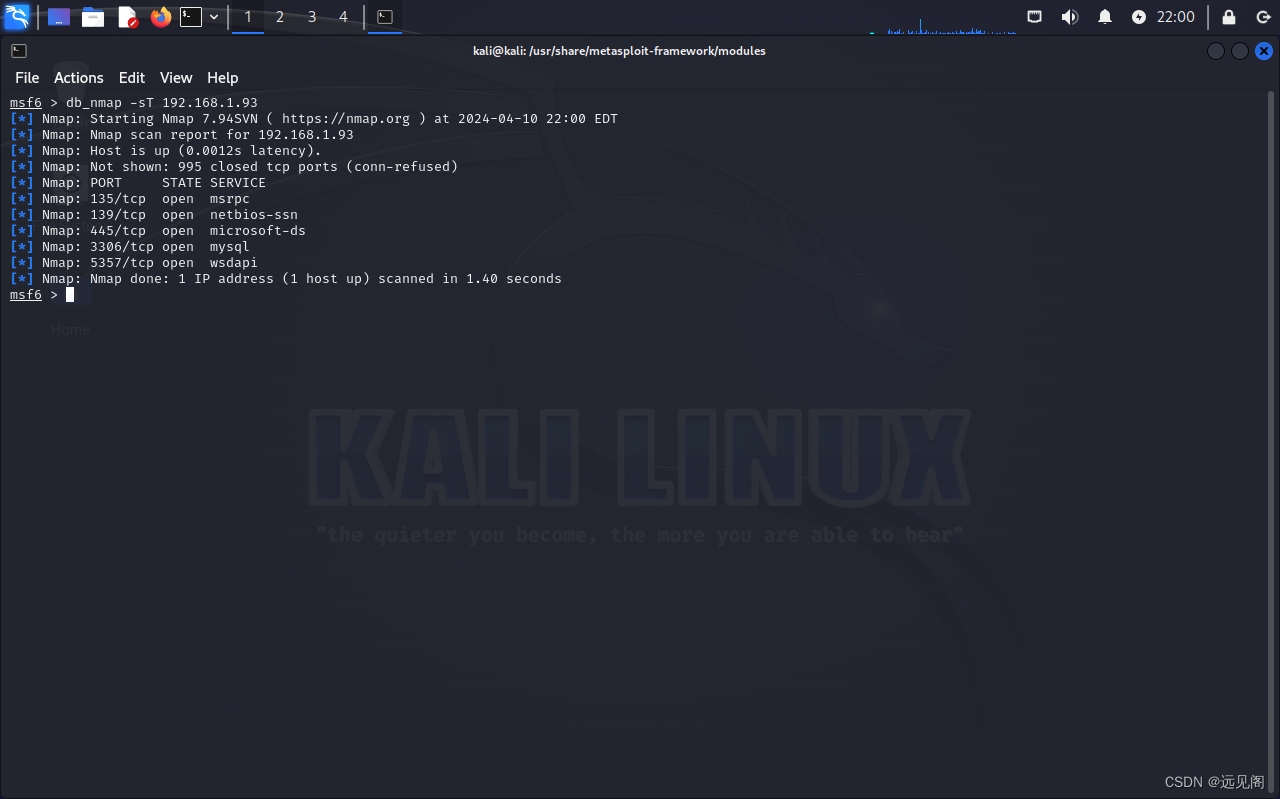

2.1.4.2 TCP Connect()扫描 (-sT)

此扫描类型使用TCP的完整连接(三次握手),它比SYN扫描更容易被防火墙和日志记录。

db_nmap -sT 192.168.1.93

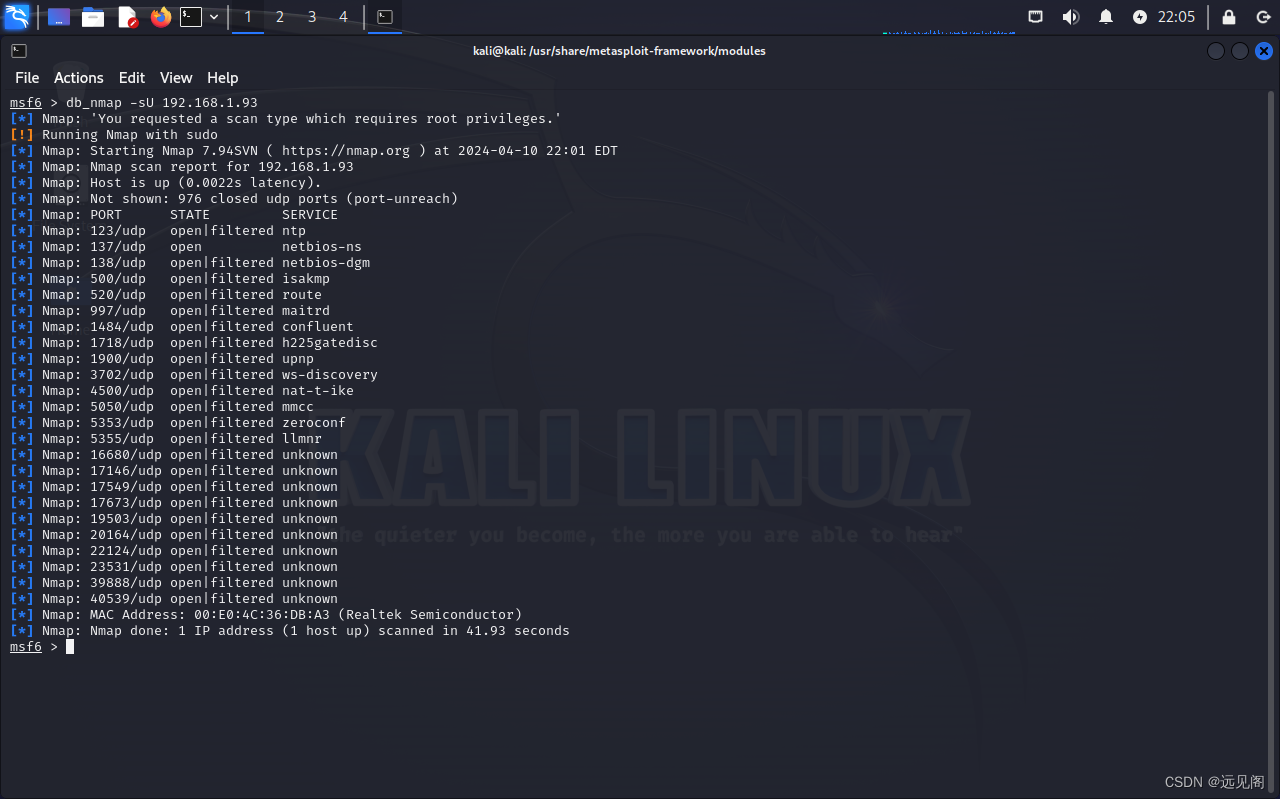

2.1.4.3 UDP扫描 (-sU)

用于发现开放的UDP端口,UDP扫描通常比TCP扫描慢,因为UDP没有像TCP那样的响应机制。

db_nmap -sU 192.168.1.93

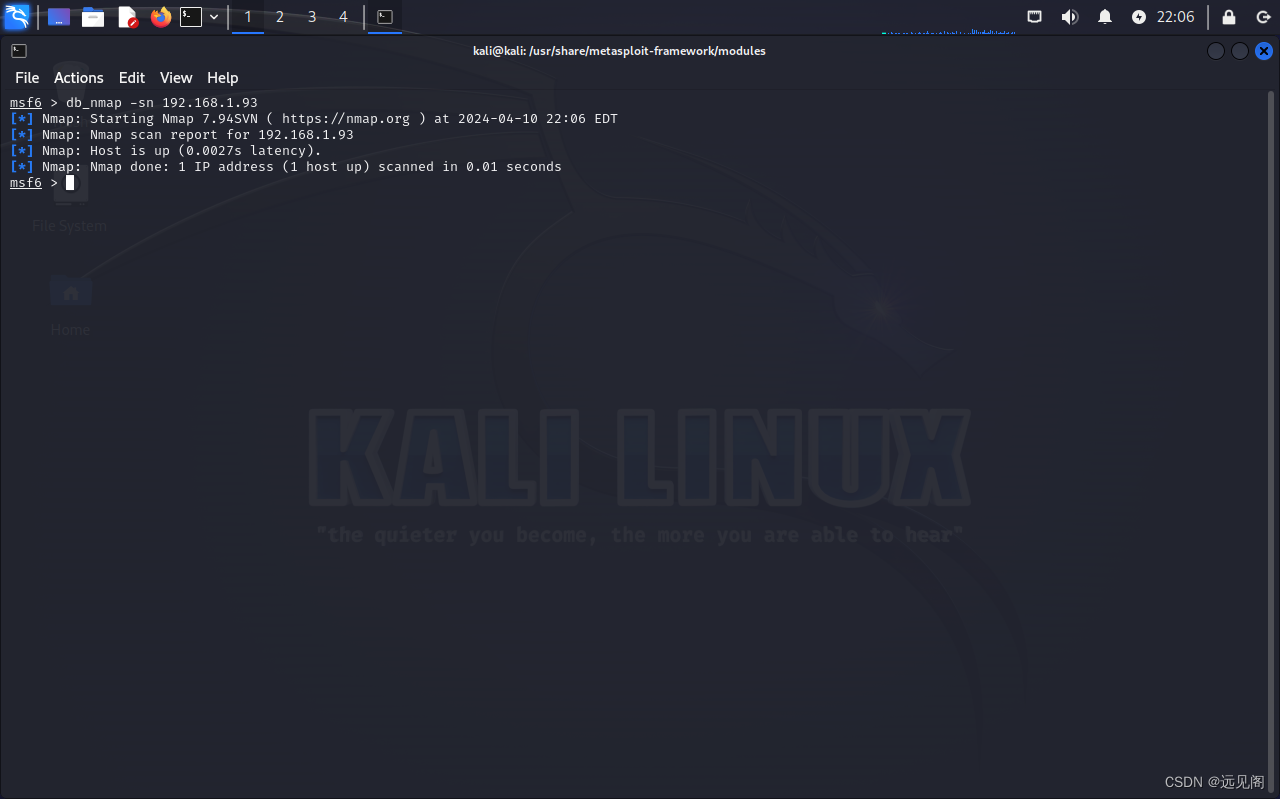

2.1.4.4 Ping扫描 (-sn)

用于检测主机是否在线,而不是扫描特定端口,此扫描不会发送到端口的数据包。

db_nmap -sn 192.168.1.93

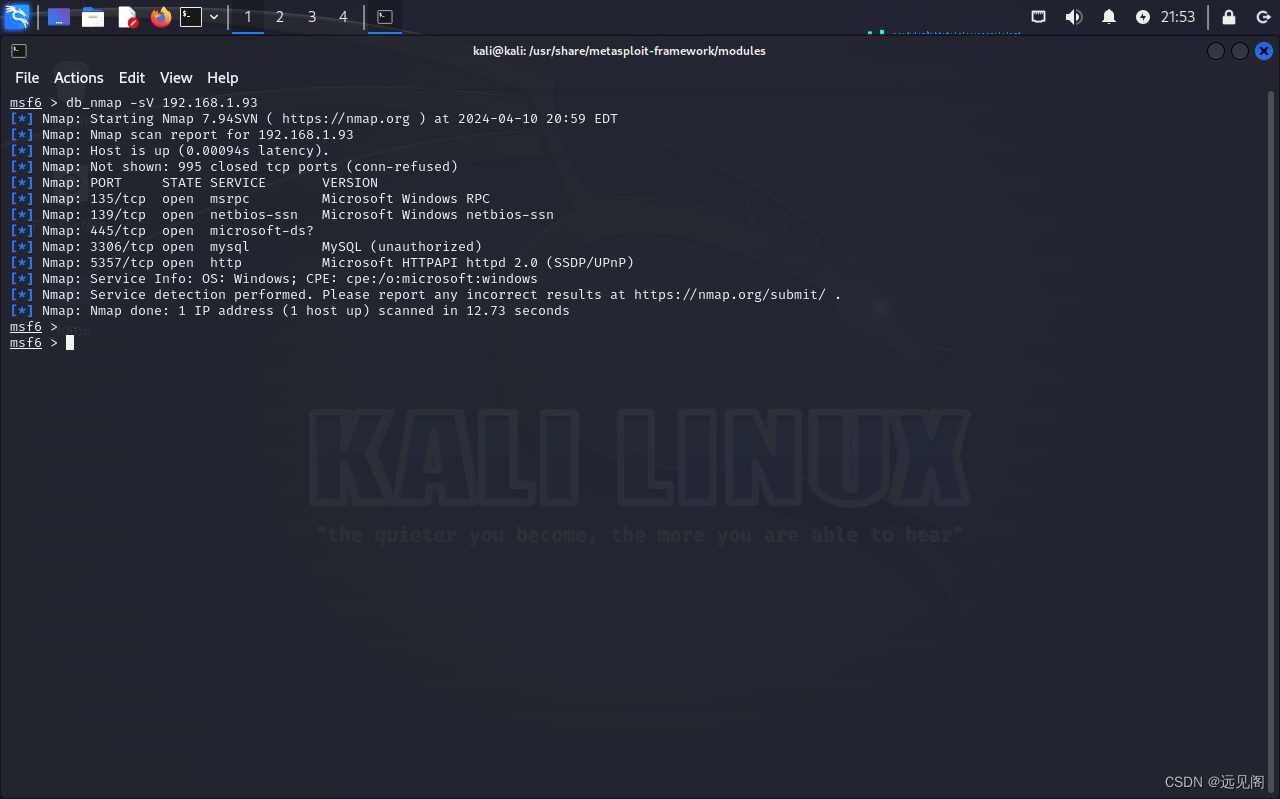

2.1.4.5 服务版本探测 (-sV)

探测开放端口上运行的服务及其版本信息。

db_nmap -sV 192.168.1.93

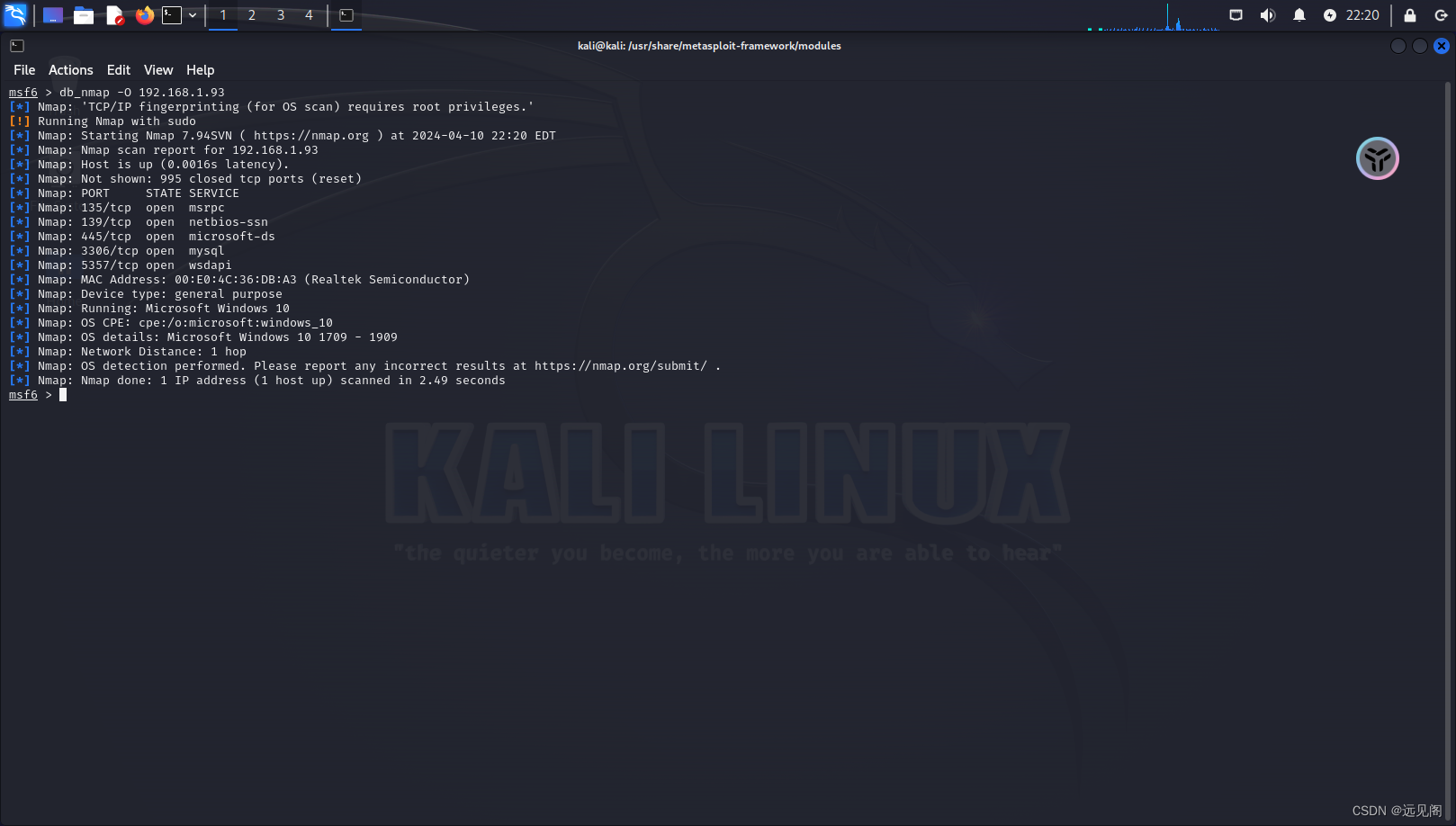

2.1.4.6 操作系统探测 (-O)

尝试识别目标主机的操作系统。

db_nmap -O 192.168.1.93

2.1.4.7 脚本扫描 (–script)

使用Nmap脚本引擎(NSE)执行特定的安全检查或探测。

db_nmap --script=vuln -p 80,443 192.168.1.93

2.1.4.8 快速扫描 (-T4)

调整扫描速度,-T4提供了一个较快的扫描速度,而-T0到-T5允许细致调整扫描的速度和隐蔽性。

db_nmap -O -T4 192.168.1.93

2.1.4.9 碎片扫描 (-f)

碎片扫描的目的是绕过一些简单的包过滤设备或入侵检测系统。

通过分割扫描报文,使得网络监控工具更难以检测到扫描活动。

使用-f选项可以启用碎片扫描。

db_nmap -f -p 22,80,443 192.168.1.93

这个命令对目标192.168.1.93的22、80和443端口执行碎片扫描。

这种组合特别适用于当你希望绕过某些防御措施,并对特定的服务端口进行更深入的探测时。

2.1.4.10 指定扫描端口 (-p)

允许指定要扫描的端口或端口范围。例如-p 80,443或-p 1-65535。

db_nmap -p 80,443 192.168.1.93

)

安装 Docker 以及 Docker 基本使用教程)

)

)

)

:大语言模型)