3.ABAC

4.Webhook

5.Node

6.RBAC

三.Role解释

1.Role和ClusterRole

2.Rolebinding和ClusterBinding

3.Rolebinding和ClusterRole

四.准入控制

1.命令格式

2.可配置控制器

五.例子

1.生成签署证书

2.设置用户和上下文信息

3.为sulibao用户授权

一.Kubernetes安全控制介绍

1.客户端认证操作

两者最终都是面向kubernetes的

(1)user account

单独位于kubernetes外的用户账号

(2)service account

kubernetes管理账号,为pod中的服务进程在访问kubernete时提供身份标识

2.访问对象资源依次流程

(1)Authentication认证

所有请求都要经过apiserver,这里进行身份认证,只认准正确的账号

(2)Authorization

账号认证通过后进行资源权限判定,授权发生在认证成功之后,这时候就知道请求用户是谁, Kubernetes就会根据事先定义的授权策略来决定用户是否有权限访问。请求报文一般包含这些内容,请求的用户、请求的路径、请求的动作等,kubernetes将这些内容与事先定义好的策略比对,如果符合策略,则认为授权通过,否则会错误。

(3)Admission Control

准入控制,实现更加精细的访问控制

二.授权管理介绍

我是以kubeadm安装的kubernetes,主要是用到rbac的角色访问控制。

实际上apiserver支持至少六种授权策略:

1.AlwaysDeny

表示拒绝所有请求,通常不使用哈

2.AlwaysAllow

默认的策略,允许接收所有请求,就相当于没进行权限控制

3.ABAC

表示使用用户配置的授权规则对用户请求进行匹配和控制(基于用户属性)

4.Webhook

引用外部REST服务对用户进行授权管理

5.Node

用于对kubelet发出的请求进行访问控制,比较特殊的一种模式

6.RBAC

基于角色访问控制,一般是需要账号等

三.Role解释

理解为哪些对象拥有哪些权限,如下介绍RBAC的四个顶级资源对象(Role、Rolebinding、ClusterRole、ClusterRoleBinding)

1.Role和ClusterRole

角色,可以为角色指定一组权限,指定什么权限该角色就拥有什么权限,一个角色一组权限

(1)Role,是对指定的命名空间的资源进行权限配置,是需要指定名称空间的

#rule中的参数用来对授权进行配置

rules:

- apiGroups: [“”] #支持的API组列表,“” 空字符串,表示核心API群

resources: [“pods”] #支持的资源对象列表

verbs: [“get”, “watch”, “list”] #允许的对资源对象的操作方法列表

(2)ClusterRole,是对整个集群范围内资源(不仅仅限于具体某个名称空间)、非资源类型等进行授权配置

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

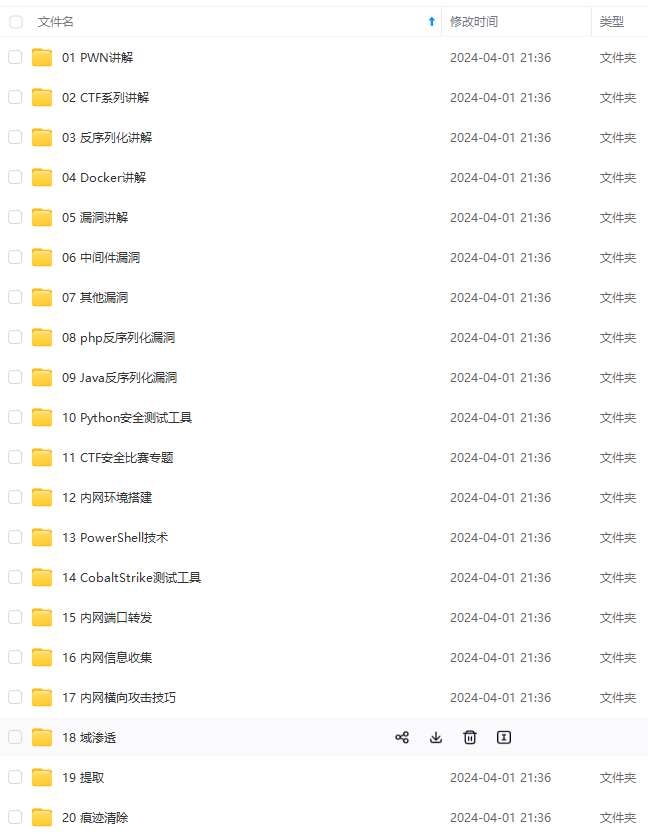

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

c5d629f1415a9e35662316578e07.png#pic_center)

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-L9pvWzkt-1712501392478)]

docker)

)

)

![[尚硅谷 flink] 基于时间的合流——双流联结(Join)](http://pic.xiahunao.cn/[尚硅谷 flink] 基于时间的合流——双流联结(Join))

)

:空间锚点)