近日,CrowdStrike发布了《2024年全球威胁报告》,揭示了网络攻击的最新趋势。报告指出,网络攻击生态系统仍在持续增长,CrowdStrike在2023年观察到了34个新的威胁参与者。同时,攻击者正越来越多地瞄准云环境,以满足其牟利需求,某些情况下甚至允许攻击者到达内部部署的服务器。

供应链攻击也经常被滥用,允许威胁行为者轻松攻击多个目标。在技术领域运营的组织或将面临更高的风险,因为他们为世界各地的许多组织提供服务,而几乎每一起信任关系的妥协都源于对上游商业软件供应商的入侵。此外,网络边缘的报废产品和未管理设备也是攻击目标。

基于身份的攻击和社会工程攻击仍然占据着中心位置

虽然网络钓鱼仍然是从目标组织的员工那里获取凭据的有效方法,但其他身份验证数据也被用于进行攻击。无论网络安全攻击的动机是什么,基于身份和社会工程的攻击仍然占据着中心位置。

例如,FANCY BEAR威胁参与者在2023年进行了网络钓鱼活动,并开发了一个自定义工具包从雅虎邮件和ukr.net网络邮件用户处收集凭据。该工具包使用了“browser -in- browser”技术,并添加了多因素身份验证拦截功能,以收集身份验证中使用的一次性密码。

SCATTERED SPIDER威胁行为组织则使用短信网络钓鱼(smishing)和语音网络钓鱼(vishing)来获取凭据。此外,该黑客组织还利用早期对电信机构的入侵,对目标员工进行SIM卡交换操作;一旦SIM卡交换激活,该威胁组织就可以直接接收带有OTP代码的SMS消息。此外,该威胁组织还经常使用住宅代理(residential proxies)绕过基于目标物理位置的检测。

API密钥和秘密也是攻击者的目标——只要API密钥或秘密不被更改,拥有这些信息的网络犯罪分子就可以保持无限期的访问权限。与此同时,Cookie会话和令牌盗窃也在被威胁行为者积极滥用。

此外,攻击者还会窃取或伪造Kerberos票据,以获得对可以脱机破解的加密凭据的访问权限。CrowdStrike观察到,Kerberoasting攻击激增了583%。

云环境入侵增加75%

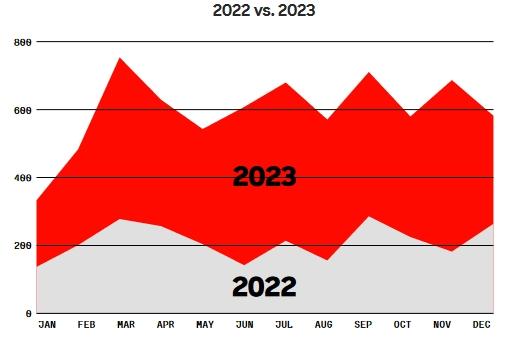

CrowdStrike指出,从2022年到2023年,全球云环境入侵增加了75%(见下图)。

在CrowdStrike的分析中,该团队将“云意识”(residential proxies)案例——即攻击者意识到云环境并利用它的案例、“云不可知”(cloud-agnostic)案例——即攻击者没有意识到云环境或不使用云环境进行了区分。

结果显示,从2022年到2023年,云意识案例增加了110%,而云不可知案例增加了60%。

调查还显示,有经济动机的网络犯罪分子在攻击云环境方面最为活跃;在所有涉及云的入侵中,它们占比高达84%,而有针对性的入侵仅占16%。

在整个2023年,SCATTERED SPIDER主要推动了云意识活动的增加,其攻击活动占总案例的29%。该威胁组织在目标云环境中展示了先进而复杂的入侵技术,以保持持久性、获取凭据、横向移动和渗漏数据。

例如,SCATTERED SPIDER威胁组织经常使用受害者的Microsoft 365环境来搜索VPN指令,然后使用VPN访问目标组织的内部网络并在其内部横向移动。

利用第三方关系使攻击者更容易攻击目标

根据CrowdStrike的报告显示,有针对性的入侵行为者在2023年一直试图利用信任关系来访问多个垂直领域和地区的组织。

对于攻击者来说,这些攻击具有极高的投资回报率:攻击提供IT服务的第三方或软件供应链中的第三方可能导致数百或数千个后续目标。这些攻击还可以更有效地帮助攻击者瞄准更具价值的组织。

例如,JACKPOT PANDA威胁组织利用CloudChat(赌博社区常用的一款聊天应用程序)的木马安装程序,最终用名为XShade的恶意软件感染了用户。在另一个案例中,身份未知的威胁行为者通过合法的软件更新过程分发恶意软件,最终入侵了一家印度信息安全软件供应商。

据CrowdStrike称,在不久的将来,信任关系的妥协将继续吸引有针对性的入侵行为者。在技术领域运营的组织或将面临更高的风险,因为他们为世界各地的许多组织提供服务。

2023年增加了34个新的威胁参与者

在2023年期间,CrowdStrike观察到34个新的威胁参与者,总数达到232。除了这些已知的威胁参与者,CrowdStrike还追踪了130多个活跃的恶意活动集群。

专门的数据泄露网站显示,被暴露的受害者数量比2022年增加了76%,这使得2023年的受害者总数达到4615人。

云安全问题日益突出,如何缓解?

随着企业意识到云提供的创新和业务敏捷性的潜力,云采用率正在爆炸式增长。由于这种增长,云正迅速成为网络攻击的主要战场。企业需要可靠的云安全性,包括对应用程序和数据的安全性,以消除漏洞和入侵威胁,保护应用程序和数据不受到恶意攻击或因入侵意外泄漏。

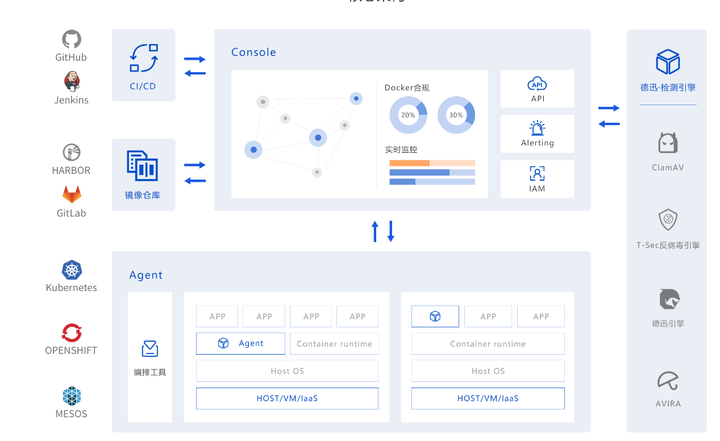

因此,容器安全至关重要,德迅蜂巢通过提供覆盖容器全生命周期的一站式容器安全解决方案,可实现容器安全预测、防御、检测和响应的安全闭环。

德迅蜂巢主要功能:

一、资产清点,可以清晰地盘点工作负载本身的相关信息,此外,还能够实现不同工作负载之间的关系可视化,帮助运维和安全人员梳理业务及其复杂的关系,弥补安全与业务的鸿沟。

二、镜像扫描,镜像检查能力已经覆盖到开发、测试等多个环节中,可快速发现镜像中存在的漏洞、病毒木马、Webshell等镜像风险。

三、微隔离,原生自适应容器多变的环境。通过对访问关系的梳理和学习,提供自适应、自迁移、自维护的网络隔离策略,帮助用户快速、安全地落地容器微隔离能力。

四、入侵检测,通过多锚点入侵监测分析,实时监测容器中的已知威胁、恶意⾏为、异常事件,监测到入侵事件后,对失陷容器快速安全响应,把损失降到最低。

五、合规基线,构建基于CIS Benchmark的最佳安全操作实践检查,帮助企业实施和完善容器合规规范,可实现一键自动化检测,并提供可视化基线检查结果和代码级修复建议。

总之,缓解企业云安全问题需要从多个方面入手,包括强化身份和访问管理、数据加密和隐私保护、安全审计和日志分析、选择可靠的网络安全服务商以及采用先进的安全工具等。通过综合运用这些措施,企业可以更有效地保护云环境中的数据和业务安全。

)

)