kali渗透

- 1:WEB 技术

- 1.1:WEB 攻击面

- 1.2:HTTP 协议基础

- 1.3:AJAX

- 1.4:WEB Service

- 2:扫描工具

- 2.1:HTTrack

- 2.2:Nikto

- 2.3:Skipfish

- 2.4:Arachni

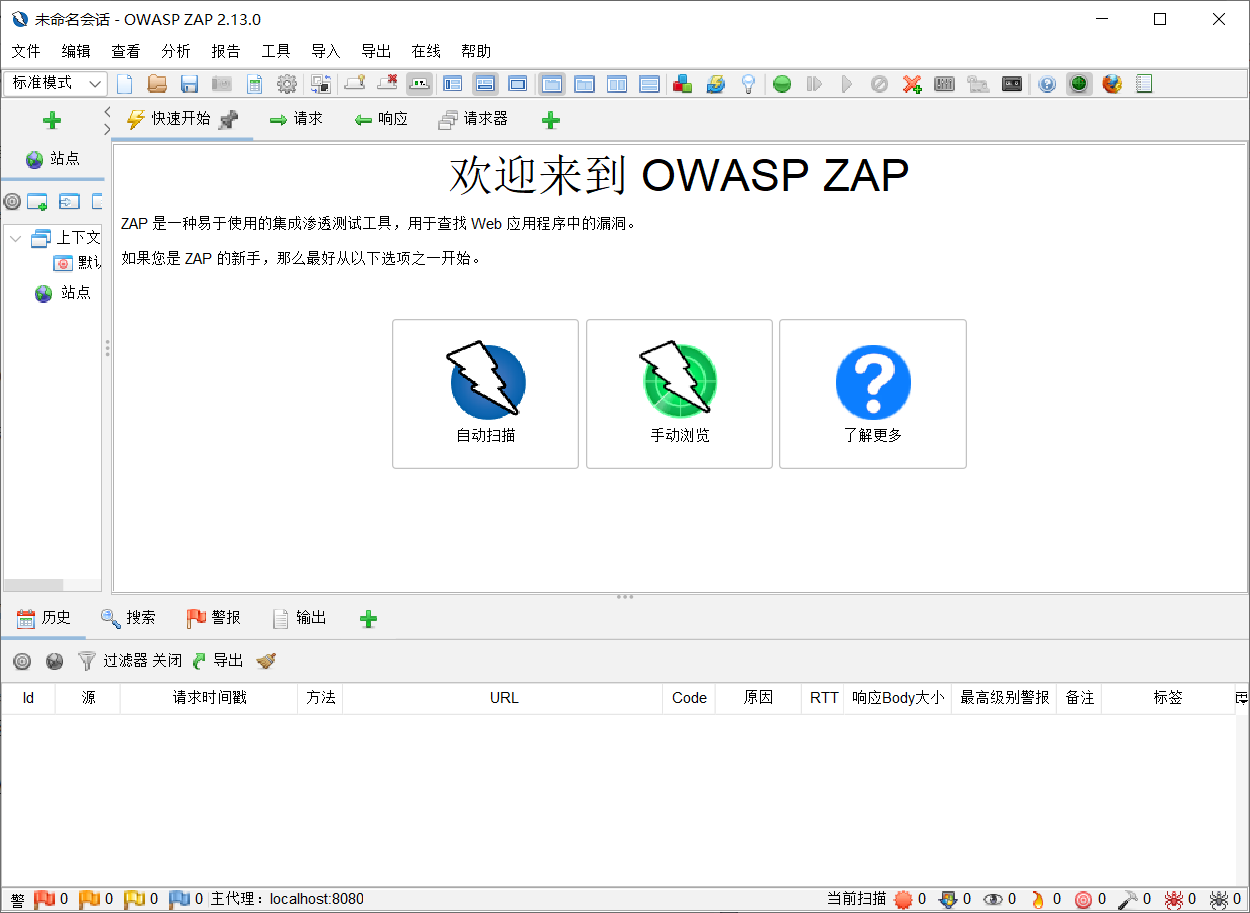

- 2.5:OWASP-ZAP

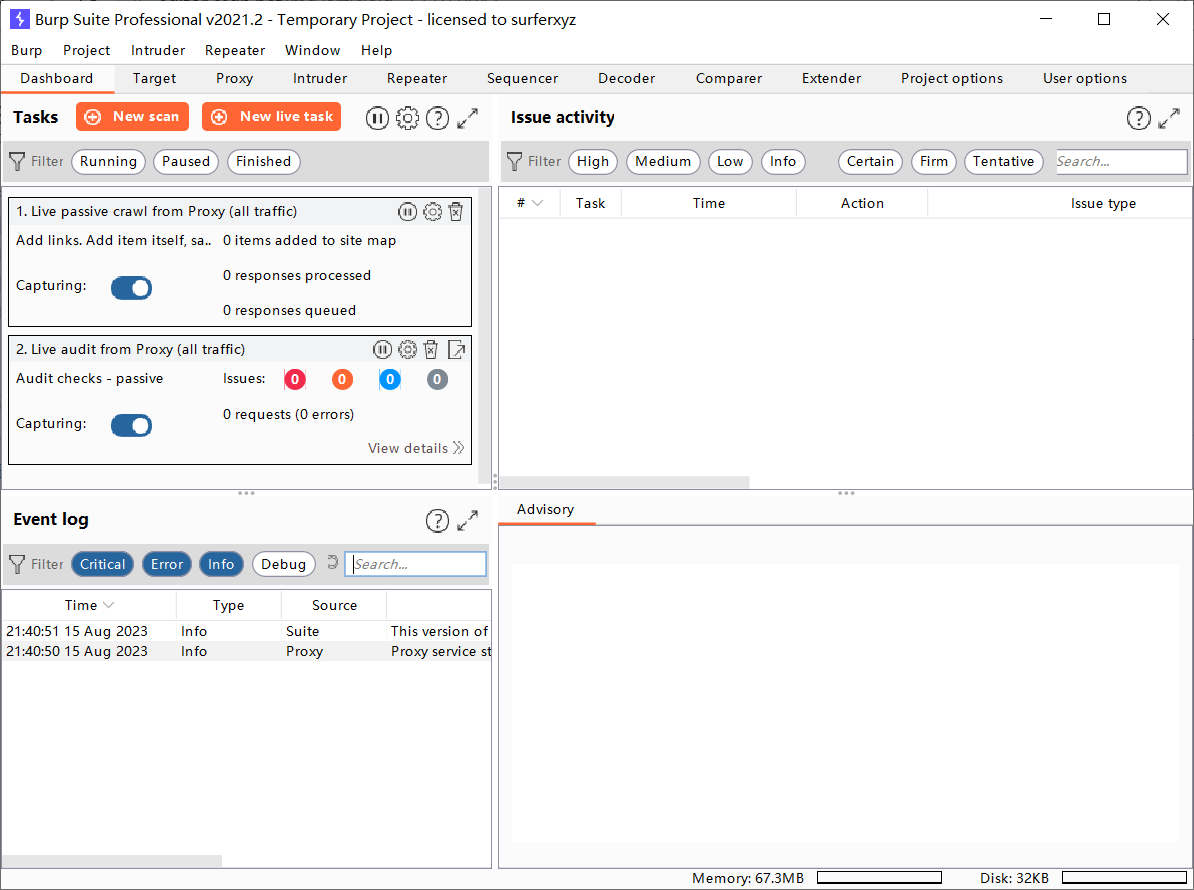

- 2.6:BurpSuite

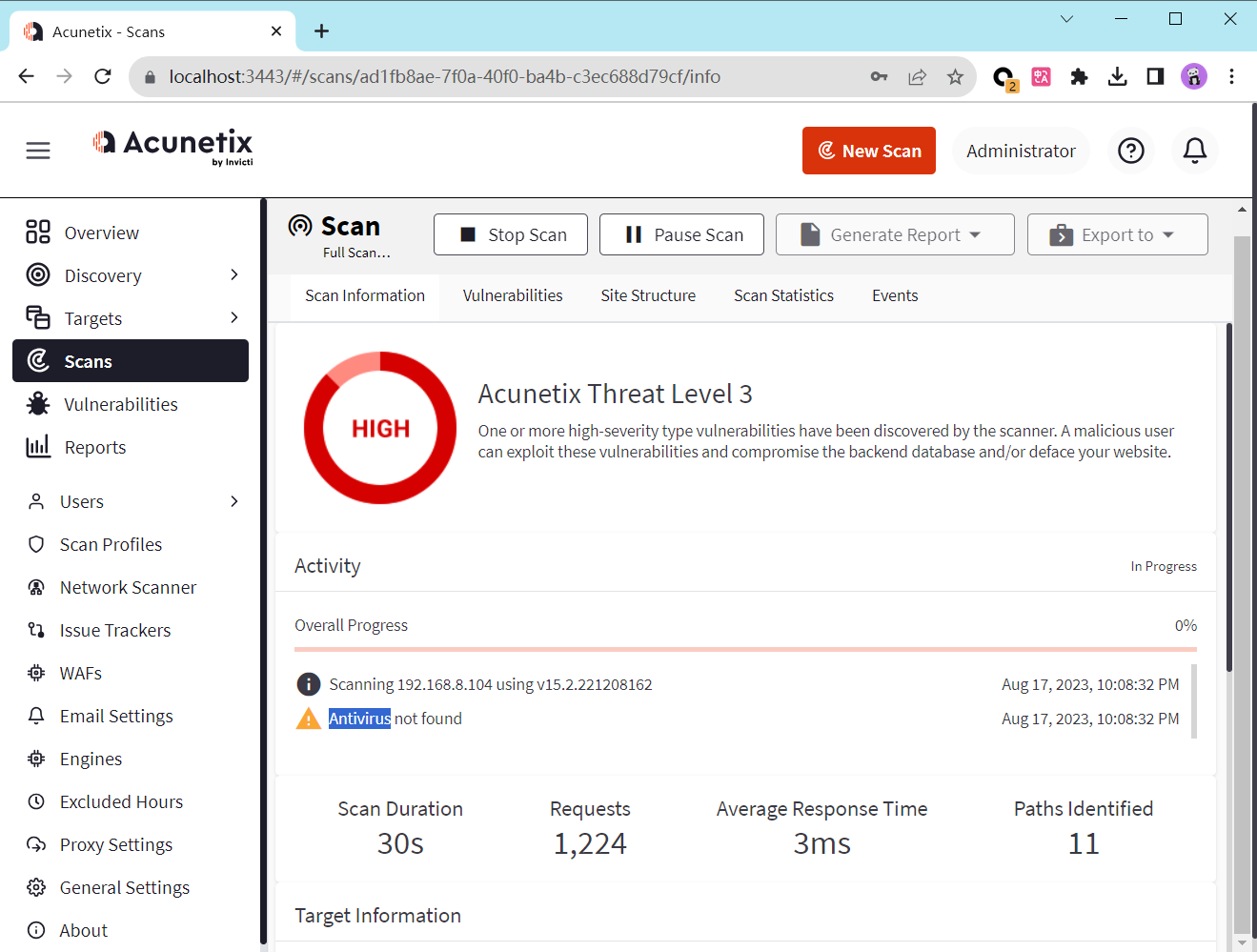

- 2.7:AWVS

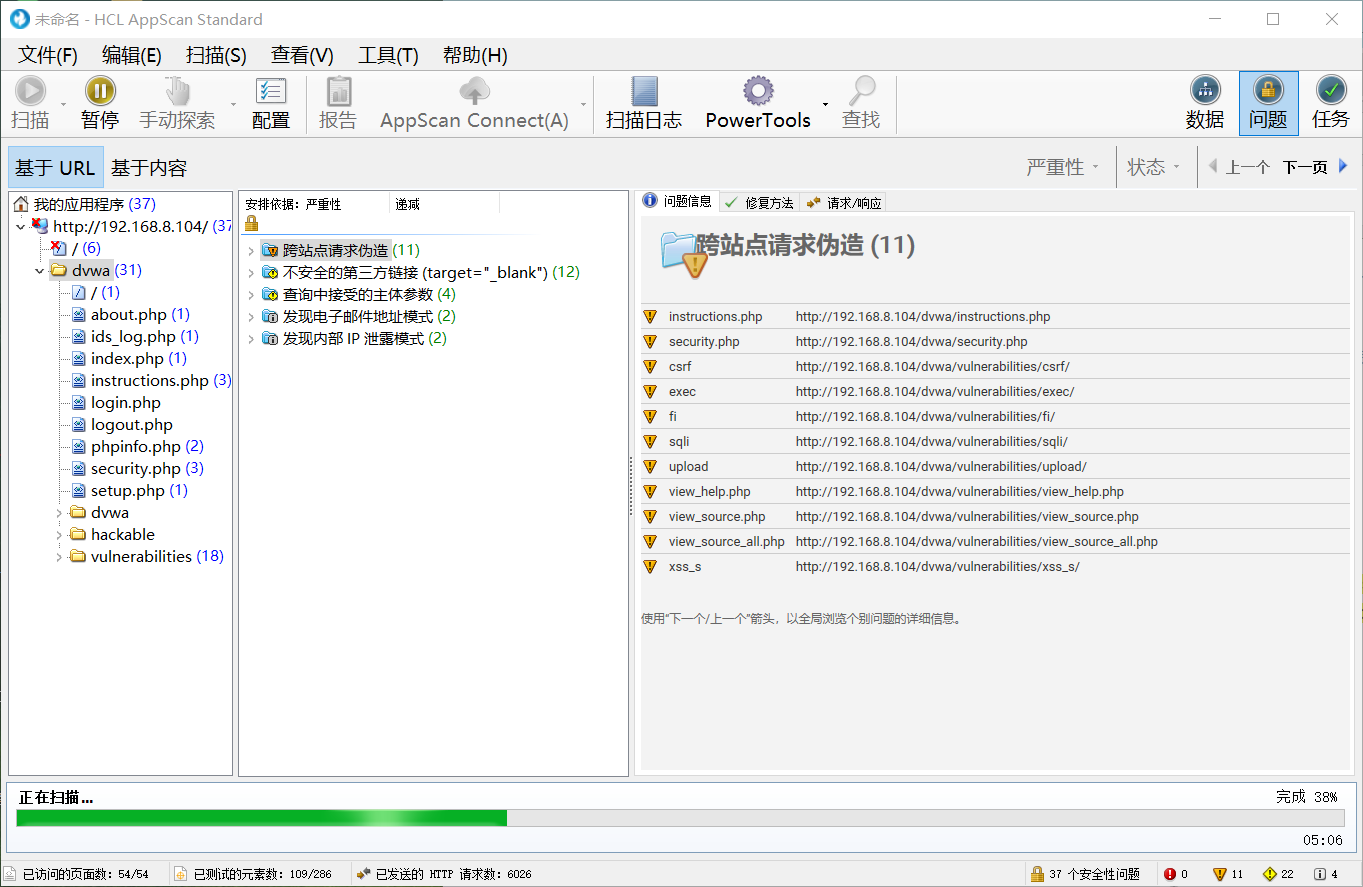

- 2.8:AppScan

- 3:其他工具

- 3.1:SQLmap

- 3.2:XSSer

- 3.3:BeEF

- 3.4:Weevely

- 3.5:OpenSSL

- 3.6:SSLscan

- 3.7:SSLyze

- 3.8:SSLsplit

- 3.9:MitMproxy

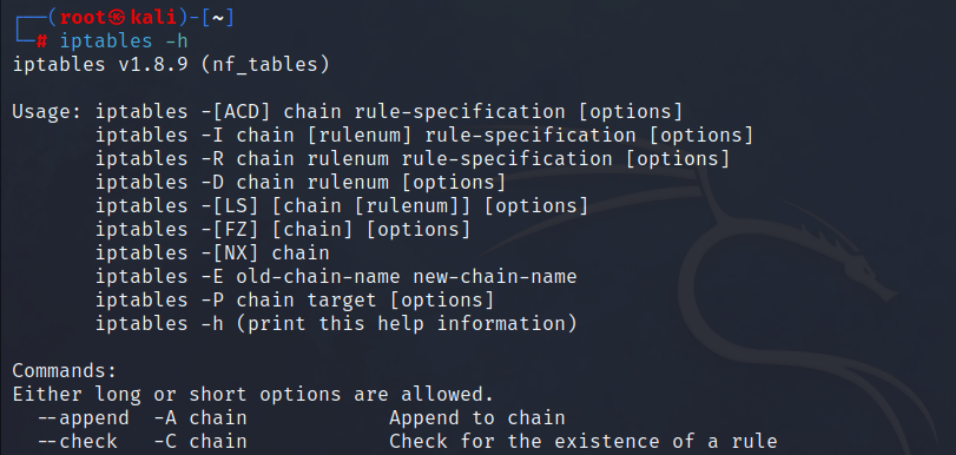

- 3.10:IPtables

- 4:WEB 攻击

- 4.1:漏洞简述

- 4.2:SSL/TLS 攻击

- 4.2.1:HTTPS 攻击

- 4.2.2:中间人攻击

- 4.2.3:拒绝服务攻击

本系列侧重方法论,各工具只是实现目标的载体。

命令与工具只做简单介绍,其使用另见《安全工具录》。

本文以 kali-linux-2023.2-vmware-amd64 为例。

1:WEB 技术

静态 WEB

- 无交互

动态 WEB

- 应用程序

- 数据库

- 每人看到的内容不同

- 根据用户输入返回不同结果

1.1:WEB 攻击面

- Network

- OS

- Web Server

- App Server

- web Application

- Database

- Browser

1.2:HTTP 协议基础

明文传输

- 无内建的机密性安全机制

- 嗅探或代理截断可查看全部明文信息

- https 只能提高传输层安全

无状态

- 每一次客户端和服务器端的通信都是独立的过程

- WEB应用需要跟踪客户端会话(多步通信)

- 若不使用 Cookie 技术,客户端每次请求都要重新身份验证

- Session 用于跟踪用户行为轨迹

- Session ID 本质上是 Cookie

- Session 与 Cookie 提高用户体验,但增加了攻击向量

重要的 Header

- Set-Cookie

服务器发给客户端的信息(有被窃取的风险) - Content-Length

响应 body 部分的字节长度 - Location

重定向到另一个页面(可识别身份认证后允许访问的页面) - Cookie

客户端发回给服务器证明用户状态的信息 - Referrer

发起请求之前用户位于的页面(基于此头的安全限制容易被绕过)

状态码

- 服务端响应的状态码表示响应的结果类型(5 大类,数十个具体响应码)

- 1xx:服务器响应的信息,通常表示服务器还有后续处理,很少出现

- 2xx:客户端请求被服务器成功接受并处理后返回的响应结果

- 3xx:重定向,通常在身份认证成功后重定向到一个安全页面

- 4xx:表示客户端请求错误

- 401:需要身份验证

- 403:拒绝访问

- 404:目标未发现

- 5xx:服务器内部错误

1.3:AJAX

AJAX(Asynchronous JavaScript and XML),用于在 Web 页面中进行异步数据交换。它允许在不刷新整个页面的情况下与服务器进行数据交互,更新部分页面内容。

- 是一组技术的组合,而非一种新的编程语言

- 通过客户端脚本动态更新页面部分内容,而非整个页面

- 降低带宽使用,提高速度

- 后台异步访问

现在 Web 开发倾向使用更先进的技术,如 SPA(单页面应用)框架(React、Vue 和 Angular)。

AJAX 的安全问题:

- 多种技术混合,增加了攻击面,每个参数都可能形成独立的攻击过程

- AJAX 引擎是个全功能的脚本解释器,访问恶意站点后果严重,虽然浏览器有沙箱和 SOP,但可被绕过

- 暴露应用程序逻辑

AJAX 对渗透测试的挑战:

- 异步请求数量多且隐蔽

- 触发 AJAX 请求的条件无规律

- 手动和截断代理爬网可能产生大量遗漏

1.4:WEB Service

WEB Service,这里指各种 API,面向服务的架构(service oriented architecture),便于不同系统集成共享数据和功能。

- 适合不想暴露数据模型和程序逻辑而访问数据的场景

- 无页面

两种类型的 WEB Service:

- SOAP(Simple Object Access Protocol)

- 传统的 Web service 开发方法,xml 是唯一的数据交换格式

- 要求安全性的应用更多采用此类型

- RESTful(Representational State Transfer architecture)

- 目前更多采用的轻量 web service

- JSON 是首选数据交换格式

WEB Service 安全考虑:

- 使用 APl key 或 session token 实现身份认证

- 身份认证由服务器完成,而非客户端

- API key、用户名、Session token 永远不要通过 URL 发送

- RESTful 默认不提供任何安全机制,需要使用 SSL/TLS 保护传输数据安全

- SOAP 提供强于 HTTPS 的 wS-security 机制

- RESTful 应只允许身份认证用户使用 PUT、DELETE 方法

- 使用随机 token 防止 CSRF 攻击

- 对用户提交参数进行过滤,建议布署基于严格白名单的方法

- 报错信息消毒

2:扫描工具

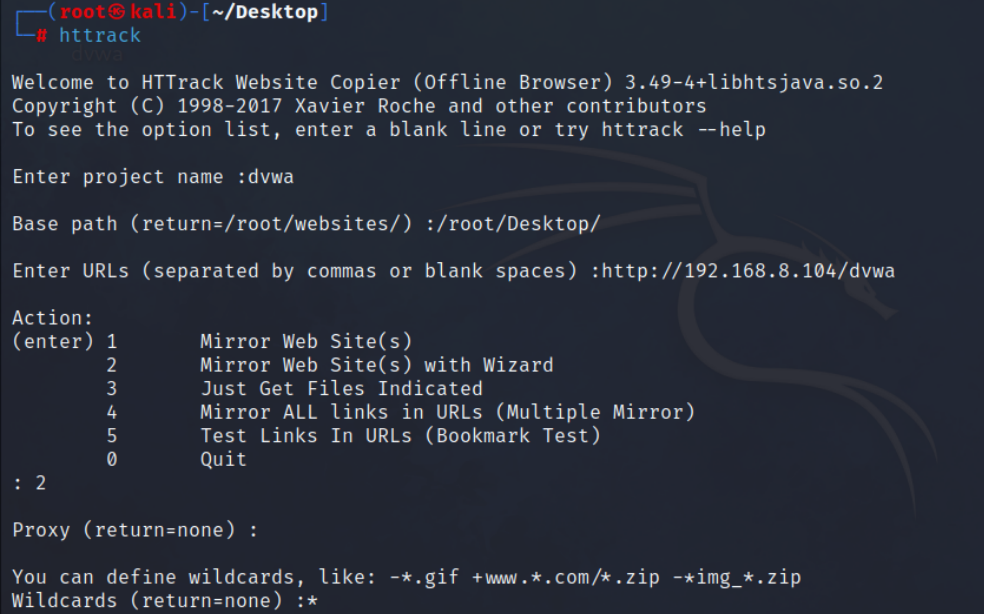

2.1:HTTrack

HTTrack(HTTrack Website Copier)用于将整个网站以及其内容下载到本地,以便在离线情况下浏览。

- 某些情况下可以减少与目标系统的交互

可以直接使用命令 httrack 进行交互式操作。

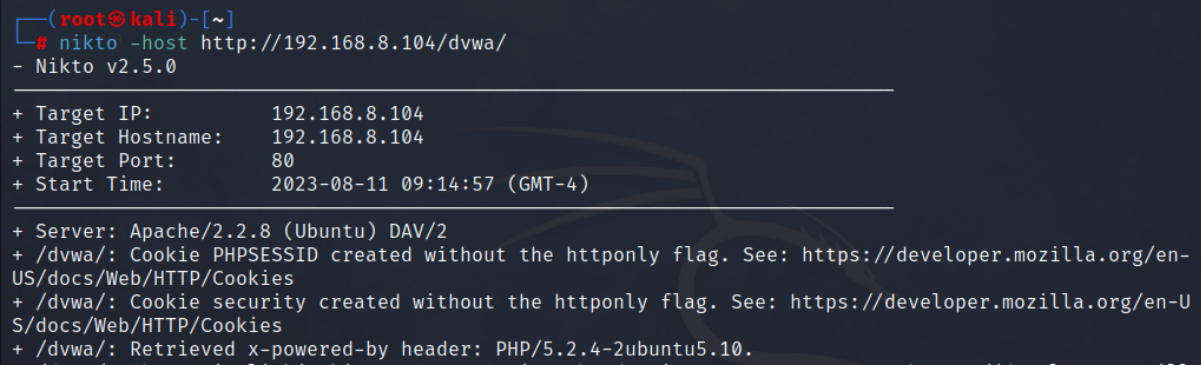

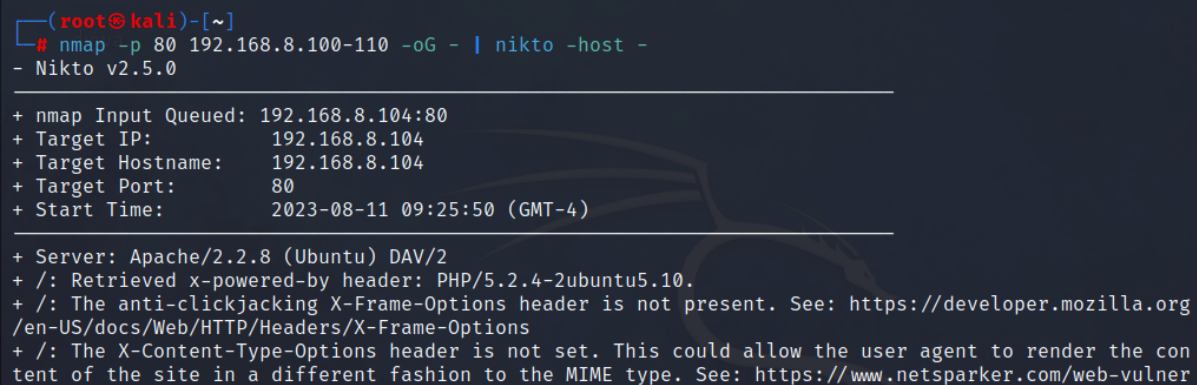

2.2:Nikto

Nikto,Perl 语言开发的开源 web 安全扫描器。

- 可交互

- 扫描服务器软件版本

- 搜索存在安全隐患的文件

- 服务器配置漏洞

- WEB Application 层面的安全隐患

- 避免 404 误判(很多服务器不遵守 RFC 标准,对于不存在的对象返回200响应码)

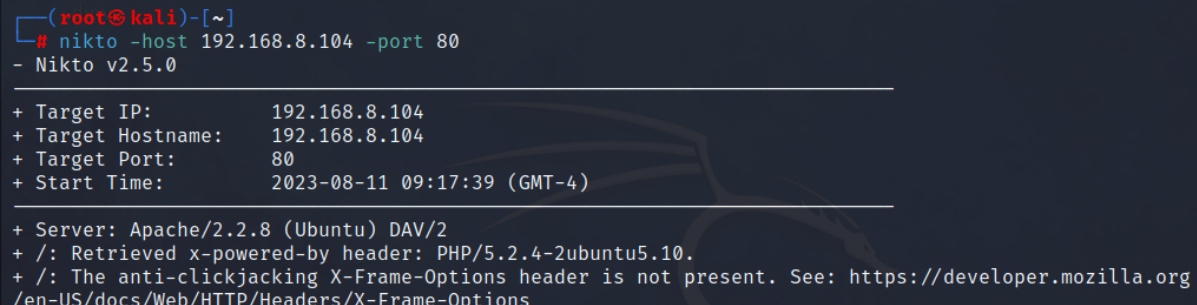

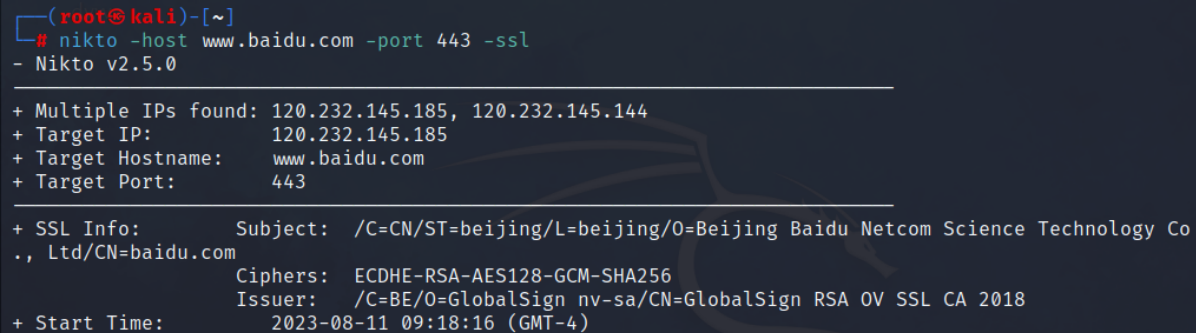

部分命令:

查看插件:

nikto -list-plugins

扫描网站:

nikto -host <目标>

扫描主机端口:

nikto -host <目标> -port <端口> [-ssl]

配合 nmap 使用:

nmap -p <端口> <target> -oG - | nikto -host -

Nikto 支持交互。扫描过程中按相应按键可以显示不同的信息。

例如,按【v】可显示扫描的详细信息。

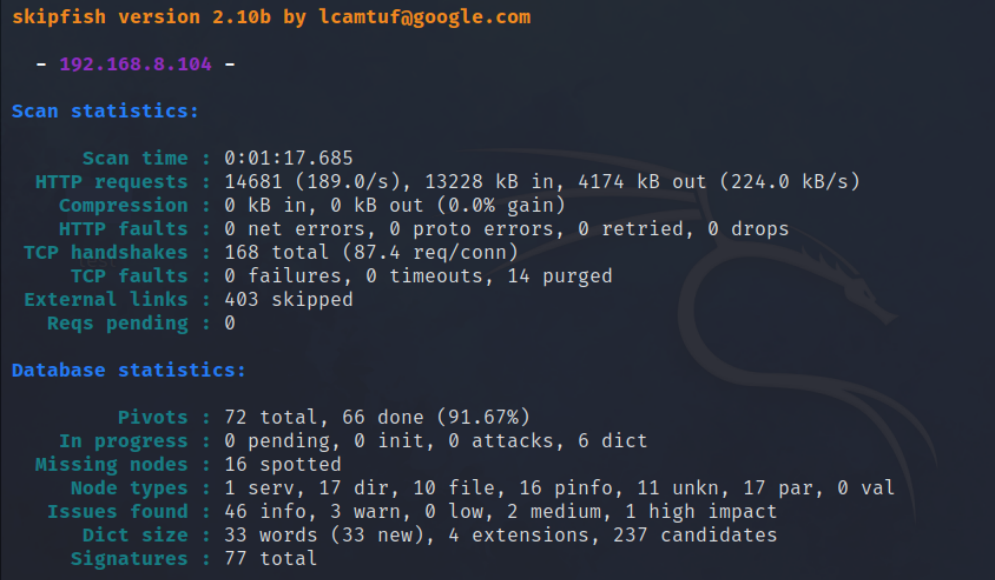

2.3:Skipfish

Skipfish 是由谷歌创建的 Web 安全扫描程序。

- 递归爬网

- 基于字典的探针

- 纯 C 代码,高度优化的 HTTP 处理

- 误报较低

部分命令:

扫描网站:

skipfish -o <项目名> <url>

扫描指定网站目录:

skipfish -o <项目名> -I <子目录> <url>

skipfish -o test -I /dvwa/ http://192.168.8.104/dvwa/

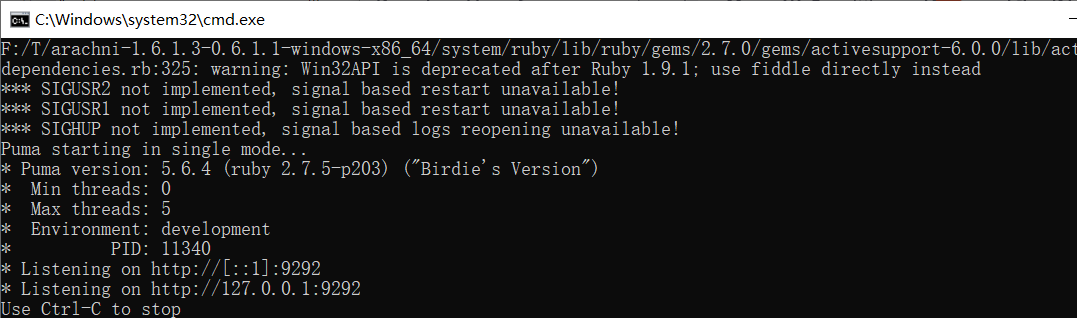

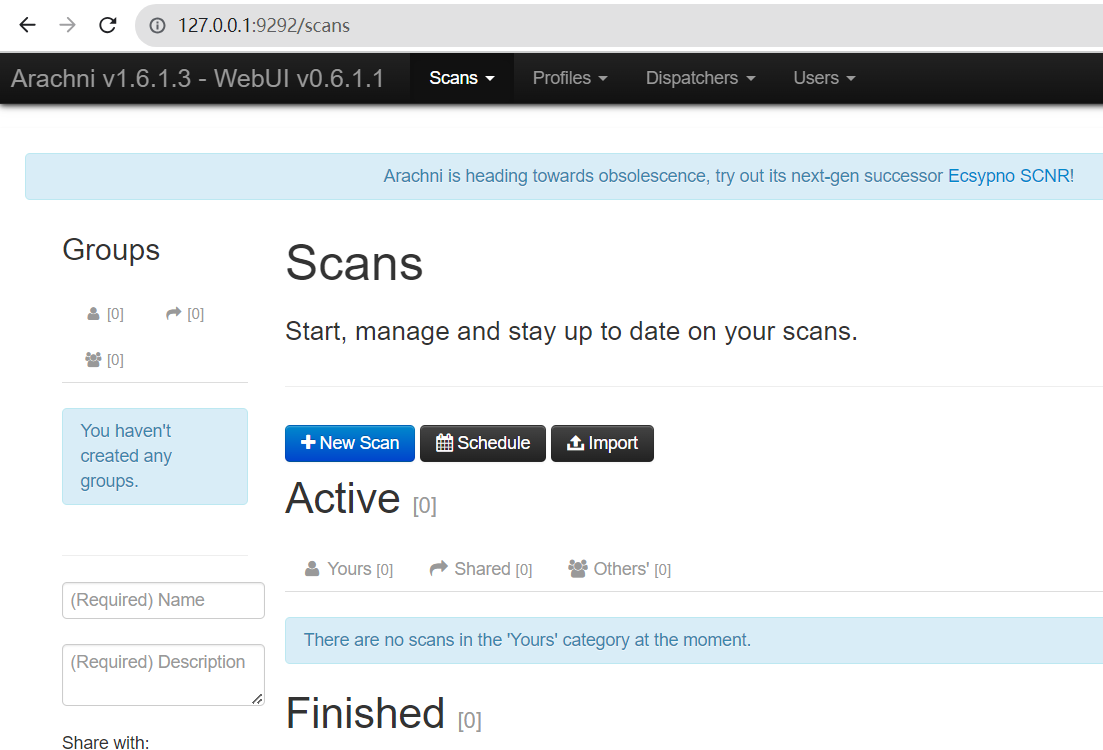

2.4:Arachni

Arachni 是开源的 Web 安全测试工具。

- 可在终端执行命令扫描

- 可在终端开启图形化扫描(BS 架构)

- 支持分布式扫描

Windows 端运行 Arachni:

kali 并没有自带 Arachni,可以到 github 下载。Arachni 支持 Windows。

官网:https://ecsypno.com/pages/arachni-web-application-security-scanner-framework

项目&下载:https://github.com/Arachni/arachni

根据官网信息,Arachni 将被 Codename SCNR 取代。

“The Arachni Web Application Security Scanner Framework is passing its torch to Codename SCNR, so please be sure to try it and plan your migration soon.”

参考文章:arachni的安装和使用

2.5:OWASP-ZAP

OWASP ZAP(OWASP Zed Attack Proxy),免费开源跨平台的 web application 集成渗透测试和漏洞工具。

与 BurpSuite 相似,但功能与排版较复杂。

标准扫描工作流程:

- 设置代理

- 手动爬网

- 自动爬网

- 主动扫描

官网:https://www.zaproxy.org

参考文章:

网络安全工具篇之OWASP_ZAP

Web安全—Web漏扫工具OWASP-ZAP安装与使用

2.6:BurpSuite

BurpSuite,统一的集成工具,可以发现并利用现代 Web 安全漏洞,Web 安全工具中的瑞士军刀。

- 所有模块共享能处理并显示 HTTP 消息的可扩展框架,模块之间无缝交换信息。

- 代理截断。

官网:https://portswigger.net

参考文章:

BurpSuite安装及常用功能介绍

BurpSuite全套使用教程(超实用超详细介绍)

2.7:AWVS

AWVS(Acunetix Web Vulnerability Scanner),用于检测和扫描 Web 应用程序中潜在的漏洞和安全风险。

- 自动化扫描

- 漏洞报告

- 扫描策略

- 验证和确认

官网:https://www.acunetix.com

参考文章:

AWVS安装与使用(最新版2022.12.27更新)

2.8:AppScan

AppScan(Watchfire AppScan),用于检测和修复 Web 应用程序中的安全漏洞和风险。

- 自动化扫描

- 第一个扫描过程发现新的 URL 地址,自动开始下一个扫描过程

- 漏洞报告

- 定制扫描策略

官网:https://www.hcl-software.com/appscan

参考文章:

漏扫工具Appscan使用简介

3:其他工具

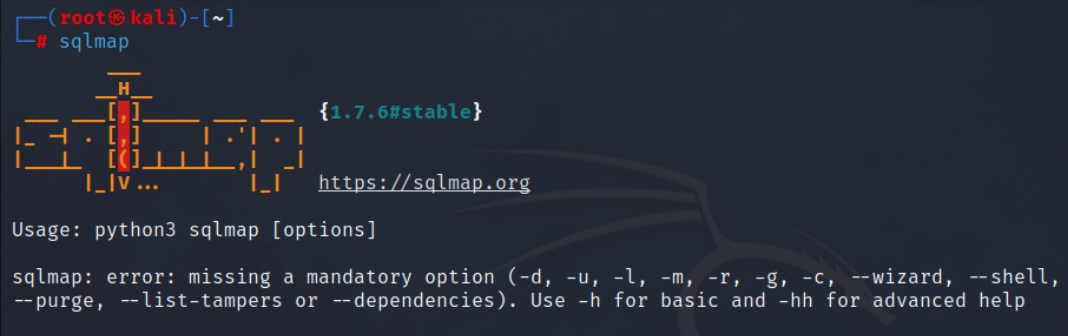

3.1:SQLmap

SQLmap(SQL Injection and Database Takeover Tool),开源的自动化 SQL 注入工具,用于检测和利用 SQL 注入漏洞。

- 数据榨取

- 文件系统访问

- 操作系统命令执行

- 引擎强大、特性丰富

- 支持多种数据库注入

五种漏洞检测技术:

- 基于布尔的盲注检测

- 基于时间的盲注检测

- 基于联合查询的检测

- 基于堆叠查询的检测

- 基于错误回显的检测

参考文章:

sqlmap使用教程大全命令大全(图文)

【工具使用】SqlMap

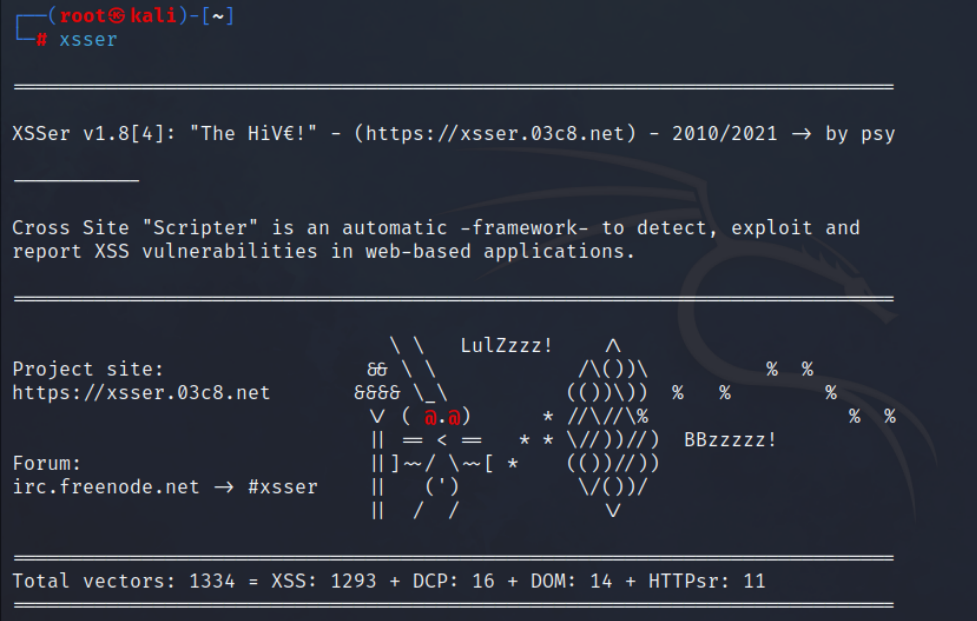

3.2:XSSer

XSSer,用于测试和利用跨站脚本(XSS)漏洞的工具。

- 自动化检测

- 多种攻击向量(反射型、存储型、DOM 型)

- Payload 生成

- 漏洞利用

参考文章:

XSS渗透与防御——(三)XSSER语法

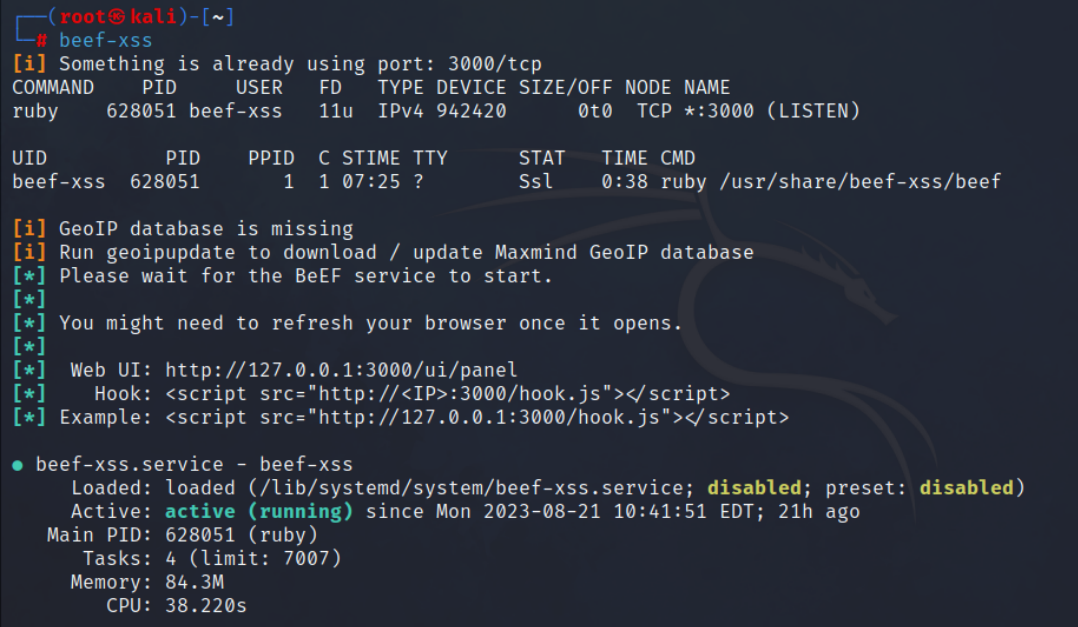

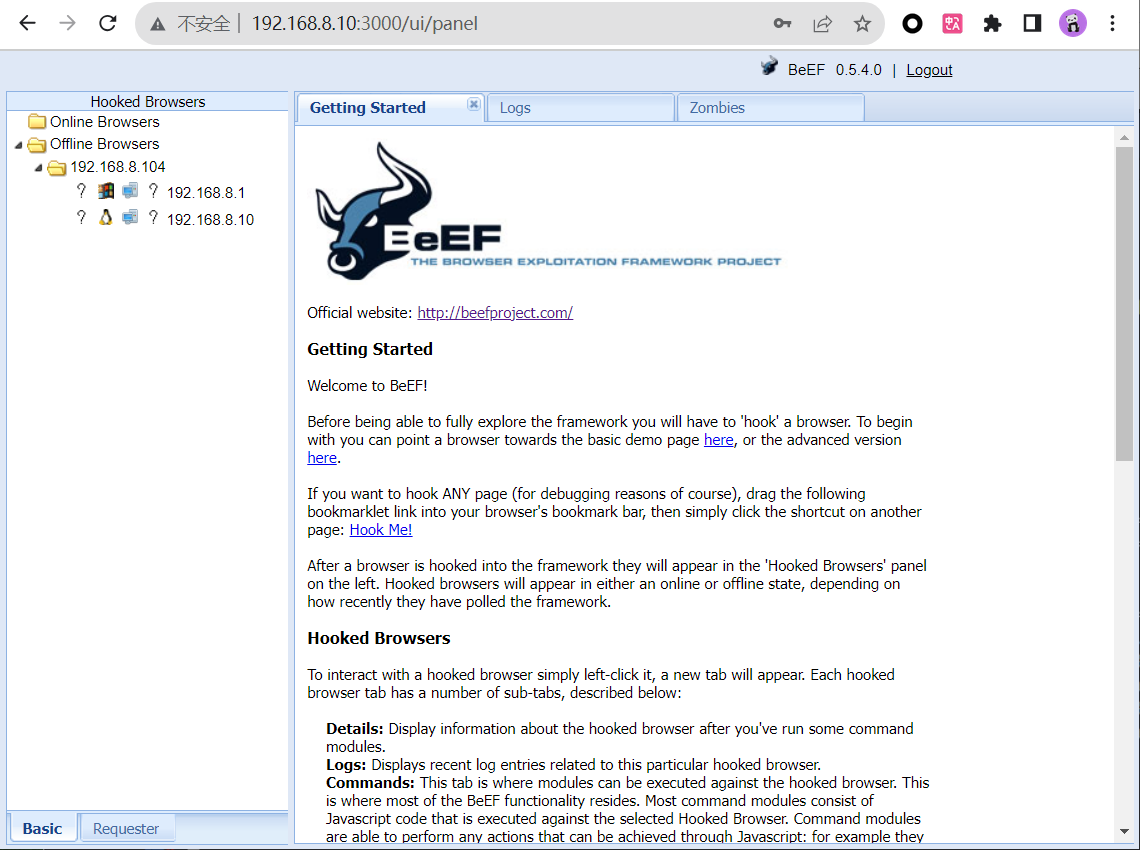

3.3:BeEF

BeEF(Browser Exploitation Framework),用于探测、利用 Web 浏览器中的漏洞和弱点。

- 利用 XSS 漏洞进行攻击

- Ruby 语言编写

官网:https://beefproject.com

参考文章:

XSS渗透测试工具beef如何安装使用?

BEEF的简介与使用

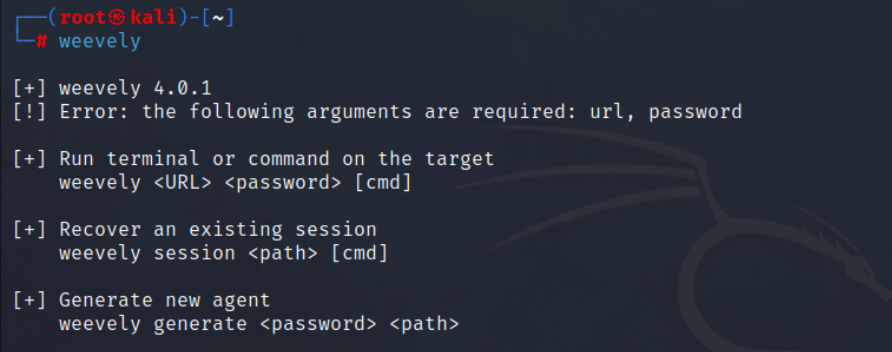

3.4:Weevely

Weevely,基于 python 编写的 webshell 管理利用工具。

- 跨平台

- 多个模块扩展

- 隐蔽性不错

- 参数随机生成并加密

- 只支持 PHP shell

参考文章:

weevely工具使用

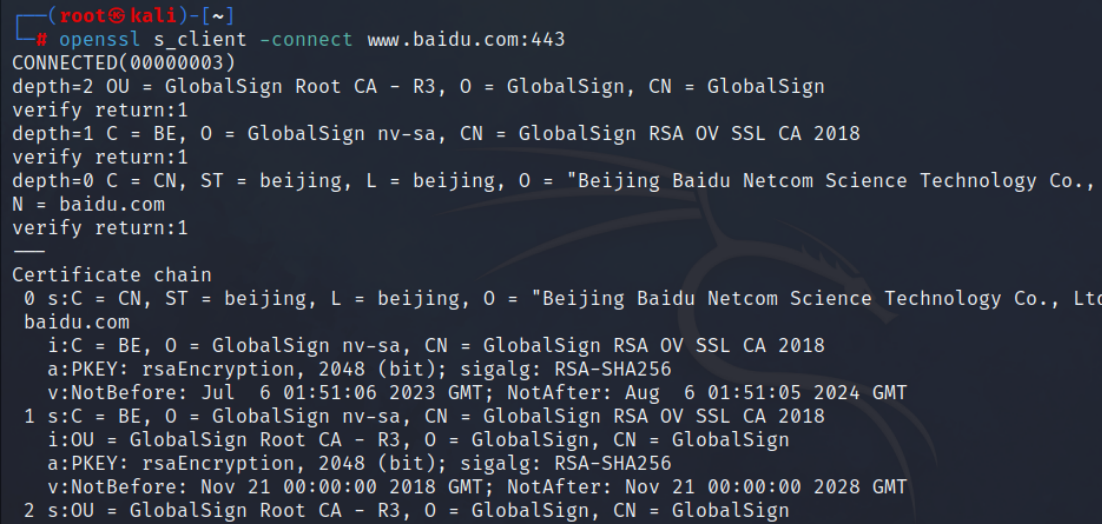

3.5:OpenSSL

OpenSSL,用于实现 SSL(安全套接层)和 TLS(传输层安全)协议,以及进行加解密、数字证书管理和其他加密相关的操作。

- 加密和解密

- 数字证书管理

- SSL/TLS 协议支持

- 散列和摘要算法

- 公钥和私钥操作

- 密码学工具

示例:

识别目标服务器支持的 cipher suite:

openssl s_client -connect www.baidu.com:443

参考文章:

openssl安装与使用

3.6:SSLscan

SSLscan,用于评估和测试 SSL/TLS 配置,自动识别配置错误、过期协议、过时 cipher suite 等。

示例:

识别目标服务器支持的 cipher suite:

sslscan --tlsall www.taobao.com

参考文章:

sslscan工具在密评中的使用

3.7:SSLyze

SSLyze ,用于分析和评估服务器端的 SSL/TLS 配置和安全性。

- Python 语言编写

- 检查 SSL / TLS 过时版本

- 检查存在弱点的 cipher suite

- 检查是否支持会话恢复

官方文档:

https://nabla-c0d3.github.io/sslyze/documentation/index.html

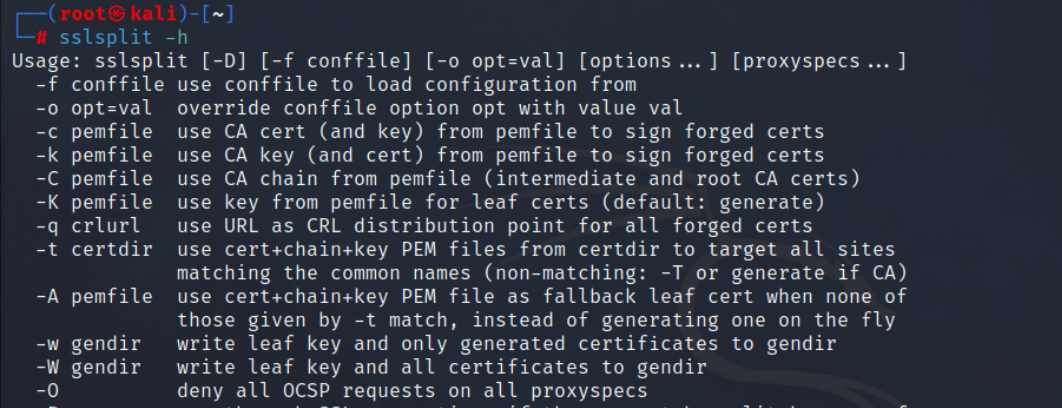

3.8:SSLsplit

SSLsplit,用于中间人攻击(Man-in-the-Middle,MitM)和分析 SSL/TLS 通信。

- 透明 SSL/TLS 中间人攻击工具

- 对客户端伪装成服务器,对服务器伪装成普通客户端

- 伪装服务器需要伪造证书

- 支持 SSL/TLS 加密的 SMTP、POP3、FTP 等通信中间人攻击

官网:https://www.roe.ch/SSLsplit

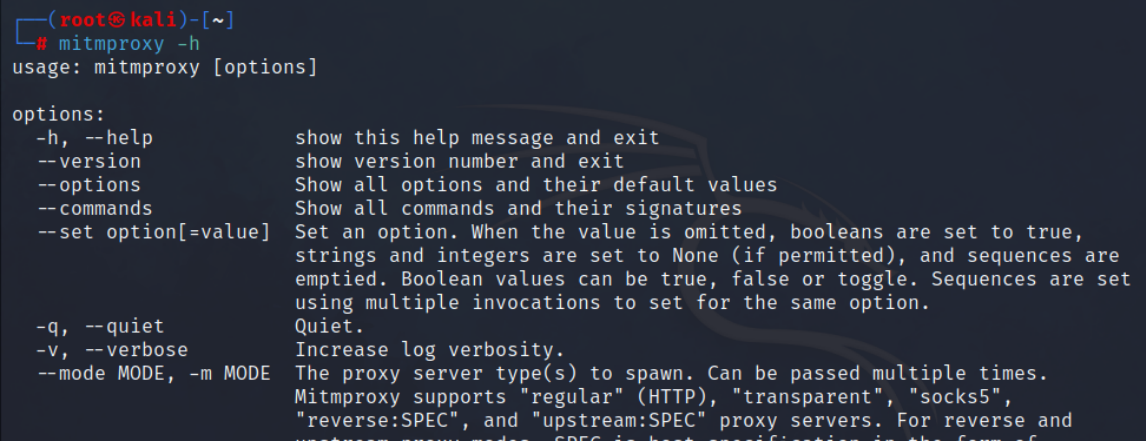

3.9:MitMproxy

MitMproxy(Man-in-the-Middle Proxy),开源的中间人代理工具,用于截取、检查、修改和记录网络通信流量。

参考文章:

Kali Linux 基于HTTPS的中间人攻击

3.10:IPtables

IPtables,是一个 Linux 上的工具,它是 Linux 内核提供的防火墙功能的用户空间接口,用于保护计算机。可用于配置、管理和控制网络数据包的过滤和转发规则。

参考文章:

iptables基础知识详解

4:WEB 攻击

技术型漏洞的本质:

- 数据与指令的混淆

- 对用户输入信息过滤不严,判断失误

漏洞挖掘原则:

- 所有变量

- 所有 http 头

- 逐个变量测试

4.1:漏洞简述

这一部分与 WEB 安全相关。详情参见《WEB安全基础》。

默认配置漏洞

- 中间件、Windows、Linux 默认配置造成的漏洞

身份认证漏洞

- 弱口令

- Session / Cookie

命令执行漏洞

API 接口漏洞

越权漏洞

目录遍历漏洞(Directory traversal)

文件包含漏洞(File include)

- LFI(Local File Inclusion),本地文件包含

- RFI(Remote File Inclusion),远程文件包含

文件上传漏洞

SQL 注入

XSS 漏洞(Cross-Site Scripting)

- 通过 web 站点漏洞,向客户端交付恶意代码,实现对客户端的攻击

- 根源:

- 服务器对用户提交数据过滤不严

- 提交给服务器的恶意脚本被直接返回给其他客户端执行

- 脚本在客户端执行恶意操作

- 类型:

- 反射型(非持久)

- DOM 型

- 存储型(持久型)

CSRF 漏洞(Cross-Site Request Forgery)

- 可以认为是逻辑漏洞。

- 在用户已登录的情况下,攻击者诱使用户访问链接,从而利用其身份向目标网站发送恶意请求。

- 漏洞利用条件:

- 被害用户已经完成身份认证

- 新请求的提交不需要重新身份认证或确认

- 诱使用户触发攻击(社工)

从信任的角度区分 XSS 与 CSRF:

- XSS:利用用户对站点的信任

- CSRF:利用站点对已经身份认证用户的信任

4.2:SSL/TLS 攻击

SSL(Secure Socket Layer)和 TLS(Transport Layer Security)用于在网络通信中提供加密和数据完整性。

SSL/TLS 被用于很多场景的传输通道加密。

4.2.1:HTTPS 攻击

HTTPS 攻击方法:

- 降级攻击

攻击者迫使本应使用安全的通信方式(如 HTTPS),转而使用不安全的通信方式(如 HTTP) - 解密攻击(证书伪造)

- 漏洞(协议漏洞、实现方法的漏洞、配置不严格)

TLS/SSL、HTTPS、HTTP over SSL 通俗上表示同意含义。

工具使用:

除了 OpenSSL、SSLscan、SSLyze 几个工具,Nmap 也有相应脚本用来攻击。

nmap --script=ssl-enum-ciphers.nse www.baidu.com

4.2.2:中间人攻击

中间人攻击(Man-in-the-Middle Attack,MitM),攻击者在通信的两端之间插入自己的恶意节点来窃取、篡改或监听传输的数据。

中间人攻击的前提(满足其中一个即可):

- 客户端已经信任伪造证书

- 攻击者控制了证书颁发机构

- 客户端程序禁止了显示证书错误告警信息

- 攻击者已经控制客户端,并强制其信任伪造证书

参考文章:

HTTPS攻击原理与防御

4.2.3:拒绝服务攻击

拒绝服务攻击有很多种,这里只介绍 SSL/TLS 拒绝服务攻击。

SSL/TLS 拒绝服务攻击,主要原理是利用 SSL/TLS 握手过程中的资源消耗来耗尽服务器的资源,导致服务器无法响应其他合法用户的请求。

常见的攻击方式:

-

SSL/TLS 握手暴力攻击

攻击者通过大量的恶意 SSL/TLS 握手请求消耗服务器的计算和内存资源。 -

SSL/TLS 版本协商攻击

攻击者通过发送恶意的 SSL/TLS 版本协商请求来混淆服务器,迫使其进行大量额外的计算和资源分配。 -

SSL/TLS 握手放大攻击

攻击者伪造大量的虚假握手请求,使服务器产生大量响应数据。 -

SSL/TLS 会话重放攻击

攻击者截获合法用户的 SSL/TLS 通信,然后将通信内容重新发送给服务器。

减轻攻击影响的措施:

- 资源限制

限制单个 IP 地址或会话的握手频率。 - 负载均衡和缓存

- 更新协议和配置

参考文章:

SSL_TLS 攻击原理解析

别后相思人似月,云间水上到层城。

——《明月夜留别》(唐)李冶

)

使用 Vscode 配置 LaTeX)

——基于51单片机的DS1302时钟系统)