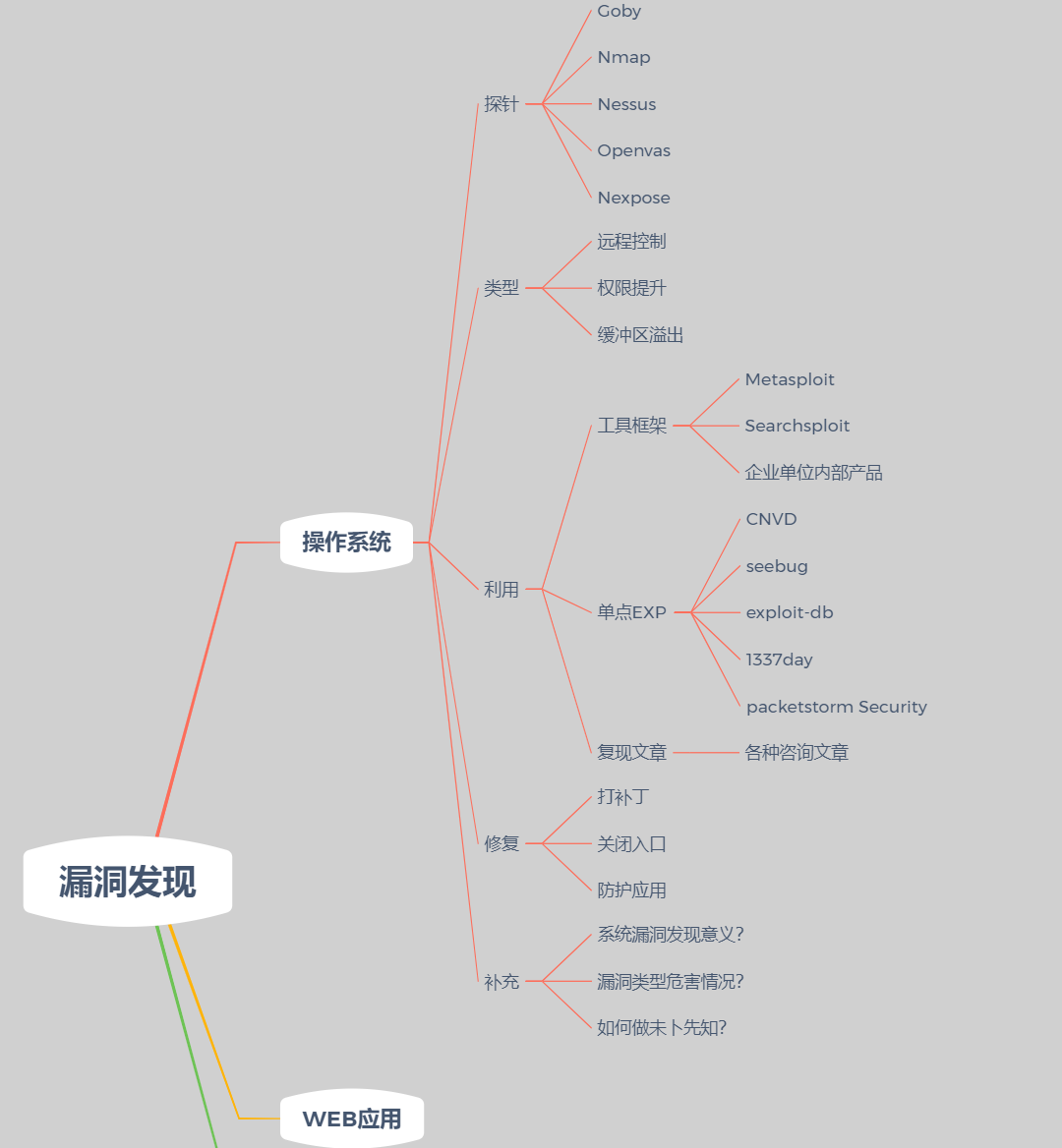

目录

- 系统漏洞发现意义?

- 漏洞类型危害情况?

- 如何做好未卜先知?

- 相关名词解释:

- 漏洞扫描工具演示-Goby,Nmap,Nessus(操作)

- 漏洞类型区分讲解-权限提升,远程执行等(思路)

- 漏洞利用框架演示-Metasploit,Searchsploit等(操作)

- 漏洞修复方案讲解说明-补丁,防护软件,手工修复等(操作及思路)

- 涉及资源:

系统漏洞发现意义?

我们安全测试的目标可能是一个网站或者服务器上面的一个应用,比如它上面的服务、类似的其它东西,由于操作系统是寄生在服务器上面的,如果操作系统本身有漏洞的话,就不需要我们针对特殊的应用进行漏洞寻找,比如一个网站,你要对它进行安全检测,这个网站漏洞我们抛开不说,如果是网站对应的服务器操作系统有漏洞,那么根据漏洞的危害,我们是能够得到关于操作系统权限的一些信息,那么这些信息获得权限的话,是能够帮助我们对应网站的权限,那这个网站是寄生在服务器上面的,所以服务器权限和信息的获得,能够帮助我们对目标的安全测试

漏洞类型危害情况?

有的漏洞利用是需要一些条件的,他们可以进行权限的跨越,权限提升漏洞,这个漏洞需要你提前得到某个低权限,你通过这个漏洞提升至服务器的系统权限;还有的漏洞不需要条件,直接就获取到高权限;我们对漏洞分类的意义就是在于,我们要对漏洞的危害进行了解,那么同样对漏洞的分类了解清楚之后,就会知道我们后期要利用这个漏洞的话,需要那些前提条件,这些知识我们都要做到心中有数,便于在后续利用的时候,这个漏洞对于我们来讲,到底有没有利用的意义

如何做好未卜先知?

这个东西类似于提前预知漏洞,一个目标拿到你手上之后,你能不能提前知道这个目标出现安全问题在那一块,这个东西需要大量的经验和实战的案例,如何做好就需要你把这些东西全部吃透,然后你下去多做一下这些事情就可以了

相关名词解释:

CVSS,CVE,EXP,POC等

exp是利用 利用代码

poc是验证 验证漏洞的,判断是否存在

CVSS(Common Vulnerability Scoring System)

CVSS是安全内容自动化协议(SCAP)的一部分

通常CVSS与CVE一同由美国国家漏洞库(NVD)发布并保持数据的更新

分值范用:0—10

不同机构按CVSS分值定义威胁的中,高、低威胁级别

CVSS体现弱点的风险,威协级别(severity)表示弱点风险对企业的影向程度

CVSS分值是业标准,但威助级别不是

CVE(Common Vulnerabilities and Exposures)

己公开的信息安全漏洞字典,统一的漏洞编号标准

MITRE公司负责维护(非盈利机构)

扫描器的大部分扫描项都对应一个CVE编号

实现不同厂商之间信息交换的统一标准

CVE发布流程:

发现漏洞

CAN负责指定CVE ID

发布到CVE List—CVE-2008-4250

漏洞扫描工具演示-Goby,Nmap,Nessus(操作)

我们大部分的漏洞探针是根据工具、软件和人工,但是由于这个是操作系统的漏洞,所以我们使用人工去测试的话,是很麻烦或者说很复杂的,那么大部分系统漏洞都是根据工具进行探针

操作系统漏洞探针,我个人推荐使用nessus这款工具,如果你自己使用的话,也可以联合工具一起使用,也是没问题的,nessus工具时常在更新,而且功能方面要比其它工具要相对的更加复杂,更加多一些,就是使用起来或探针其它的漏洞,这是推荐nessus的原因

有些东西你从官网下载会存在下载过慢,有些还需要收费

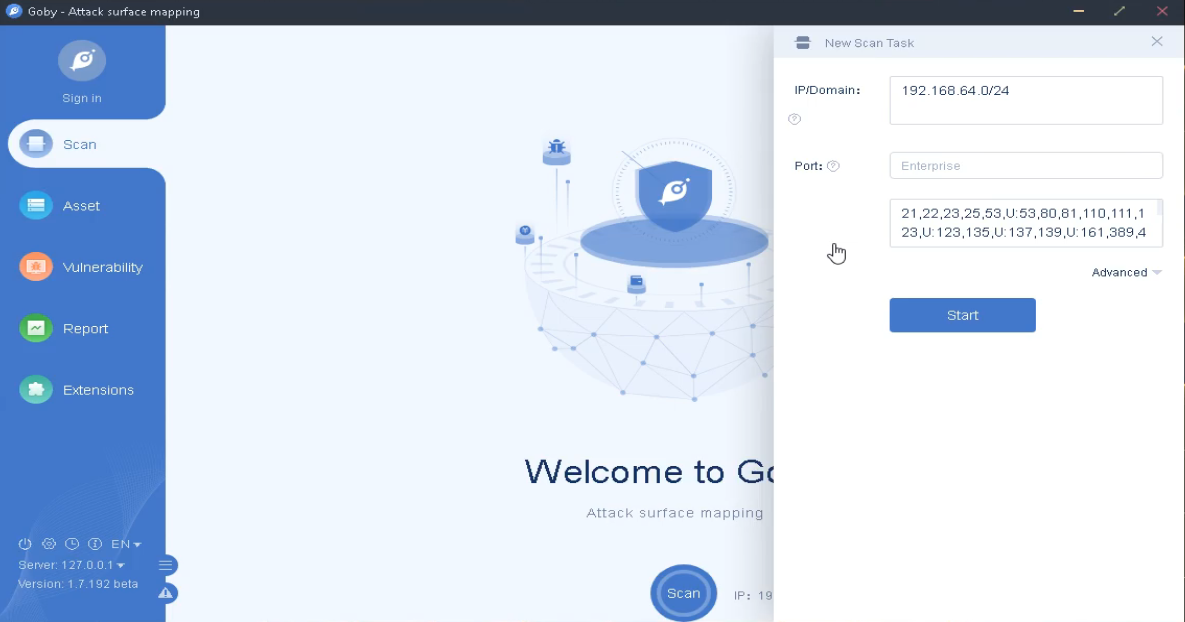

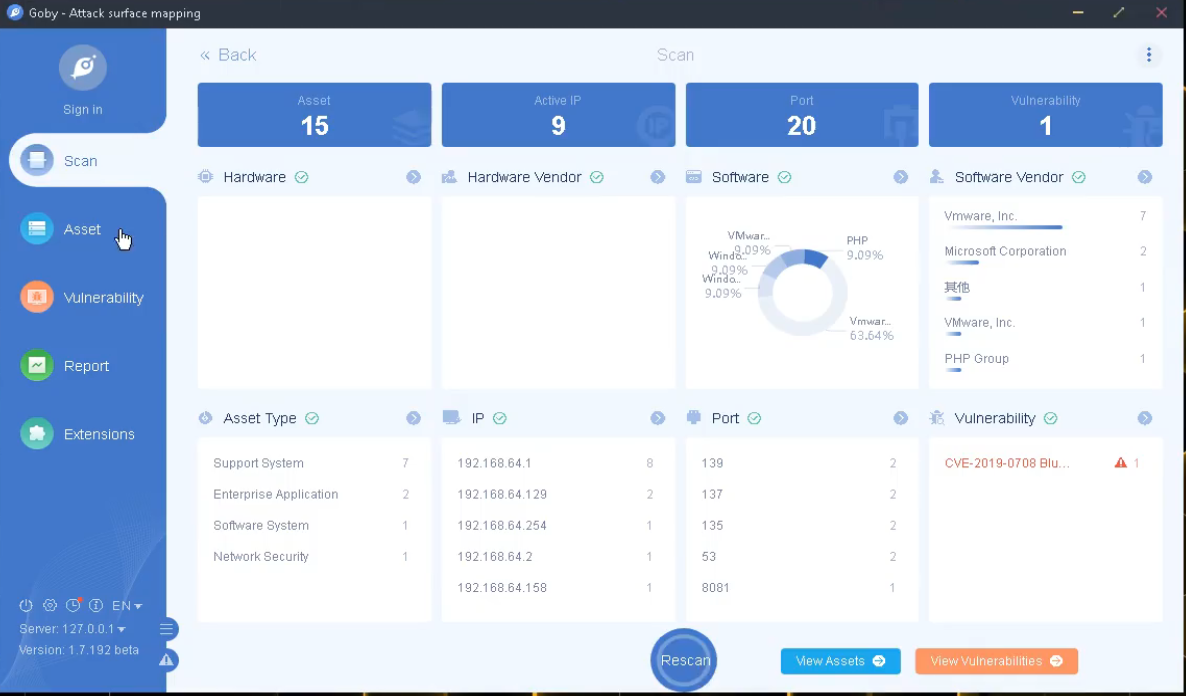

Goby 忍者系统测试

优点是可视化图形的界面,在扫描的时候我们可以实时的关注到扫描的进度、扫描的一个过程,然后进行图形化的展示,非常友好;整体来说漏洞的插件库是没有nessus漏洞库全,所以扫描的时候可能有点遗漏

这个就是扫描情况

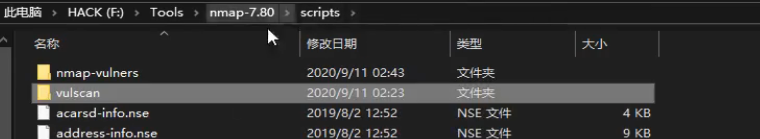

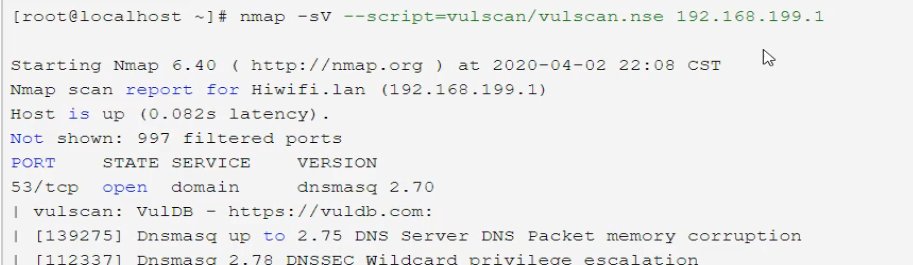

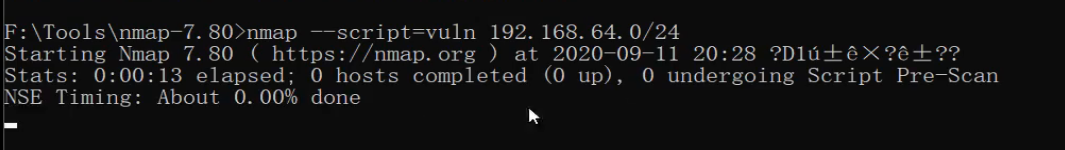

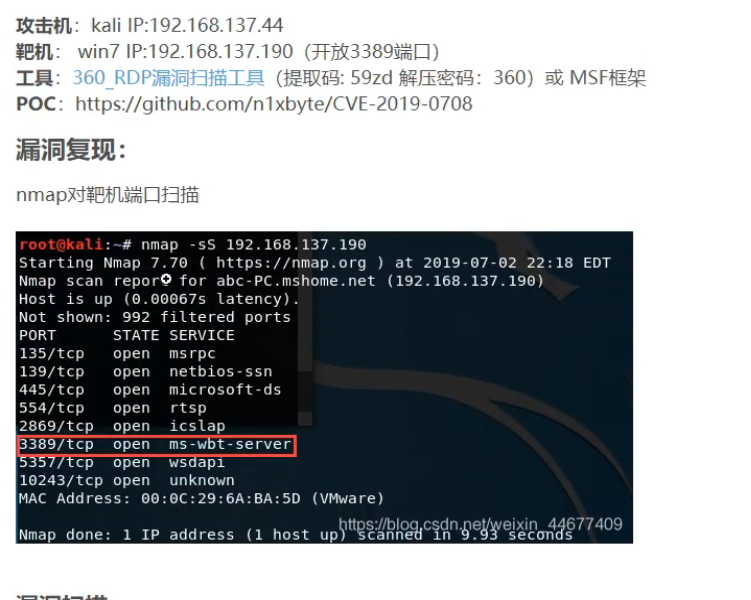

namp是扫端口的同样也支持扫漏洞,但是扫漏洞不是它的强项,但是使用起来比较方便一点

安装目录下面有script目录,就是nse脚本插件的安装目录,nse后缀格式文件对应漏洞和测试方法的一个脚本,nmap如果在扫描的时候加上个参数,那么它就会调用这个目录下面的nse脚本对其进行漏洞的探针,所以这个就是它整体的设计框架

Nmap --script=vuln 默认nse插件

如果你采用第三方库就要额外的去下载

Nmap vulscan vulners 调用第三方库探针

https://github.com/scipag/vulscan

https://github.com/vulnersCom/nmap-vulners

这两个就是网上公布的漏洞整理的一套体系,让nmap能够调用,就是你用这个第三方库对它进行漏洞探针,这种就是它默认的命令参数

nmap 扩展漏洞扫描模块:https://www.cnblogs.com/shwang/p/12623669.html

下载好的第三方库放到script目录下面就可以了

在扫描的时候利用–script参数调用vulscan目录下的nse,第三方参见对漏洞进行扫描

这个就是默认调用官方的进行扫描

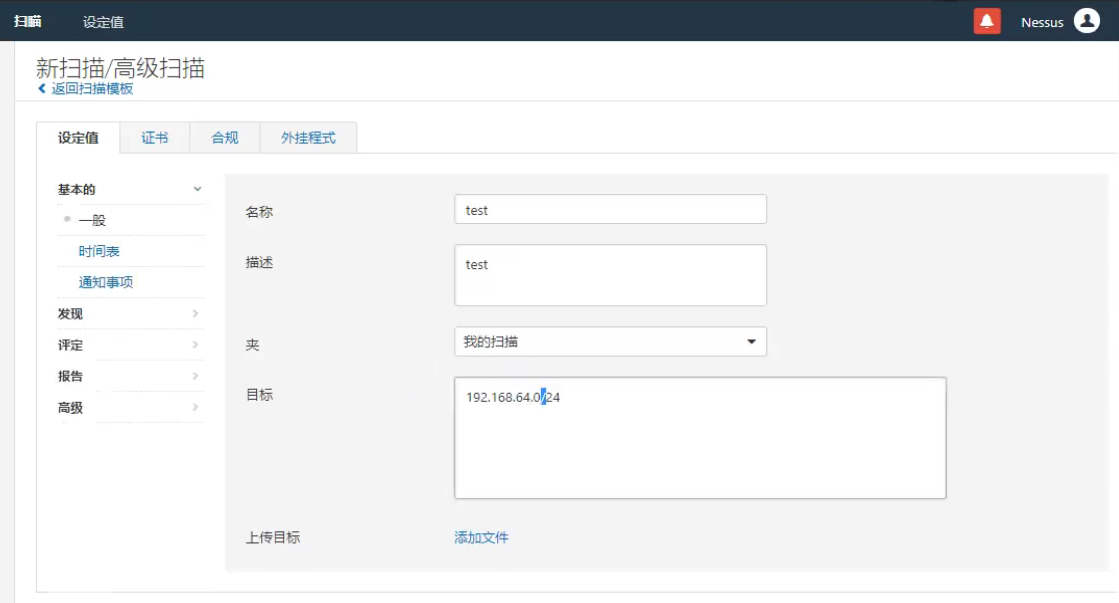

Nessus 安装-使用-插件库加载扫描

基本上全部支持

每次你进去之后,它都会提示你插件多久没有更新了

我们一般采用进阶扫描,默认就完事了

这就是它扫描的一些情况,插件库是nessus的核心

漏洞类型区分讲解-权限提升,远程执行等(思路)

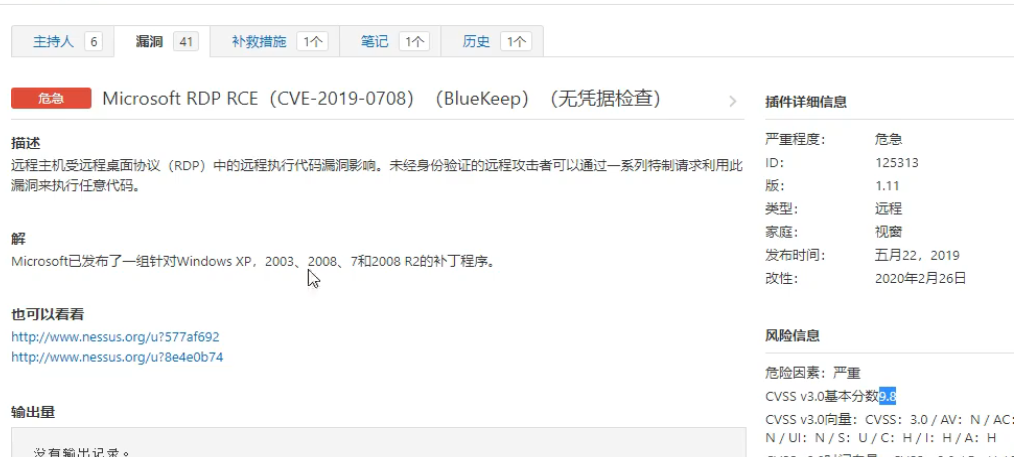

我们扫描完漏洞之后,我们就需要对漏洞进行利用,有些漏洞在利用的时候需要条件,满足条件才能进行利用,而且每个漏洞的危害也不一样,有些漏洞是权限提升,有些是直接溢出、直接提权、直接获取权限,有些漏洞仅仅只是造成系统蓝屏、bug,每个漏洞的影响使用、利用都会有区别,我们大部分在利用的时候,就是为了获取权限,所以我们要知道漏洞能不能获得权限,如果说这个漏洞不能或者还要其它利用条件,那这个漏洞即使扫到了,也没有什么用,因为它不能实现你的目的,所以这就是我们为什么要区分漏洞类型的原因

这三种是我们在测试中有用的漏洞,远程执行、权限提升、缓冲区溢出,一般只要是远程执行、缓冲区溢出那就是高危漏洞,直接攻击就完事了,什么都不需要,只要你的网络是通的,就可以直接获取你的权限

我们不是说通过名字、编号来判定,名字只是判定一部分,大部分我们是通过在网上搜索漏洞编号,在网上得到相关资料,判定漏洞是什么情况,然后我们再决定是否利用这个漏洞

这个漏洞的评分是很高了

我们搜一下关于这个漏洞的介绍,从名字上理解的话,我们知道这个漏洞就是直接远程攻击的,执行任意代码的漏洞

下面这个漏洞再利用的时候,有些条件,条件满足可能造成远程代码执行,如果条件不满足那就是单纯的死亡蓝屏,就是类似直接崩溃,这个崩溃会直接影响到业务的正常运行,也是属于安全问题

漏洞利用框架演示-Metasploit,Searchsploit等(操作)

在利用的时候有三种情况,一种是利用工具框架,单点exp,还有一种是利用复现文章,我们着重讲前面两个,因为复现文章,网上都有

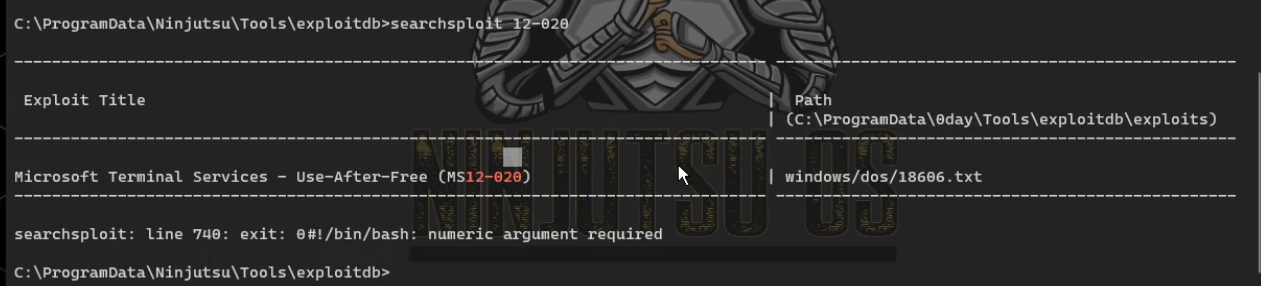

Searchsploit主要是搜索漏洞,但是它属于漏洞利用这一块的,因为先要确认漏洞利用在那里,搜索到它有没有再去利用,它是配合msf的一款工具

企业单位内部产品,由于目前我们接触不到这些东西,像绿盟和安恒是有一些安全产品,类似msf的

漏洞查询平台:

https://www.cnvd.org.cn

推荐使用下面这两个:

https://www.seebug.org

https://www.exploit-db.com

0day交易平台:https://fr.0day.today/

有些利用代码需要我们有大量基础,因为是不同脚本语言写的,有的需要你编译,有的直接给的就是利用工具

有很多人在git网站上公开了一些关于漏洞的东西,我们把他们写好的利用工具直接下载下来,直接用就完事了

网上有利用文章,点进去一看,它会告诉你怎么利用,跟着来就完事了

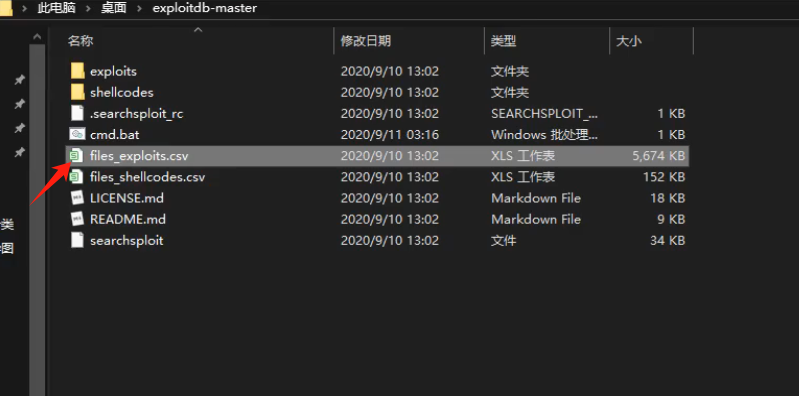

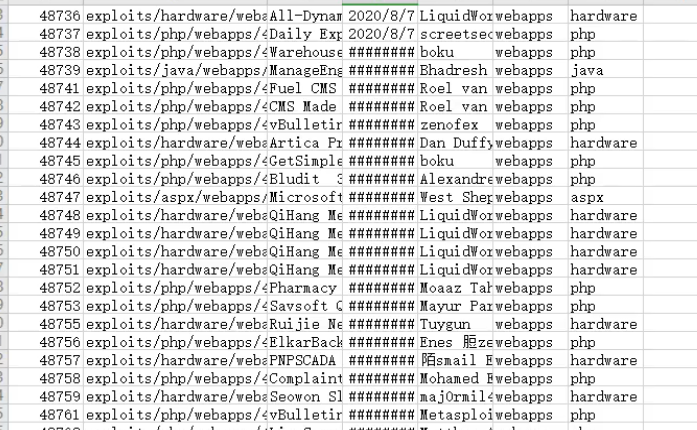

使用Searchsploit可以调用这个库进行筛选,看你这个漏洞在这个库里面有没有

这个库里面有这个漏洞信息,Searchsploit工具一般在linux上运行,因为windows上不识别

漏洞修复方案讲解说明-补丁,防护软件,手工修复等(操作及思路)

首先是打补丁,如果是国外的操作系统、linux操纵系统就在官方上下载补丁;国内就下一个流氓软件,360,腾讯管家就可以,修复一下,扫一下,自动帮你去下载修复

关闭入口:漏洞产生在3389端口,直接把端口关闭好了,不给它入口,这个漏洞就利用不了

防护应用:有一些防护软件能防护这些攻击,比如360,因为有些软件能防护这种攻击;如果有钱的话,也可以买厂商的

在公司里面专业搞安全测试,可以买个服务器,相关的安全测试工具可以搭建在上面去,不要买阿里云服务器,不然你可能要经常掉端口,可以买黑黑的服务器,不是正规的服务器,那些服务器都是无限制,你扫也好,反弹也好,都不会有限制;不像阿里云流量大封你,端口回显数据也封你,你还要开一下端口,虽然它是为了你的安全,但是也阻止了你的方便

涉及资源:

https://nmap.org

https://gobies.org

https://www.cnvd.org.cn

https://www.seebug.org

https://www.exploit-db.com

nmap 扩展漏洞扫描模块:

https://github.com/scipag/vulscan

https://github.com/vulnersCom/nmap-vulners

https://www.cnblogs.com/shwang/p/12623669.html

searchsploit使用攻略:https://www.jianshu.com/p/bd8213c53717

Offensive Security赞助的项目:https://gitlab.com/exploit-database/exploitdb

-连接目标)

)

(三十二))

![[足式机器人]Part2 Dr. CAN学习笔记- 最优控制Optimal Control Ch07-4 轨迹追踪](http://pic.xiahunao.cn/[足式机器人]Part2 Dr. CAN学习笔记- 最优控制Optimal Control Ch07-4 轨迹追踪)

![[Combine 开发] combineLatest、merge、zip的使用区别](http://pic.xiahunao.cn/[Combine 开发] combineLatest、merge、zip的使用区别)