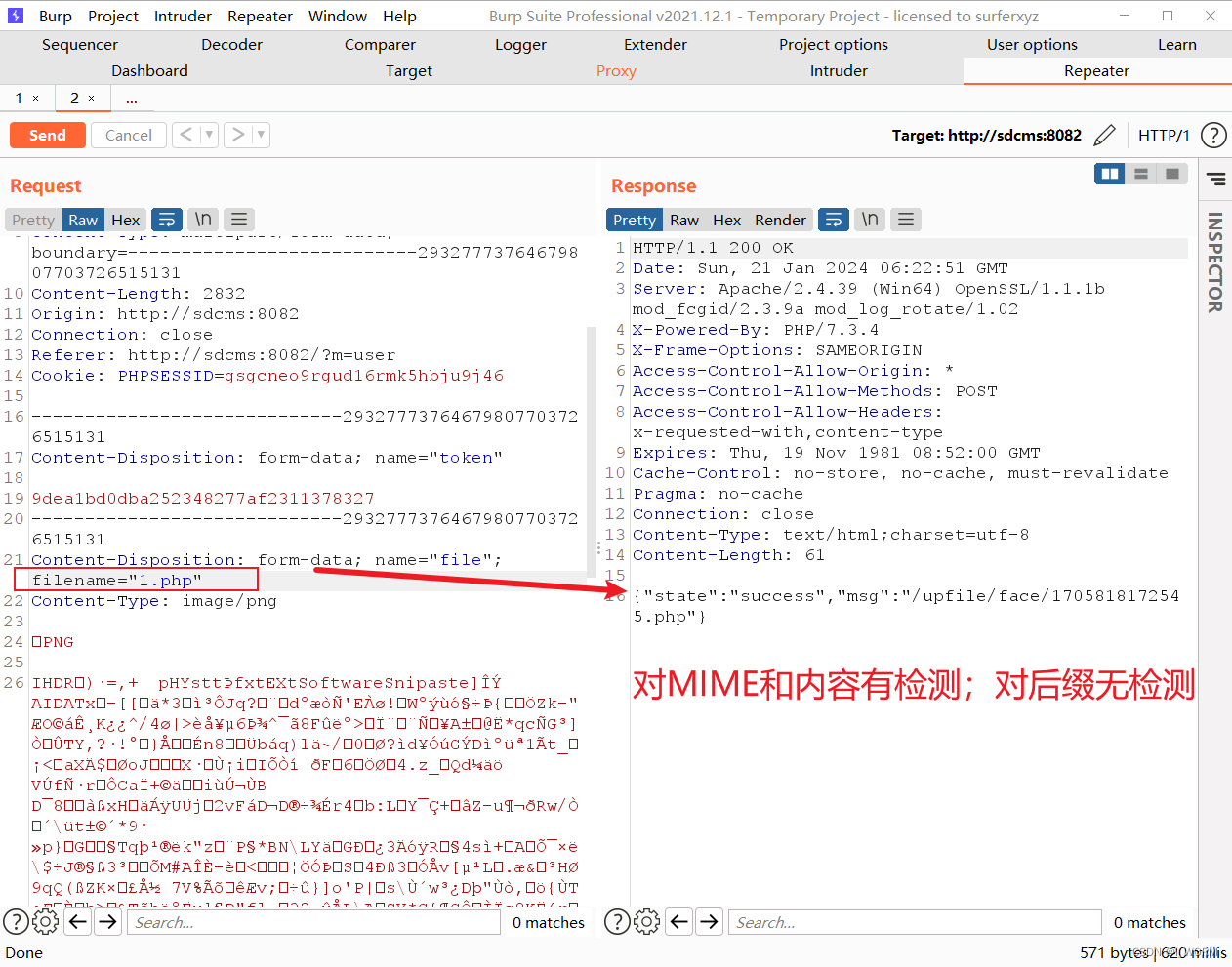

考察核心:MIME类型检测+文件内容敏感语句检测

这个挺搞的,一开始一直以为检查文件后缀名的,每次上传都失败,上传的多了才发现某些后缀名改成php也可通过,png图片文件只把后缀名改成php也可以通过,之前不成功的图片可能有问题,不断地修改然后repeater,发现MIME类型改变,文件上传失败,图片文件内容为空(没有标志头)上传失败,文件中含有php,phpinfo,eval等敏感字符串时上传失败,真的搞,彻底呆住了,尝试用unicode编码代替,上传成功,但是无法正常解析,由于测试pinfo,ph等字符串没问题,想到是不是可以用参数对语句进行拆解,然后再进行拼接来达到免杀的效果,结果顺利通过

难点:

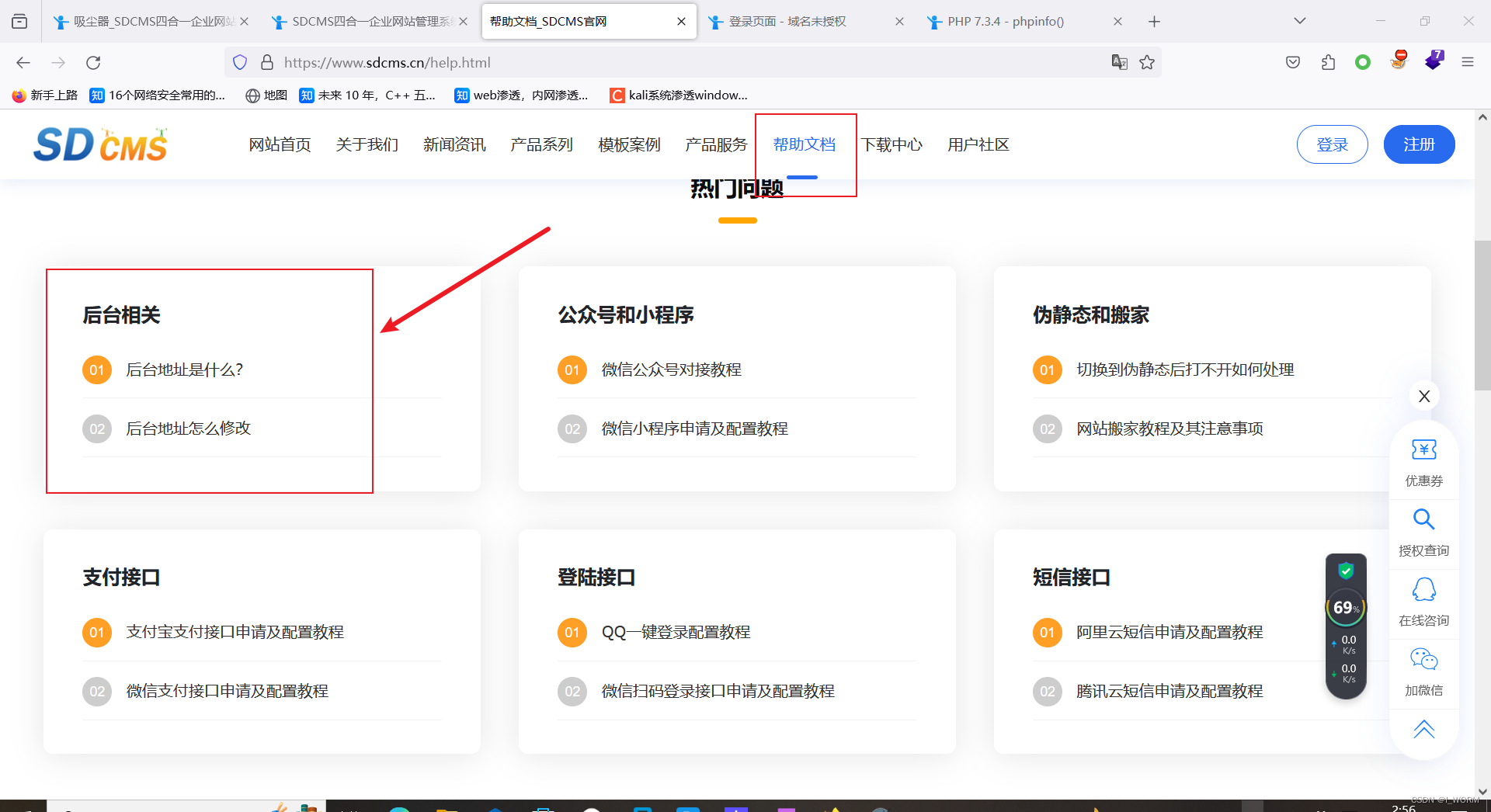

1.寻找到www.sdcms.cn这个网址,获取后台的地址(做完以后忘了在哪儿看到了,只记得在一个响应包里)

2.对木马内容进行封装绕过检查

前端上传点:

会员注册一个账号;里面的头像处可以充当上传点;文件内容敏感信息+MIME验证

抓包修改;可以上传php文件;

添加一句话木马时会报错,经过尝试发现对phpinfo、eval等进行屏蔽了;通过参数代替实现绕过

eval不是函数,用参数代替后不能正常执行;直接写入一个可以解析的文件(phpinfo可以直接执行,详见后端上传点)

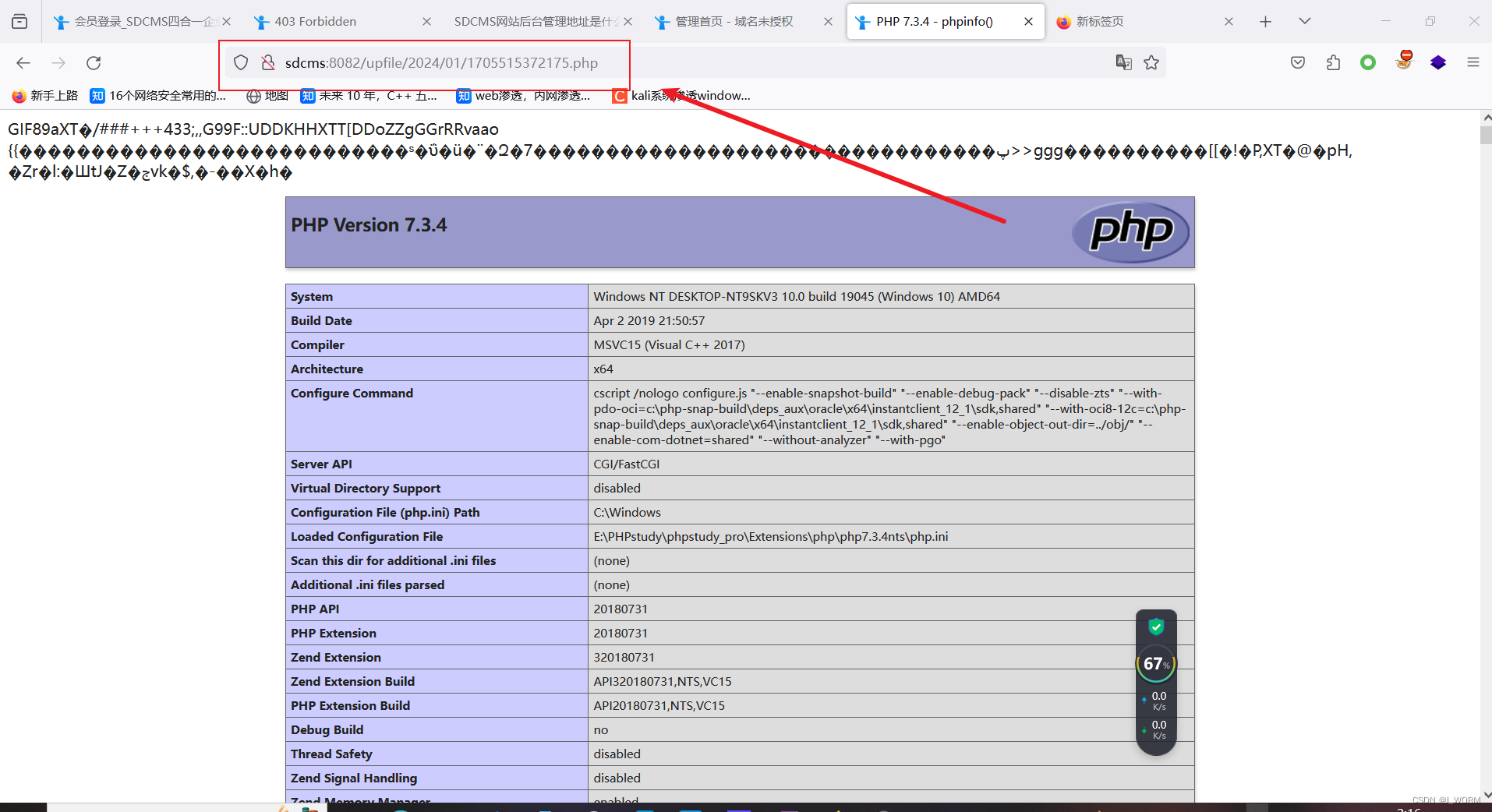

后端上传点:

打开网站首页,找到一个网址(www.sdcms.cn)(具体在哪里我给忘了,就是一同乱点,抓包看响应包内容找到的);通过www.sdcms.cn网址找到后台登陆系统的入口

通过弱口令admin admin进入,找到文件上传点

抓包修改文件内容;通过不断的测试,发现服务器端检测的是MIME类型和文件中是否有phpinfo,eval等敏感字符串;修改文件名为998.php,利用变量传值的方式把phpinfo进行拆解,成功绕过服务器端的验证(文件上传成功,复制文件路径打开)

文件成功解析(如果想获取对方webshell只需要用同样的方法对语句进行拆解合并就行)

)

)