2023年,针对关键信息基础设施的网络攻击已经演变成为了一个全球性的问题,无论是中、美、俄等国际大国,还是诸多小国/地区,无论是经济发达还是落后,都无法保证绝对免疫关键基础设施的攻击。为了保障国家安全和社会稳定,近年来我国持续增强在关键信息基础设施领域的投入和治理,出台了《关键信息基础设施安全保护条例》等多部法规,大力推进相应安全工作。

《2023年勒索软件洞察报告》指出,能源、石油/天然气和公用事业公司报告的勒索软件攻击成功率高达85%。由于这些企业对社会的巨大影响以及支付给网络攻击者的赎金规模巨大,对于全球黑客来说无疑是一块“肥肉”,因此他们受到勒索软件攻击的成功率不仅远高于平均水平,也最有可能受到多重攻击的影响。

其中,电力、交通、通信、金融等系统均在现代社会中发挥着至关重要的作用,一直是网络攻击的主要目标。网络攻击者可能试图破坏这些系统、窃取敏感数据或者进行其他恶意活动。

本文根据现有公开资料及官方报道,按照时间顺序,盘点了2023年全球十大关键基础设施重大安全事件。

全球最大船级社遭勒索攻击

2023年1月7日,全球最大海事组织之一DNV披露,其于晚间遭勒索软件攻击,ShipManager软件系统相关的IT服务器已经被迫关闭。由于重要船舶软件供应商遭遇勒索软件攻击,已有约1000艘船舶受到影响。

DNV总部位于挪威首都奥斯陆。ShipManager是一套全面的船舶船队管理系统,支持对船舶与船队在技术、运营和合规方面的管理。DNV是世界上最大的船级社,即管理船舶与海上结构物建造与运营技术认证的组织。

根据DNV的网站介绍,目前其拥有约300家客户,客户的7,000多艘船舶在使用其ShipManager软件、Navigator港口软件及船员管理软件解决方案。ShipManager平台包含的模块可使客户深入了解船舶管理数据的技术、运营和合规方面,包括计划维修系统(PMS)、航运采购、船舶安全管理系统(QHSE)、船员管理系统、船体完整性管理以及航运数据分析。DNV目前为超过13175艘船舶及移动海上装置提供服务,2021年收入超20亿美元。

事件发生后,DNV表示已在与挪威警方和IT安全公司合作应对此次事件。

DNV方面表示:所有船只仍然可以使用shipManager软件的船载功能和离线功能,船上的其他系统不受影响,这起事件并没有影响轮船的运营能力。

同时,已将这次攻击事件上报给挪威警方,以及挪威国家安全局、挪威数据保护局 (DPA)以及德国网络安全局。所有受影影响的客户已被告知有责任通知其所在国家的相关数据保护当局。作为调查的部分,DNV正与全球IT安全合作伙伴密切合作,以分析该事件,并确保尽快恢复正常运营。

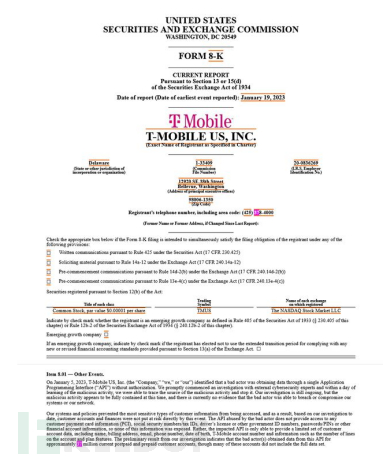

美国电信运营商T-Mobile遭到黑客攻击,3700万用户信息被窃

2023年1月20日,美国电信运营商 T-Mobile 发布安全公告称公司网络遭到黑客攻击,并从中窃取了涉及 3700 万用户的一些信息。遭遇攻击后,T-Mobile 在24 小时内关闭了访问通道,并通过系统回滚(system fallbacks)措施阻止黑客访问“最敏感类型的客户数据”。

在本次事件中,黑客没有访问密码、支付卡信息、社会保险号码、政府身份证号码或其他金融账户信息。但是黑客访问了一些基础的客户信息(几乎都是在营销数据库或目录中广泛存在的类型),包括姓名、账单地址、电子邮件、电话号码、出生日期、账户号码,以及账户中的线路数和服务计划功能等信息。

T-Mobile表示,此次攻击事件中泄露的信息可能会与其他被盗或公开的信息汇编在一起,被骗子用来窃取人们的身份或金钱。攻击事件后,公司已经与执法部门达成合作,并第一时间通知了那些信息可能会泄露的客户。

2023年5月,T-Mobile遭遇二次网络攻击。该公司称攻击者窃取了包括姓名、地址、社会保险号码、出生日期等敏感客户信息,约有150万名客户受到影响。

据报道,这些信息被窃取后已经出现在暗网上,而且已经在黑客之间传播。为了解决这个问题,T-Mobile已经积极采取措施保护客户的信息,并提供身份盗窃保护服务。并指引受影响的客户访问T-Mobile网站上的安全中心,以获取更多信息和帮助。此外,T-Mobile也建议受影响的客户采取措施来保护自己的身份信息,例如监控其信用报告、修改其密码等。

T-Mobile表示,这两次攻击可能由同一个黑客组织所为。

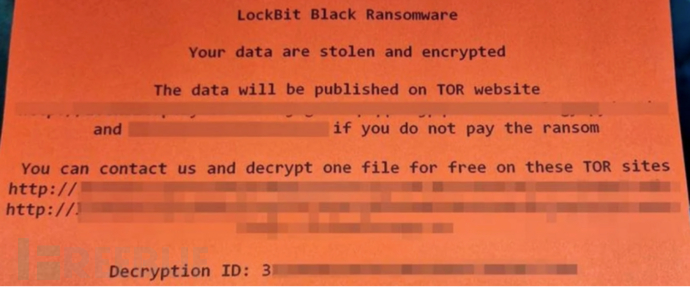

英国皇家邮政遭遇LockBit组织勒索攻击

2023年1月初,英国皇家邮政遭遇黑客组织攻击。此次攻击导致英国皇家邮政无法向海外客户发送邮件,其寄往国外的邮件服务被严重中断。

据当时的勒索票据显示,它是由“LockBit Black Ransomware”创建,属于LockBit所采用的新版加密器,包含已被关闭的 BlackMatter 勒索软件的代码和功能。票据还包含多个指向 LockBit 勒索软件操作的 Tor 数据泄漏站点和协商站点的链接。

不久后,LockBit在一个俄罗斯黑客论坛的帖子中证实旗下某附属组织发动了这次攻击,表示只会在支付赎金后提供解密器并删除从皇家邮政网络窃取的数据。

攻击期间打印出的Lockbit Black勒索票据

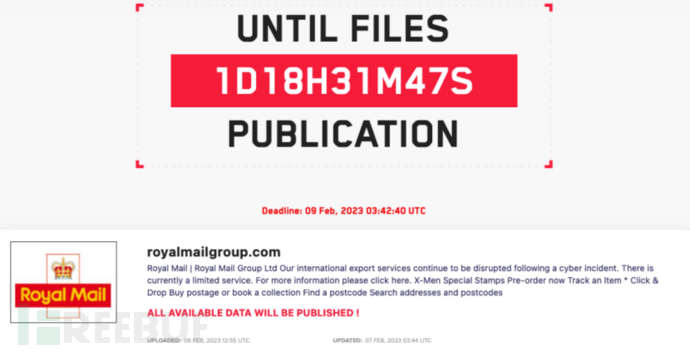

2月6日(UTC),皇家邮政被列入LockBit数据泄露网站的攻击条目,表示该组织正式宣告对这起攻击事件负责,该组织宣称窃取了该公司44GB的数据,其中大部分是与200名员工有关的记录。而根据条目显示,如果皇家邮政不能在 2 月 9 日星期四凌晨 03:42分(UTC)之前缴纳8000万美元赎金,其被盗数据将会公开发布。

皇家邮政在 LockBit 数据泄露网站上的条目信息

按照执法部门的建议,皇家邮政拒绝支付赎金,并花费了一个月的时间让其国际包裹递送服务重新上线。攻击事件过后,英国皇家邮政集团宣布斥资1000万英镑修复漏洞并加强网络安全。虽然英国皇家邮政不愿透露其如何花费1000万英镑来加强网络防御的细节,但确实证实了其在加强网络控制方面的投资,以预防、检测、响应和恢复未来的网络攻击。

2023年11月底,英国皇家邮政的母公司IDS发布了年中财务报告,披露了该公司在1月遭受LockBit网络攻击的影响。英国皇家邮政用于修复网络攻击的资金导致其基础设施的成本每年增加5.6%,该公司上半年亏损了3.19亿英镑。

俄罗斯黑客试图摧毁美国电力和天然气设施

2023年2月15日,美国顶级网络安全公司Dragos创始人兼首席执行官Robert Lee曝光称,俄乌战争初期,俄黑客组织Chernovite试图利用与相关的恶意软件PIPEDREAM摧毁十几个美国电力和液化天然气场所,这几乎导致美国的电力和天然气设施离线,美国政府和网络行业组织的联盟阻止了此次攻击。

根据Dragos的说法,PIPEDREAM是有史以来首个可用于各种工业控制系统的恶意软件,其不是为破坏某特定系统而设计,因而特别危险;该恶意软件也不会通过可以修补的漏洞进入系统很难防御。

PIPEDREAM是一种“国家级战时能力”,是真正致瘫基础设施的首选方案;虽然PIPEDREAM恶意软件并被未成功用于任何美国基础设施,但Chernovite仍然活跃并将致力于该框架,预计该恶意软件未来仍将被部署。

虽然Dragos公司因政策问题未将黑客组织与民族国家联系起来,但其他安全研究人员表示,Chernovite使用的PIPEDREAM恶意软件可能与俄罗斯有关。

美国政府机构于2022年4月13日宣布发现了这种危险的恶意软件。在此三周前,美国总统拜登警告称俄罗斯正在“探索针对美国的潜在网络攻击的选择”,并敦促关键基础设施组织加强安全工作。

亲俄黑客对机场网站及欧管机构发起大规模DDoS攻击

2023年2月15日,总理Olaf Scholz)在一次内阁会议上宣布了派遣14辆坦克的决定,并允许其他国家也派遣他们的坦克(根据出口法规,这些坦克至今仍受到限制)。

作为黑客行动主义者对德国政府决定向乌克兰派遣豹2坦克的回应,2月16日,德国几个机场的网站骤然间全部瘫痪,专家当即展开调查并推测是黑客对关键基础设施进行大规模网络攻击所导致。

ADV 机场协会的首席执行官随后证实,这些机场网站遭到了大规模 DDoS 攻击。导致网站瘫痪的原因为亲俄罗斯黑客KillNet对德国机场、行政机构和银行的网站发起的一系列DDoS攻击。攻击导致杜塞尔多夫、纽伦堡、多特蒙德机场网站暂停服务。

虽然机场的其他系统并未受到影响,但此次攻击导致德国国家航空公司汉莎航空在法兰克福机场的数千名乘客的行程被迫取消并延误后了两天。且遭遇攻击的当天晚上,全德7座主要机场的员工开始24小时罢工,导致超过2300架次航班取消,影响近30万乘客出行。

据悉,此次网络攻击是它们通过分布式拒绝服务攻击,有针对性地利用计算机程序的漏洞。因此,德国信息技术安全局呼吁国内所有关键基础设施机构将系统更新至最新技术状态。

时隔两个月,该黑客组织再度出手,先是通过其 Telegram 频道呼吁对 Eurocontrol 采取行动,随后对欧洲空中交通管理局EUROCONTROL发起了大规模DDoS攻击。

EUROCONTROL是一个国际组织,致力于在欧洲实现安全和无缝的空中交通管理。该机构目前有41个成员国,欧盟已将部分欧洲单一天空规则委托给它,使其成为协调和规划整个欧洲空中交通管制的中央组织。该组织与国家当局、空中导航服务提供商、民用和军用空域用户、机场和其他组织合作。

作为对这次攻击的回应,Eurocontrol建议航空公司避免通过其在线系统提交飞行计划以最大程度地确保航空安全。

受影响的网站列表包括哈兹菲尔德-杰克逊亚特兰大国际机场 (ATL)、洛杉矶国际机场 (LAX)、芝加哥奥黑尔国际机场 (ORD)、奥兰多国际机场 (MCO)、丹佛国际机场 (DIA)、凤凰城天港国际机场 (PHX) 以及肯塔基州、密西西比州和夏威夷的机场等。

美国俄勒冈州交通部遭遇MOVEit攻击,影响350万人

2023年6月1日,美国俄勒冈州交通部的司机和机动车辆部门遭遇MOVEit漏洞攻击,造成大规模数据泄露。该事件预估影响350万俄勒冈州居民。该部门在一份咨询报告中这样写道:俄勒冈州交通部遭遇了MOVEit漏洞攻击,部门第一时间立即对系统实施保护措施,但还是晚了一步,俄勒冈州350万人的驾驶执照、许可证和身份证的数据记录已经被黑客非法读取。

该部门发布声明告知当地居民称:如果您拥有有效的俄勒冈州驾驶执照、许可证或身份证,那么您的信息很可能已经泄露。虽然不确定具体泄露了哪些信息,但通常来说,与DMV驾照、许可证或者身份证记录相关的个人信息泄露的可能性较高,具体信息包括:姓名、家庭和邮寄地址、驾照或身份证号码、社会保障号码的最后四位数字。

尽管此次泄露并未暴露银行、信用卡或财务信息,但俄勒冈州机动车辆管理局建议该州驾照持有者监控并可能冻结他们的信用档案,以防止身份盗窃。

2023年以来,已有多个州级组织也宣布遭遇 MOVEit 漏洞相关的数据泄露事件。伊利诺伊州、密苏里州和明尼苏达州表示正在调查可能影响数千人的与 MOVEit 有关的数据泄露事件。俄勒冈州和路易斯安那州的机动车部门确认受到了这些攻击的影响。

根据 CISA 和 FBI 的评估,这次入侵是俄罗斯勒索软件组织 Clop 所为。他们利用 MOVEit 软件漏洞攻击了多个地方政府、大学和企业。CISA 高级官员表示,虽然只有少数联邦机构受到了影响,但私营机构的初步报告显示,至少有几百家公司和组织受到了影响。安全厂商 Emsisoft 的威胁分析师 Brett Callow 称,已统计到 63 名已知/确认的受害者和数量不详的政府机构。

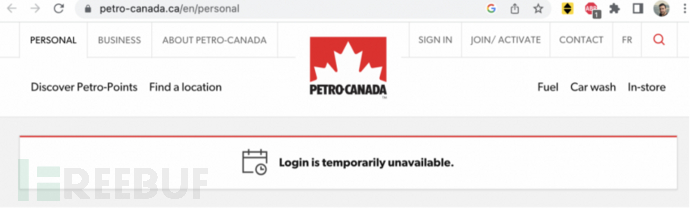

加拿大石油巨头被黑影响全国加油站全面瘫痪

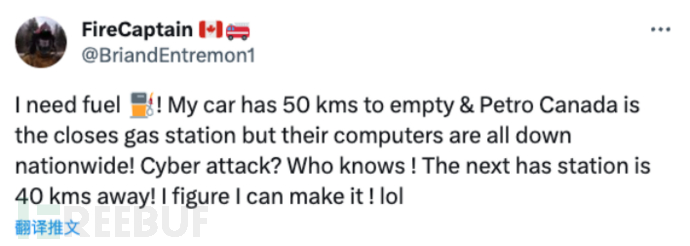

2023年6月27日,加拿大石油公司(Petro-Canada)的母公司森科能源(Suncor Energy)遭遇网络攻击,导致其位于全国各地的加油站受到技术故障影响。

该公司在推特发帖称,客户目前无法通过应用程序或网站登录自己的账户,由于技术故障还导致客户在该公司加油站加油时,无法使用信用卡或奖励积分支付油费,也无法积累积分,对造成的不便表示道歉。

Suncor Energy是全球排名第48的上市公司,也是加拿大最大的合成原油生产商之一,年收入达310亿美元。

攻击事件发生后,该公司表示已采取措施以减轻网络攻击带来的影响,并向有关部门通报了情况。Suncor Energy称在事件解决之前,该公司与客户和供应商的交易或将受到负面影响。不过目前还没有发现任何证据表明,客户、供应商或员工的数据因此而遭到泄露或滥用。

不过情况远比官方的简短声明要严重许多,很多推特用户表示,加拿大石油公司的加油站无法使用信用卡/借记卡支付,只能使用现金支付。技术故障还导致持有“洗车季通行证”的客户无法在该公司的洗车中心享受特权。不少客户纷纷提出退还订购费用。

日本名古屋港遭网络攻击或影响汽车等制造业

日本名古屋港位于伊势湾,是日本最大和最繁忙的贸易港口,占全国总贸易量的10%左右。该港口还是日本最大的汽车出口国,丰田汽车公司的大部分汽车都在这里出口。

据日本时报消息,2023年7月,勒索软件LockBit3.0针对日本名古屋港发动了攻击,导致该港口的货柜调度系统NUTS暂停运作一天,装卸货柜业务中断,现场出现货车滞留的现象。

NUTS是名古屋港统一码头系统,该系统是控制基础设施中所有集装箱码头的中央系统。但在调查事故原因后,名古屋港当局与负责运营该系统的名古屋港口运营协会码头委员会以及爱知县警察总部举行了会议,发现问题是由勒索软件攻击导致的。

这次安全事件将对港口造成巨大的经济影响。专家预估,此次攻击事件还可能影响全国各地的货物运输。

但这已经不是日本港口第一次成为网络攻击的受害者。早在2022年9月,亲俄罗斯组织Killnet就曾发动了大规模的DDoS攻击,导致该港口的网站关闭。

名古屋港口运输协会证实此次网络攻击扰乱了集装箱进出港口的工作。日本网站FNN报道称该港口得到集装箱码头发生了系统故障。除了在拖车上装卸集装箱外,装卸工作已经停止。

名古屋港当局发布通知称此次故障或与“名古屋港统一码头系统”(NUTS)的操作问题有关,该系统是控制基础设施中所有集装箱码头的中央系统。但在调查事故原因后,名古屋港当局与负责运营该系统的名古屋港口运营协会码头委员会以及爱知县警察总部举行了会议,发现问题是由勒索软件攻击导致的。

但这已经不是日本港口第一次成为网络攻击的受害者。早在2022年9月,亲俄罗斯组织Killnet就曾发动了大规模的DDoS攻击,导致该港口的网站关闭。

7月5日,俄罗斯勒索软件组织Lockbit 3.0对此次黑客攻击负责。

NTT公司首席网络安全策略师Mihoko Matsubara表示,勒索软件攻击者倾向于针对VPN和远程桌面协议中的漏洞。她表示,此类攻击行为占日本勒索软件攻击的80%。“对于公司来说,更新或修补用于业务运营的软件至关重要。”Matsubara表示。

随着越来越多的亚洲港口实现自动化并不再使用纸质文件,黑客对该地区的航运网络构成了日益严重的威胁。

以色列最大的炼油厂网站遭遇黑客入侵,全球大范围宕机

BAZAN集团总部位于海法湾,前身为石油精炼厂有限公司,每年原油炼化规模约980万吨,年收入超135亿美元,员工超过1800人。

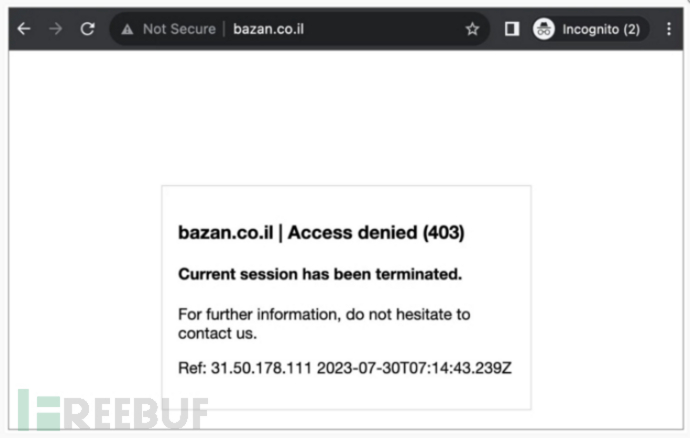

7月29日晚上,BAZAN Group旗下网站BAZAN .co.il和eng.bazan.co.il无法进入,登入页面显示“请求超时”、“被公司的服务器拒绝”等字样。

但经测试,该集团网站可以从以色列境内访问,这可能是由于BAZAN已经实施了地理封锁的举措的原因。

Bazan Group网站显示“访问被拒绝”错误信息

(BleepingComputer)

伊朗黑客组织Cyber Avengers又名“CyberAv3ngers”在Telegram中称,他们于周六(7月29日)入侵了BAZAN的网络。

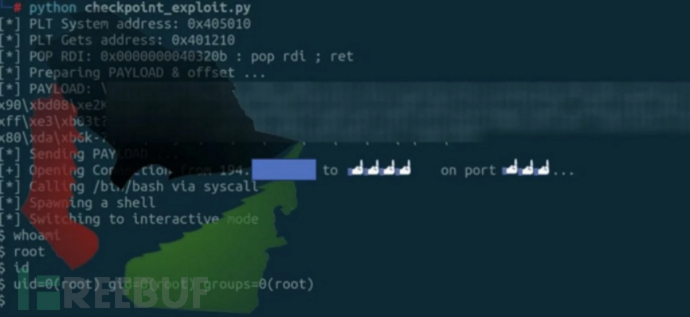

BAZAN的发言人则否认了工控系统资料泄露,并称之为“完全捏造”。CyberAvengers声称他们通过利用CheckPoint防火墙的漏洞攻破了这家石化巨头,公开记录也显示黑客攻击的防火墙设备IP地址确实属于BAZAN。

威胁参与者使用的所谓检查点防火墙漏洞

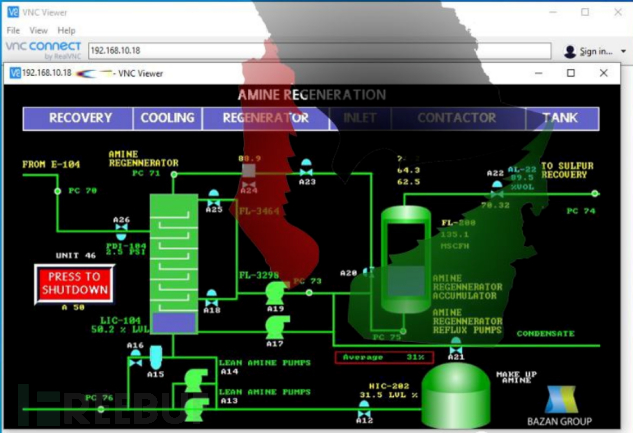

该组织还泄露了BAZAN SCADA系统的屏幕截图 ,该系统是用于监控和操作工业控制系统的软件应用程序。其中包括“火炬气回收装置”、“胺再生”系统、石化“分流器部分”和PLC代码的图表等内容。

BAZAN发言人表示虽然该公司的图片网站在DDoS攻击期间短暂中断,但没有观察到公司服务器或资产受到损害。BAZAN的网络安全措施很完备,集团与以色列国家网络管理局和其他合作伙伴密切合作,监控任何可疑活动,以确保行动的安全和完整性。

黑客组织进一步暗示,它通过一个针对该公司Check Point防火墙的漏洞入侵了这家石化巨头。Check Point发言人强调称黑客组织的这些说法均不属实,过去没有任何漏洞导致此类攻击。

CyberAvengers的成员还分享了一张室内信息亭的图片,他们声称该信息亭已被破坏,并附有以下信息:

值得注意的是,CyberAvengers曾声称他们对2021年海法湾石化厂因管道故障引起的火灾负有责任。2020年,同一组织的威胁行为者还声称对28个以色列火车站发动了攻击,目标超过150台工业服务器。

斯洛文尼亚最大电力公司HSE遭勒索软件攻击

2023年11月22日晚,斯洛文尼亚电力公司Holding Slovenske Elektrarne (HSE)遭受勒索软件攻击,其系统和加密文件遭到破坏,该事件并未影响电力生产。遭遇攻击后,该公司系统于11月25日夜间升级,并未危及生产或电力供应。

HSE是斯洛文尼亚最大的发电公司,约占国内产量的60%,被认为是该国的关键基础设施。该公司由斯洛文尼亚政府于2001年成立,由国家所有,在全国各地经营着几座水力发电厂、热能发电厂和太阳能发电厂以及煤矿,同时在意大利、塞尔维亚和匈牙利也拥有子公司。该集团还在20多个欧洲国家担任能源贸易商,在国家和欧洲批发市场上向客户出售其生产的电力,并在欧洲各地的各个能源交易所进行电力和衍生品及相关产品的交易。

11月26日,国家办公厅将此次攻击事件通报给了信息安全办公室,信息安全办公室随后将信息转交给国家安全委员会秘书处业务组。总理内阁也已获悉此事。信息安全办公室主任乌罗什·斯维特告诉媒体,所有发电业务都没有受到大规模网络攻击的影响。尽管如此,IT系统和文件还是被“加密病毒”“锁定”了。

该公司立即通知了Si-CERT的国家网络事件办公室和卢布尔雅那警察局,并与外部专家合作,以减轻攻击并防止病毒传播到斯洛文尼亚的其他系统。

HSE于11月27日表示:主要电站运营和交易系统已投入运行,与国家电网运营商的连接已恢复,整个通信和IT基础设施将恢复平稳运行,不会产生重大负面后果。

据悉,此次攻击由Rhysida勒索软件团伙发起,其通过从未受保护的云存储实例中窃取了HSE系统的密码,并要求该公司支付100万美元的赎金。

HS拒绝支付赎金,同时正式声明他们已经控制了局势。据HSE公共关系处和斯洛文尼亚共和国政府信息安全办公室宣布,在内部和外部专家的帮助下,关键工作流程的实施条件已经正式建立起来,绝大多数员工已经可以开展工作。HSE 已经向所有主管机构和业务合作伙伴通报了此次网络攻击,并采取了一切必要措施.

关基安全已成主战场

随着国际战略格局的演变,围绕关键信息基础设施的网络攻防已成为网络空间高烈度对抗的主战场。关键信息基础设施的安全问题已经成为了各国网络安全的重中之重。

2023年以来,围绕关键基础设施的安全事件接二连三地发生,更加凸显了如今关键基础设施的网络安全问题的紧迫性,复杂性和多维度特性,无论是个人还是企业都应高度关注其潜在的网络攻击。

综合来看,关键基础设施经常遭遇网络攻击的根源除了其巨大的社会影响力、支付赎金规模巨大之外、落后的安全维护技术、和陈旧的设施也是一大“祸根”。

比如港口、铁路等关机设施常年不被重视,这才导致近几年来因衍生出了无数安全“大麻烦”。运输系统的瘫痪、大量敏感数据丢失、巨大的经济损失......都给社会、企业与民众带来了严重的影响,因此大力强化关基保护工作势在必行。

的消息发送和接收)

—— 中间人攻击,详解 http 和https 的中间人攻击实例,建议收藏(含源码))

-全面讲解OpenMP基本编程方法)

)

)

‘回滚开销估算‘)