评估基础

安全评估是什么?

是针对潜在影响正常执行其职能的行为产色产生干扰或破坏的因素进行识别、评价的过程

广义上是综合的包括测试、检测、测评、审核、评估检查等进行综合评价和预测;狭义的就是某个信息安全风险风评

为什么要做安全评估?

是信息安全建设的起点和基础,倡导适度安全。

提高安全针对性,降低安全成本;确定差异性,提供适度安全避免一刀切。

怎么做安全评估?

结合风险评估与管理工具、系统基础平台风险评估工具,辅助工具,分别对过程和操作方法进行模型分析,对主要部件的脆弱性分析,对采集的数据现状趋势进行分析。

评估标准

通用准则CC

TCSEC 、ITSEC、FC发展到2005年被国际标准《通用准则(CC)》取代

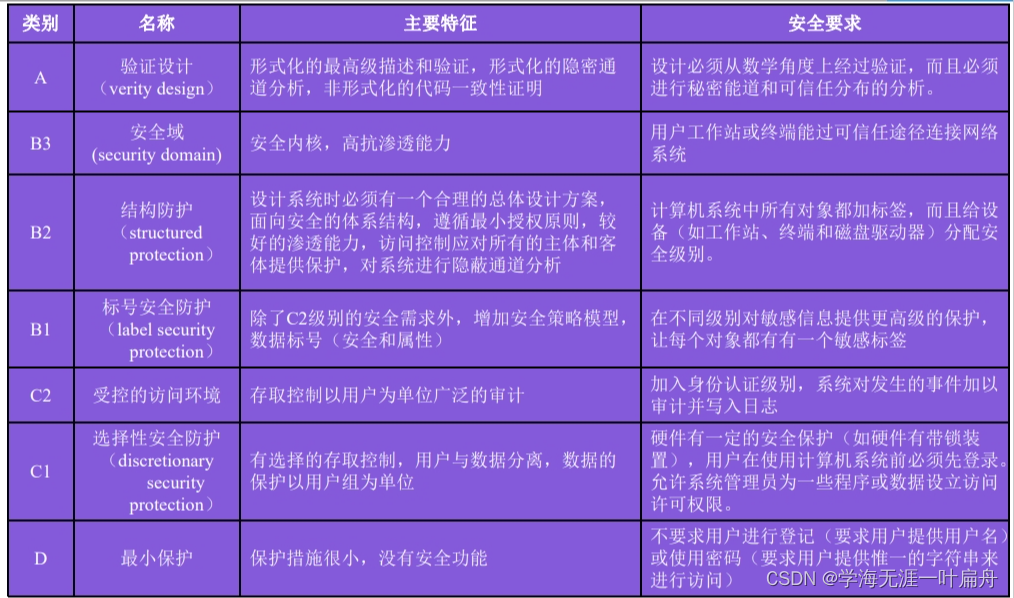

TCSEC是美国国防部可信计算机系统 评估准则(Trusted Computer System Evaluation Criteria),是国防部彩虹系列核心,又称橙皮书。

TCSEC分级:D-最小保护,C-选择保护,B-强制保护,A-验证保护

从B1级开始操作系统实施强制保护,安全标签

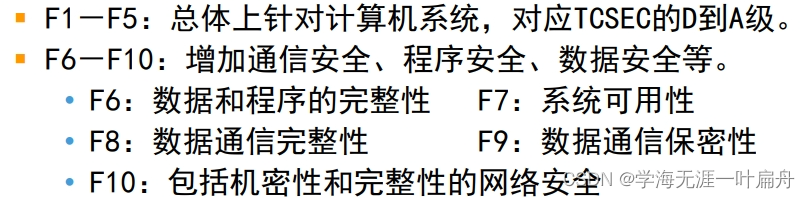

ITSEC信息技术安全评估准则(Information Technology Security Evaluation Criteria )欧洲共同体

ITSEC内容分为功能与功能评估两部分。首次提出CIA-保密性,完整性,可用性

功能F1-F10共10类,评估E1-E6共6个级别

FC美国信息技术安全联邦准则,引入保护轮廓PP概念。

PP3部分---包括功能部分,开发保证部分,测评部分

通用标准CC

信息技术安全评估标准(Common Criteria for Information Technology Security Evaluation),

主要包括:简介和一般模型,安全功能要求,安全保证要求

组织结构:类,子类,组件,元素

类--用户数据保护,是安全要求最高层次组合

子类--访问控制,是若干组安全要求的组合

组件--子集访问控制,一个特定的安全要求集,是CC结构中最小的可选安全要求集

元素--子集访问控制,组件最小单元,有原子性

特点:

开放性,普适性,实用性,通用性,权威性,标准化,扩展性,兼容性

适用范围:

自身威胁,环境威胁,人为威胁;不包括行政管理、物流环境、密码算法

中国信息安全测评中心要求EAL3+及以上

CC应用:评估对象TOE、保护轮廓PP、安全目标ST、评估保护等级EAL

主要概念--评估对象--TOE(Target of Evaluation):

TOE是评估对象、开发对象、采购对象

产品:防火墙,网关,IDS,芯片

系统:操作系统,数据库,中间件,邮件系统,OA

平台:云平台、数据资源平台、大数据平台

子系统:产品或系统的组成部分

有关文档:开发过程需求,设计,测试等文档

有关环境:运行物理、网络、管理环境

主要概念--保护轮廓--PP(Protection Profile):

满足用户安全需求概要描述,与具体实现无关。技术与需求的内在完备性。

主要概念--安全目标--ST(Security Target):

包括TOE保护对象的一组安全要求和概要规范。

一个PP可以通过过个ST实现,适用于产品和系统

主要概念--评估保护等级--EAL:

EAL1-7有7个级别

标准应用:开发,评估,采购

CC测评针对技术机制原理开发实现验证,侧重于微观,指标更细更严格,EAL1-7共7级;

等保测评针对网络系统整体建设工程运营安全性,侧重宏观,指标相对比较少,粒度比较粗,1-5级。

风险评估实施

风险要素:资产、威胁、脆弱性、安全风险、安全措施、残余风险

资产---3个安全属性---业务属性、安全属性、分类方法。有形-无形,物理-逻辑,静态-动态,硬件-软件,技术-管理

威胁---外因--3个分类---人为和环境威胁,故意和非故意威胁,自然和物理因素;来源、动机、方式、对象、频率、程度。

脆弱性---内因---4要素---主体、机制、可利用性、危害;2个分类---技术、管理脆弱性

安全措施---预防性,检测性,纠正性,威胁性措施----保护资产、抵御威胁、减少脆弱性

安全风险---事件发生对组织影响

残余风险---采取安全措施后依旧存在的风险,需要跟踪监视

评估途径与方法

途径:基线评估、详细评估、组织评估

方式:自评估、检查评估

要求:自评估为主,自评估和检查评估结合

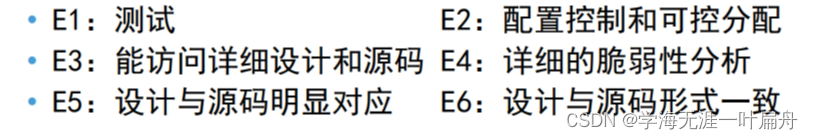

风险分析与方法

知识分析

模型分析

定量分析

资产价值AV,暴露因子EF,单一预期损失SLE,年度发生率ARO,年度预期损失ALE

单次预期损失值 SLE=AV*EF

年度预期损失值 ALE=SLE*ARO=AV*EF*ARO

处置成本及安全收益ROSI=实施控制前ALE-实施控制后ALE-年控制成本

定性分析

依赖分析者经验知识

半定量半定性分析:数据类比法

风险评估阶段

4阶段:准备、要素识别、风险分析、风险报告

准备---团队组织、工作计划

要素识别---资产,威胁、脆弱性、安全措施

风险分析---风险值

风险报告---结果判定---什么风险,什么等级,什么影响,什么处理建议

风险处理--方式和措施

方式:降低,规避,转移,接受

措施:管理措施、技术措施

风险处理--残余风险

可接受残余风险,无法处理残余风险

需要进行监视、跟踪

风险评估文档管理

系统审计

原则:严肃、严格、严谨

作用:对被审单位信息系统的真实性、合法性、效益性和安全性进行检查监督的活动

内容:

总体审计、安全技术控制审计、安全管理控制审计

建设管理评价、建设经济评级、效益评价

审计流程:审计准备、审计实施、审计报告、审计跟踪

准备----目标、范围、依据、团队

实施----执行,现场审计,文档化

报告----正面结果、负面结果,沟通审计发现发成一致,形成书面报告

跟踪---审计建议书、风险提醒函、在规定时间对不符合项进行跟踪审计

-- 数据预处理(2))

PL/pgSQL中ExprContext的生命周期)