Docker网络模式

- 一、Docker网络实现原理

- 二、Docker的网络模式

- 1、host模式

- 1.1 host模式原理

- 1.2 host模式实操

- 2、Container模式

- 2.1 模式原理

- 3、none模式

- 4、bridger模式

- 4.1 bridge模式的原理

- 4.2 bridge实操

- 5、overlay模式

- 6、自定义网络模式

- 6.1 为什么需要自定义网络模式?

- 6.2 创建自定义网络

- 6.3 删除docker网络

- 6.4 创建指定容器的ip

一、Docker网络实现原理

- docker使用Linux桥接,在宿主机虚拟一个Docker容器网桥(docker0),docker启动一个容器时会根据docker网桥的网段 分配一个IP地址,成为container-IP

- 同时docker网桥是每个容器的默认网关,因为在同一宿主机内的容器都接入统一个网桥,这样容器之间就能通过容器的container-IP直接通信。

- docker网桥是宿主机虚拟出来的,并不是真实存在的网络设备,外部网络是无法寻址到的,这也意味着外部网络无法直接通过container-IP访问到容器

- 如果容器希望外部访问能够访问到,可以通过映射容器端口到宿主主机(端口映射),即docker run创建容器时候通过-p与-P参数来启动,访问容器的时候就通过【宿主机IP】:【容器端口】访问容器。

暴露端口

ocker run -d --name test1 -P nginx #随机映射端口(从32768开始)docker run -d --name test2 -p 44444:80 nginx #指定映射端口docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

9d3c04f57a68 nginx "/docker-entrypoint.…" 4 seconds ago Up 3 seconds 0.0.0.0:32700->80/tcp test2

b04895f870e5 nginx "/docker-entrypoint.…" 17 seconds ago Up 15 seconds 0.0.0.0:44444->80/tcp test1浏览器访问:http://192.168.248.110:32700 、http://192.168.248.110:44444

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9MEvrJjd-1689920206848)(https://typoreydp.oss-cn-nanjing.aliyuncs.com/90025.png)]

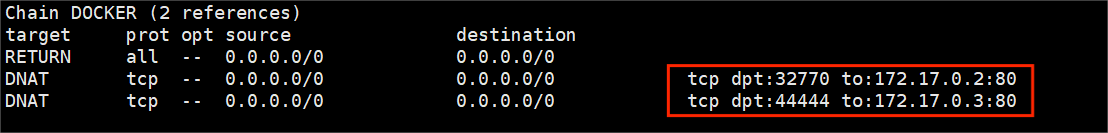

查看iptables映射关系

iptables -nL -t nat

浏览器访问映射端口

查看容器日志信息

docker logs 【容器ID】或者cd /var/lib/docker/containers/

目录下找到指定的容器ID目录,然后进入找到一个json.log的文件,这里面也会存在日志,平常删除,直接删除这里面即可。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AGMUhKUE-1689920206850)(https://typoreydp.oss-cn-nanjing.aliyuncs.com/90028.png)]

二、Docker的网络模式

Host:容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口

Container:创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围

None:该模式关闭了容器的网路功能

Bridge: 默认为该模式,此模式会为每一个容器分配,设置IP等,并将容器连接到一个docker0虚拟网桥,通过docker0网桥以及iptables nat表配置与宿主通信

自定义网络:自己创建一个虚拟网桥,可以任意分配容器的ip地址

安装Docker时,他会自动创建三个网络:Bridge(默认)、none、host

docker network ls #或 都可以查看docker网络列表docker network list

使用docker run 创建Docker容器时,可以用–net 或 --network 选项指定容器的网络模式

-

Host模式: 使用–net=host指定

-

none模式: 使用–net=node指定

-

container模式: 使用–net=container:NAME_or_ID 指定

-

bridge模式: 使用–net=bridge指定,默认设置,可省略

1、host模式

1.1 host模式原理

-

相当于VMware中的桥接模式,与宿主机在同一个网络,但没有独立IP。

-

docker使用了linux的Namespaces技术来资源隔离,如PID namespace隔离进程,mount namespace隔离文件系统,network namespace隔离网络等

-

一个network namespace提供了一份独立的网络环境,包括网卡,路由,iptable规则等都与其它的network namespace隔离,一个docker容器一般会分配一个独立的network namespace,但如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的network namespace,而是和宿主机共用一个network namespace,容器将不会虚拟出自己的网卡,配置自己的ip等,而是宿主机的ip和端口。

-

host模式,容器的端口就相当于主机的端口,容器和主机之间一开localhost通信。

特点

- 安全性可能存在偏差,不如bridge高。

- 端口使用率较少,共用端口,不能重复

- 不需要映射iptables规则,容器端口,相当于主机端口

1.2 host模式实操

docker run -d --name web1 --net-host nginx

#创建容器web1,指定网络模式为hosthttp://192.168.248.110:80

#访问宿主机的ip和80端口,则可以访问到web3的nginx服务

2、Container模式

2.1 模式原理

-

container模式指定新创建的容器和已经存在的一个容器共享一个network namespace,而不是和宿主机共享。

-

新创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围等,同样,两个容器除了网络方面其它的如文件系统,进程列表等还是隔离的。

-

两个容器的进程可以通过lo网卡设备通信.

特点

- 节省网络资源

- 容器内部的端口,还是共用。使用率较少。

docker run -itd --name test1 centos:7 /bin/bash

#基于镜像centos:7创建一个名为test1的容器docker inspect -f '{{.State.Pid}}' test1

#查看容器的pid号ls -l /proc/pid号/ns

#查看该容器的命名空间编号docker run -itd --name test2 --net=container:test1 centos:7

#创建test2容器,使用container模式,和test1共享network namespacedcoker inspect -f '{{.State.Pid}}' test2

#查看test2容器的pidls -l /proc/pid号/ns

#查看该容器的命令空间编号

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KB5Y4frF-1689920206850)(https://typoreydp.oss-cn-nanjing.aliyuncs.com/90031.png)]

3、none模式

-

使用none模式,Docker容器拥有自己的network namespace,但是,并不为docker容器进行任何网络配置。

-

也就是说,这个docker容器没有网卡,IP、路由等信息,这种网络模式下容器只有lo回环网络。没有其它网卡。这种类型的网络没有办法联网

-

该容器将完全独立于网络,用户可以根据需要为容器添加网卡,此模式拥有所有端口。

特点

- 安全,完全隔离

4、bridger模式

4.1 bridge模式的原理

bridge模式是docker 的默认网络模式。不同–net参数,就是bridge模式

相当于Vmware中的nat模式。容器使用独立network namespace,并连接到docker0 虚拟网卡,通过dcoker0网桥以及iptables nat表配置与宿主机通信 ,此模式会为每一个容器分配 network namespace,设置ip等,并将一个主机上的docker容器连接到一个虚拟网桥上。

-

当docker进程启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上启动的docker容器会连接到这个虚拟网桥上, 虚拟网桥的工作方式和物理交换机类似,这样主机上的所有容器就通过交换机连在了一个二层网络中。

-

从docker0子网中分配一个ip给容器使用,并设置docker0的ip地址为容器的默认网关,在主机上创建一对虚拟网卡veth pair设备。veth设备总是 成对出现,他们组成了一个数据的通道,数据从一个设备进入,就会从另一个设备出来 , 因此veth设备常用来连接两个网络设备。

-

docker将veth pari 设备的一端放在新创建的容器中,并命令为eth0(容器的网卡),另一端放在主机中,以 veth* 这样类似的名字命名,并将这个网络设备加入到docker0网桥中, 可以通过brctl show 命令查看。

-

使用docker run -p 时,docker实际是在ipyables做了DNAT规则,实现端口转发功能, 可以使用iptables -t nat -vnL 查看。

特点

- 容器都有自己的network,端口

- 需要veth对来连接容器和host主机

- 需要通过iptables来映射容器端口到主机上

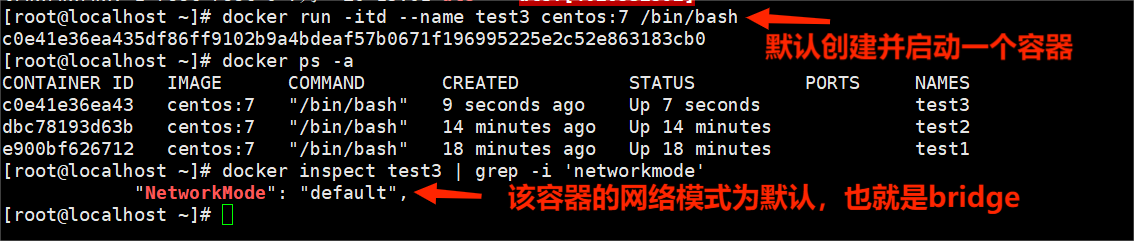

4.2 bridge实操

docker run -itd --name test3 centos:7 /bin/bash

#创建时,不需要指定网络模式。默认即可docker inspect test3 |grep -i 'networkmode'

#过滤出网络模式

5、overlay模式

overlay网路模式是一种叠加式的网络模式。

- 使用外部的服务组件作为网关和代理,例如ingress。

- 一般和docker-swarm结合

6、自定义网络模式

6.1 为什么需要自定义网络模式?

- 因为在我们使用bridge模式的时候,是无法支持指定IP运行docker的

6.2 创建自定义网络

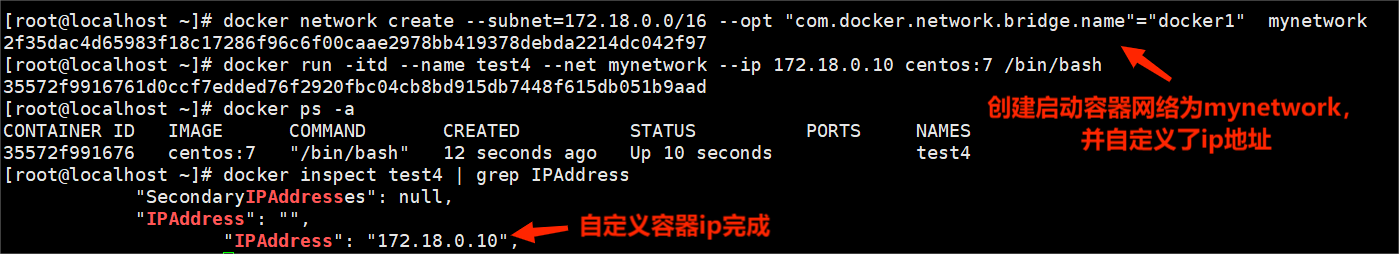

因为前面讲了,不能自定义创建容器的ip地址,全是docker0所安排的,既然这样,那我们就自己创建一个docker0出来,但是名字不能重复,ip 也不能。创建出来的默认也是bridge模式。想自定义其它网络的也可以。

特点

- 可以自定网桥ip,自定义容器的ip。

docker network create --subnet=172.18.0.0/16 --opt "com.docker.network.bridge.name"="docker1" mynetwork

#创建指定的网桥的ip地址和名称,以及显示的网络模式名称//docker1为执行ifconfig -a 命令时,显示的网卡名,如果不使用 --opt 参数指定此名称,那你在使用ifconfig -a 命令查看网络信息时,看到的是类似 br-110add5ad5fsef 这样的名字,这显然不好记。

//mynetwork 为执行docker network list 命令时,显示的bridge网络模式名称。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0K27vkgm-1689920206851)(https://typoreydp.oss-cn-nanjing.aliyuncs.com/90033.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pqwdHHdu-1689920206852)(https://typoreydp.oss-cn-nanjing.aliyuncs.com/90034.png)]

6.3 删除docker网络

docker network ls

#查看所有网卡和他的iddocker network rm 【网卡ID】

#删除某个指定的网卡

6.4 创建指定容器的ip

docker run -itd --name test4 --net mynetwork --ip 172.18.0.10 centos:7 /bin/bash#创建启动容器,网络模式指向myneywork(可以不加=),并给予指定ip地址。

`

docker network ls

#查看所有网卡和他的id

docker network rm 【网卡ID】

#删除某个指定的网卡

### 6.4 创建指定容器的ipdocker run -itd --name test4 --net mynetwork --ip 172.18.0.10 centos:7 /bin/bash

#创建启动容器,网络模式指向myneywork(可以不加=),并给予指定ip地址。

![[每日一氵] C++ 类 “xxx“ 不存在默认构造函数](http://pic.xiahunao.cn/[每日一氵] C++ 类 “xxx“ 不存在默认构造函数)

![[SQL系列] 从头开始学PostgreSQL 自增 权限和时间](http://pic.xiahunao.cn/[SQL系列] 从头开始学PostgreSQL 自增 权限和时间)

:图像截取与掩膜操作)

)