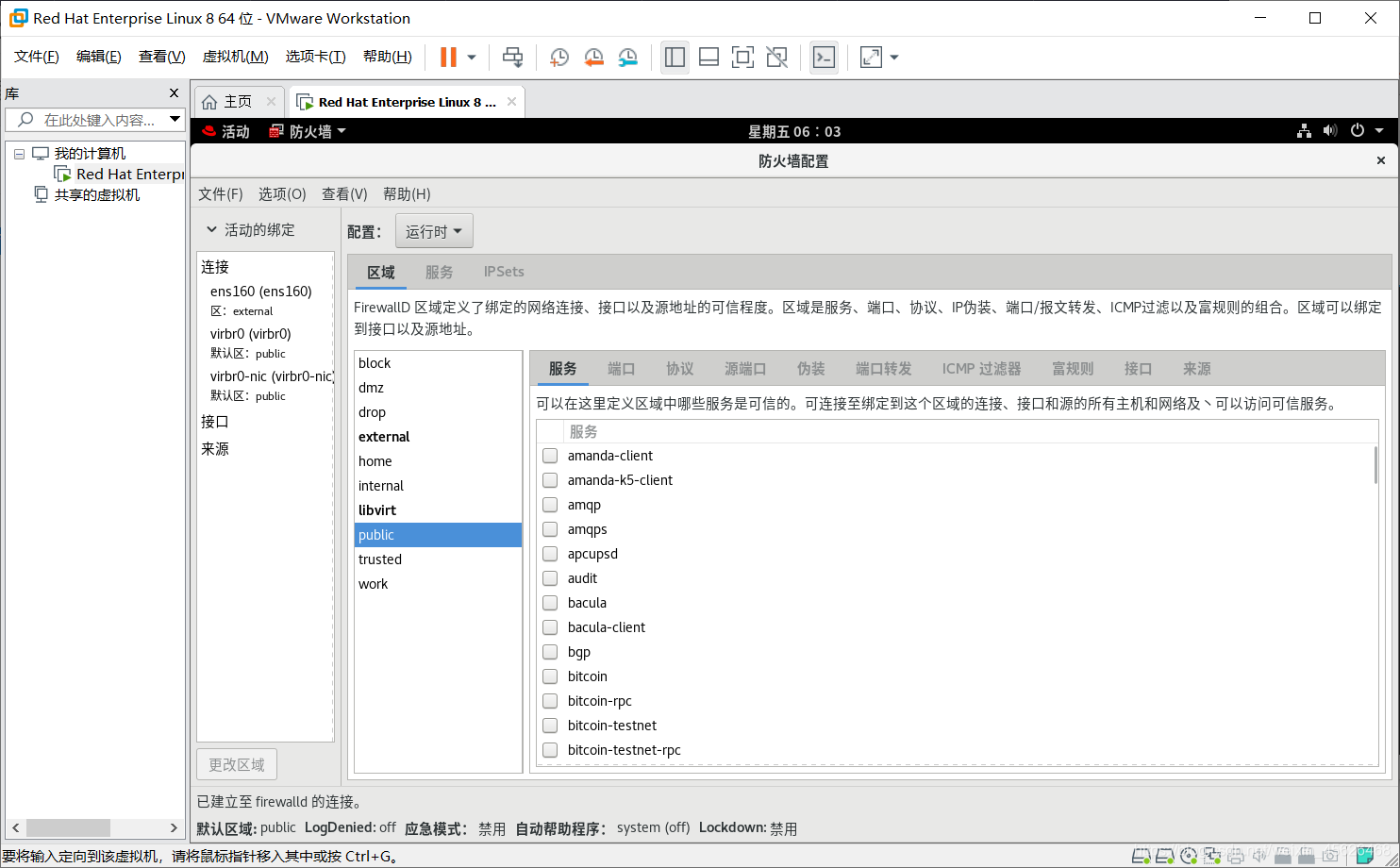

firewall-config的界面如图所示

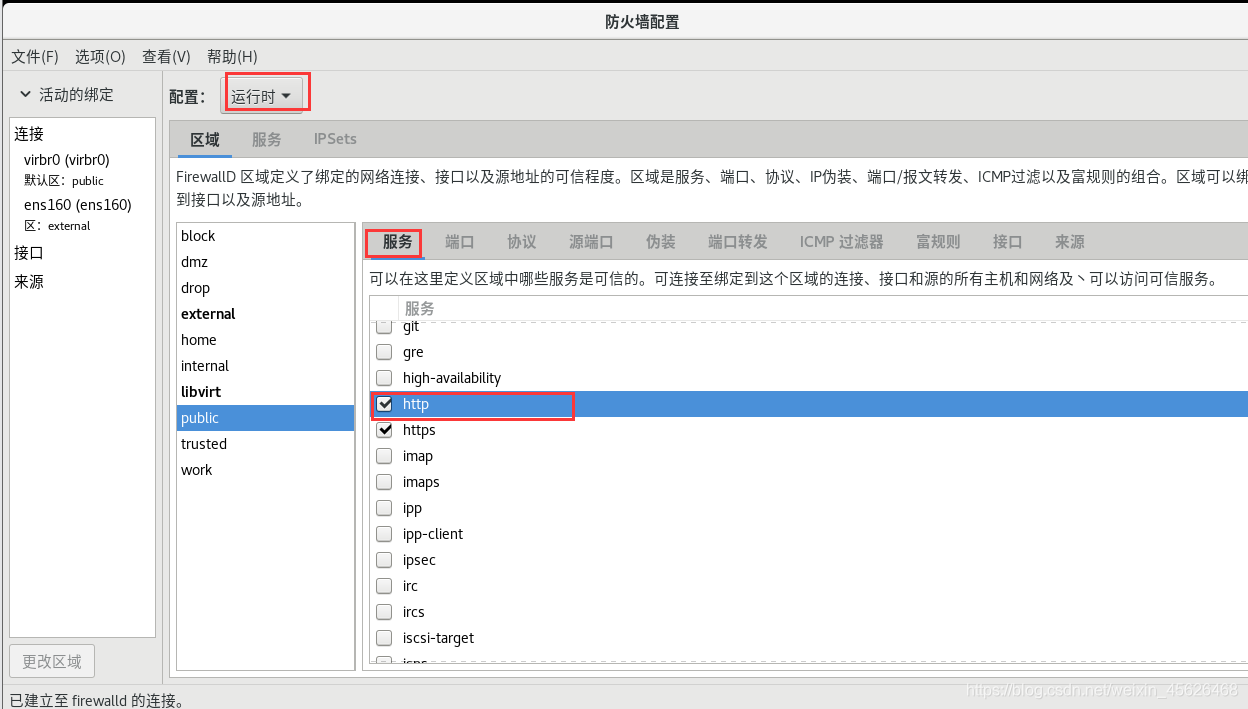

我们先将当前区域中请求http服务的流量设置为允许,但仅限当前生效。具体配置如图

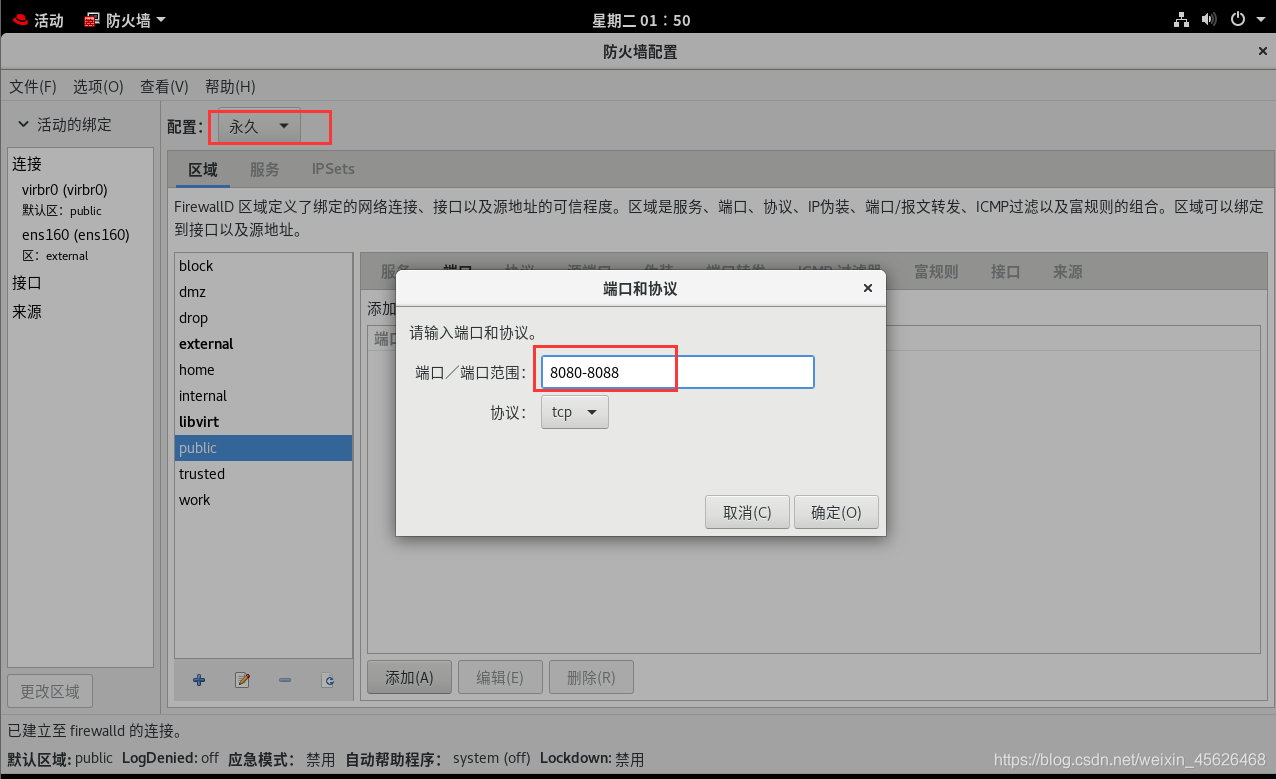

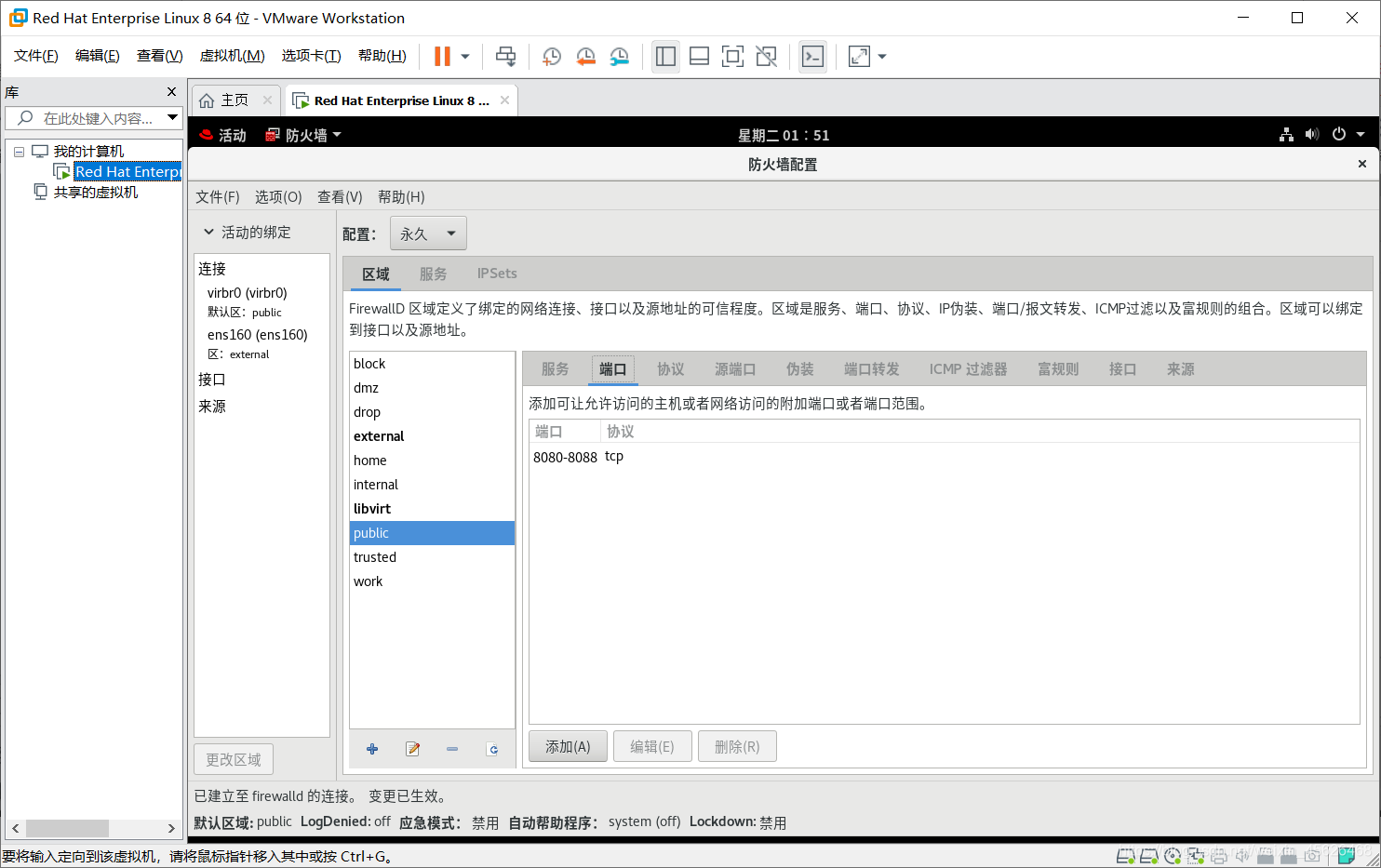

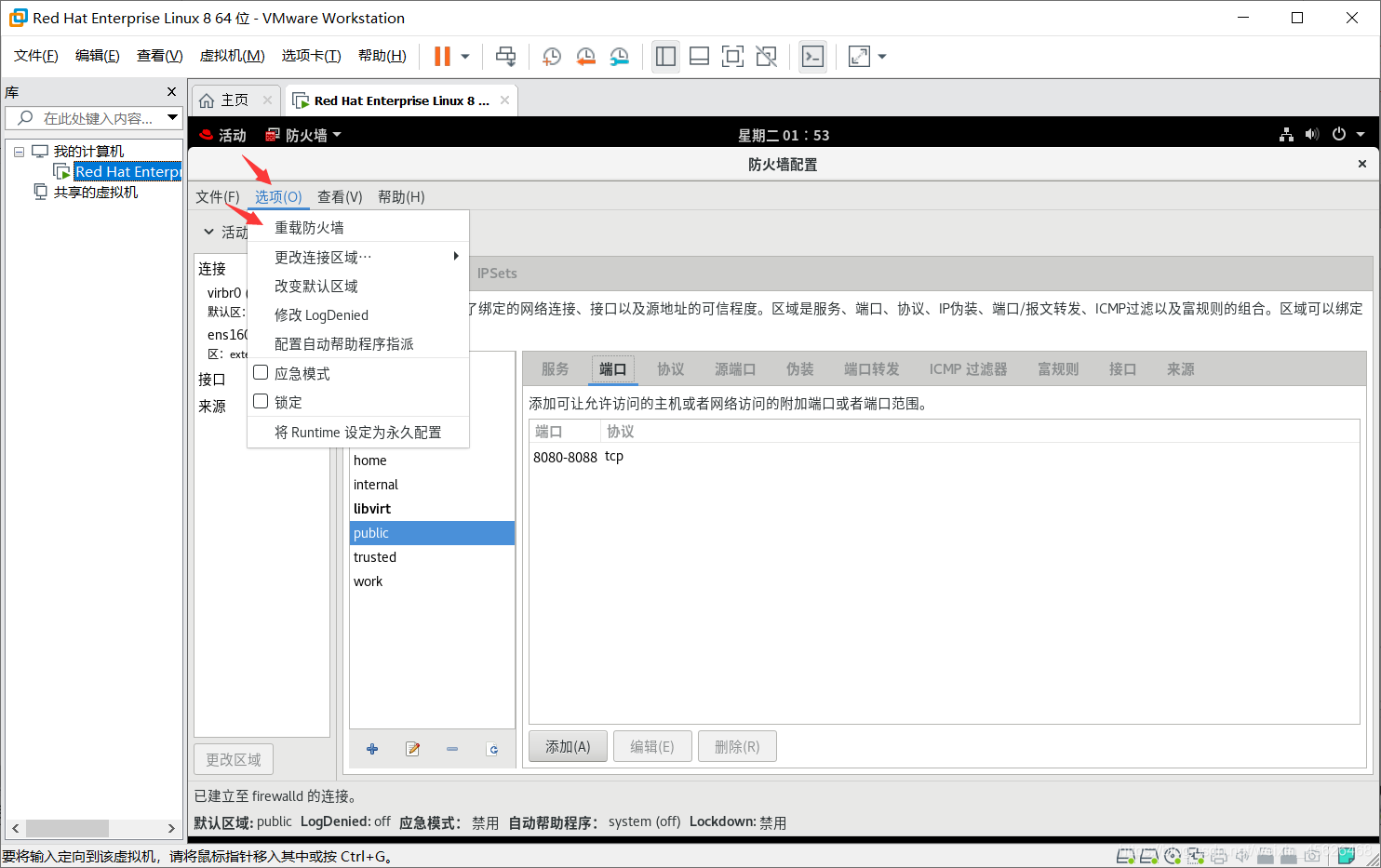

尝试添加一条防火墙策略规则,使其放行访问8080-8088端口(TCP协议)的流量,并将其设置为永久生效,以达到系统重启后防火墙策略依然生效的目的。配置完毕后还需要重载防火墙,这与在命令行中执行--reload参数的效果一样

首先选中永久,然后点击端口,添加端口,输入端口号范围

SNAT是一种为了解决IP地址匮乏而设计的技术,它可以使得多个内网中的用户通过一个外网IP接入Internet。该技术的应用非常广泛,甚至可以说我们每天都在使用,只不过没有察觉罢了。

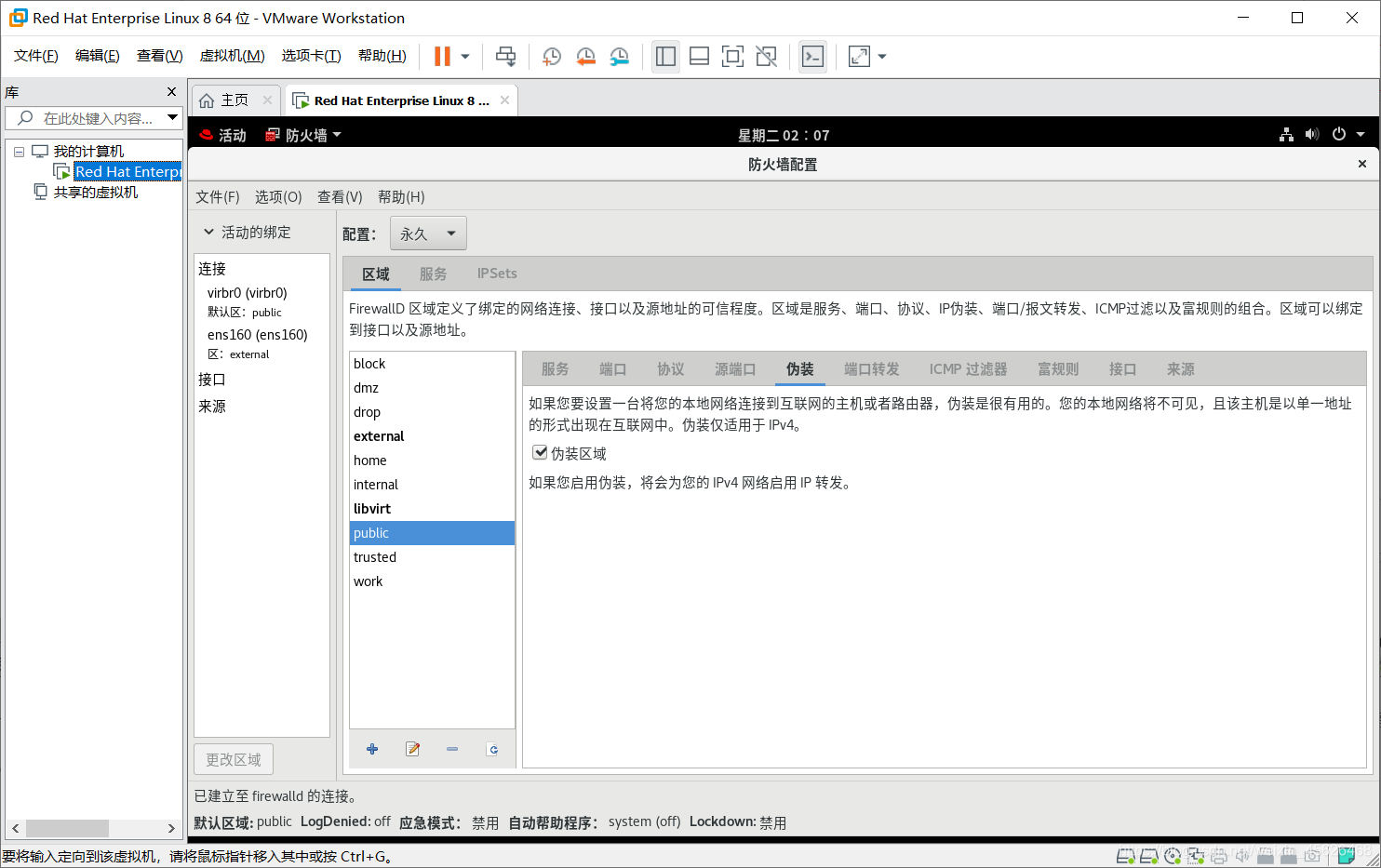

使用iptables命令实现SNAT技术是一件麻烦的事情,但是firewall-config中却是小菜一碟了,用户只需勾选Masquerade zone(伪装区)复选框,就自动开启了SNAT技术

开启防火墙的SNAT技术

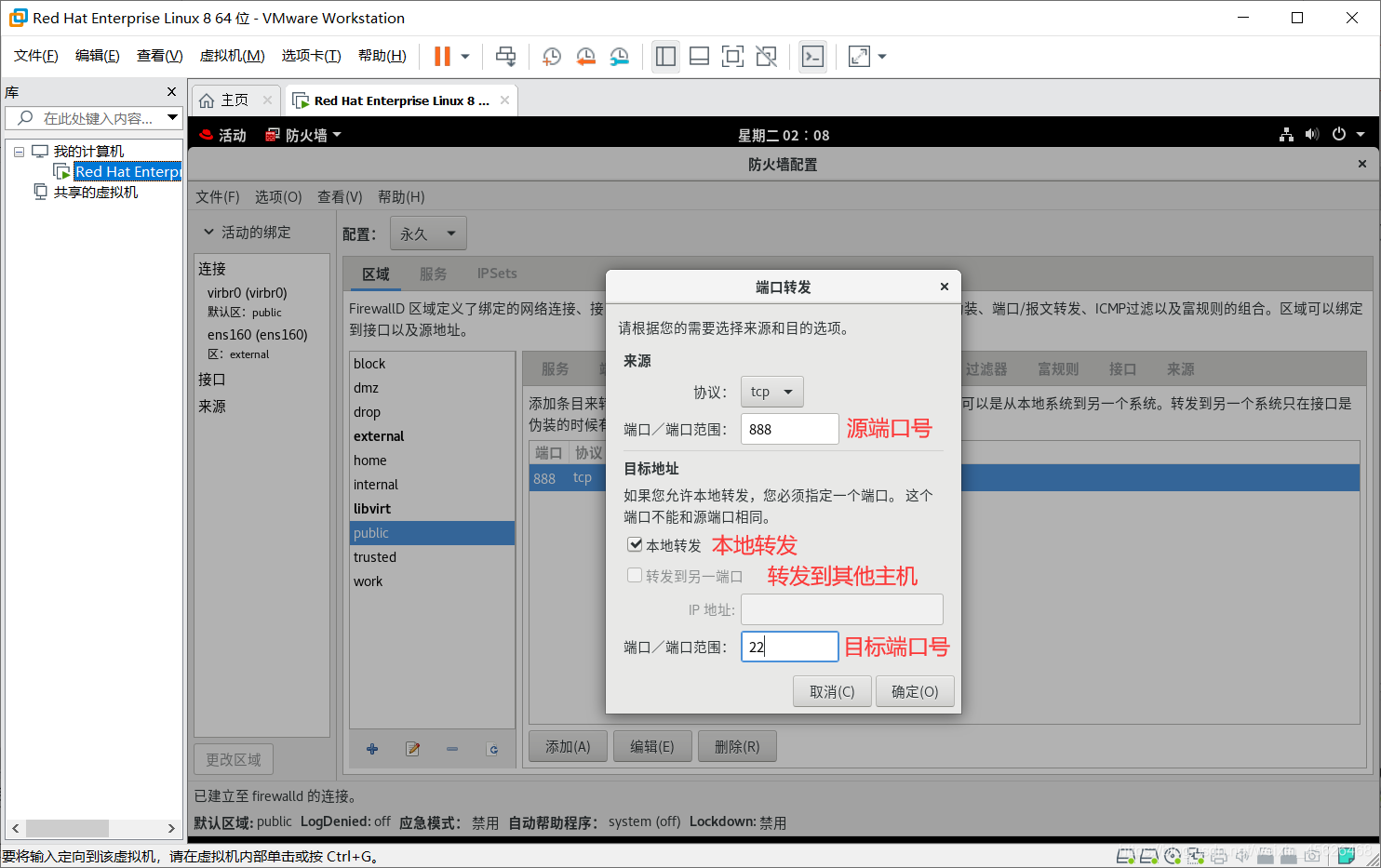

配置本地的端口转发

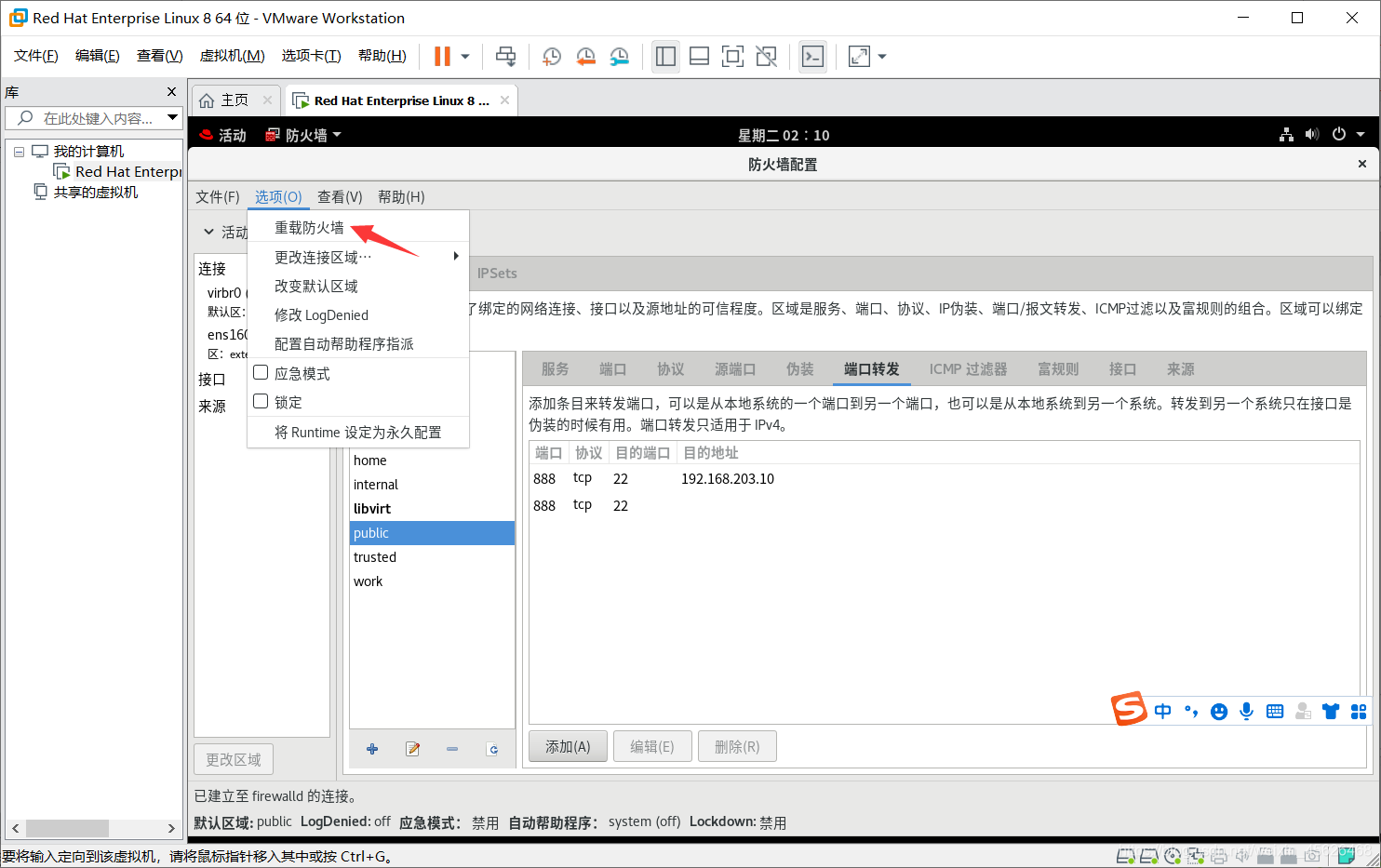

让防火墙策略规则立即生效

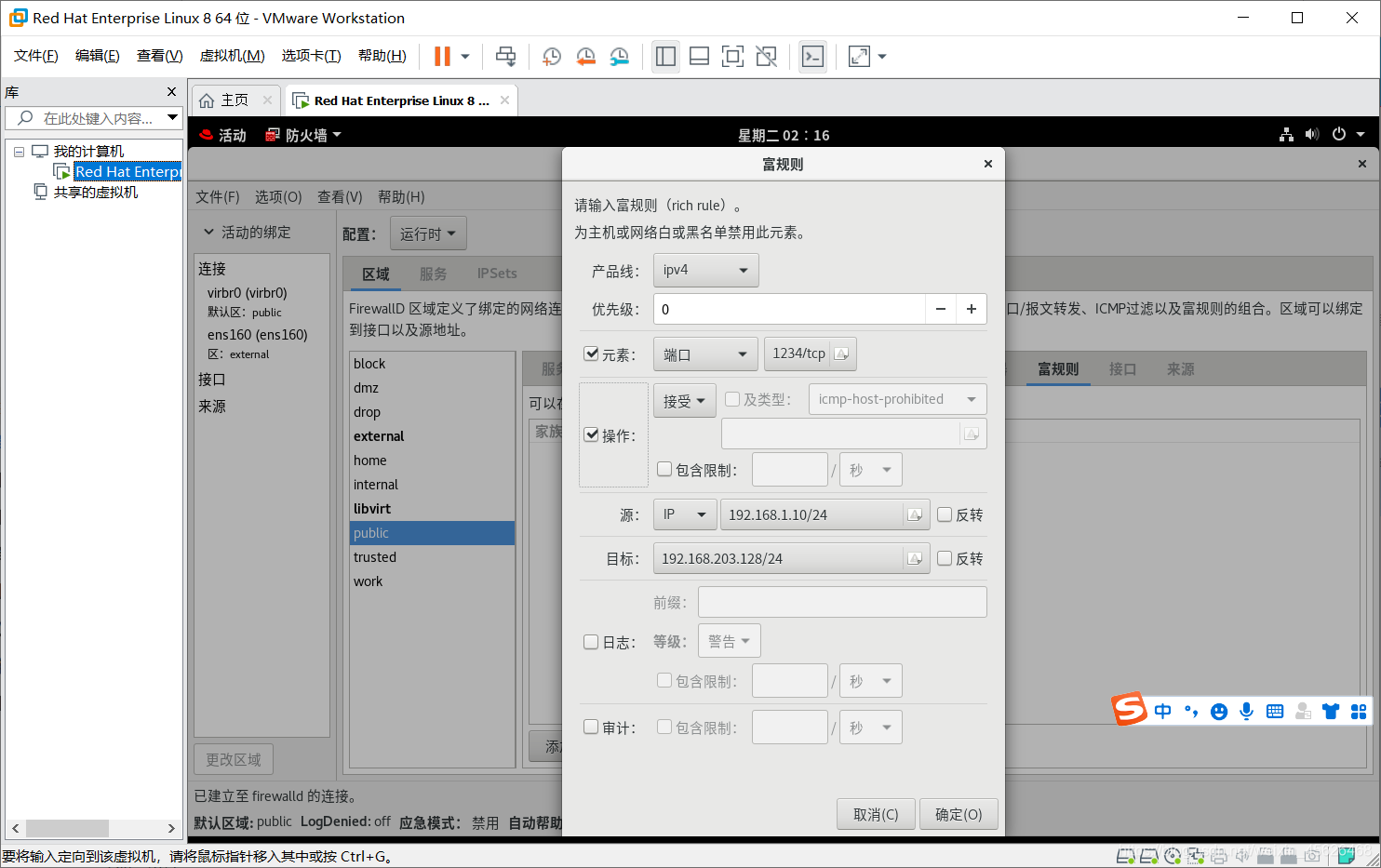

配置富规则,让192.168.1.10主机访问到本机的1234端口号

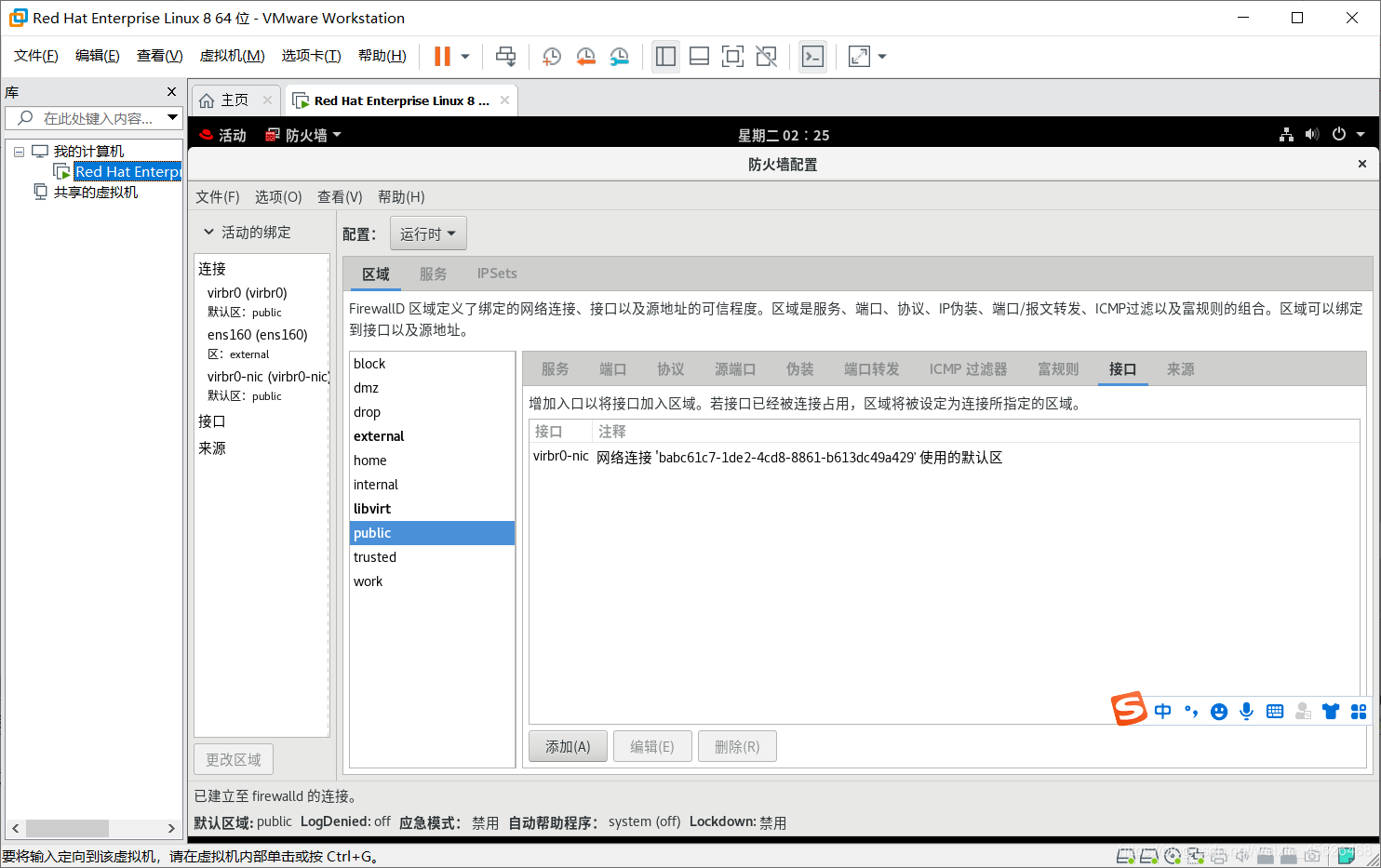

把网卡与防火墙策略区域进行绑定

服务的访问控制列表

TCP Wrappers是一款流量监控程序,它能够根据来访主机的地址与本机的目标服务程序作出允许或拒绝的操作。

换句话说,Linux系统中其中有两个层面的防火墙,第一种是前面讲到的基于TCP/IP协议的流量过滤工具,而TCP Wrappers服务则是能允许或禁止Linux系统提供服务的防火墙,从而在更高层面保护了Linux系统的安全运行。

TCP Wrappers服务的防火墙策略由两个控制列表文件所控制,用户可以编辑允许控制列表文件来放行对服务的请求流量。也可以编辑拒绝控制列表文件来阻止对服务的请求流量。控制列表文件修改后立即生效,系统将会先检查允许控制列表文件,如果匹配到相应的允许策略则放行流量;如果没有匹配,则去进一步匹配拒绝控制列表文件,若找到匹配项则拒绝该流量,如果两个文件全都没匹配到,则默认放行流量。

TCP Wrappers服务的控制列表文件配置起来并不复杂,常用的参数如表:

| 客户端类型 | 示例 | 满足示例的客户端列表 |

| 单一主机 | 192.168.1.10 | IP地址为192.168.1.10/24的主机 |

| 指定网段 | 192.168.1. | IP段为192.168.1.0/24的主机 |

| 指定网段 | 192.168.1.0/255.255.255.0 | IP段为192.168.1.0/24的主机 |

| 指定DNS后缀 | .linux.com | 所有DNS后缀为.linux.com |

| 指定主机名称 | www.beijing.com | 主机名称为www.beijing.com |

| 指定所有客户端 | ALL | 所有主机全部包括在内 |

在配置TCP Wrappers服务时需要遵循两个原则:

编写拒绝策略规则时,填写的是服务名称,而非协议名称

建议先编写拒绝策略规则,在编写允许策略规则,以便直观看到相应的效果

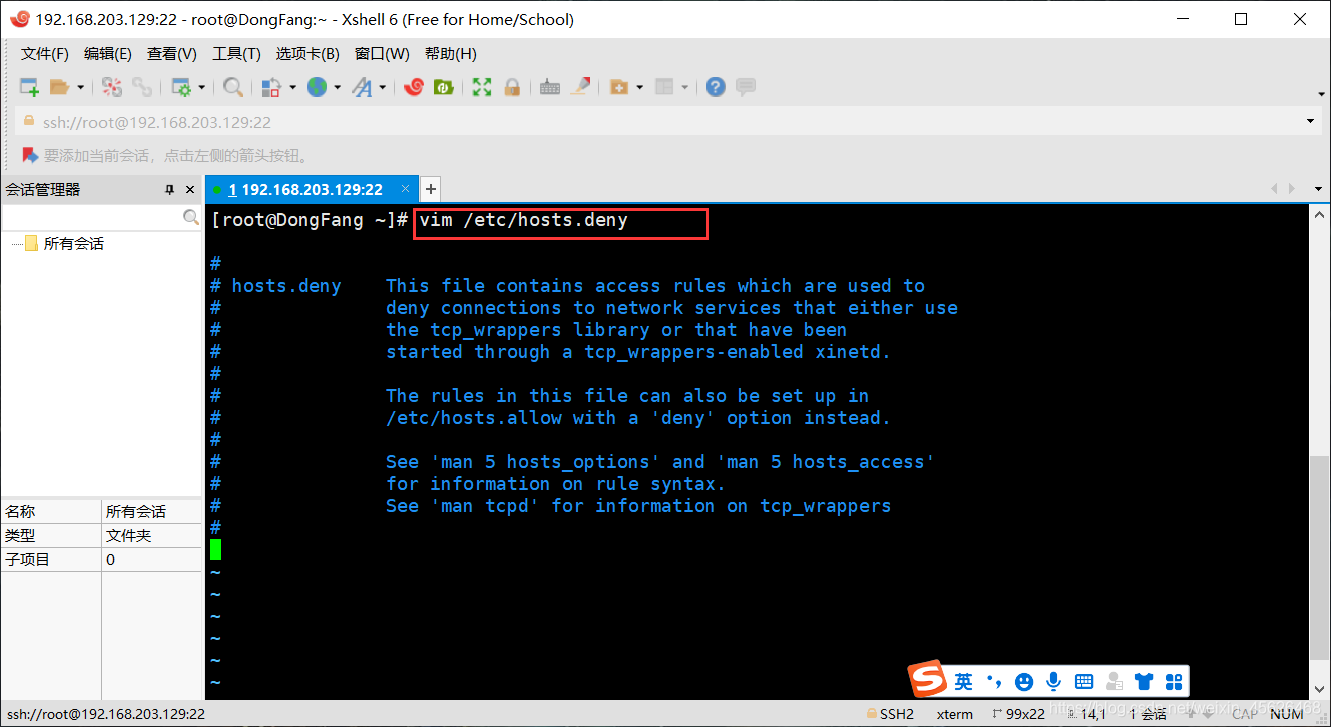

我们使用Vi/Vim编辑/etc/hosts.deny文件即可配置

)

)

)

)

)

)

)

)

)

)