尊敬的读者:

网络安全是当今数字时代的一大挑战,各种勒索病毒如.halo病毒层出不穷,对用户和企业的数据安全构成了严重威胁。本文将介绍.halo勒索病毒,以及如何恢复被其加密的数据文件,同时提供预防措施。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.halo勒索病毒制作者个性化标志 在网络安全领域,恶意软件制作者有时候会在其创建的病毒或勒索软件中留下个性化标志,这些标志可以是数字签名、标语、或独特的加密密钥等。这样的个性化标志对于安全专业人员来说是有价值的,因为它们可以帮助追踪和识别病毒的来源、变种,以及制作者的行为特征。以下是一些可能出现在病毒中的个性化标志:

. 数字签名:恶意软件的制作者有时候会使用数字签名来标识其作品。这是一种数字证书,用于验证文件的真实性和完整性。一些制作者可能在数字签名中留下特定的信息或标志,以区分其创建的病毒。

. 标语或水印:有些病毒制作者喜欢在其创建的病毒中留下独特的标语、口号或水印。这可以是一种炫耀或标识的方式,同时也是一种挑衅安全社区的手段。

. 独特的文件属性:制作者可能在文件属性中植入独特的信息,比如作者的名字、暗号或其他可识别的字符。这些信息可能不直接影响病毒的功能,但对于溯源制作者具有重要价值。

. 特定的加密密钥:有些病毒使用对称或非对称加密算法,制作者可能选择独特的密钥。这样的密钥在分析病毒时可能成为一种指纹,有助于辨认特定变种。

. 文化、语言特征:制作者的文化背景和语言偏好有时会反映在病毒的代码或勒索信息中。这种信息可以提供线索,帮助确定病毒的起源。

虽然这些个性化标志在一定程度上可以用于追踪和分析恶意软件,但也要注意制作者可能会采取措施来混淆痕迹或故意误导安全专业人员。因此,在进行分析时,需要谨慎对待这些标志,并结合其他信息进行全面评估。

【数据恢复案例】

预防和应对.halo病毒的策略

.halo病毒等勒索软件威胁日益增加,但通过一系列预防和应对策略,您可以最大程度地降低感染和减轻损害。以下是一些有效的策略:

预防策略:

. 定期备份数据:建立定期备份的良好习惯,并将备份存储在离线位置。这样,即使数据受到.halo病毒攻击,您仍然能够从备份中恢复。

. 更新系统和软件:及时安装操作系统和应用程序的安全更新,以修复已知漏洞,减少病毒入侵的机会。

. 强化密码安全:使用复杂、独特的密码,并定期更改密码。避免在多个账户中使用相同的密码,以防止一次泄漏导致多个账户被攻破。

. 网络安全培训:为员工提供网络安全培训,教育他们如何辨别威胁,避免社交工程攻击,以及怎样保持敏感信息的安全。

. 使用安全软件:部署强大的防病毒和反勒索病毒软件,定期更新病毒定义,及时检测和隔离潜在的.halo病毒攻击。

. 谨慎打开附件和链接:避免打开来自未知发件人的附件,点击可疑链接,以减少感染的风险。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

应对策略:

. 隔离受感染系统:一旦发现系统受到.halo病毒感染,立即隔离受感染的系统,防止病毒进一步传播。

. 及时通知相关方:及时通知网络管理员、安全团队和其他相关方,以便采取合适的应对措施。

. 勿支付赎金:不建议支付.halo病毒勒索的赎金。支付赎金并不能保证您将获得有效的解密密钥,而且这可能会鼓励攻击者继续其恶意行为。

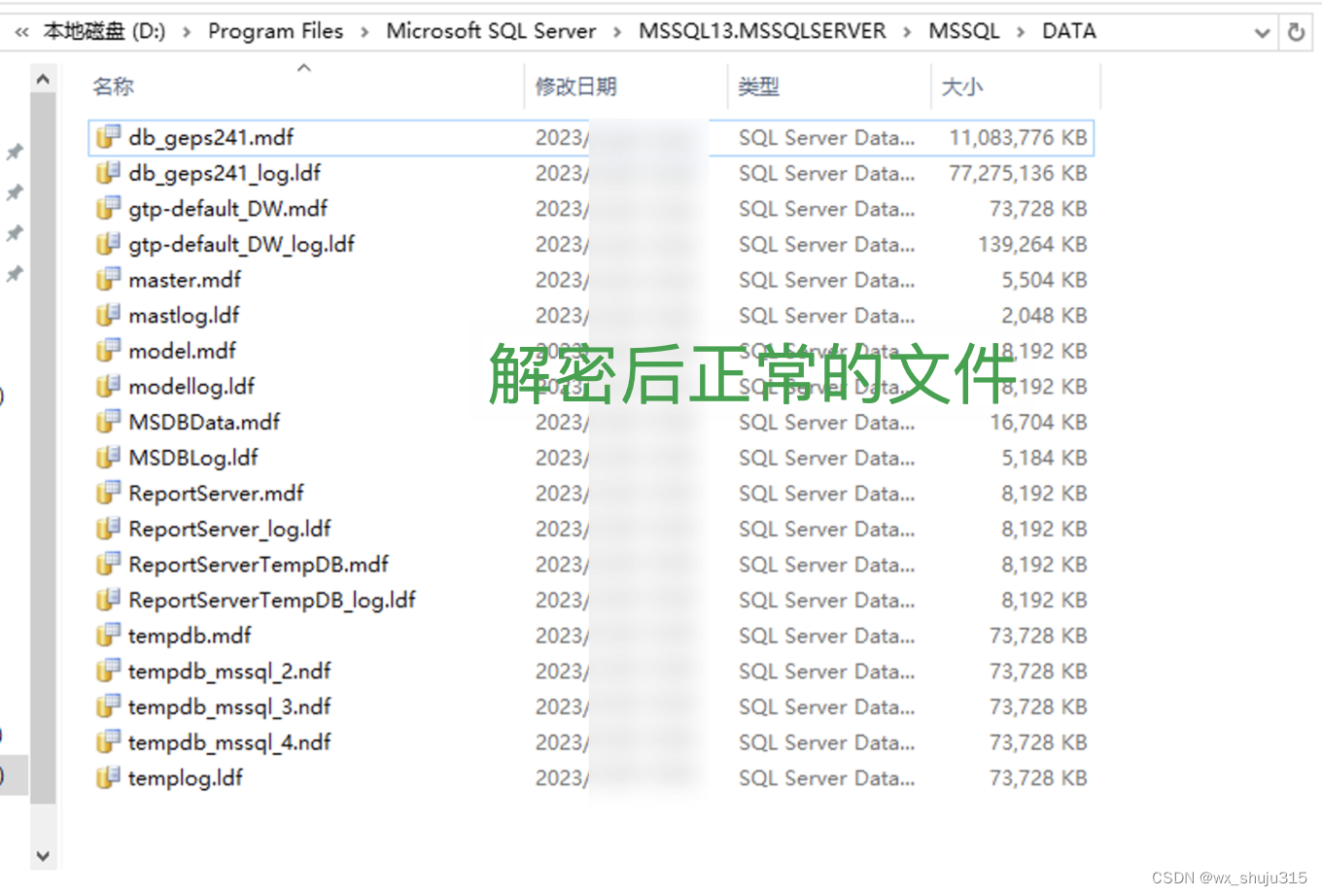

. 使用解密工具:针对.halo病毒,可能会有安全公司或社区开发的解密工具。在确认其有效性和可信度的情况下,可以尝试使用这些工具来解密受感染的文件。

. 寻求专业帮助:如果无法通过备份或解密工具恢复文件,寻求专业的数据恢复服务,这些服务通常具备高级技术和工具来尝试从受感染的系统中恢复数据。

通过综合考虑预防和应对策略,您可以提高系统的整体安全性,减少受到.halo病毒等威胁的风险。