任意文件读取漏洞及危害

通过提交专门设计的输入,攻击者就可以在被访问的文件系统中读取或写入任意内容,往往能够使攻击者从服务器上获取敏感信息文件,正常读取的文件没有经过校验或者不严格,用户可以控制这个变量读取任意文件。

任意文件读取漏洞,是web安全里高危的漏洞,它可以泄露源码、数据库配置文件等等,导致网站处于极度不安全状态。

文件读取常见的函数

- fopen

- file_get_contents

- fread

- fgets

- fgetss

- file

- fpassthru

- parse_ini_file

- readfile

注意: allow_url_fopen选项激活了 URL 形式的 fopen 封装协议使得可以访问 URL 对象例如文件。默认的封装协议提供用ftp 和 http 协议来访问远程文件,一些扩展库例如 zlib 可能会注册更多的封装协议

代码展示

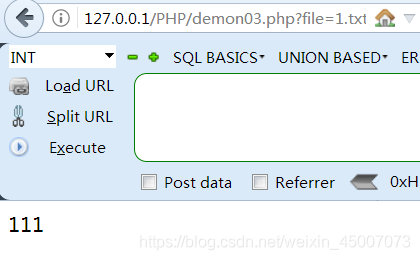

<?php$filename = $_GET['file'];if(isset($filename)) {readfile($filename);}这里使用了常见的readfile函数直接读取传入变量对应的文件内容,在本地文件夹下新建了1.txt和config文件夹下的2.txt用于测试

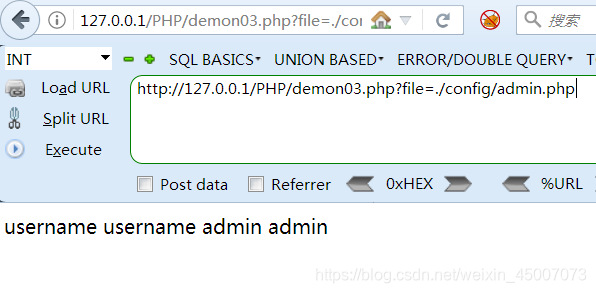

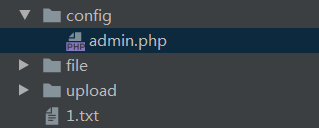

查看本地文件配置的敏感信息./config/admin.php

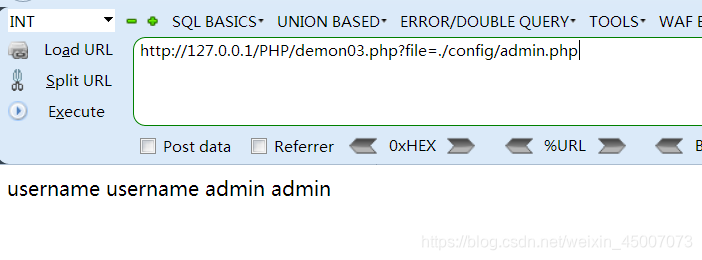

另一种读取文件的方法,这里使用的是打开文件和读取文件的方式,然后输出文件的内容

demon03.php

<?php$filename = $_GET['file'];if(isset($filename)) {

// readfile($filename);$fp = fopen($filename,"r") or die("不能读取文件");$data = fread($fp,filesize($filename));fclose($fp);echo $data;}

效果一样

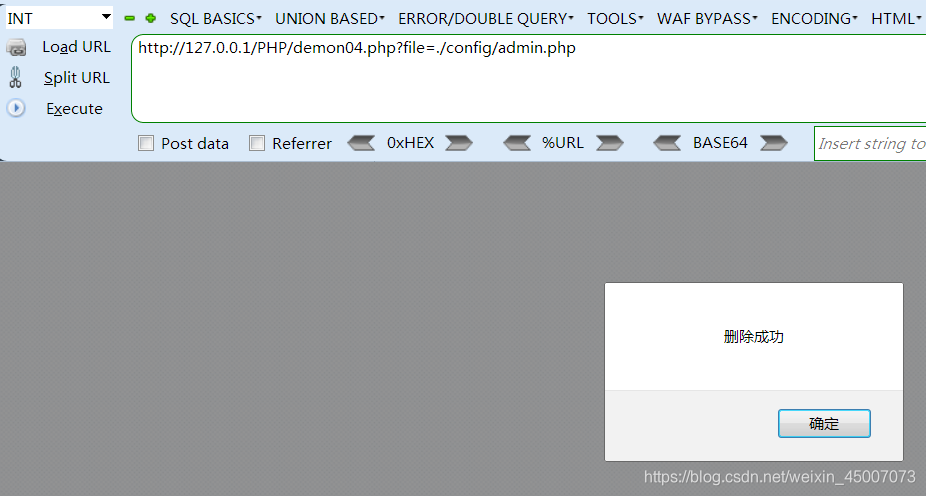

任意文件删除漏洞

攻击者从寻找上删除的功能,正常删除功能的文件没有经过校验或者不严格,攻击者控制这个可操作的变量配合目录遍历进行删除其他文件。这里涉及到一个unlink()函数,这个函数的作用是删除对应的文件及文件内容。

demon04.php

<?phpheader("Content-Type:text/html;charset=utf-8");$filename = $_GET['file'];if(file_exists($filename)){unlink($filename);echo "<script>alert('删除成功')</script>";}else{echo "<script>alert('删除失败')</script>";}

)

)

![c语言 linker error,[Linker error] undefined reference to `prinf'的问题!](http://pic.xiahunao.cn/c语言 linker error,[Linker error] undefined reference to `prinf'的问题!)

)

属性)