https://github.com/reverse-shell/routersploit

RouterSploit。它包含了27个品牌的上百种漏洞利用模块,涉及的路由器、摄像头等设备有几百种。渗透的时候,用户首先根据目标设备的品牌选择对应的扫描模块,用以发现漏洞。一旦漏洞识别,就可以根据提示使用对应的漏洞利用模块,即可进行渗透攻击。同时,该工具还提供授权认证爆破模块,用以破解设备常见服务的用户名和密码。

根据github项目主页的说明安装后启动,如下图所示

routesploit有一个autopwn模块,可以自动检查适合我们设置的目标的任何漏洞

这里使用search autopwn来查找路径,通过use scanner/autopwn选中

show options查看选项,可以看到需要设置的一些项以及默认值

通过route –n可以知道网关ip

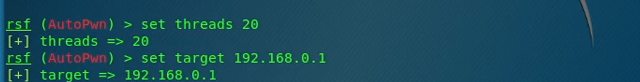

得知网关地址为192.168.0.1

接着就可以设置攻击目标了,这里还设置了线程为20,这是为了加快速度

输入run之后就在自动化攻击了

过了不久,就有结果了

给出了可用的攻击载荷

不过autopwn给出的结果不是精确的,上图可以看到提示说无法找到默认凭证

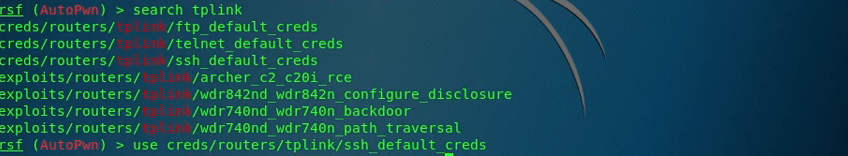

其实是可以找到的,我们可以根据对应的路由器型号搜索相应的攻击载荷

然后查看选项看看哪些需要设置

这里设置线程数和ip,输入run进行攻击,很快就有了结果

可以看到用户名、密码都为admin。

关于routersploit的简单使用介绍就到这,有兴趣的小伙伴可以自己安装后进行研究。

)

phpmyadmin反序列化漏洞](http://pic.xiahunao.cn/[Vulhub](WooYun-2016-199433)phpmyadmin反序列化漏洞)

)

)

![[LeetCode][JavaScript]Roman to Integer](http://pic.xiahunao.cn/[LeetCode][JavaScript]Roman to Integer)

)