使用win10专业版自带远程桌面公司内网电脑

文章目录

- 使用win10专业版自带远程桌面公司内网电脑

在现代社会中,各类电子硬件已经遍布我们身边,除了应用在个人娱乐场景的消费类电子产品外,各项工作也离不开电脑的帮助,特别是涉及到数据采集和储存的场景(如安保监控、自动化流程等等),更是离不开电脑。在一般情况下,这些数据采集和记录的电脑会自成一个局域网,将数据汇集到一台主控电脑上,该主控电脑再通过路由器连接到公共互联网。如果我们想要远程调取这些电脑上存储的数据,或对这些电脑进行操作,就必须依托cpolar,进行内网穿透操作。

由于远程调取内网电脑数据(或对内网电脑进行操作)可以极简的看做远程桌面操作,因此我们完全可以使用cpolar的TCP-IP数据隧道,结合windows自带的远程桌面软件,以最低成本和耗费实现远程操作内网电脑的目的。

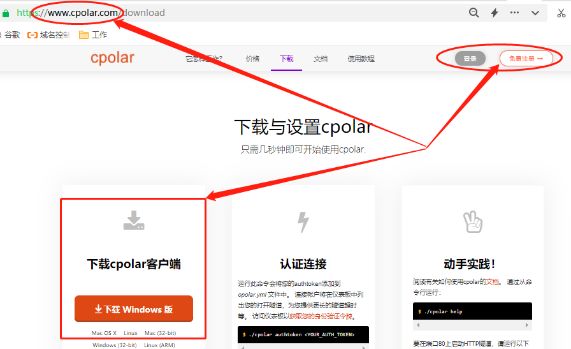

首先自然是使用cpolar在需要远程操控的内网电脑上创建一个数据隧道。当然,我们需要先下载和安装cpolar,我们可以访问cpolar官网,并在页面上方找到下载按钮。

需要注意的是,由于数据隧道的安全需求较高,因此我们必须注册自己的cpolar账号,才能生成专属的数据隧道。

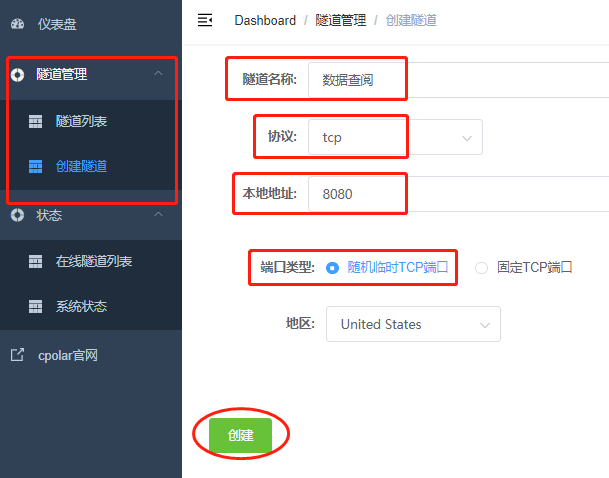

在cpolar客户端安装完毕,并输入自己的账号密码登录后,我们就能正式进入TCP-IP数据隧道的建立流程。在cpolar客户端主界面左侧,我们找到“隧道管理”项下的“创建隧道”按钮,点击它就能进入数据隧道的创建页面。

在这个页面,我们就可以对打算建立的数据隧道进行详细设定。由于打算建立的这条隧道主要应用于远程查阅和调取数据,因此我们将其命名为数据查阅;接下来的协议栏位,我们在下拉菜单中选择TCP选项;下一栏本地地址就是指本地系统以哪个端口向外输出数据,这一栏并无过多要求,只要注意不要填入系统本身所占用的端口号即可;接下来的端口类型,我们暂时选择随机临时数据隧道用以演示(如果需要,我们还可以选择建立长期稳定存续的TCP隧道,详细步骤可以参阅《仅需三步 轻松实现远程办公》)。在完成这些设定后,就可以点击下方的“创建”按钮,生成我们专属的远程数据查阅隧道。

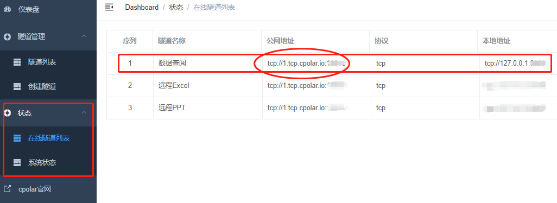

完成数据隧道的创建后,我们点击左侧“状态”项下的“在线隧道列表”按钮,通过我们对数据隧道的命名,查看到这条数据隧道在公共互联网上的入口(即公网地址)

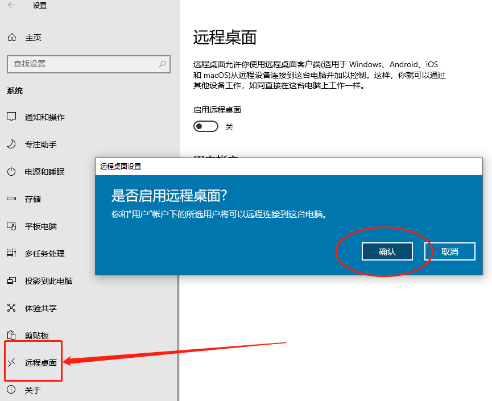

接着,我们将本地电脑的“允许远程桌面”开关打开,避免因权限问题,导致远程桌面连接失败。

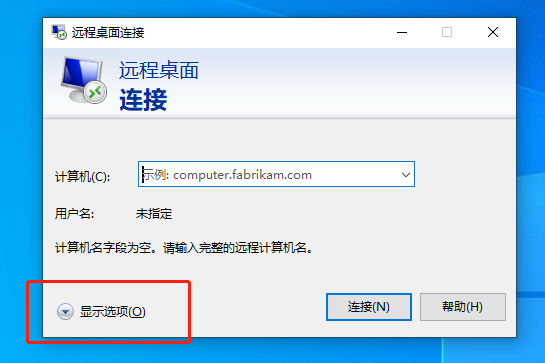

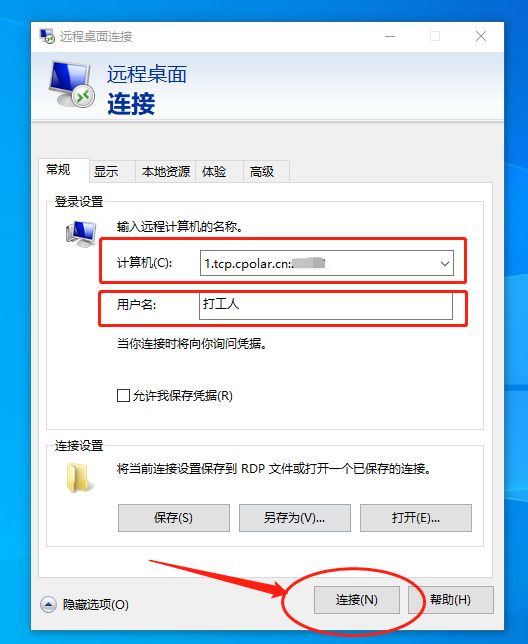

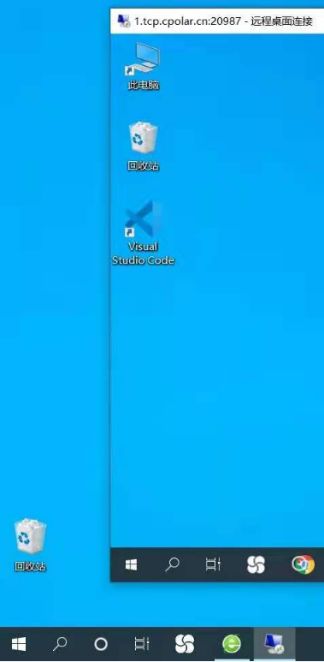

最后,我们就可以在其他网络条件下的电脑上,打开windows自带的远程桌面连接程序,在“地址”栏位输入cpolar生成的公网地址,就能轻松远程访问到位于内网的电脑,并如同操作面前的电脑一样,远程操作位于内网条件下的电脑。

相信通过以上的介绍,大家已经对cpolar的TCP-IP隧道功能有了一定的了解。当然,创建TCP-IP隧道穿透内网,只是cpolar强大功能的一个方面,cpolar还能创建多种协议的数据隧道,以适应不同场景的需求。如果您对cpolar的使用有任何疑问,欢迎与我们联系,我们必将为您提供力所能及的协助。当然也欢迎加入cpolar的VIP官方群,共同探索cpolar的无限潜能。

转载自cpolar极点云文章:使用win10专业版自带远程桌面公司内网电脑 - cpolar 极点云

)

-如何保障不丢消息)

【Vue3】)

)

——过拟合及其解决方法)

:数据的本地化存储)

)