Apache Shiro

Apache Shiro是一个功能强大且灵活的开源安全框架,主要功能包括用户认证、授权、会话管理以及加密。在了解该漏洞之前,建议学习下Apache Shiro是怎么使用.

debug环境

- jdk1.8

- Apache Shiro 1.2.4

- 测试demo

本地debug需要以下maven依赖

<!-- https://mvnrepository.com/artifact/org.apache.shiro/shiro-core --><dependency><groupId>org.apache.shiro</groupId><artifactId>shiro-core</artifactId><version>1.2.4</version></dependency>

<!-- https://mvnrepository.com/artifact/org.apache.shiro/shiro-web --><dependency><groupId>org.apache.shiro</groupId><artifactId>shiro-web</artifactId><version>1.2.4</version></dependency>漏洞产生流程

一般登录时,存在记住我的功能,如下图:

Apache Shiro框架就是在实现该功能时存在漏洞.

Apache Shiro如何记住我?

- 序列化用户身份对象.(这里为

SimplePrincipalCollection) - 对序列化后的数据进行AES加密,密钥为常量.

- base64编码

- 设置到cookie中,cookie name等于rememberMe.

Apache Shiro如何解析我?

- 读取cookie中的rememberMe的值.

- 对其值进行base64解码.

- AES解密

- 反序列化

我们如何攻击?

通过以上,我们可以看出,只要手动构造一个反序列化payload,进行AES加密(密钥我们知道的)和base64编码,即可在反序列化时执行任何操作.

源码解析

记住我源码分析

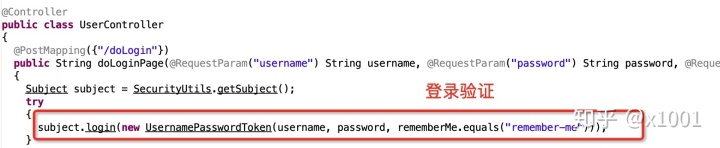

打开登录界面,输入admin/vulhub,勾选Remember me,点击登录.首先进入用户代码中调用Apache Shiro验证接口的方法.

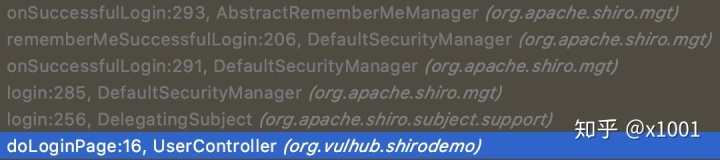

接着正式进入Apache Shiro处理. 一些不重要的调用过程省略,调用栈如下:

我们在org.apache.shiro.mgt/AbstractRememberMeManager.onSuccessfulLogin下断点.

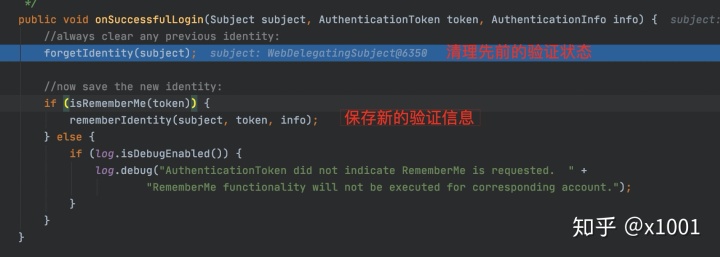

从上面代码我们发现,首先程序清理了验证信息.接着调用rememberIdentity来保存新的验证信息.跟进该方法.

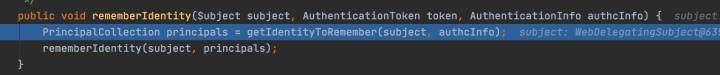

我们发现该方法首先去获取一个PrincipalCollection对象.该对象就是保存在cookie中的对象.接着调用rememberIdentity保存该对象.跟进rememberIdentity方法.

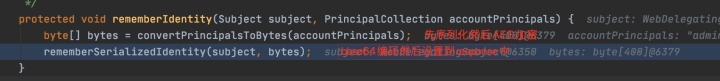

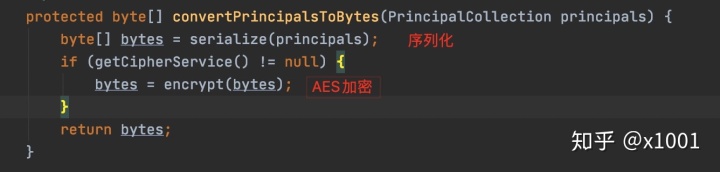

我们先看它是如何反序列化和AES加密的.跟进byte[] bytes = convertPrincipalsToBytes(accountPrincipals);.

从以上代码可以发现,调用serialize序列化为byte数组.这一步不做分析.我们重点看看如何进行AES加密的.跟进encrypt(bytes).

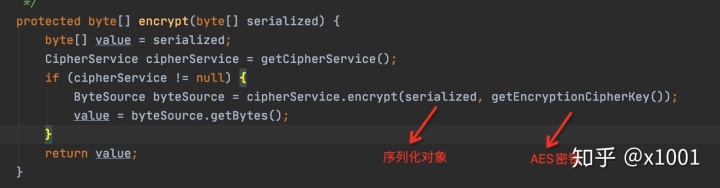

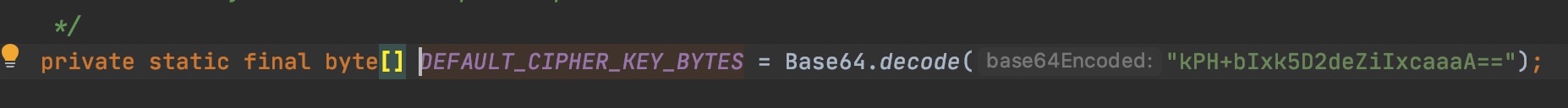

首先该方法获取AES加密service.再通过getEncryptionCipherKey()得到密钥.最后对序列化后的对象进行加密.其中密钥是一个常量,该常量在org/apache/shiro/mgt/AbstractRememberMeManager.AbstractRememberMeManager设置.常量值如下:

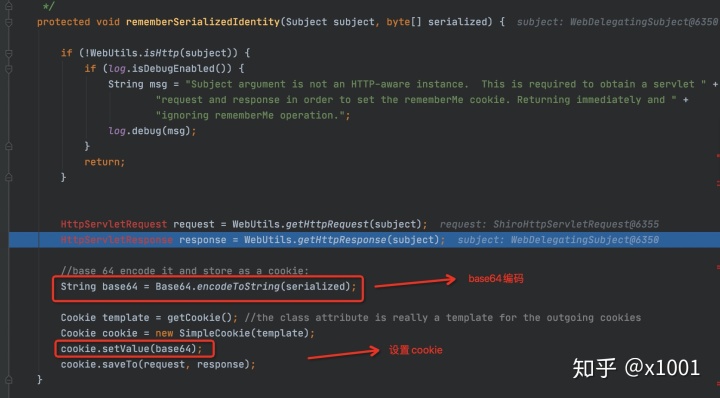

回到rememberIdentity方法,我们继续来看下面的rememberSerializedIdentity方法.

通过以上过程,Apache Shiro完成了如何记住我.

解析我源码分析

在源码分析之前,提一个debug遇到的坑,Apache Shiro在设置rememberme这个cookie的同时也会设置一个JSessionid cookie,当通过浏览器进行发送请求,请删除掉JSessionid cookie,否则Apache Shiro通过JSessionid获取验证信息,并不会经过解析我的过程,也就无法debug 我们在上一步登录后,删除JSessionid cookie,访问http://localhost:8080.在org/apache/shiro/mgt/DefaultSecurityManager.getRememberedIdentity下断点.

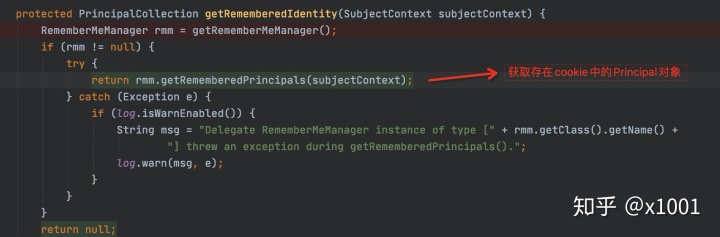

该方法主要获取存储在cookie中的Principal对象,我们跟进getRememberedPrincipals方法内.

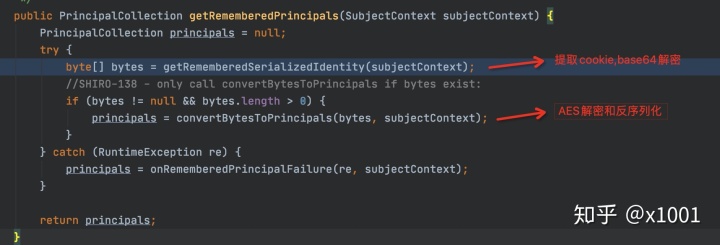

从上述源码可以发现,通过getRememberedSerializedIdentity进行cookie的提取和base64解密.接着通过convertBytesToPrincipals进行AES解密和反序列化得到Principals对象.我们重点看看convertBytesToPrincipals该方法.

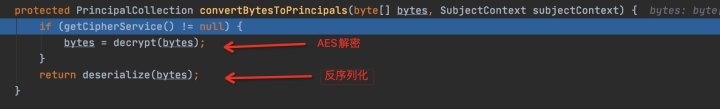

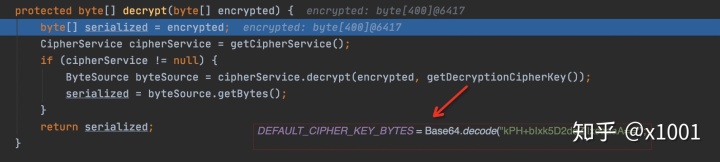

很显然,该方法中通过decrypt进行AES解密.跟进decrypt.

该方法和加密基本一样.先获取cipherService,再通过密钥解密. 再回到convertBytesToPrincipals方法中.调用deserialize进行反序列化.至此反序列化漏洞的触发过程就结束了.

修复

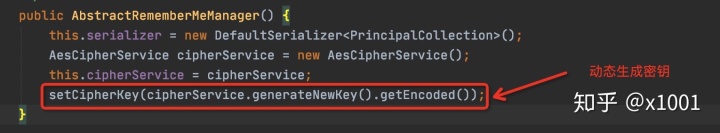

我们再来看看1.2.5如何修复的. 1.2.5:

1.2.4:

通过上述可以看出1.2.5将密钥动态生成.避免了攻击者可以自己生成序列化恶意对象.这个漏洞可以说是硬编码密钥导致的反序列化漏洞.

最后

关于该漏洞的利用可以参考vulhub.该文章旨在分享,后面也会就vulhub上的demo来做一系列的漏洞原理的分享.

一直返回0 mysql_Mybatis教程1:MyBatis快速入门)

)

,边读图像,边处理图像,处理完后保存图像实现提高处理效率)

-- Symbol类型)

数据的保存)

,并绘制梯度的直方图)