一、学习方法

一个正确的学习方法往往比学习更为重要

方法一:学习技术的本质性作用 (第一性定律)

— 帮助我们解决的问题是什么

— 产生的原因/价值

方法二:在工作中到底如何使用?

方法三:技术是由人发明出来的,人的灵感来源于生活,所有的技术都能跟生活结合在一起

方法四:不要怕难,没有学不会的技术点,只有你不愿意学习的技术点

方法五:操作是没有标准答案的,所有的选择都是根据特定场景判断的

二、计算机木马

1、概述

木马程序也可以称之为后门程序,具有欺骗性质,导致受害者信息泄露,窃取文件,篡改数据信息。木马伪装依附在游戏、视频、图片.......,诱使用户打开激活木马。

2、木马的植入原理

##################### 实验三(实现木马攻击实验) #####################

1、准备工作

① 准备两台Windows10的虚拟机,分别命名为攻击机、靶机

② 两台虚拟机之间的网络联通

2、在攻击机、靶机中安装压缩解压工具

① 将压缩软件拖拽到虚拟机中

② 双击安装包,进行安装(默认路径——选择install——选择Close)

注意:安装完在桌面上找不到,去开始菜单中找即可

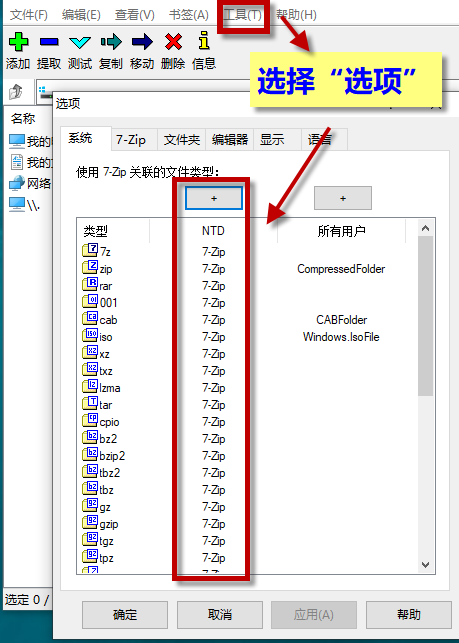

③ 安装完后,需要对7z进行配置(工具——选项——选择需要压缩解压的文件类型)

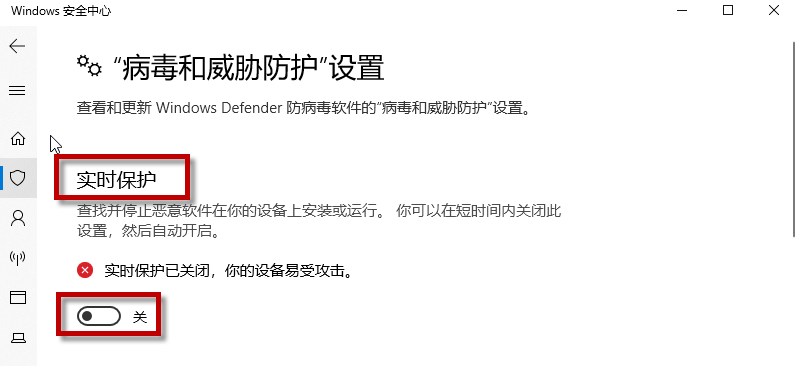

3、关闭实时保护(防止大白鲨被灭掉)

右击桌面空白处——选择个性化——主页(进入Windows 设置)

更新和安全——WIndows安全中心——病毒和威胁防护——管理设置——关闭实时保护

4、配置木马

① 解压大白鲨木马,双击点开程序,进入大白鲨

注意:确保下方只显示蓝色字体,如果有红色字体需要马上解决,以下是正确显示

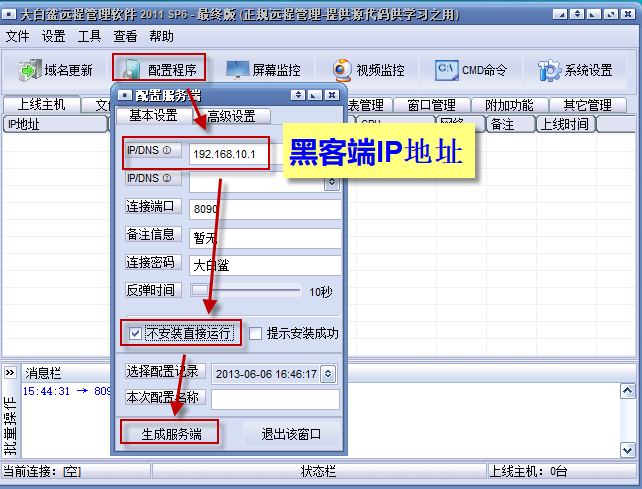

② 创建木马

配置程序——写黑客端的IP地址——选择不安装直接运行——生成服务端

注意:将生成的大白鲨木马直接保存到桌面上即可

5、传播木马

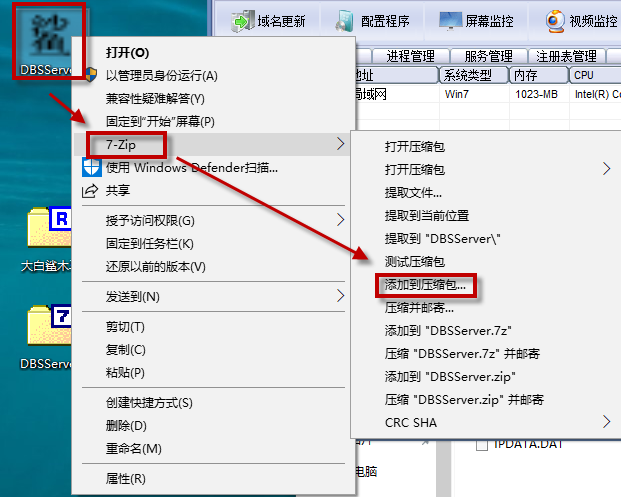

将攻击机上创建的大白鲨压缩,以压缩包的形式复制,粘贴到靶机中

6、启动木马(在靶机中进行操作)

① 关闭掉靶机上的实时保护,防止大白鲨木马被灭掉

② 解压大白鲨木马

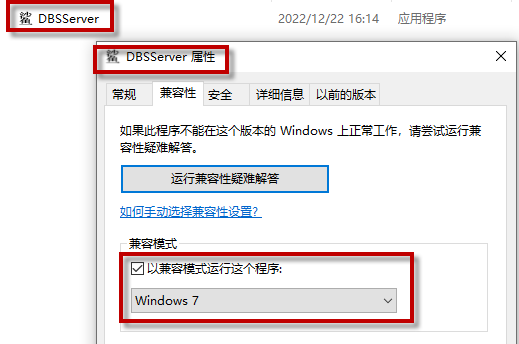

③ 右击大白鲨——选择属性——兼容性——选择兼容Win7系统

④ 双击运行大白鲨即可

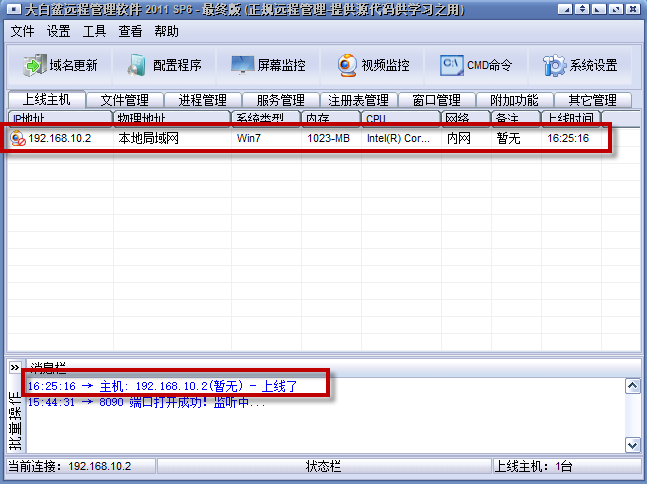

注意:会听到“有主机上线请注意”,同时在攻击机上看到有靶机上线,如下图所示

7、实现远程控制

三、如何防范计算机木马

##################### 实验四(课外补充,可以自己研究一下) ###################

Win+R——cmd——调用出命令界面

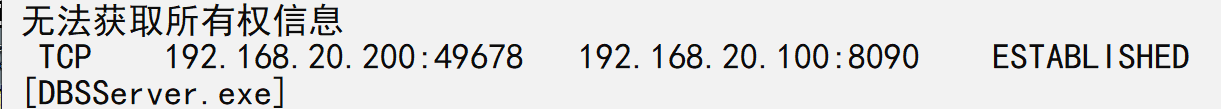

1、运行netstat -nao //查看可以建立的连接

但以上操作只能查看对方设备连接的IP地址信息,无法查看连接的程序

2、运行netstat -anb //查看可以建立的连接以及对方使用的程序

![[杂谈] 知识量受到挑战的例子](http://pic.xiahunao.cn/[杂谈] 知识量受到挑战的例子)

![【C++11特性篇】新的类功能解读:新增加的[移动构造函数/移动赋值运算符重载]](http://pic.xiahunao.cn/【C++11特性篇】新的类功能解读:新增加的[移动构造函数/移动赋值运算符重载])

)

-分割数组的最大差值)

-多输入回归预测)

:编译服务器的配置、AOSP源码的下载、编译、运行)