数据可视化是一种强大的工具,不仅可以为企业和专业人士提供见解,也对个人用户带来了许多实际的帮助。下面我就以一个数据可视化从业者的视角,来谈谈数据可视化对个人用户的益处:

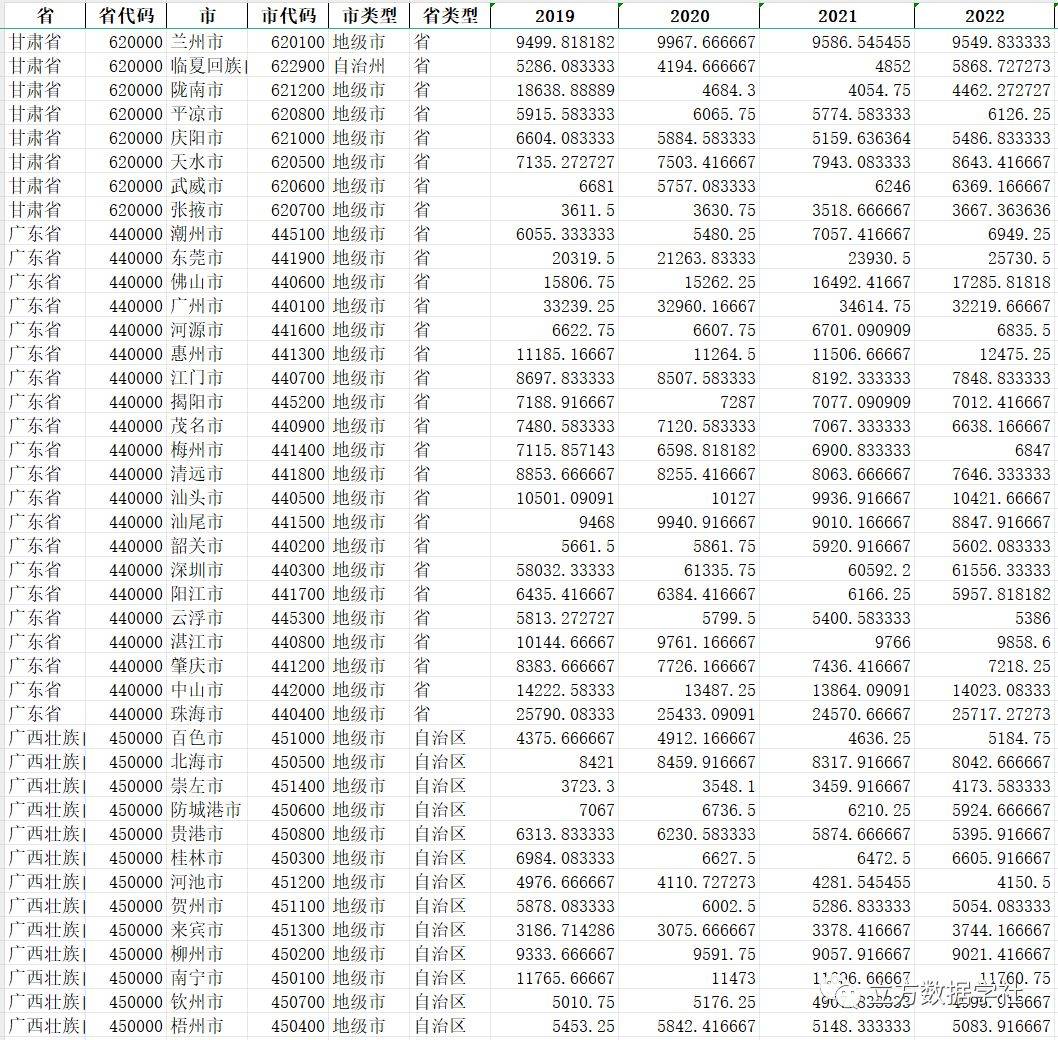

首先对于个人用户来说,数据可视化可以让平时接触的数据更易于理解。它能够将数字转化为图形或图表,为用户提供更清晰直观的视觉展示,让个人用户更容易看清数据之间的关系,从而更明智地做出决策。例如,在个人财务管理方面,数据可视化就是一个强大的工具。通过将支出、收入、投资等数据可视化,个人用户可以更轻松地追踪财务状况,制定预算计划,并更好地控制开支。

对于关注健康的个人用户来说,数据可视化对健康和运动数据的呈现非常有帮助。比如智能手表、健康追踪器等设备收集的数据可就是通过图表展示,可以让用户更好地了解自己的健康状况和运动进展。数据可视化也可以帮助个人用户进行学习和进步。例如,学习应用程序可以提供学习进度和成绩的可视化,让用户清晰了解自己的学习情况,更有针对性地改进学习策略。

通过可视化展示个人时间使用情况,数据可视化也可以帮助用户更好地管理时间和提高效率。对于时间安排和工作任务的管理,图表和图形可以使用户更明晰地了解时间分配和效率问题。

这里惯例推荐一下山海鲸可视化这款数据可视化软件,它的数据可视化相关编辑功能全部可以免费使用,并且没有任何限制,甚至如果你制作的是纯二维项目,那么私有化部署也是完全免费的。那么三维项目呢?尽管三维项目无法像二维项目一样免费部署,但是仍然可以免费编辑制作,只是最终导出后会存在水印。不过与同类产品相比,山海鲸可视化的免费化程度可以说是相当高了。

数据可视化对个人用户的帮助远不止以上几点,它为个人用户提供了更直观、更具操作性的数据呈现方式,有助于个人用户更好地管理自己的生活、财务和健康,提升生活品质。