01读《物联网安全研究综述:威胁、检测与防御》随笔

- 摘要

- 3 研究现状

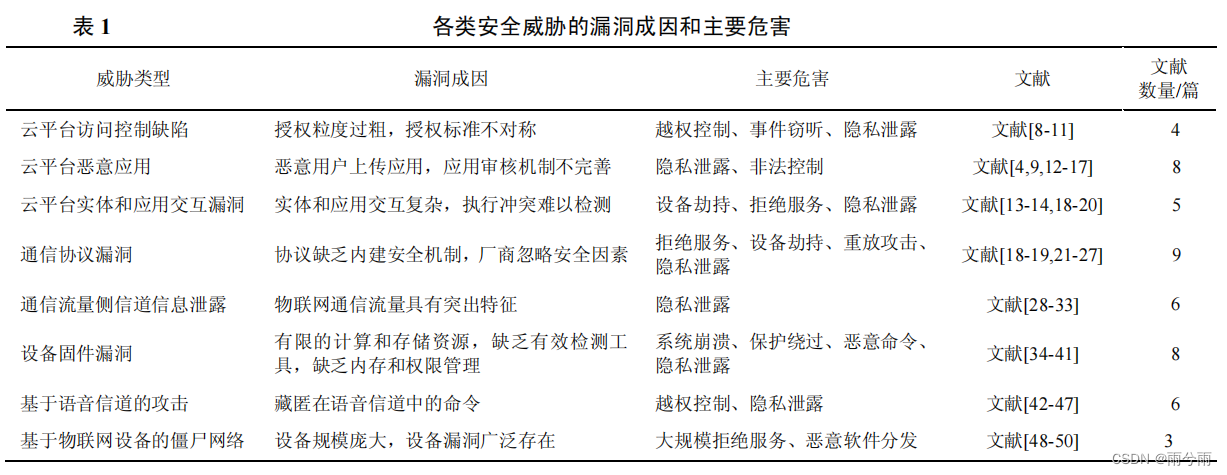

- 3.1 安全威胁

- 3.1.1 云平台访问控制缺陷

- 3.1.2 云平台恶意应用

- 3.1.3 云平台实体和应用交互漏洞

- 3.1.4 通信协议漏洞

- 3.1.5 通信流量侧信道信息泄露

- 3.1.6 设备固件漏洞

- 3.1.7 基于语音信道的攻击

- 3.1.8 基于物联网设备的僵尸网络

- 3.1.9 安全威胁小结

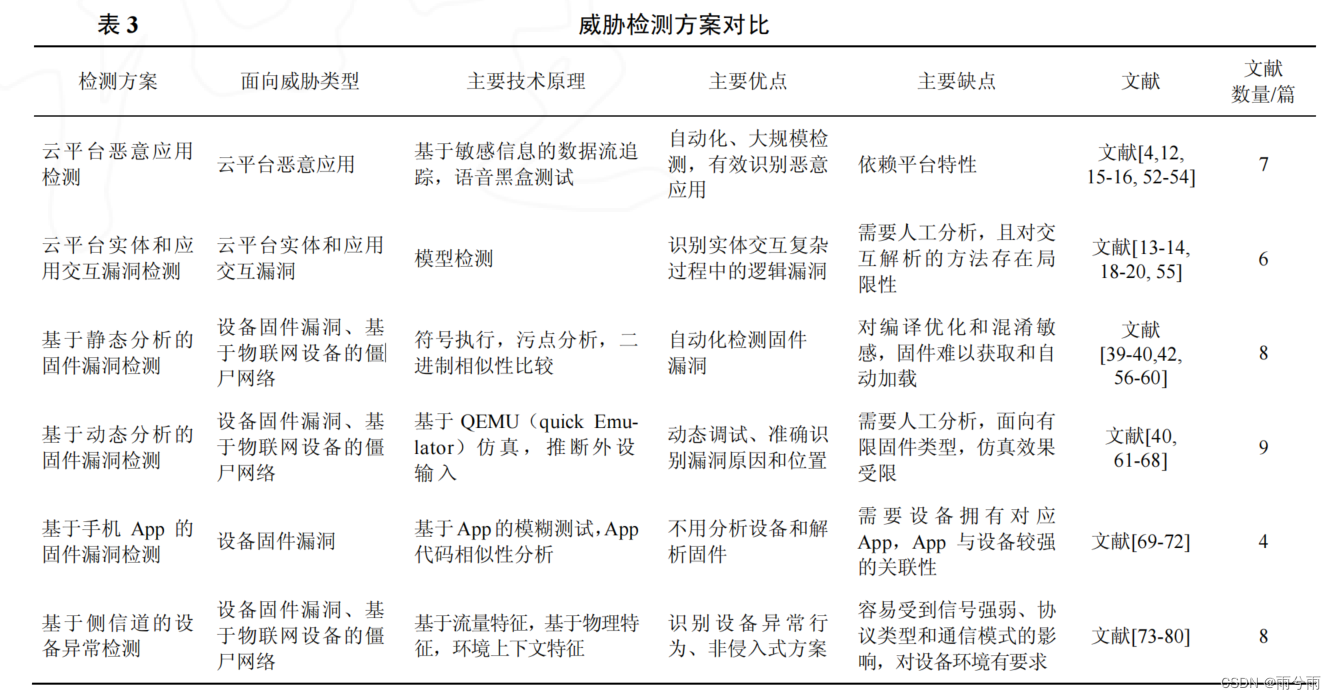

- 3.2 威胁检测

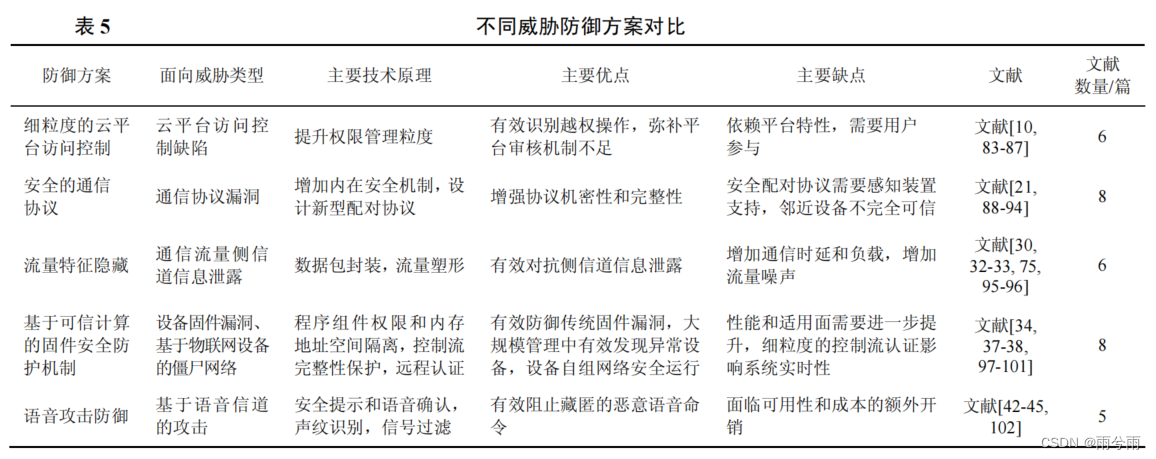

- 3.3 威胁防御

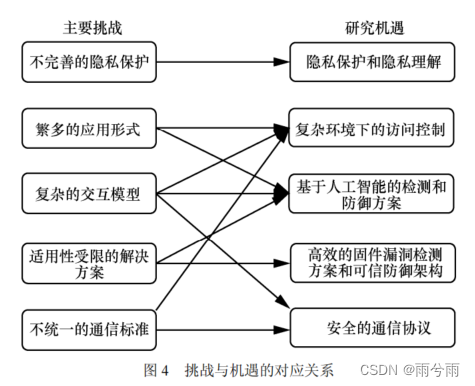

- 4 挑战与机遇

论文传送门: https://kns.cnki.net/KCMS/detail/detail.aspx?dbname=cjfdauto&filename=txxb202108019&dbcode=cjfq

摘要

基于近 5 年网安国际会议(ACM CCS、USENIX Security、NDSS、IEEE S&P)中发表的物联网安全文

献,以及其他部分高水平研究工作,从威胁、检测、防御的视角对物联网安全研究工作进行了系统的整理和分析。

首先,介绍了物联网系统的基本架构。然后,将当前研究中提出的主要威胁分为 8 种类型,并分析了威胁的成因

和危害。之后,介绍了针对这些威胁所提出的 6 种威胁检测和 5 种防御方案,并对比了它们的技术原理和优缺点。

最后,提出了当前研究依然面临的主要挑战,并指出了未来研究发展的方向。

关键词:物联网;安全;威胁;检测;防御

3 研究现状

3.1 安全威胁

云平台、通信、设备

3.1.1 云平台访问控制缺陷

云平台的访问控制问题突出,本节根据授权类型将权限管理的威胁分为平台内和平台间 2 种。

- 平台内,应用或服务可以获得其申请范围之外的权限。

(SmartThings 和 IFTTT 是全球范围内广受欢迎的云平台) - 平台间,相互授权,在权限交接时可能会因为平台之间不对称的授权要求而暴露新的漏洞。

3.1.2 云平台恶意应用

- 代码中嵌入恶意链接窃取用户输入的隐私信息

在 IFTTT 平台中,Bastys 等[15]发现市场中近 30%的服务(如 IFTTT 中的 Applet)存在安全隐患,攻击者在代码中嵌入的恶意链接会将用户输入的隐私信息发送到攻击者服务器。 - Skill,劫持正常的语音命令或替换真实Skill的功能

恶意代码在语音平台中的表现形式是带有恶意意图的 Skill[4],攻击者可以上传恶意的 Skill[16-17],在用户不易察觉的情况下暗中劫持正常的语音命令或替换真实 Skill 的功能。

3.1.3 云平台实体和应用交互漏洞

- 实体间交互

厂商对功能的实现并未严格遵守通信模型的规定,例如,用户解除云平台中的设备绑定关系后,设备不会回退到初始状态,而是依然与云平台保持连接,所以攻击者可以在此时对该设备发起绑定请求实现远程劫持。 - 应用间交互

一是多个应用控制相同的设备

二是多个应用的触发条件或执行动作重合

例如,智能家居场景中部署了 2 条服务,分别为“如果检测到烟雾,则打开水阀”和“如果检测到漏水,则关闭水阀”,当厨房发生火灾时,烟雾传感器命令水阀打开,同时开启屋顶喷水器(第一条服务生效),但是漏水传感器检测到水流后命令水阀关闭(第二条服务生效),最终这种冲突将导致自动灭火的规则失效,引起人身财产损失。值得注意的是,这种威胁不一定来自恶意应用,也可能是由多个良性应用同时执行产生冲突造成的,由于服务规则间交互的复杂性,云平台依靠传统的审核机制难以发现这种问题。

3.1.4 通信协议漏洞

- 物联网常见协议MQTT、CoAP、ZigBee、低功耗蓝牙等。【适配于低功耗设备和低带宽需求的特性】

Jia 等[21]在多家全球知名厂商的物联网平台中,都发现其对 MQTT 协议的实现存在缺陷,被攻击者利用可能引发大规模分布式拒绝服务、远程设备劫持、用户隐私窃取等攻击。

Cao等[22]发现基于 ZigBee 的 ghost 攻击会造成设备能量过度消耗,引发拒绝服务和重放攻击等威胁。低功耗蓝牙是当前可穿戴设备与手机 App 通信的主要渠道,但是该协议在应用过程中被发现隐私泄露[23-24]、设备劫持[25]等威胁。 - 私有协议

攻击者通过逆向工程仍可以获取通信细节。

3.1.5 通信流量侧信道信息泄露

(这部分不太感兴趣)

3.1.6 设备固件漏洞

- 固件是运行在设备中的二进制程序,负责管理设备中的硬件外设以及实现设备的应用功能。

- 拒绝服务、非法操作和劫持

- 本节根据固件漏洞产生的原因将其分为内存漏

洞和逻辑漏洞 2 类。 - 固件内存漏洞一般由编码或设计错误引起,会导致内存非法访问、控制流劫持等攻击,如堆栈缓冲区溢出。

- 固件逻辑漏洞指的是固件在认证、授权、应用功能等方面的设计或实现缺陷。认证绕过漏洞[40]是典型的固件逻辑漏洞类型,

3.1.7 基于语音信道的攻击

- 语音设备可以正常接收和解释这种信号,但是人类难以察觉交互过程

- 语音助手设备(如智能音箱)在物联网系统中处于控制中心的地位,用户可以通过语音助手设备来控制其他设备

3.1.8 基于物联网设备的僵尸网络

- 物联网系统中的设备数量众多且规模庞大,其一旦被病毒、木马等恶意软件攻击,就可以组建威力巨大的僵尸网络。被病毒劫持的设备除了无法正常使用之外,组成的僵尸网络还可被攻击者当作其他恶意行为的“跳板”,为后续的大规模分布式拒绝服务攻击、恶意邮件分发等攻击做好准备。

3.1.9 安全威胁小结

- 云平台威胁影响严重,但是当前研究针对的云平台类型有限。

- 云平台更注重系统机密性的保护,而轻视了系统的完整性和可用性。

- 交互逻辑漏洞是物联网系统中新出现的威胁类型。

- 设备固件漏洞仍然是设备遭受威胁的主要因素。

- 针对语音设备的攻击是物联网系统特有的威胁类型。

3.2 威胁检测

- 本文对检测的定义是及时发现物联网系统中潜在或已出现的攻击,在危害产生或扩大之前进行分析或处理。

- 本节根据检测面向的威胁类型和技术原理,将检测方案分为 6 种不同的类型

3.3 威胁防御

- 本文对防御的定义是在威胁出现前就实施阻止措施,直接避免危害产生。

4 挑战与机遇

覆盖优化 - 附代码)

![[字符串操作]挑选最大值序列](http://pic.xiahunao.cn/[字符串操作]挑选最大值序列)

Spring之容器配置类解析过程源码解析)