服务器端请求伪造(SSRF)攻击是一种网络安全漏洞,其中攻击者迫使受影响的服务器向攻击者指定的内部或外部系统发送请求。以下是一个SSRF攻击的实例讲解及其分析。

SSRF攻击实例

当然,下面提供另外三个SSRF(服务器端请求伪造)攻击的实例,这些例子将帮助理解SSRF的不同攻击方式及其潜在危害。

实例1:SSRF攻击云服务的元数据接口

场景描述

一个在线文件处理服务允许用户输入URL,服务会从该URL下载文件进行处理。该服务部署在云平台(例如AWS)上。

攻击步骤

- 探测云服务元数据接口:攻击者尝试输入指向云服务元数据接口的URL(如AWS的

http://169.254.169.254/latest/meta-data/)。 - 获取敏感信息:如果服务尝试访问该URL并返回响应,攻击者可能获取到云服务的敏感数据(例如IAM角色凭证)。

漏洞利用

- 攻击者使用获取到的凭证执行对云资源的未授权操作。

实例2:SSRF攻击内部邮件服务器

场景描述

一个企业应用允许用户通过URL访问外部资源,并将其内容显示在应用界面上。

攻击步骤

- 定位内部邮件服务器:攻击者尝试使用内部邮件服务器的URL(如

http://mail.company.internal)作为输入。 - 访问敏感邮箱内容:如果应用尝试访问该URL,攻击者可能访问到敏感的内部邮件内容。

漏洞利用

- 通过访问内部邮件服务器,攻击者可能获取到公司的内部通讯、敏感数据或其他机密信息。

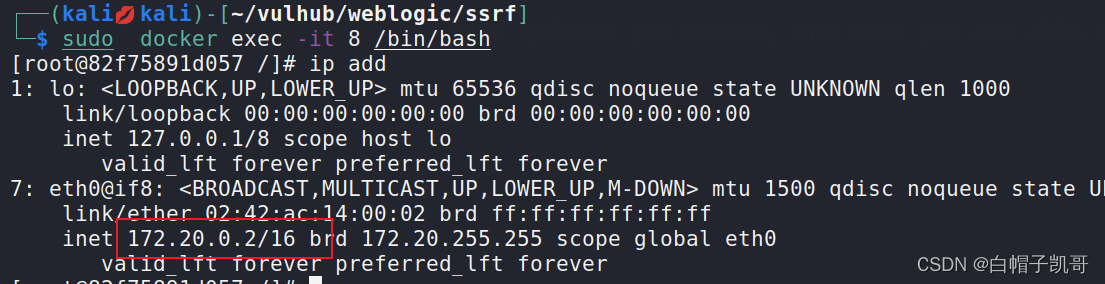

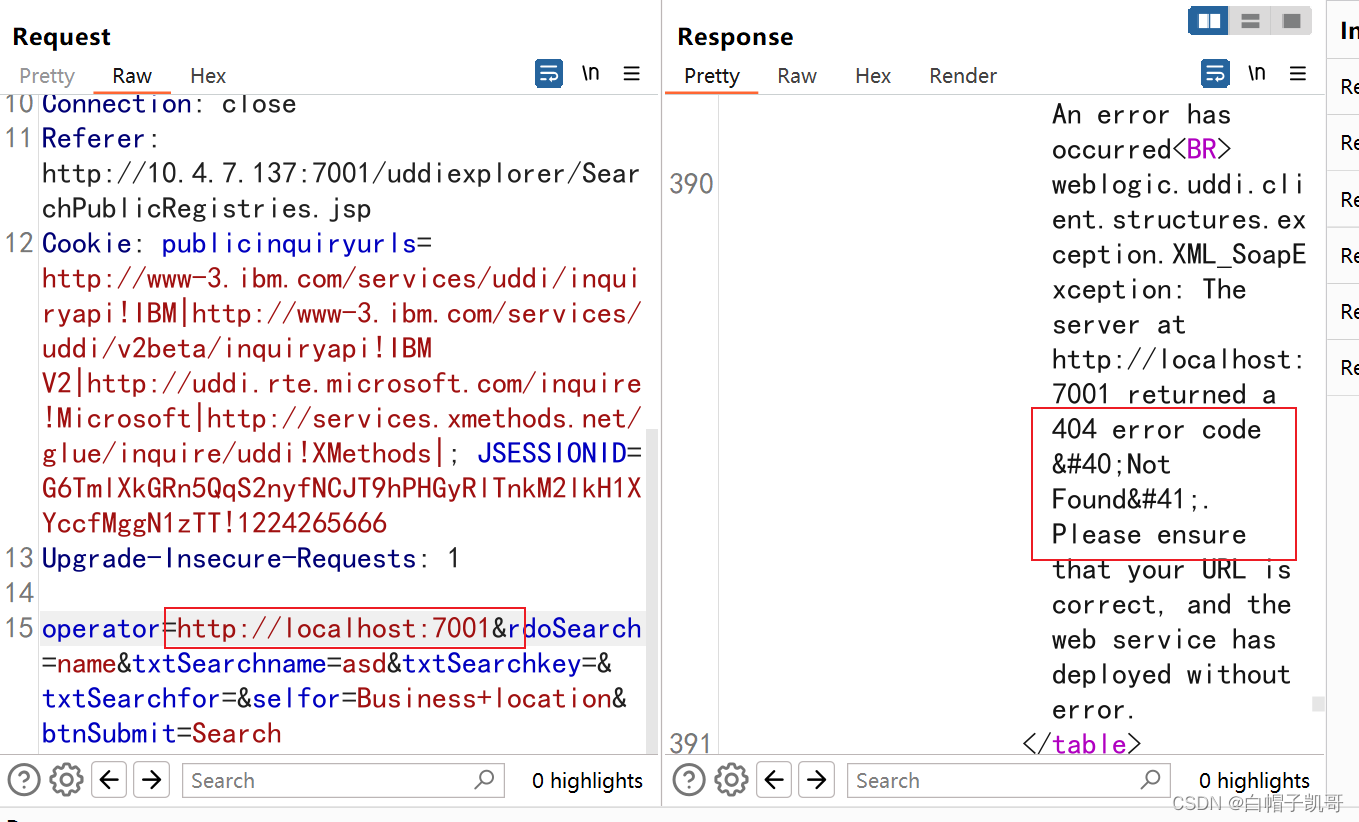

实例3:SSRF攻击导致内部网络扫描

场景描述

一个图像渲染服务允许用户输入图像存储位置的URL,然后从该URL检索并渲染图像。

攻击步骤

- 内部网络探测:攻击者尝试输入多个不同的内部IP地址和端口组合作为URL。

- 发现内部服务:根据服务的响应或错误信息,攻击者识别出内部网络上运行的服务。

漏洞利用

- 攻击者利用这些信息进一步攻击内部服务,比如尝试未授权访问或寻找其他安全漏洞。

实例4:任意下载

场景描述

假设有一个Web应用程序,它允许用户输入一个URL,应用会从该URL下载图像并显示在用户的界面上。

攻击步骤

- 发现功能:攻击者发现该应用程序可以从用户提供的URL下载内容。

- 测试内部访问:攻击者尝试输入一个指向内部服务(如

http://localhost/admin)的URL,以探测内部网络和访问敏感接口。 - 发现漏洞:如果应用程序尝试访问这个URL并返回错误或其他响应,这表明可能存在SSRF漏洞。

漏洞利用

- 访问内部服务:攻击者可能利用这个漏洞访问内部数据库、API或管理界面。

- 数据窃取:如果内部服务对应用程序有更多权限,攻击者可能窃取敏感数据。

- 内部网络探测:攻击者还可以进一步探测内部网络的结构和其他服务。

分析和防御

分析

- 该应用程序未对用户输入的URL进行充分验证,允许从任意源下载内容。

- 没有限制应用程序可以访问的URL范围,导致内部资源可能被外部访问。

防御措施

- 输入验证:严格验证用户输入的URL,只允许特定格式或特定源的URL。

- 限制请求:在服务器端设置限制,禁止访问内部网络中的资源。

- 使用白名单:实现一个URL白名单,只允许应用程序访问预定义的、安全的URL。

- 监控和日志记录:记录所有出站请求并监控异常模式,以便及时发现和响应潜在的SSRF攻击。

网安学习路线

如果你对网络安全感兴趣,想学习黑客技术,我这里整理一份学习路线图和资料包(30G),可以免费自取。

)

![[C/C++]——内存管理](http://pic.xiahunao.cn/[C/C++]——内存管理)