目录

1.了解firewalld

2.firewalld的基本配置

3.配置firewalld的规则

4.icmp-blocks

5.Services

6.ports

1.了解firewalld

在RHEL8中用的防火墙是firewalld,在 firewalld中又涉及zone的概念。首先来了解一下什么是zone

如在进地铁或高铁时需要安检,安检有不同的入口,如图25-1所示。

不同的入口严格度不一样,有的入口大包小包都要检测;有的入口只要检测大包即可,背包或单肩包就不用检测了;有的入口是绿色通道,不用检测直接通过。这里不同的安检入口制定了不同的规则

同理,firewalld中的zone我们就理解为如上的安检入口,不同的zone中制定了不同的规则。某网卡要和某一个zone进行关联,如图25-2所示,ens160和 zone2进行关联,这样从网卡ens160进来的数据包都要使用zone2中的过滤规则。

网卡是不能同时和多个 zone关联的,最多只能和一个 zone关联。如果网卡没有和任何zone关联,则使用默认的zone中的规则。

2.firewalld的基本配置

查看系统中有多少个zone,命令如下。

[root@RHEL813 ~]# firewall-cmd --get-zones

block dmz drop external home internal libvirt nm-shared public trusted work

[root@RHEL813 ~]#

在这许多的zone中,其中 block拒绝所有的数据包通过,trusted允许所有的数据包通过。所以,如果把网卡和 trusted关联,则来自这张网卡的数据包都能通过

查看系统默认的 zone,命令如下。

[root@RHEL813 ~]# firewall-cmd --get-default-zone

public

[root@RHEL813 ~]#

可以看到,默认的zone是 public。

把默认的zone修改为trusted,命令如下。

[root@RHEL813 ~]# firewall-cmd --set-default-zone=trusted

success

[root@RHEL813 ~]# firewall-cmd --get-default-zone

trusted

[root@RHEL813 ~]# 再次把默认的zone改成public,命令如下。

[root@RHEL813 ~]# firewall-cmd --set-default-zone=public

success

[root@RHEL813 ~]#

查看网卡ens160和哪个zone关联,命令如下。

[root@RHEL813 ~]# firewall-cmd --get-zone-of-interface=ens160

public

[root@RHEL813 ~]#

可以看到,网卡 ens160是和public关联的。

把网卡加入某个 zone,命令如下。

firewall‐cmd ‐‐add‐interface=网卡名 ‐‐zone=zone 名如果不指定zone名,则是默认的zone。

把ens160和home这个 zone关联,命令如下。

[root@RHEL813 ~]# firewall-cmd --add-interface=ens160 --zone=home

Error: ZONE_CONFLICT: 'ens160' already bound to a zone

[root@RHEL813 ~]#

一张网卡只能在一个zone中,这里可以看到ens160已经属于一个zone了,所以发生了冲突。

可以先把网卡从public中删除,然后重新添加,这里把ens160 从 public中删除,命令如下

[root@RHEL813 ~]# firewall-cmd --remove-interface=ens160 --zone=public

success

[root@RHEL813 ~]# firewall-cmd --get-zone-of-interface=ens160

no zone

[root@RHEL813 ~]# 这样ens160就不属于任何zone了,如果不属于任何zone,则使用默认的zone中的规则

然后把 ens160加入 home中,命令如下。

[root@RHEL813 ~]# firewall-cmd --add-interface=ens160 --zone=home

success

[root@RHEL813 ~]# firewall-cmd --get-zone-of-interface=ens160

home

[root@RHEL813 ~]# 以后ens160会使用home中的规则,不再使用public中的规则。先从 zone中删除,然后再添加到其他的zone 中,这个过程可以用一条命令替换,命令如下

[root@RHEL813 ~]# firewall-cmd --change-interface=ens160 --zone=public

success

[root@RHEL813 ~]#

后面的练习均是在public 中做。

3.配置firewalld的规则

网卡在哪个zone中就使用那个zone 中的规则,如果网卡不属于任何zone,则使用默认的zone中的规则

一个zone中的规则可以通过“firewall-cmd --list-all --zone=zone名”来查看,如果不指定zone,则是默认的zone

现在查看 public这个 zone中的规则,命令如下。

[root@RHEL813 ~]# firewall-cmd --list-all --zone=public

public (active)target: defaulticmp-block-inversion: nointerfaces: ens160sources: services: cockpit dhcpv6-client mountd nfs rpc-bind sshports: 123/udp 323/udp 20-21/tcp 10010-10020/tcpprotocols: forward: nomasquerade: noforward-ports: source-ports: icmp-blocks: rich rules:

[root@RHEL813 ~]#

因为默认的zone就是 public,所以这里即使不加--zone=public选项,显示的也是public这个zone中的规则。

4.icmp-blocks

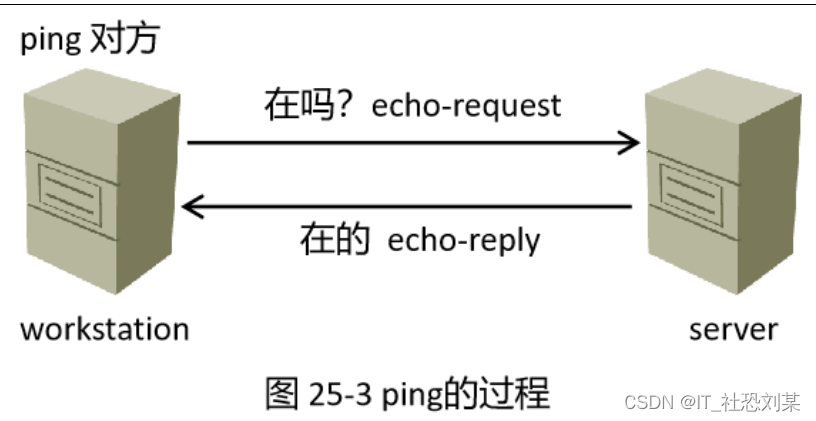

平时测试网络通或不通是用ping进行测试的,使用的是 icmp 协议,如图25-3所示。

icmp有很多类型的数据包,ping的时候用的是以下两种

(1)echo-request:我ping对方时发出去的包。(2)echo-reply:对方回应我的包

一共有多少种类型的icmp包,可以通过“firewall-cmd --get-icmptypes”来查看。

在server 上执行 tcpdump命令进行抓包,命令如下

[root@RHEL813 ~]# tcpdump -i ens160 icmp

dropped privs to tcpdump

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on ens160, link-type EN10MB (Ethernet), capture size 262144 bytes

(此处等待数据包进来)在server2 上ping server的IP两次,命令如下。

[root@RHEL8 ~]# ping 192.168.103.17

PING 192.168.103.17 (192.168.103.17) 56(84) bytes of data.

64 bytes from 192.168.103.17: icmp_seq=1 ttl=64 time=0.256 ms

64 bytes from 192.168.103.17: icmp_seq=2 ttl=64 time=0.339 ms

64 bytes from 192.168.103.17: icmp_seq=3 ttl=64 time=0.270 ms然后到server上查看,命令如下。

[root@RHEL813 ~]# tcpdump -i ens160 icmp

dropped privs to tcpdump

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on ens160, link-type EN10MB (Ethernet), capture size 262144 bytes

23:20:18.013919 IP 192.168.103.14 > RHEL813: ICMP echo request, id 3374, seq 1, length 64

23:20:18.014021 IP RHEL813 > 192.168.103.14: ICMP echo reply, id 3374, seq 1, length 64

23:20:19.051433 IP 192.168.103.14 > RHEL813: ICMP echo request, id 3374, seq 2, length 64

23:20:19.051518 IP RHEL813 > 192.168.103.14: ICMP echo reply, id 3374, seq 2, length 64

23:20:20.075408 IP 192.168.103.14 > RHEL813: ICMP echo request, id 3374, seq 3, length 64

23:20:20.075452 IP RHEL813 > 192.168.103.14: ICMP echo reply, id 3374, seq 3, length 64

23:20:21.099186 IP 192.168.103.14 > RHEL813: ICMP echo request, id 3374, seq 4, length 64

这里server2往server发送了两个echo-request包,server均回应了echo-reply包。

在server上用防火墙设置拒绝别人发过来的echo-request包,命令如下。

[root@RHEL813 ~]# firewall-cmd --add-icmp-block=echo-request

success

[root@RHEL813 ~]# firewall-cmd --list-all

public (active)target: defaulticmp-block-inversion: nointerfaces: ens160 virbr0sources: services: cockpit dhcpv6-client sshports: protocols: forward: nomasquerade: noforward-ports: source-ports: icmp-blocks: echo-requestrich rules:

[root@RHEL813 ~]#

此时,server就不再接收别人发过来的echo-request包了,然后到server2再次 ping,命令如下

[root@RHEL8 ~]# ping 192.168.103.17

PING 192.168.103.17 (192.168.103.17) 56(84) bytes of data.

From 192.168.103.17 icmp_seq=1 Packet filtered

From 192.168.103.17 icmp_seq=2 Packet filtered

From 192.168.103.17 icmp_seq=3 Packet filtered

From 192.168.103.17 icmp_seq=4 Packet filtered

可以看到,在server2上已经 ping不通server 了。

如果要想继续ping操作,就取消对应的设置,命令如下。

[root@RHEL813 ~]# firewall-cmd --remove-icmp-block=echo-request

success

[root@RHEL813 ~]#

5.Services

两台主机通信必须使用某个协议,例如,浏览器访问网站用的是http,远程登录到Linux服务器用的是ssh 协议等。

默认情况下,public这个 zone只允许很少的服务通过,如下所示。

[root@RHEL813 ~]# firewall-cmd --list-all

public (active)target: defaulticmp-block-inversion: nointerfaces: ens160 virbr0sources: services: cockpit dhcpv6-client sshports: protocols: forward: nomasquerade: noforward-ports: source-ports: icmp-blocks: rich rules:

[root@RHEL813 ~]#

可以看到,这里没有允许http通过。如果要查看防火墙是否开放了某个协议,也可以通过如下语法来查看。

firewall‐cmd ‐‐query‐service=服务名要获取系统所支持的所有服务,可以通过如下命令来查看。

firewall‐cmd ‐‐get‐services再次验证http是否被firewall允许,命令如下。

[root@RHEL813 ~]# firewall-cmd --query-service=http

no

[root@RHEL813 ~]#

在server上通过yum install httpd -y安装httpd包,启动服务并写一些测试数据,命令如下

[root@RHEL813 ~]# systemctl start httpd

[root@RHEL813 ~]# echo "Hello rhce" > /var/www/html/index.html

[root@RHEL813 ~]# cat /var/www/html/index.html

Hello rhce

[root@RHEL813 ~]#

然后在宿主机上用浏览器访问server(IP地址是192.168.103.17),如下图所示。

可以看到,现在根本访问不了,这是因为server上的防火墙并不允许http的数据包通过,然后在防火墙中开放http,命令如下。

[root@RHEL813 ~]# firewall-cmd --add-service=http

success

[root@RHEL813 ~]# firewall-cmd --query-service=http

yes

[root@RHEL813 ~]#

再次打开浏览器验证,如下图所示

此时可以正常打开了。如果要从防火墙中把此服务删除,则可用--remove-service选项,命令如下。

[root@RHEL813 ~]# firewall-cmd --remove-service=http

success

[root@RHEL813 ~]# firewall-cmd --query-service=http

no

[root@RHEL813 ~]#

此时浏览器中是访问不了192.168.103.17的。

6.ports

前面介绍了对服务进行过滤与放行,这些服务使用的都是标准端口,例如,http对应的是端口80,ssh对应的是端口22等。

但有时服务使用的是一个非标准端口,例如,把服务httpd的端口更改为8080。如果在防火墙中只是放行http这个服务,本质上就是放行了端口80,此时用户肯定是访问不到Web服务的,因为只能通过端口8080才能访问到Web 服务。

先临时关闭SELinux,命令如下。

[root@RHEL813 ~]# setenforce 0

[root@RHEL813 ~]# getenforce

Permissive

[root@RHEL813 ~]# 确保SELinux是处在Permissive模式的。

用如下命令把 httpd的端口替换为8080,并重启httpd服务,命令如下。

[root@RHEL813 ~]sed ‐i '/^Listen/cListen 8080' /etc/httpd/conf/httpd.conf

[root@RHEL813 ~]# systemctl restart httpd首先在防火墙中放行http,命令如下。

[root@RHEL813 ~]# firewall-cmd --add-service=http

success

[root@RHEL813 ~]#

在浏览器中访问192.168.103.17:8080,结果下图所示。

可以看到,访问失败,因为放行http也只是允许端口80而非端口8080。

把 http服务从防火墙中删除,命令如下。

[root@RHEL813 ~]# firewall-cmd --remove-service=http

success

[root@RHEL813 ~]#

下面开始放行端口,常用的语句如下。

在防火墙中添加端口,也可以添加一个范围。例如,要在防火墙中开放1000~-2000范围的端口,可以用如下命令。

[root@RHEL813 ~]# firewall-cmd --add-port=1000-2000/tcp

success

[root@RHEL813 ~]# 这里“-”表示到的意思。

下面把端口8080放行,命令如下

[root@RHEL813 ~]# firewall-cmd --add-port=8080/tcp

success

[root@RHEL813 ~]# firewall-cmd --query-port=8080/tcp

yes

[root@RHEL813 ~]#

然后再次在浏览器中访问,结果如下图所示。

现在已经可以正常访问了

在防火墙中删除此端口,命令如下

[root@RHEL813 ~]# firewall-cmd --remove-port=8080/tcp

success

[root@RHEL813 ~]# firewall-cmd --query-port=8080/tcp

no

[root@RHEL813 ~]#

下面把环境还原,再次开启SELinux,确保状态为Enforcing模式,命令如下。

[root@RHEL813 ~]# setenforce 1

[root@RHEL813 ~]# getenforce

Enforcing

[root@RHEL813 ~]#

再次把httpd的端口改为80,并重启服务,命令如下

[root@RHEL813 ~]# sed -i '/^Listen/cListen 80' /etc/httpd/conf/httpd.conf

[root@RHEL813 ~]# systemctl restart httpd.service

[root@RHEL813 ~]#

的TransXNet,实现YoloV8的有效涨点)

)