目录

Web安全的重要性

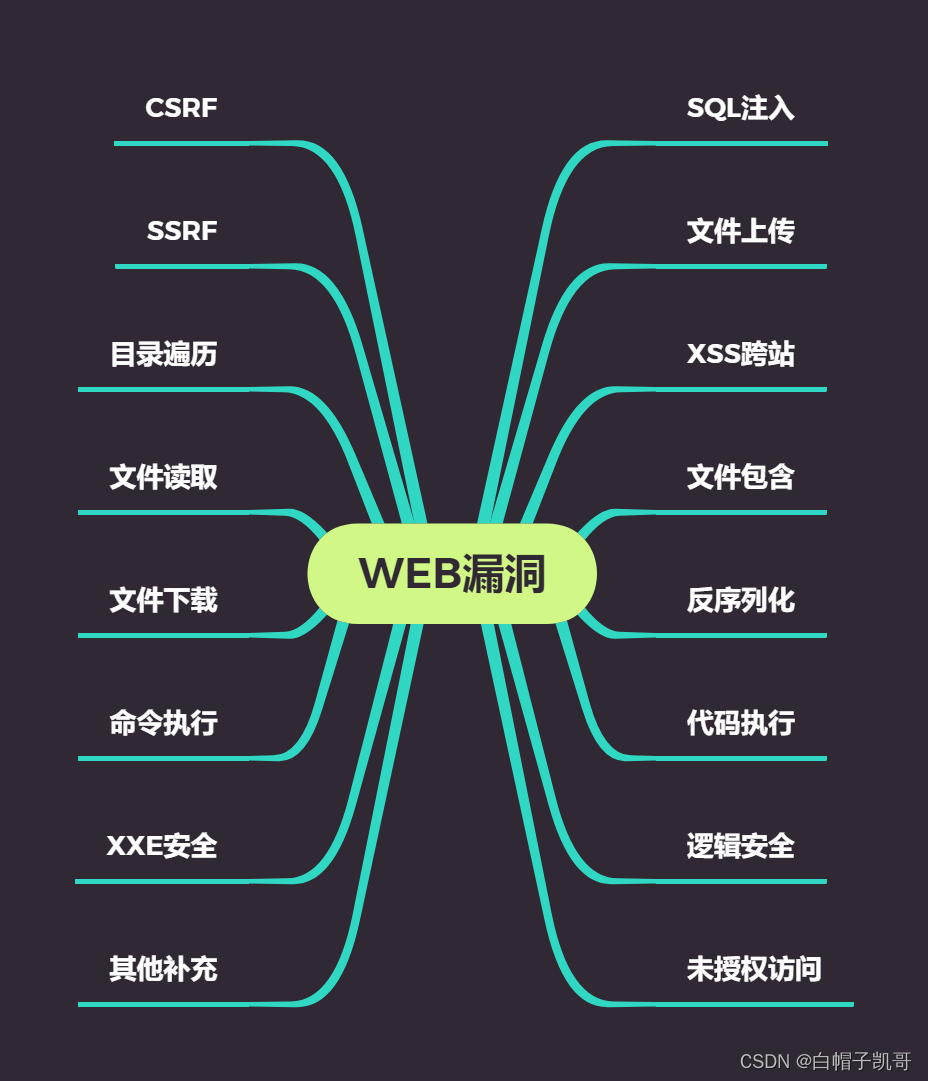

编辑常见的Web漏洞类型及其原理:

1、跨站脚本攻击(XSS):

2、SQL注入:

3、跨站请求伪造(CSRF):

4、远程文件包含(RFI)和本地文件包含(LFI):

5、目录遍历:

防御策略

防御跨站脚本攻击(XSS):

防御SQL注入:

防御跨站请求伪造(CSRF):

防御远程和本地文件包含(RFI和LFI):

防御目录遍历:

web漏洞怎么挖掘

web漏洞相关书籍推荐

Web安全的重要性

Web安全的核心目的是保护网站不受未经授权的访问、使用、修改、破坏或中断。这需要在整个网站设计中考虑,包括Web应用程序、Web服务器配置、密码创建和更新策略以及客户端代码。使用服务器端Web框架通常可以默认启用针对一些常见攻击的强大防御机制。此外,通过配置Web服务器(例如启用HTTPS)和使用公开可用的漏洞扫描工具,可以进一步缓解其他攻击。

常见的Web漏洞类型及其原理:

1、跨站脚本攻击(XSS):

这种攻击发生在当应用程序将用户输入作为HTML或JavaScript直接发送到浏览器时,而没有适当的验证或编码。攻击者可以注入恶意脚本,这些脚本在其他用户的浏览器中执行,可能导致数据泄露或其他恶意活动。

2、SQL注入:

发生在应用程序未能适当地处理用户输入,直接将其嵌入SQL查询中。恶意用户可以通过修改查询,获取、更改或删除数据库中的敏感数据。

3、跨站请求伪造(CSRF):

这种攻击利用用户浏览器中已认证的状态,诱导用户执行未经授权的操作,如更改密码或执行不安全的操作。

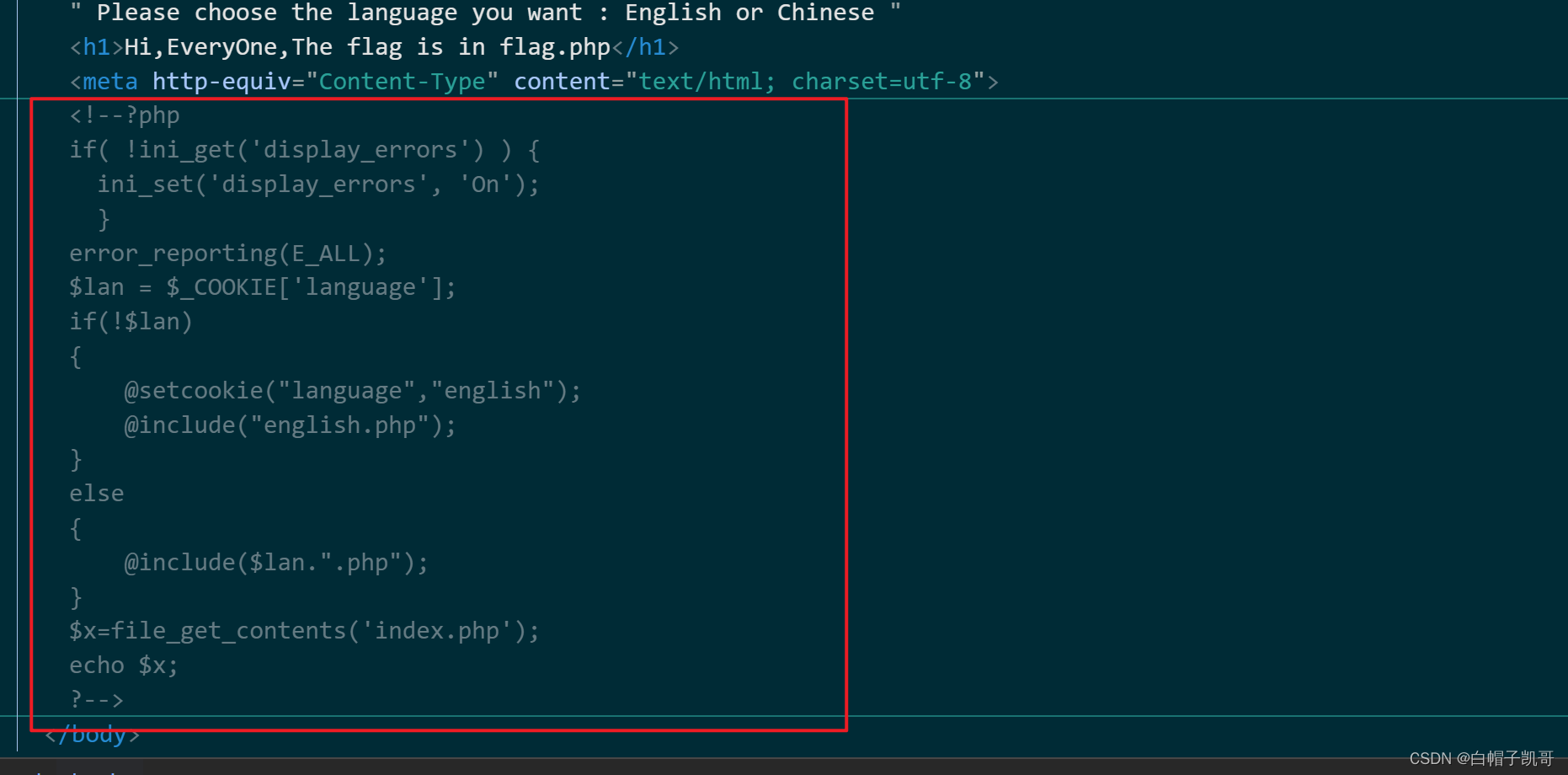

4、远程文件包含(RFI)和本地文件包含(LFI):

RFI允许攻击者包含远程文件,通常是恶意脚本,以执行代码。LFI则涉及到攻击者包含或执行服务器上的文件。

5、目录遍历:

这种攻击允许攻击者访问应用程序根目录之外的文件和目录,可能导致敏感信息泄露。

防御策略

防御跨站脚本攻击(XSS):

输入验证:对所有用户输入进行验证,确保它们不包含恶意脚本。

输出编码:在将用户输入显示在页面上之前,对其进行适当的HTML编码,以确保浏览器不会执行其中的脚本。

使用安全框架:许多现代Web框架和库提供自动的XSS防御机制。

防御SQL注入:

参数化查询:使用参数化查询而不是字符串拼接来构造SQL语句。

最小权限原则:确保数据库用户仅具有执行必要操作所需的最少权限。

输入验证:验证所有用户输入,确保其不包含恶意内容。

防御跨站请求伪造(CSRF):

使用令牌:为每个用户会话生成一个独特的令牌,并要求所有表单提交或重要操作都包含该令牌。

检查Referer头部:验证HTTP请求的Referer头部来确认请求是从可信的来源发起的。

防御远程和本地文件包含(RFI和LFI):

限制文件包含:仅允许包含应用程序特定目录中的文件。

输入验证和白名单:对文件名输入进行严格的验证,并使用白名单来限制允许包含的文件。

防御目录遍历:

输入验证:对用户输入进行严格的验证,以确保它们不包含像 ../ 这样的目录遍历序列。

使用安全API:使用不易受目录遍历攻击影响的文件访问API。

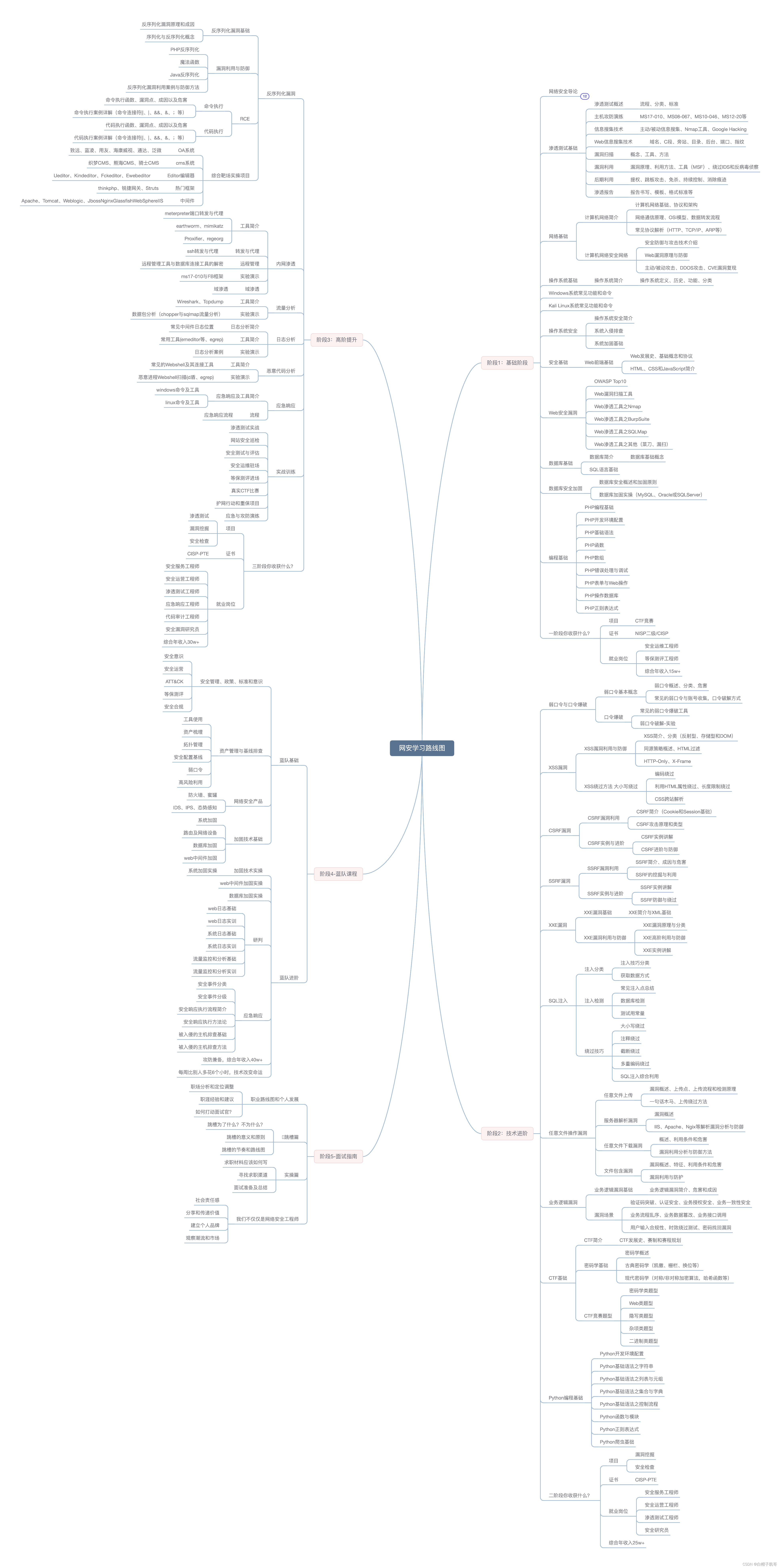

web漏洞怎么挖掘

1. 信息收集:

收集有关目标网站的信息,例如服务器类型、运行的应用程序、版本信息等。

使用工具如Nmap、Shodan、Google Dorks进行信息收集。

2. 漏洞扫描:

使用自动化工具(如OWASP ZAP, Nessus, Burp Suite等)扫描Web应用程序,识别常见漏洞。

注意,自动化工具可能无法识别所有类型的漏洞,特别是逻辑漏洞。

3. 手动测试:

对潜在的漏洞点进行深入的手动测试。这包括但不限于输入验证、错误处理、会话管理等。

一些常见的测试包括SQL注入、XSS、CSRF、文件上传漏洞等。

4. 使用渗透测试技术:

使用渗透测试技术来模拟攻击者可能采取的行为。

重点关注应用程序的认证机制、权限检查、数据处理等。

5. 编写和利用Exploit代码:

一旦发现潜在漏洞,可以尝试编写Exploit代码来验证漏洞。

利用这些Exploit来理解漏洞的严重性和潜在的影响。

6. 报告和修复:

确定漏洞后,编写详细的报告,包括漏洞的描述、影响、复现步骤和修复建议。

与应用程序的开发团队合作,帮助他们理解和修复这些漏洞。

7. 持续监控和测试:

定期重新测试应用程序,确保修复措施有效,且没有引入新的漏洞。

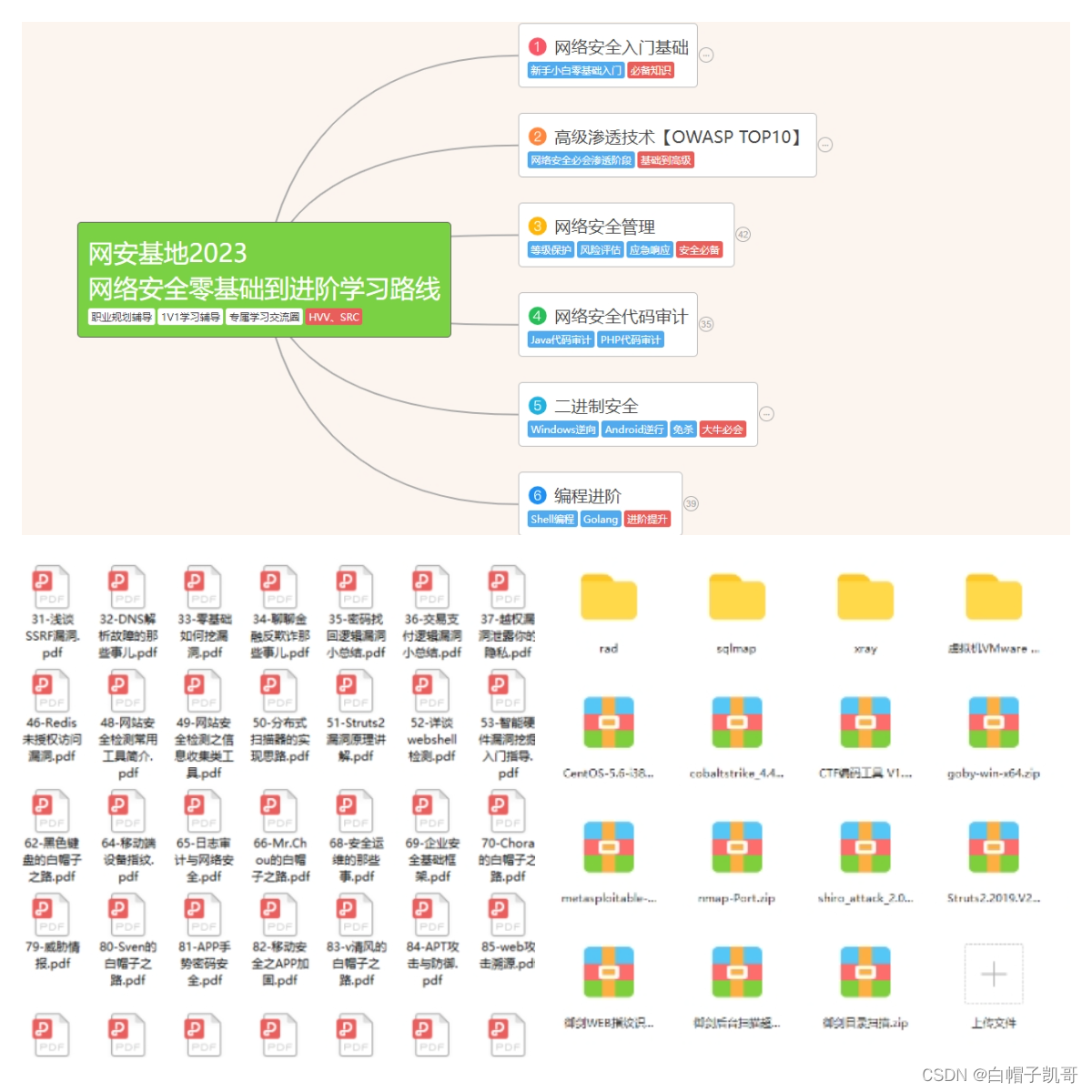

web漏洞相关书籍推荐

《Web安全深度剖析》 作者:吴翰清,出版社:电子工业出版社

这本书主要介绍了Web应用的攻击和防御方法,包括一些实用的安全工具和技巧,适合初学者学习。

《Web安全攻防:漏洞剖析与防范》 作者:吴翰清,出版社:机械工业出版社

详细介绍了Web安全方面的知识,包括SQL注入、XSS攻击、CSRF攻击等内容,适用于Web开发人员和安全测试人员。

《Python黑帽子:黑客与渗透测试编程之道》 作者:Justin Seitz,出版社:人民邮电出版社

适合有编程基础的读者,讲述了如何用Python编写黑客攻击和渗透测试工具。

《Web 漏洞解析与攻防实战》

来自一线攻防团队的作者团队编写,涵盖了全面的Web漏洞,适合网络安全领域的初学者。

《新手学 黑客 攻防》 作者:神龙工作室,出版社:人民邮电出版社

为初学者快速掌握黑客攻防提供了入门指导,介绍了黑客攻防的基础知识和常见问题的专家级指导。

有效的Web安全策略需要全面的设计努力,涵盖Web应用程序、服务器配置、密码政策和客户端代码。通过了解和防御常见的Web攻击(如XSS、SQL注入和CSRF),我们可以显著提高网站的安全性。此外,使用如PortSwigger和OWASP提供的资源和工具,可以进一步提升我们在Web安全方面的知识和技能。

)